Microsoft, representado por su presidente y CEO Brad Smith, ha tomado una

posición oficial sobre la epidemia mundial de gusanos y cripto ransomware WannaCrypt (WannaCry, WanaDecrypt0r). Desde el viernes, este malware ha infectado

más de 200 mil computadoras en más de 150 países , el Reino Unido y Rusia son los que más han sufrido. El gusano se propaga a través de una vulnerabilidad no sellada en todas las versiones de Windows utilizando el exploit ETERNALBLUE del arsenal de la NSA, que los hackers

desclasificaron hace dos meses , junto con docenas de otros exploits para Windows, Linux, HP-UX, SunOS, FreeBSD, JunOS, otros sistemas operativos y programas de aplicación. tipo de antivirus

Brad Smith comparó la filtración del arsenal cibernético de la NSA con el robo de misiles Tomahawk del ejército. Si un arma tan poderosa se dirige a los atacantes, espera los problemas. Lo mismo sucedió con el exploit ETERNALBLUE.

Smith enfatizó que Microsoft lanzó un parche para cerrar esta vulnerabilidad unos días después de la fuga de la NSA, es decir, el 14 de marzo de 2017. Los parches se lanzaron solo para las últimas versiones de Windows, para las cuales permanece el soporte oficial. Desafortunadamente, algunos usuarios no instalan actualizaciones de seguridad, y cientos de millones de personas todavía están usando versiones anteriores de Windows para las que no se lanzaron parches. Por lo tanto, la infección se ha propagado tan rápido.

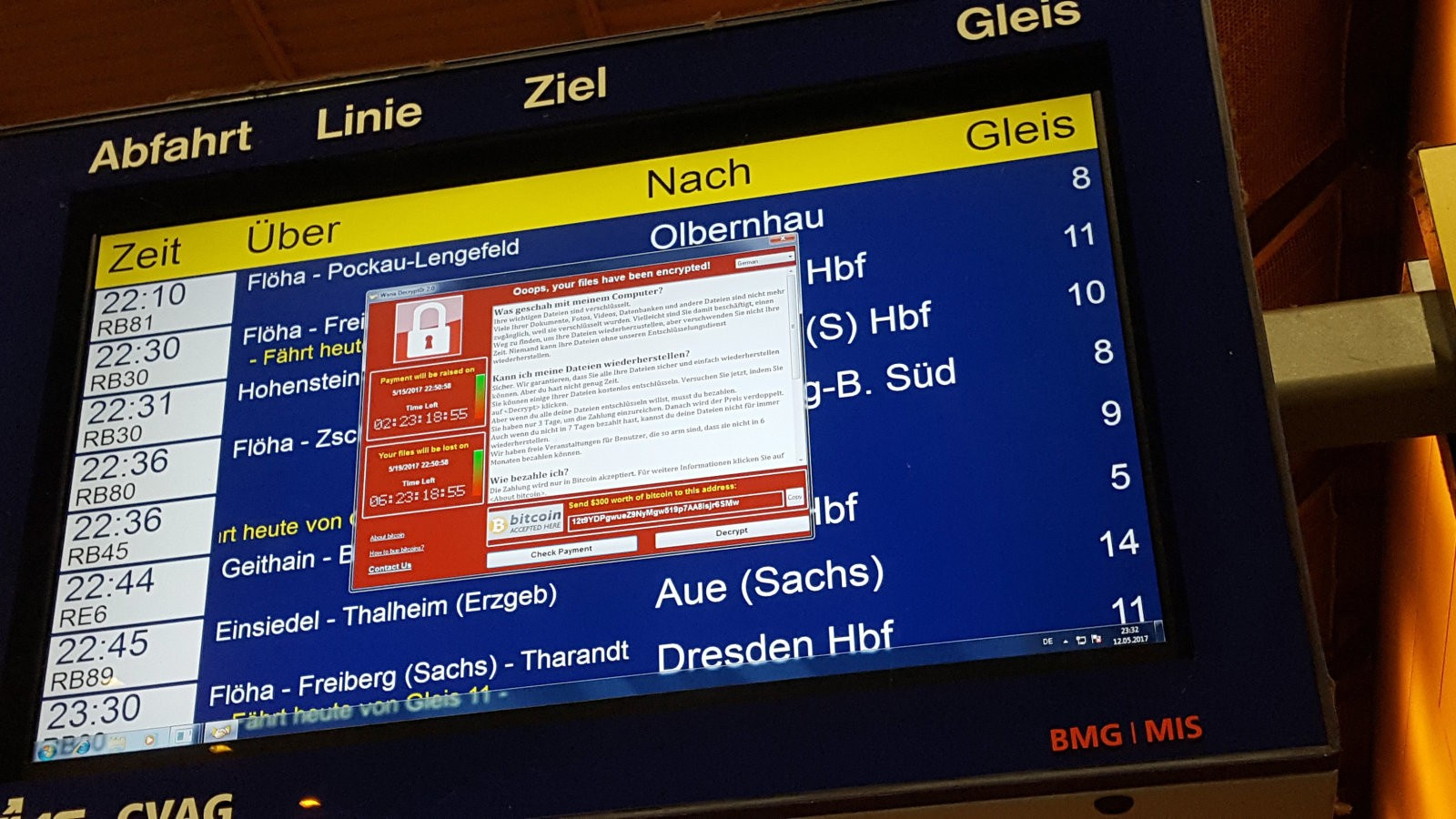

Entre otros, las computadoras de muchos hospitales, bancos, empresas comerciales, organizaciones gubernamentales y usuarios domésticos fueron afectadas el viernes. La compañía Renault

suspendió el trabajo de varias fábricas en Francia, los ingenieros informáticos de Nissan están tratando de restaurar las computadoras a la fábrica inglesa. En el conglomerado industrial de Hitachi, los empleados

no pudieron recibir ni enviar correos electrónicos ; en China, se rechazaron los pagos en algunas estaciones de servicio de PetroChina. El ataque fue llevado a cabo por muchas organizaciones estatales rusas, incluido el Ministerio del Interior, el Banco de Rusia y el Ministerio de Salud. Según

un experto de InfoWatch , una de las razones de la gran cantidad de víctimas en Rusia puede ser la gran distribución de copias pirateadas de software entre usuarios personales.

Al darse cuenta de la magnitud de la epidemia, Microsoft lanzó el viernes rápidamente parches para versiones anteriores de Windows que ya no se han suspendido del soporte, incluido Windows XP. Según el jefe de la compañía, los empleados tuvieron que trabajar duro para implementar parches. Brad Smith dijo que hay 3.500 profesionales de seguridad en Microsoft, y la compañía se está enfocando en temas de seguridad.

Microsoft cree que la única defensa contra este tipo de ataque solo puede ser una actualización universal y oportuna de los sistemas informáticos. Al mismo tiempo, Microsoft entiende que en la práctica esto es difícil de lograr debido a la complejidad y heterogeneidad de la infraestructura de TI moderna.

"Los gobiernos del mundo deberían considerar este ataque como una señal de despertar", dijo el presidente de Microsoft. "Necesitan cambiar su enfoque e implementar las mismas reglas en el ciberespacio que se aplican a las armas en el mundo físico". Los gobiernos deberían considerar el daño causado a los civiles al ocultar [en la NSA] estas vulnerabilidades y utilizar estos exploits. Esta es una de las razones por las que pedimos la adopción de la

Convención Digital de Ginebra en febrero para abordar estos problemas, incluidos los nuevos requisitos para que los gobiernos revelen vulnerabilidades a los vendedores, en lugar de acumularlos, venderlos y explotarlos ”.

Los expertos sugieren que el ataque de virus actual (que aún no ha terminado, se espera la

segunda ola ) aumentará la popularidad del

seguro cibernético . Este mercado ahora está valorado en $ 2.5-3 mil millones anualmente, y el 90% del seguro cibernético se emite en los Estados Unidos. Las compañías aseguradas pueden esperar recibir una compensación de seguro si el crypto ransomware ha dañado su negocio. Pero en muchos casos, el seguro se paga solo si las empresas han instalado un parche de Microsoft. Se puede rechazar el seguro si la compañía pagó el rescate al ransomware sin contactar primero a la compañía de seguros.

Según Cyence, una empresa de modelos de riesgo cibernético, la epidemia actual de WannaCry ha causado un daño económico total debido a la suspensión de negocios en todo el mundo por un valor de $ 4 mil millones. La Unidad de Consecuencias Cibernéticas de EE. UU. , no más de mil millones.