La tecnología de estimulación artificial del músculo cardíaco por descarga eléctrica se ha utilizado en medicina durante bastante tiempo. Con el tiempo, los marcapasos, y se trata de ellos, son cada vez más perfectos. Anteriormente, los módulos con cable se usaban para el marcapasos, pero ahora son en su mayoría inalámbricos, la interacción es a través de frecuencias de radio. Pero, como regla, cuanto más complejo es el sistema, más fácil es deshabilitarlo. Este no es siempre el caso, pero en algunos casos la situación es solo eso. Y esto también se aplica a los marcapasos. Entonces, relativamente recientemente, comenzaron a aparecer noticias en la Web de que los marcapasos, especialmente los controlados por radio, eran vulnerables a los intrusos.

Los médicos ya han comenzado a expresar sus preocupaciones: después de todo, si este pequeño dispositivo puede ser pirateado, e incluso de forma remota, significa la posibilidad de matar o dañar a una persona, también de forma remota. Es cierto que algunos expertos comenzaron a decir que es bastante difícil descifrar un marcapasos y que es imposible que una persona promedio tenga acceso para controlar dicho módulo. De hecho, para un usuario experto en tecnología que esté familiarizado con el negocio de la electrónica y la radio, no hay nada complicado. En realidad, incluso si esto no es necesario, simplemente puede comprar un módulo de control para un modelo de marcapasos específico en eBay y ya representa un peligro para los usuarios de un marcapasos de este modelo en particular.

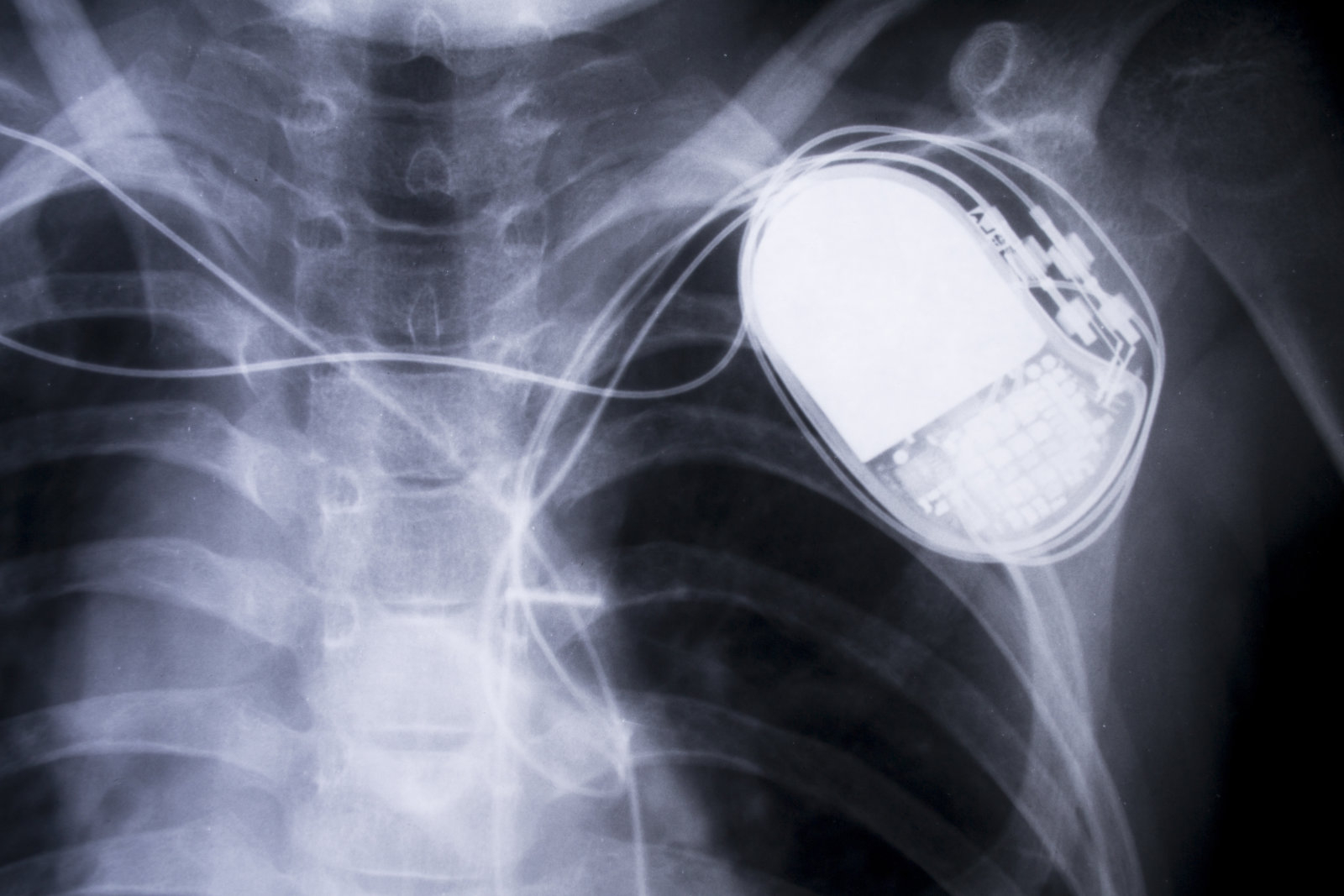

En el caso habitual, los marcapasos cardíacos

se ubican al lado del músculo pectoral y transmiten señales eléctricas al corazón. La tarea principal de un marcapasos es mantener o imponer una frecuencia cardíaca a un paciente cuyo corazón no late con frecuencia, o hay una desconexión electrofisiológica entre las aurículas y los ventrículos (bloqueo auriculoventricular).

Uno de los problemas es que los desarrolladores de tales dispositivos ni siquiera intentan introducir sistemas de identificación en sus marcapasos. Los expertos

argumentan que cualquier módulo de control de programador de marcapasos de un fabricante en particular puede funcionar con cualquier dispositivo fabricado por la misma compañía, en la mayoría de los casos no hay enlace de un módulo específico a un marcapasos específico. Esto es lo que dicen los expertos de WhitScope, una organización que trabaja en el campo de la ciberseguridad. Resulta que los pacientes con marcapasos no están protegidos de intrusos. Después de todo, si dicho módulo de control cae en manos de una persona que decide dañar a una persona con un marcapasos, es poco probable que interfiera.

Pero las compañías que suministran este tipo de dispositivo al mercado afirman que su distribución está controlada. De hecho, esto

no es del

todo cierto , ya que muchos módulos de control "izquierdos" se venden en el mismo eBay, que difícilmente se tienen en cuenta en alguna parte. Cualquiera puede comprarlos, aunque este no es el producto al que vale la pena acceder. Los investigadores de WhiteScope descubrieron vulnerabilidades de seguridad después de comprar varios tipos de dispositivos en eBay con precios que oscilaban entre $ 15 y $ 3,000. En total, se detectaron más de 8,000 vulnerabilidades en los módulos de control de los controladores de frecuencia cardíaca de cuatro fabricantes diferentes. En dos casos, los expertos encontraron datos de pacientes almacenados en dispositivos en forma abierta. Los pacientes, como se descubrió, fueron tratados en uno de los famosos hospitales de los EE. UU.

Los autores del estudio argumentan que los desarrolladores de controladores de frecuencia cardíaca y equipos de control deberían prestar más atención a la seguridad de sus dispositivos y, por lo tanto, a la seguridad de los usuarios de dichos dispositivos. Su vida y salud están bajo ataque debido al abandono de los métodos más simples de protección. Además, el problema no es con un solo fabricante; ya se ha dicho anteriormente que muchos marcapasos divididos pueden considerarse vulnerables.

Lo más interesante es que los expertos en seguridad de la información han

criticado la falta de protección en los marcapasos por mucho tiempo, no la primera vez. Ya en 2013, este problema fue planteado simultáneamente por investigadores independientes y la Administración de Alimentos y Medicamentos. Problemas de protección no solo con marcapasos, sino también con otros dispositivos, como bombas de insulina, monitores de frecuencia cardíaca, máquinas de anestesia, etc. El hecho es que tales dispositivos en su mayor parte contienen contraseñas cableadas. Los atacantes que conocen estas contraseñas de acceso pueden explotar las vulnerabilidades.

Hasta ahora, no hay evidencia de que alguien haya llevado a cabo este tipo de ataque. Pero esto no significa que no se realizarán en el futuro. El ex vicepresidente de los Estados Unidos, Dick Cheney,

dijo que cree que la amenaza es real. Se implantó un desfibrilador a la vez para prevenir ataques cardíacos. Los ataques a dispositivos médicos de este tipo, muy probablemente, no funcionarán de forma remota.

Para la interacción del módulo de control y el mismo marcapasos, se necesita una gran proximidad, y no se trata de metros, sino de decenas de centímetros. Por lo tanto, los ataques a gran escala que utilizan vulnerabilidades en dispositivos médicos hasta ahora parecen difíciles de implementar. Pero esto no significa en absoluto que alguien no encuentre la manera de convertir todo esto en realidad. Para evitar que esto suceda, los fabricantes deben cuidar la seguridad de sus productos.