WikiLeaks continúa sacando venas de la CIA, publicando poco a poco porciones de documentos sobre herramientas de pirateo que los estadounidenses usan para espionaje. Los exploradores se ven obligados uno a uno a retirar estas herramientas de la circulación, porque ahora están desclasificadas.

El 1 de junio de 2017, WikiLeaks lanzó la documentación para

el programa Pandemic , un minifiltro del sistema de archivos de Windows que distribuye archivos maliciosos. Pandemic reemplaza el contenido de los archivos mientras se copian a través de SMB. En lugar del contenido original, el destinatario recibe un archivo arbitrario con el mismo nombre (esta puede ser una versión troyanizada del programa original: el GT

publicó previamente

una lista de programas para los cuales la CIA lanzó versiones trojanizadas, estos son VLC Player Portable, IrfanView, Chrome Portable, Opera Portable, Firefox Portable, Kaspersky TDSS Killer Portable, Notepad ++, Skype, 7-Zip Portable, Portable Linux CMD Prompt, 2048 y muchos otros). Por lo tanto, el virus se propaga rápidamente a través de la red local.

Para enmascarar sus acciones, el archivo original en el servidor permanece sin cambios, pero el destinatario, al copiar este archivo, ya recibe una versión con un troyano. Arma muy efectiva y simple. Es especialmente adecuado para la instalación en servidores de archivos, desde donde se realiza la copia masiva de archivos. Imagine que todos los archivos en el servidor están limpios, controlados por antivirus y no contienen nada sospechoso. Pero cuando los copia, obtiene una versión con un troyano.

Pandemic admite el reemplazo de código en 20 archivos al mismo tiempo con un tamaño máximo de archivo de 800 MB. El sistema puede realizar una sustitución en la lista especificada de usuarios remotos (objetivos).

Como su nombre lo indica, la única computadora infectada en la red local se considera como una especie de "paciente cero", que comienza una infección masiva, una pandemia. Los documentos no aclaran si las nuevas máquinas infectadas también se convierten en portadoras de infección, como "paciente cero". Quizás esto sea posible si el agente selecciona una carga útil arbitraria de hasta 800 MB, que quiere incluir en los archivos falsificados. La

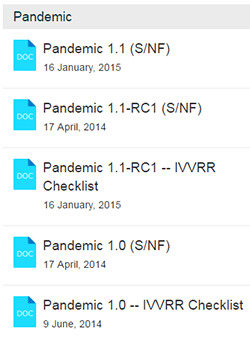

documentación de Pandemic 1.1 con fecha del 16 de enero de 2015 establece que la instalación del marcador de Pandemic en el servidor lleva solo 15 segundos, aunque (nuevamente) la documentación no dice nada sobre cómo instalar la herramienta.

Después de la instalación, se crean 2 subclaves y 3 valores en el registro, por lo que el programa puede continuar funcionando después de reiniciar el servidor.

Entre las claves de la utilidad de configuración hay una clave que establece la vida útil del servidor en minutos, el retraso antes de comenzar a trabajar, el nombre del dispositivo para desinstalar a pedido en modo remoto, la lista de SID para infección (máximo 64 identificadores), una lista separada de SID que

no se pueden infectar, ruta para guardar el registro y otros parámetros.

El kit de herramientas incluye los archivos

Pandemic_Builder.exe y

Control.dll , y después de la compilación con los parámetros requeridos, se crea el archivo

pandemic_AMD64.bin (o

pandemic_x86.bin para la versión de 32 bits).

El manual dice que la herramienta no verifica el contenido del archivo cuando se reemplaza (excepto por el hecho de que el archivo existe), por lo tanto, los agentes deben tener cuidado: "Si accidentalmente especifica un archivo .txt para reemplazar un archivo .exe, pueden surgir problemas", advierte la documentación. "Vuelva a verificar el archivo que está utilizando para reemplazarlo".

Pandemic es otra herramienta de espionaje de la CIA que no era conocida previamente por el público.

El 7 de marzo de 2017, el sitio web WikiLeaks

comenzó a publicar una colección de documentos clasificados por la Agencia Central de Inteligencia de EE. UU. El 7 de marzo de 2017 como parte del proyecto Vault 7. La primera y más grande parte de la colección

Year Zero contiene 8761 archivos, que incluyen una lista de varios malware, virus, troyanos, docenas de 0 días exploits y carga útil para ellos, sistemas de control remoto y documentación relacionada. Hay cientos de millones de líneas de código en todas las partes de la colección. Según los activistas de Wikileaks, después de tal filtración, la CIA pierde el control de la mayor parte de su arsenal de hackers.

Archivos obtenidos de una red altamente segura en el Centro de Inteligencia Cibernética de la CIA ubicado en Langley, pc. Virginia Todavía se desconoce qué informante (traidor) fusionó los documentos en WikiLeaks, o fueron robados como resultado de la piratería.

Ahora en lugar de carpetas con archivos hay pdf con una lista de archivos. Julian Assange prometió después de revisar los archivos, pero WikiLeaks no tiene prisa. Pero incluso en su forma actual, en términos del volumen de documentos publicados, la primera parte de la Bóveda 7 (Año Cero) ya supera el volumen de todos los documentos de la NSA recibidos de Edward Snowden y publicados durante tres años.

Después de marzo, WikiLeaks entrega gota a gota la siguiente porción de documentos: se trata de pequeñas colecciones de puntos con descripciones de herramientas específicas de la CIA. Por ejemplo, una

selección de 12 documentos sobre piratería de iPhone y Mac en 2008-2013. o el

marco de mármol para ofuscar código y comentarios para engañar al adversario sobre el país de origen del programa. Por lo general, los documentos se publican una vez por semana.

Julian Assange dijo que la primera parte del Año Cero representaba menos del 1% de la colección total de documentos de la CIA Vault 7. Pero si continúa publicando archivos a este ritmo, podría continuar para siempre.