Las herramientas de software de la CIA parecen ser inagotables. El equipo de WikiLeaks ya ha publicado varias colecciones de dicho software, pero cada nueva publicación es otra sorpresa. Hace unos días, el equipo de WikiLeaks

publicó información sobre otra selección de exploits de la CIA que se utilizaron para atacar los enrutadores de los 10 fabricantes de equipos de red más famosos, incluidos Linksys, Dlink y Belkin. El software permitió a los atacantes monitorear y manipular el tráfico, y esto se aplica tanto a los paquetes de datos entrantes como salientes. Además, se utilizó el mismo software para infectar los dispositivos conectados.

El paquete de software en cuestión se llama CherryBlossom. Se informa que este software es más efectivo para varios modelos de enrutadores, incluidos D-Link DIR-130 y Linksys WRT300N. Esto se debe a que estos dispositivos son vulnerables a la piratería remota, incluso si se utiliza una contraseña de administrador compleja. Uno de los exploits del paquete, llamado Tomato, le permite extraer contraseñas, sin importar cuán complejas puedan ser. En este caso, la función universal plug and play permanece habilitada y puede ser utilizada por los atacantes.

A juzgar por el informe de WikiLeaks, con la ayuda de este software malicioso, los empleados descifraron la protección de unos 25 modelos de enrutadores. Al modificar este software, el "rango" de dispositivos vulnerables se expandió a 100 modelos.

La descripción del paquete de software de la CIA está

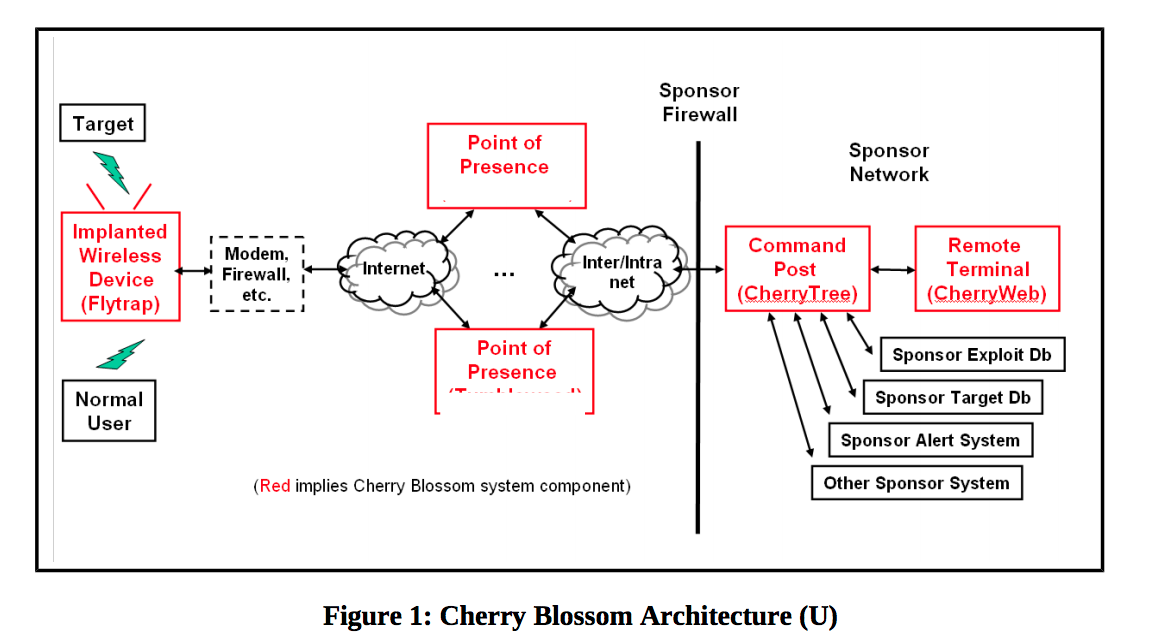

en 175 páginas , la información es completa. Tan pronto como el exploit encuentra una vulnerabilidad e infecta el enrutador, obtiene el estado de "FlyTrap" contactando al servidor de la CIA con el nombre en código CherryTree. El enrutador envía regularmente información sobre su estado y diversa información que puede ser útil para los oficiales de la CIA en sus actividades. Si es necesario, el enrutador puede enviar varias tareas. Por ejemplo, rastree el tráfico de cierto tipo o modifíquelo de una manera especial.

Además, si lo desea, los oficiales de la CIA podrían infectar prácticamente cualquier dispositivo conectado al enrutador. Y también supervise la IP, las direcciones MAC de estos dispositivos, los usuarios de correo electrónico, sus apodos y números VoIP. Si lo desea, puede rastrear todo el tráfico de un usuario específico u obligar al navegador de la computadora de la víctima a abrir el acceso a las sesiones del usuario actual.

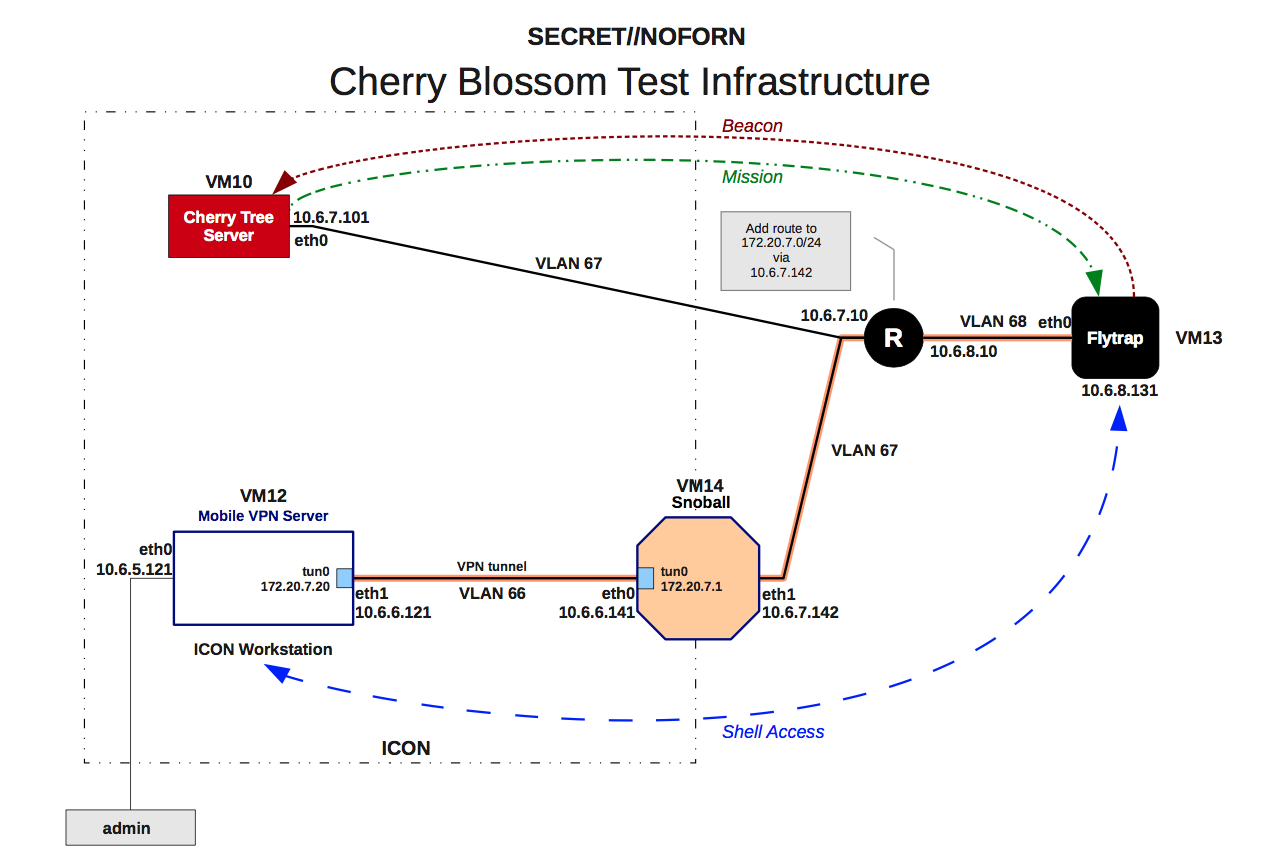

Infraestructura de flor de cerezo

Infraestructura de flor de cerezoCuriosamente, toda la información transmitida por un enrutador infectado al servidor CIA estaba encriptada. Para obtener acceso a él, se requiere autenticación criptográfica, por lo que una persona de terceros (por ejemplo, un especialista en seguridad de la información que descubrió que el enrutador estaba contactando a un servidor de terceros) no pudo descifrar este tráfico.

Los matices técnicos del paquete de software de la CIA para enrutadores no son nuevos: aquí no hay nada para los especialistas que pueda sorprender. Todo esto ha sido utilizado por atacantes y representantes de seguridad de la información durante muchos años. Pero el paquete CherryBlossom, en principio, se puede llamar el más funcional de todos los que se hayan utilizado (por supuesto, solo estamos hablando del software sobre el que se sabe algo). Tiene una interfaz fácil de usar, controles de línea de comandos y una lista completa de otras características.

Vale la pena señalar que WikiLeaks abrió la información sobre este software como parte de la misión

Vault7 . Anteriormente, el recurso ya publicaba mucha información sobre el spyware de la CIA, así como el software en sí. La CIA aún no ha confirmado ni negado ninguna participación, pero no queda nada por controlar. Sin embargo, los expertos en seguridad de la información que han estudiado esta información afirman que la CIA está involucrada en la creación de software y la preparación de documentación técnica para ello, no hay duda al respecto.

No hay código fuente o archivos ejecutables en esta versión de WikiLeaks. Todo este software, según los representantes del recurso, puede caer en malas manos, y luego las vulnerabilidades de los enrutadores serán explotadas con triple celo. El software en sí es subido por el grupo de piratas informáticos Shadow Brokers, que protesta así contra las políticas de Donald Trump. Su trabajo condujo a la propagación del malware WCry, que infectó a 727,000 computadoras en 90 países. Sin embargo, aún no se sabe si estos tipos tienen el software del que habla WikiLeaks o no.