WannaCry no ha terminado su trabajo sucio. 21 de junio de 2017 Honda Motor Co. informó que

tuvo que detener el transportador en

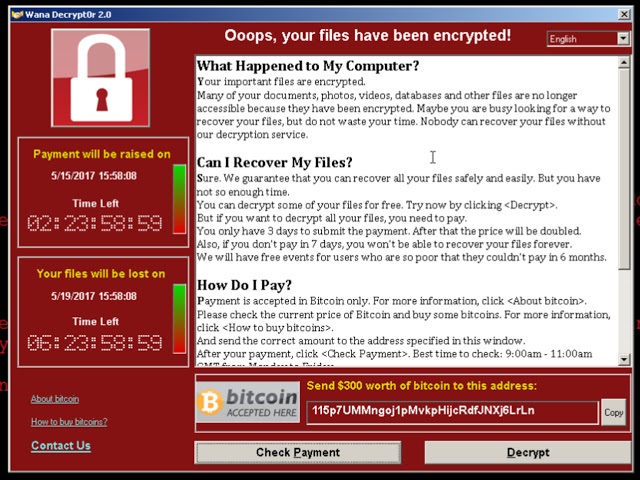

la planta de Sayama (Japón) durante un día después de que se descubriera el cripto ransomware WannaCry en las computadoras, cuya epidemia global pasó y pareció terminar el mes pasado.

La planta en el noroeste de Tokio no funcionaba el lunes 19 de junio. En los días ordinarios, producen el sedán Accord, Odyssey Minivan y Step Wagon compactos multiusos, con un volumen de producción diario de aproximadamente 1000 automóviles.

Los representantes de Honda dijeron: el domingo se descubrió que el virus infectaba las redes corporativas en Japón, Norteamérica, Europa, China y otras regiones, aunque la compañía tomó medidas para proteger las computadoras a mediados de mayo, cuando ocurrió la epidemia mundial de WannaCry.

El representante de la compañía no explicó cómo la versión de WannaCry ingresó a la red 37 días después de que se registró el dominio, lo que lanzó un "stop-tap" para difundir el malware. Quizás los administradores del sistema de la compañía bloquearon el tráfico a este dominio. Otra posibilidad es que se haya descubierto una nueva versión del crypto ransomware en la red. Sin embargo, todos usan la misma vulnerabilidad en Windows, y se suponía que el departamento de TI cerraría esta vulnerabilidad en mayo.

La producción en otras plantas de Honda no se vio afectada, y la fábrica de Sayama se reanudó el martes.

Cabe señalar que en mayo, otros fabricantes de automóviles, incluidos Renault SA y Nissan Motor Co., sufrieron una ola de cripto ransomware en mayo. Esta alianza detuvo la producción en sus plantas en Japón, Reino Unido, Francia, Rumania e India. La producción en Togliatti continuó de manera normal.

WannaCry: cuando es la segunda ola?

¿Cuándo esperar una segunda ola de WannaCry, que podría ser más fuerte que la primera? Nadie sabe la respuesta a esta pregunta, pero los expertos predicen inequívocamente que ciertamente aparecerán nuevas versiones del crypto ransomware. Una de estas versiones puede generalizarse, y luego la ola de infecciones se convertirá en una epidemia.

La primera versión de WannCry a mediados de mayo infectó aproximadamente 727,000

computadoras en aproximadamente 90 países, pero desde entonces la propagación de las horquillas del gusano se ha reducido significativamente. La gran mayoría de las infecciones ocurrieron en computadoras con Windows 7. El hecho es que la vulnerabilidad utilizada por el exploit NSA EternalBlue, filtrada en línea y utilizada por WannaCry, ya está cerrada en Windows 10. Y las computadoras con Windows XP SP3 simplemente no pueden ejecutar el código de malware,

cayendo en la "pantalla de muerte" azul .

Fue posible detener la propagación de la infección por accidente gracias a

un chico . Este héroe es un hacker y blogger británico de 22 años de MalwareTech, cuyo nombre aún no se ha hecho público. Como dijo, tenía un día libre ese día, se despertó alrededor de las 10:00 e inició sesión en el sistema nacional de seguimiento de amenazas cibernéticas para ver la propagación del malware bancario Emotet, el evento más importante de los últimos días. No noté nada inusual y fui a desayunar. Cuando regresé a casa alrededor de las 14:30, encontré un montón de mensajes sobre la infección de varios hospitales y sistemas médicos con un cripto ransomware. Tales infecciones han ocurrido antes, pero aquí como si la escala fuera más grande que antes. Con la ayuda de su amigo, un hacker bajo el apodo de Kafeine, el tipo rápidamente obtuvo una muestra del malware, lo ejecutó en una máquina virtual y vio que estaba enviando solicitudes a un dominio no registrado.

Las estadísticas de Cisco Umbrella mostraron que las solicitudes para este dominio comenzaron el viernes a las 8:00 de la mañana y crecieron como una avalancha. El blogger registró un dominio para sí mismo por 8 libras ($ 10.69). Esta es una práctica estándar, dice. Las botnets a menudo generan nombres de dominio para servidores de comando (C2C) cada uno de acuerdo con su propio algoritmo. Los atacantes conocen el algoritmo, por lo que pueden registrar este dominio por adelantado. A veces, los investigadores y las compañías de antivirus logran adelantarse a ellos, y luego tienen la oportunidad de estudiar el trabajo del centro de comando de botnet desde adentro, recopilar datos sobre la distribución geográfica de los bots e realizar ingeniería inversa del software. Por lo tanto, registrar estos dominios es normal. MalwareTech dijo que registró varios miles de dominios durante el año pasado.

Como todas las personas infectadas llamaron a este dominio, habiendo ganado control sobre él, el investigador de registros pudo compilar una lista de direcciones IP y un

mapa de infecciones . Al anochecer resultó que fue el registro del dominio el que detuvo la propagación del crypto ransomware. Muy probablemente, de esta manera, los autores del malware implementaron protección contra el análisis de su programa (protección del entorno virtual).

Poco después de la primera, se descubrieron las

variantes WannaCry segunda y tercera , incluidas las que funcionan sin una especie de "parada de grúa" en forma de solicitudes a un dominio inexistente. Seguramente han aparecido otras versiones desde entonces. Quizás algunas de estas versiones llegaron a las fábricas de Honda. Es difícil encontrar excusas para los técnicos de Honda que aún no han instalado parches de Microsoft.