Un proveedor de servicios de alojamiento de Corea del Sur recientemente pagó alrededor de $ 1 millón en criptomonedas a los desarrolladores de un programa de cripto ransomware. ¿Por qué tantos? El hecho es que el ransomware infectó 153 servidores que se ejecutan en Linux. Estos servidores alojan 3400 sitios de clientes de la compañía.

Inicialmente, los desarrolladores de malware querían obtener alrededor de $ 4,4 millones. La compañía dijo que era demasiado y que no podía pagar tal cantidad. Después de eso, los ciberdelincuentes acordaron moderar su apetito, satisfechos con "solo" $ 1 millón. Ahora los empleados de la compañía se dedican a la recuperación de datos. Este no es un proceso tan rápido, por lo que los clientes tendrán que esperar hasta que todos sus sitios y servicios comiencen a funcionar nuevamente.

"Esta es una tarea difícil, pero estoy haciendo todo lo que depende de mí y haré todo lo posible para restaurar el funcionamiento de los servidores", dijo el representante de la compañía.

Vale la pena señalar que el principal problema con este software malicioso es que funciona con Linux. El Ramsomware se llamaba Erebus (anteriormente había una variante de este malware que atacaba los sistemas Windows). La forma en que el virus penetró en los servidores de la compañía aún no está clara. Se resuelve el soporte técnico, tratando de entender lo que realmente sucedió.

Los expertos de terceros, que también estudiaron la situación,

argumentan que el problema puede estar en un software desactualizado que fue utilizado por el proveedor de alojamiento. Por ejemplo, el sitio web de Nayana se ejecutó en un servidor Linux con la versión del kernel 2.6.24.2 (2008). Hay muchas vulnerabilidades en esta versión, incluida Dirty Cow, que permite a los atacantes obtener acceso de root al sistema. Además de la versión obsoleta del kernel, la compañía trabajó con Apache versión 1.3.36 y PHP versión 5.1.4, todas las cuales fueron lanzadas en 2006. Será superfluo decir que en los últimos diez años, los atacantes han estudiado este software de arriba abajo, aprendiendo a descifrar todo lo que necesitan.

Erebus

apareció por primera

vez en septiembre de 2016 (o más bien, se descubrió por primera vez). Luego salió una versión actualizada, sucedió en febrero de 2017. Luego, los desarrolladores "enseñaron" a su producto a evitar el Control de cuentas de usuario en Windows.

Curiosamente, la versión Linux de Erebus ahora opera principalmente en Corea del Sur. Quizás porque no solo Nayana usa software obsoleto, sino que otras compañías de hosting en esta región hacen lo mismo.

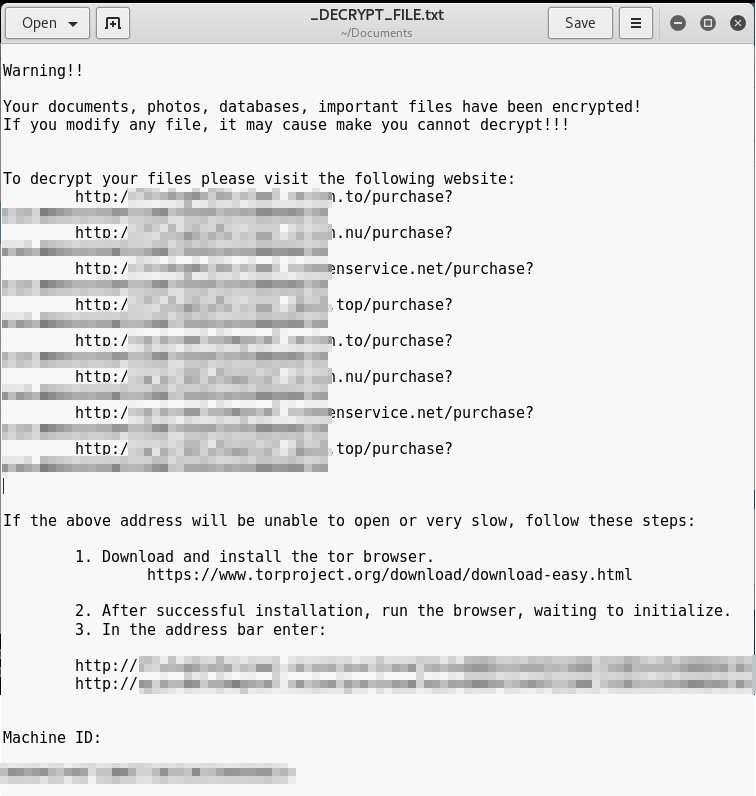

| Encabezado (0x438 bytes) |

| Nombre de archivo original cifrado con RSA-2048 |

| Clave AES cifrada con RSA-2048 |

| Clave RC4 cifrada con RSA-2048 |

| Datos cifrados con RC4 |

Puede hacer esto solo con la ayuda de una clave que necesita comprar a los ciberdelincuentes. El hecho es que al principio los archivos se cifran usando RC4 bloque por bloque, con un tamaño de bloque de 500 KB. Las claves para cada bloque se generan aleatoriamente. Entonces la clave RC4 ya está codificada, esto se hace utilizando el algoritmo AES almacenado en el archivo. Y esta clave ya está encriptada con el algoritmo RSA-2048, que también se almacena en un archivo. Estas claves se generan localmente y están disponibles. Pero estas son claves públicas, pero las claves privadas se cifran con AES y otra clave generada aleatoriamente.

La versión de Erebus en cuestión cifra 433 tipos de archivos diferentes. Como se mencionó anteriormente, es imposible obtener una clave privada por cualquier otro método, excepto comprarla a intrusos. Esto fue confirmado por varios expertos que analizaron el ataque.

Ahora, el proveedor de servicios de alojamiento está trabajando en estrecha colaboración con los organismos encargados de hacer cumplir la ley en Corea del Sur para tratar de detectar intrusos. Pero, por supuesto, además de buscar una empresa, primero vale la pena restaurar los servidores y los datos de los clientes, luego actualizar el software desactualizado y solo luego dirigir todos los esfuerzos para encontrar usuarios maliciosos.

Un huésped de Corea del Sur no es la única organización que tuvo que pagar a los atacantes. El año pasado, una escuela de los Estados Unidos

compró la clave para descifrar archivos, y se lanzó un ataque exitoso en sus servidores. Es cierto que en este caso no se trataba de un millón de dólares, sino de unos $ 8500.

Y en noviembre del año pasado, debido al crypto ransomware,

todos los pasajeros del ferrocarril de vía estrecha de San Francisco tuvieron la oportunidad de viajar de forma gratuita. El hecho es que el crypto ransomware cifró todos los terminales de pago de la compañía de transporte de la Agencia de Transporte Municipal de San Francisco (

SFMTA ).

El año pasado, el hospital, cuyos servidores también estaban infectados con malware, también pagó a los desarrolladores de ransomware. Por el momento, el poseedor del récord de pagos, hasta donde se puede juzgar, es Nayana, que se discutió anteriormente. Es posible que alguien haya pagado más, pero no se sabe nada sobre estos casos; lo más probable es que las víctimas simplemente quieran permanecer en el anonimato.