El 22 de junio de 2017, el sitio web WikiLeaks publicó documentos del proyecto de la CIA llamados

Brutal Kangaroo . Este es un conjunto de herramientas para Windows diseñado para infectar computadoras físicamente aisladas que están desconectadas de Internet (espacio de aire) mediante unidades flash. La información está relativamente actualizada: la

documentación del

programa está fechada el 23 de febrero de 2016.

Espacio físico (espacio aéreo): una de las medidas para garantizar la seguridad, cuando una red informática segura está físicamente aislada de las redes inseguras e Internet. En este caso, para una computadora fuera de la red no hay forma de establecer comunicación con la computadora dentro de ella. Para las organizaciones de inteligencia, tales sistemas plantean un problema particular. En primer lugar, el proceso de instalación de spyware en tales computadoras es complicado: debe entregarles una unidad flash USB. En segundo lugar, es más difícil extraer información de una computadora infectada si está aislada físicamente.

La documentación indica que el proyecto Brutal Kangaroo consta de los siguientes componentes:

- Drifting Deadline: una herramienta de infección de unidad flash.

- Garantía destrozada: una herramienta del lado del servidor que rastrea la infección automatizada de la unidad flash también es la forma principal de distribuir la suite Brutal Kangaroo. Para infectar unidades flash individuales, se utiliza el programa Drifting Deadline.

- Promesa rota: Postprocesador brutal de canguro.

- Sombra: El mecanismo básico de presencia. Esta es una herramienta de Etapa 2 que se extiende dentro de una red cerrada y actúa como una red CnC oculta.

Para que Brutal Kangaroo funcione, .Net 4.5 debe estar instalado en la computadora.

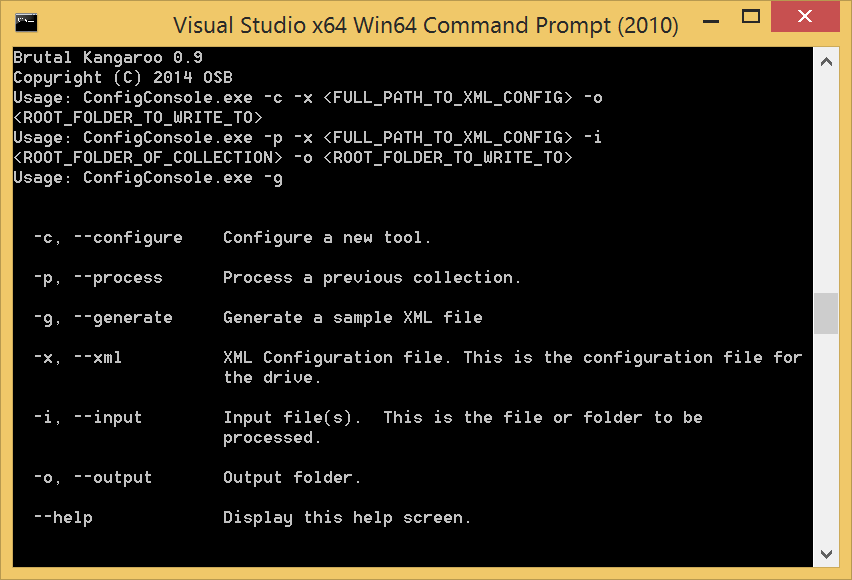

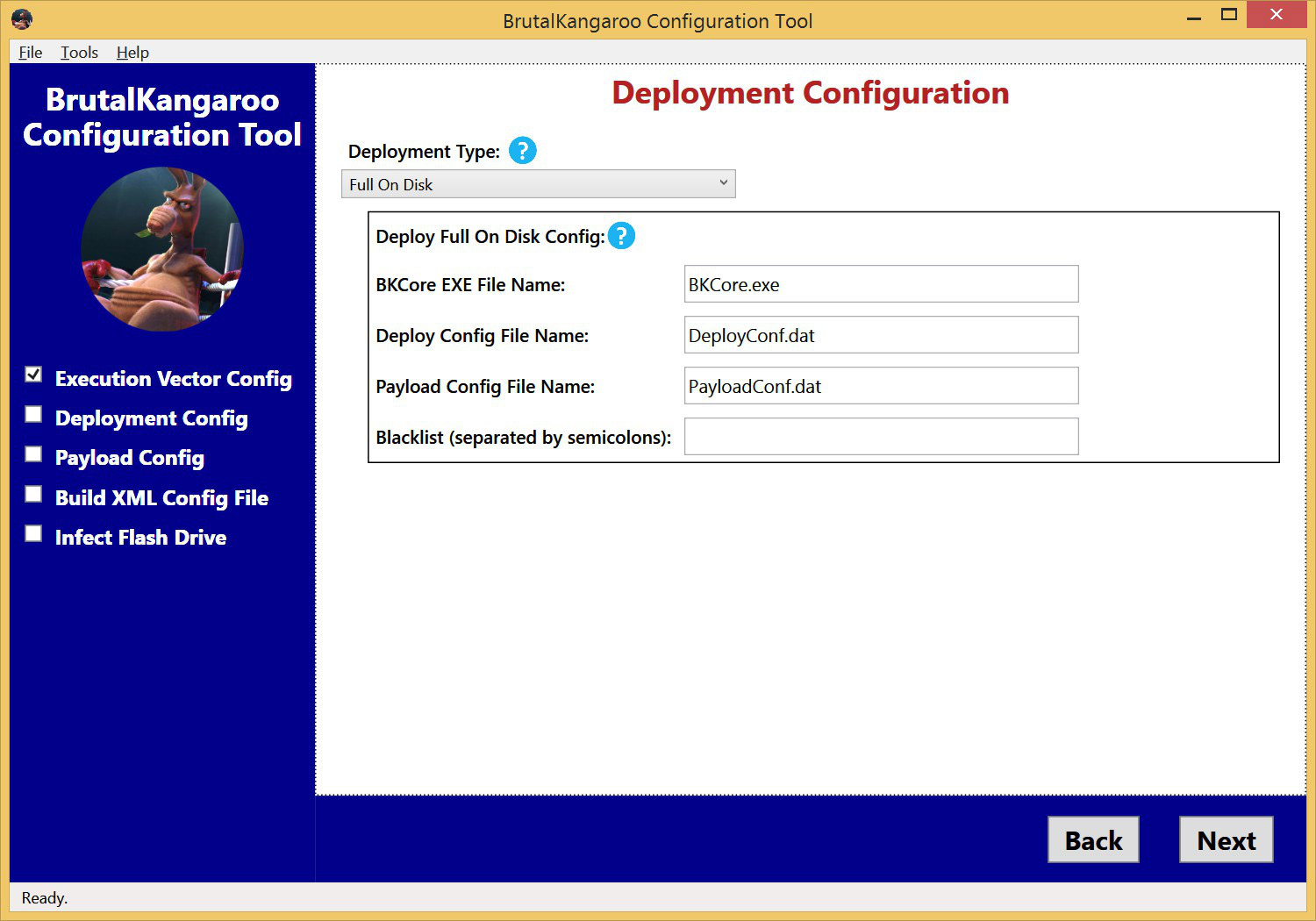

En el programa Drifting Deadline, el usuario selecciona el vector de ejecución del código malicioso desde la unidad flash: puede ser la DLL x86 y x64, que se carga automáticamente en el explorador o el archivo .lnk, configuración autorun.inf. Se puede inyectar una carga maliciosa directamente en el proceso explorer.exe (en SO de 32 bits) o svchost (en 64 bits) y nunca se puede escribir en el disco. Alternativamente, no puede establecer el vector de ejecución automática, sino dejar solo el archivo ejecutable, que la víctima tendrá que iniciar manualmente.

En la unidad flash, debe colocar tres archivos de utilidad Drifting Deadline. El usuario elige en qué formato colocarlos: a los archivos se les pueden asignar nombres arbitrarios o aplicar un formato comprimido cuando se comprimen en un archivo con un nombre arbitrario. En el último caso, los archivos se comprimen en un criptoblob.

A continuación, el explorador selecciona los módulos espía que se grabarán en la unidad flash USB e indica qué información del sistema de la víctima se debe recopilar y escribir en la unidad flash USB. Se crea una máscara para los archivos recopilados. También indica la cantidad máxima de información para recopilar y el porcentaje mínimo de espacio libre en la unidad flash que debe permanecer (probablemente para no despertar sospechas). Se indica el formato de grabación para la información recopilada. Por ejemplo, todo se puede escribir en un archivo existente (por ejemplo, jpg o png) o directamente por el flujo de datos en NTFS, que se ocultará de la vista. Indica el número máximo de lanzamientos del módulo espía, las condiciones de lanzamiento (por ejemplo, solo si el administrador está autorizado en el sistema), los procesos de la lista negra, bajo los cuales se canceló el lanzamiento, etc. Todas las configuraciones seleccionadas se guardan en un archivo XML. Después de eso, puede llevar a cabo el procedimiento para la infección de una unidad flash.

Brutal Kangaroo admite este modo de operación: si se puede acceder al "host principal" a través de Internet, el agente de la CIA lo infecta de forma remota y la unidad flash USB ya está infectada automáticamente desde esta computadora. Se supone que una víctima desprevenida obtendrá una unidad flash USB, y la llevará a una computadora aislada físicamente, y luego la traerá de vuelta. En este caso, todos los datos recopilados almacenados en la unidad flash se enviarán al agente de la CIA.

Curiosamente, los documentos abordan algunos de los problemas asociados con el uso de spyware. Por ejemplo, se indica que los antivirus muestran un mensaje de advertencia si el software se inicia automáticamente desde la unidad flash USB cuando se inserta en la computadora. Al mismo tiempo, los antivirus reconocen un bajo nivel de reconocimiento de los archivos de trabajo del programa.

En la selección publicada de 11 documentos que se crearon de 2012 a 2016. También hay documentación de herramientas anteriores, en lugar de la cual se usa Drifting Deadline. El desarrollador de las herramientas es una división del Grupo de Desarrollo de Ingeniería de la CIA. Esta unidad es parte de la gestión de la Dirección de Innovación Digital (DDI), consulte

el organigrama de la CIA . Está involucrado en el desarrollo, prueba y mantenimiento de todo el software de la CIA. También desarrolló

muchos otros exploits que WikiLeaks publicó anteriormente, incluido un exploit de Samsung TV llamado Weeping Angel, que agrega el modo 'Fake-Off' al televisor cuando el televisor parece apagado pero al mismo tiempo graba conversaciones en la sala y los envía por Internet al servidor de la CIA.