Equipo de captación de señal electromagnética

Equipo de captación de señal electromagnéticaDurante la operación, cualquier computadora crea un campo electromagnético, en el cual los componentes espectrales cambian ligeramente dependiendo de las operaciones realizadas por el dispositivo. Estas leyes de la física son la base para realizar un ataque por radiación electromagnética, un representante de la clase de ataques a través de canales de terceros. La información sobre los procesos físicos en el dispositivo puede ser suficiente para restaurar el valor de los bits en la memoria.

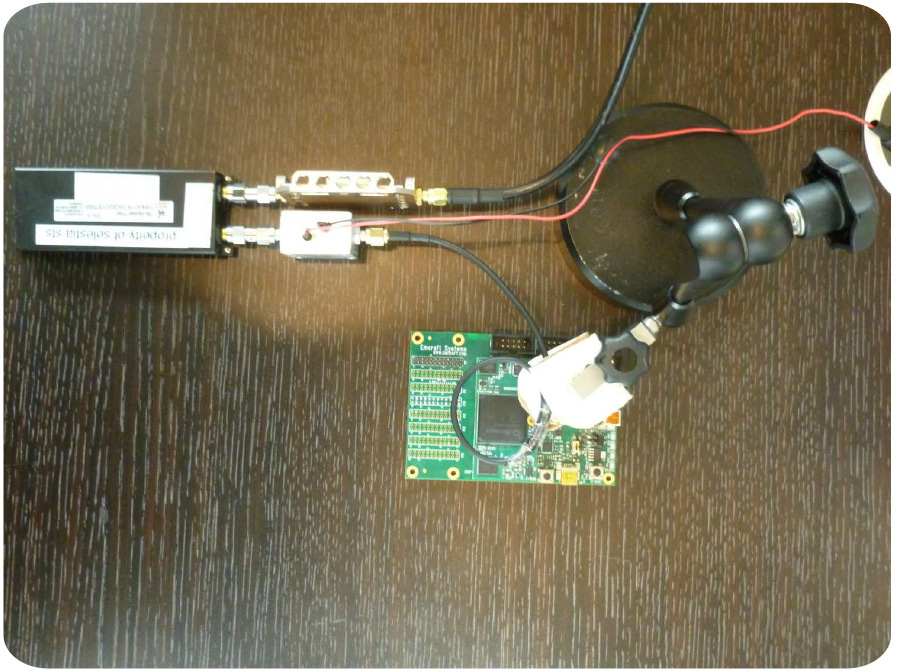

El escaneo de la radiación electromagnética de una PC para leer contraseñas se realizó anteriormente, no hay nada nuevo aquí. Pero antes, se usaba mucho equipo costoso y voluminoso para esto. Ahora la amenaza ha alcanzado un nuevo nivel. En principio, tal ataque puede llevarse a cabo incluso sin que la víctima lo note, simplemente sentado al lado de la PC con un pequeño "error" en el bolsillo (en la foto de arriba).

Los investigadores de Fox-IT demostraron un ataque

TEMPEST desde una distancia de 1 metro utilizando un conjunto mínimo de equipos por solo 200 euros. Para recopilar la cantidad necesaria de información, es necesario registrar la radiación electromagnética durante 5 minutos (distancia 1 metro) o 50 segundos (distancia 30 cm).

Los autores describieron las condiciones experimentales con más detalle en un

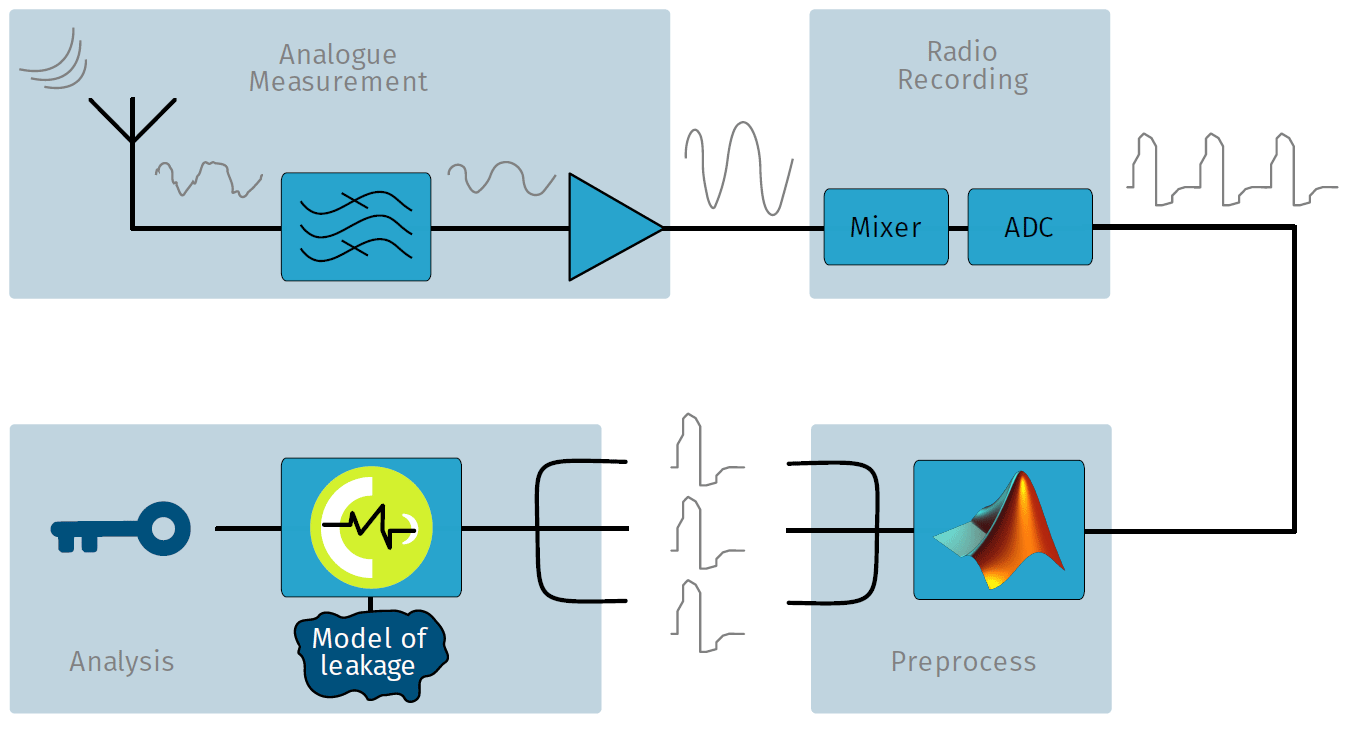

artículo científico (pdf) . El algoritmo de ataque se representa en el siguiente diagrama. Incluye cuatro fases:

- Mediciones análogas.

- Graba una señal de radio.

- Pretratamiento

- Análisis

Para mediciones analógicas, necesita una antena con electrónica relacionada, que medirá las características del campo electromagnético, filtrará las frecuencias deseadas y amplificará la señal. Al final resultó que, una antena de bucle pequeña y simple, que es muy fácil de hacer con un trozo de cable innecesario y cinta adhesiva, capta la señal de manera sorprendentemente efectiva.

Antena de bucle

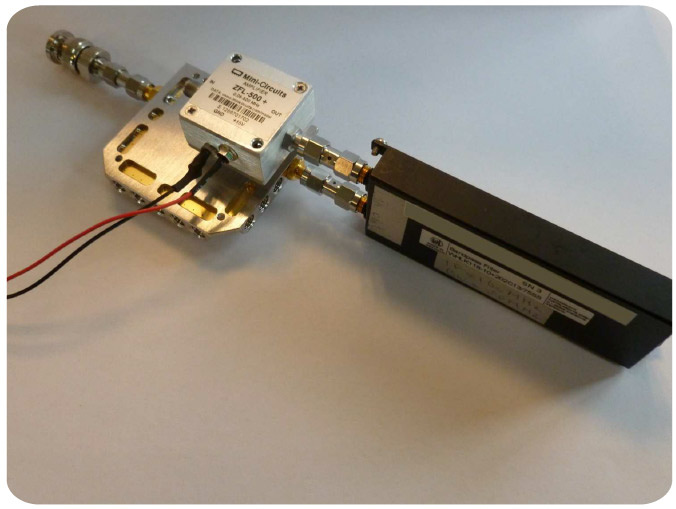

Antena de bucleLuego la señal se filtra y amplifica. Los investigadores filtraron un área de 10 MHz de ancho cerca de la frecuencia del reloj (142 MHz) y la amplificaron usando un amplificador Mini Circuits barato. El costo de todo el hardware es inferior a 200 euros.

Amplificador de filtro

Amplificador de filtroAntes de grabar una señal de radio, se realiza la digitalización. Puede grabar una señal en una variedad de equipos: desde equipos profesionales caros hasta una radio de software económico en forma de una unidad flash por 20 euros. Los experimentos han demostrado que incluso una unidad flash tan barata es suficiente para grabar una señal para un ataque exitoso. En otras palabras, no solo las agencias de inteligencia o corporaciones con grandes presupuestos de inteligencia pueden llevar a cabo tal ataque, sino absolutamente cualquier persona. No se necesita mucho dinero aquí.

Durante el preprocesamiento, el programa busca áreas de señal donde el cifrado en la memoria de la computadora comienza a usar la clave AES-256. La señal se divide en bloques correspondientes. También hay conversión de datos para su posterior análisis.

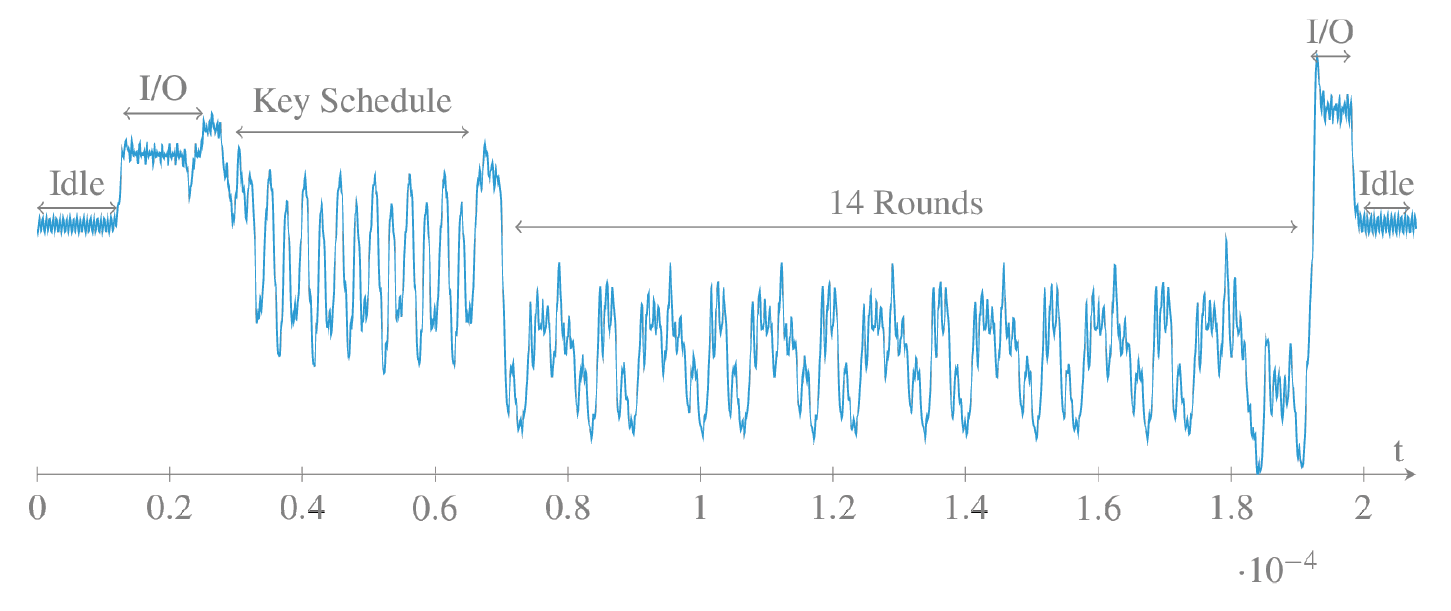

La siguiente ilustración muestra la señal que el SR-7100 grabó en la banda de 10 MHz. Esta señal corresponde a una unidad de cifrado AES-256 que se ejecuta en SoC SmartFusion2. En el experimento, se utilizó la implementación OpenSSL de AES en el núcleo ARM Cortex-M3. Como puede ver, los patrones claros y claros son visibles en cada etapa del procesamiento. Puede ver la señal de entrada / salida del procesador, la fase de cálculo para la programación clave y 14 rondas de cifrado.

Por supuesto, el cifrado no se puede restaurar a partir de un fragmento tan pequeño. Es necesario acumular muchas de estas unidades informáticas con rondas de cifrado en diferentes datos de entrada. Para acumular información, también debe sentarse junto a la computadora durante varios minutos, ocultando la antena en su bolsillo.

La señal registrada de radiación electromagnética corresponde al consumo de energía del dispositivo. A su vez, se correlaciona con los datos que procesa el procesador en un punto particular en el tiempo.

Al final, el análisis se realiza utilizando el programa Riscure Inspector. La tarea es encontrar correlaciones entre conjeturas de bytes clave y una señal grabada. Esta es la parte más difícil, porque necesita desarrollar un modelo efectivo de fuga de información desde la memoria de la computadora hacia el campo electromagnético, para que el análisis realmente pueda predecir los bytes de la clave de cifrado. En este caso, el análisis se realiza enumerando los 256 valores posibles de cada byte clave. Los investigadores escriben: para adivinar el valor correcto de cada byte, solo unos segundos son suficientes (256 opciones por byte, para 32 bytes, esto es 8192 intentos). A modo de comparación, una fuerza bruta directa en AES-256 requeriría una búsqueda de

2.256 opciones y continuaría hasta el final del universo.

Entonces, los especialistas de Fox-IT lograron armar todas las piezas del rompecabezas. Hasta donde pueden juzgar, esta es la primera demostración pública de un ataque latente a la radiación electromagnética a distancia. Esta es una ocasión para reflexionar sobre aquellos que buscan proteger de manera confiable la computadora de las filtraciones de información. Para tal protección, debe estar blindado de manera confiable. Quizás envuelto en papel de aluminio.