Una vez más, brevemente sobre la última epidemia.

- Si está infectado, no pague el rescate: la dirección wowsmith123456@posteo.net está bloqueada por el proveedor, lo que hace que sea imposible obtener una clave para el descifrado. (de qué se ha tratado el artículo , aproximadamente por persona)

- La distribución ocurre en computadoras con el último sistema de Windows dentro del dominio.

- Crear un archivo en C: \ Windows \ perfc bloquea el vector de ataque a través de WMIC.

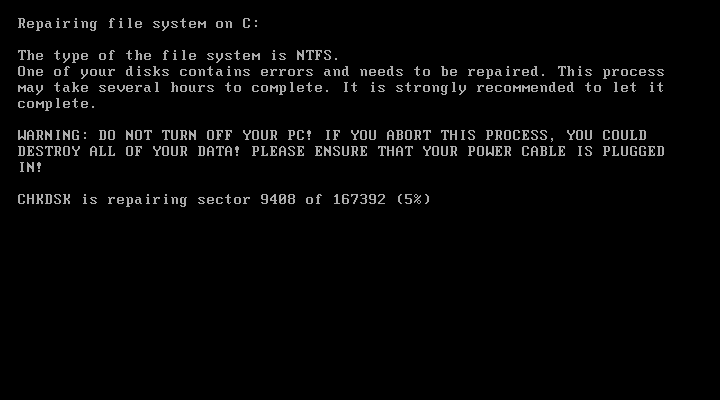

- Si CHKDSK apareció en la pantalla después de reiniciar la computadora, debe apagarla inmediatamente; en este momento, los archivos están encriptados.

Además del último ataque de WannaCry, se recomienda instalar la actualización de Microsoft MS17-010 lo antes posible. Si por alguna razón es imposible instalar un parche, se recomienda desactivar el protocolo SMBv1 .

Propagación de virus

Petya y Mischa, a diferencia de WannaCry, se distribuyen dentro de la red local (por defecto, un entorno seguro). En los casos que estudiamos, los mecanismos de distribución a través de Internet no estaban integrados.

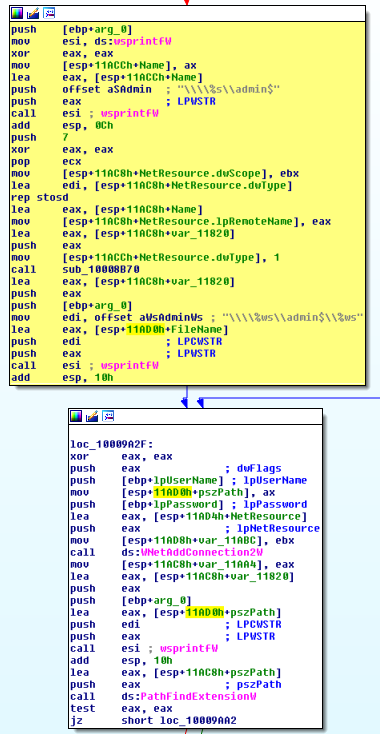

Después de iniciar el ransomware, la computadora infectada escanea la subred local (/ 24) en busca de recursos compartidos de red ADMIN $ para copiar payloadu a otra computadora y comenzar a usar PsExec.

El siguiente paso fue ejecutar el comando WMIC (llamada a proceso crear \ "C: \ Windows \ System32 \ rundll32.exe \\" C: \ Windows \ perfc.dat \) en las computadoras encontradas. Esta conexión se obtuvo usando Mimikatz .

El último método de distribución estaba usando la vulnerabilidad EternalBlue.

Como funciona el virus

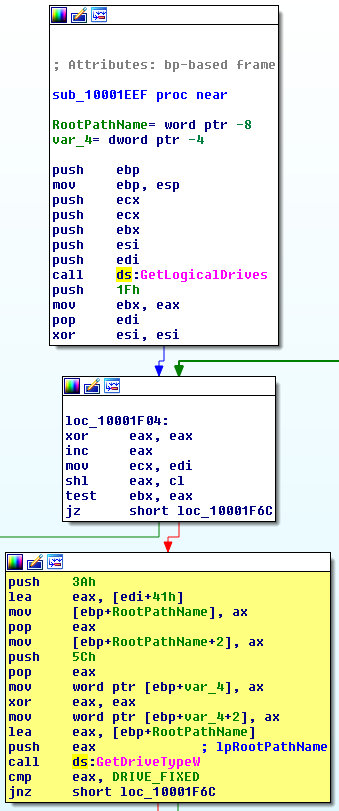

El ransomware escaneó solo unidades locales. Las unidades de red y externas no fueron el objetivo del ataque.

Los archivos con las siguientes extensiones fueron encriptados:

.3ds .7z .accdb .ai .asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt .pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls .xlsx .xvd .zip

No hubo cambios significativos en el mecanismo de reescritura del sector de arranque MBR en comparación con la campaña del año pasado. Después de la infección, los registros del sistema se borran (Configuración, Sistema, Seguridad, Aplicación).

La programación de tareas también agrega un comando para reiniciar la computadora una hora después de la infección . Petya también utiliza la función no documentada de la función WinAPI NtRaiseHardError para reiniciar la máquina.