El 28 de junio de 2017, WikiLeaks publicó otro lote de documentos sobre las herramientas de hackers de la CIA. Esta vez, la

Guía del usuario de ELSA de 42 páginas (

pdf ) ha sido desclasificada. Este sistema está diseñado para determinar la ubicación física de las computadoras con Windows 7 (32 y 64 bits) que están equipadas con un módulo WiFi.

La versión del documento 1.1.0 está fechada el 27 de septiembre de 2013, es decir, este es un manual relativamente antiguo. No se sabe si la CIA está utilizando estos métodos o si han implementado alguna tecnología más avanzada.

El sistema es muy simple. Registra los identificadores de los puntos de acceso WiFi que se encuentran cerca de la computadora de la víctima y transfiere los metadatos a bases de datos de terceros, desde donde obtienen las coordenadas de estos puntos de acceso. Basado en la información recibida, ELSA calcula la latitud, longitud e indica la precisión de la geolocalización.

La documentación dice que las bases de datos de puntos de acceso correspondientes funcionan para admitir servicios de geolocalización en Firefox, Opera, Chrome e Internet Explorer, de acuerdo con las especificaciones del W3C. La precisión de la geolocalización depende directamente de la precisión de la información en estas bases de datos de terceros. Para verificar si la cobertura de la base de datos y la información sobre las coordenadas de los puntos de acceso corresponden a la realidad, la administración recomienda ingresar al área de interés, abrir

maps.google.com en un navegador y hacer clic en un botón para determinar su ubicación. Si el navegador determina correctamente las coordenadas del agente a través de WiFi, entonces la cobertura es buena.

Al momento de escribir, los navegadores Firefox, Opera y Chrome usaban la base de datos de Google para la geolocalización, mientras que IE enviaba solicitudes a los servidores de Microsoft.

ELSA sondea estos servicios a través de HTTPS y guarda el resultado en un archivo encriptado usando encriptación AES de 128 bits.

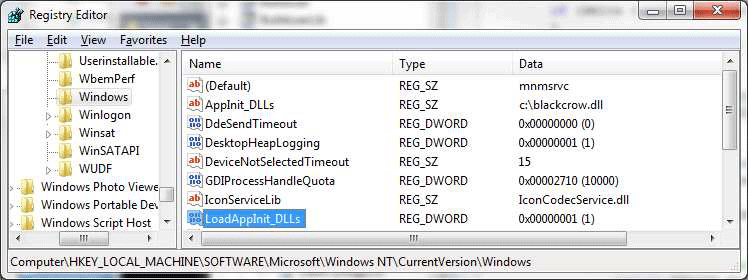

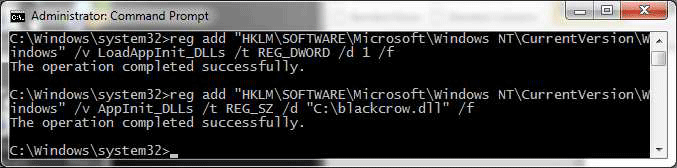

Un elemento clave del sistema ELSA es el marcador, que debe instalarse en una computadora con Windows 7 que pertenece al objeto de seguimiento. Allí, la DLL está incrustada en algún proceso existente. En el futuro, el troyano puede interrogar las bases de datos legales de terceros para la geolocalización, o devolver datos sin procesar al operador, para que realice la geolocalización por su cuenta.

Troyan recopila información del sistema sobre puntos de acceso WiFi en el rango de acuerdo con el cronograma establecido por el operador. La recopilación de datos es posible incluso si la computadora de la víctima no estableció realmente una conexión con ningún punto de acceso: Windows aún monitorea los puntos de acceso circundantes, y esta información está disponible para el troyano. Por lo tanto, el seguimiento de los movimientos de la computadora de la víctima es continuo.

En la configuración, puede especificar que él calcule independientemente las coordenadas tan pronto como la víctima se conecte a Internet. Luego, el registro guardado se transmite a la computadora del operador. Para enmascarar el troyano, de forma predeterminada no intenta conectarse de forma independiente a la computadora del operador, sino que solo escribe datos pasivamente en el disco. Para obtener el registro, el operador debe ir a la computadora de la víctima usando otras puertas traseras y exploits y recoger el registro.

La configuración indica el tamaño máximo de registro. Cuando se alcanza el límite, los registros antiguos se borran, dando paso a registros más recientes. El registro se almacena constantemente en el disco, para que la información no se pierda durante el reinicio de la computadora.

Además de los metadatos básicos de WiFi (es decir, los nombres de los puntos de acceso), el troyano se puede configurar para recopilar metadatos adicionales, como direcciones MAC, SSID e información de intensidad de la señal de cada punto de acceso. Esto le permite calcular con mayor precisión las coordenadas de la víctima.

Contenido del paquete ELSA

| Directorio | Nombre de archivo | Notas |

|---|

| servidor / windows | patcher.exe | Herramienta de configuración de Windows |

| servidor / windows | procesador.exe | Herramienta de descifrado de Windows |

| servidor / windows | tool-x64.dll | Implante para Windows x64 |

| servidor / windows | tool-x86.dll | Implante para Windows x86 |

| servidor / windows | installDllMain.vbs | Archivo VBScript para la colocación arbitraria de una tarea ELSA en el Programador de tareas |

| servidor / windows | uninstallDllMain.vbs | Archivo VBScript para eliminar una tarea ELSA del Programador de tareas |

| servidor / windows | sha1-windows-images.txt | Hashes de archivos SHA1 del kit |

| servidor / windows | clasificaciones-windows.txt | Clasificación de archivos del kit |

| docs | Elsa User Manual.pdf | Esta guia |

Desafortunadamente, WikiLeaks, como de costumbre, no publicó los archivos de malware, sino solo la documentación del programa.

Los expertos de la CIA enfatizan que la vigilancia WiFi tiene ciertas ventajas, ya que no requiere un módulo GPS o un módulo celular en el dispositivo, la interfaz WiFi habitual, que está presente en casi todos los dispositivos, es suficiente. Por su naturaleza, el sistema ELSA es el más adecuado para rastrear computadoras portátiles, porque no tiene sentido monitorear constantemente las coordenadas de una computadora estacionaria, y Windows 7 no se usa en teléfonos inteligentes. Obviamente, la CIA tiene otros marcadores para iOS y Android, y es mucho más fácil de seguir metadatos del transportista.

El desarrollador de la herramienta es una división del Grupo de Desarrollo de Ingeniería de la CIA. Esta unidad es parte de la gestión de la Dirección de Innovación Digital (DDI), consulte

el organigrama de la CIA . Está involucrado en el desarrollo, prueba y mantenimiento de todo el software de la CIA.