Captura de pantalla de la encuesta realizada por Jonathan Zdzyarski, un ex jailbreak, y ahora un especialista en seguridad. Recientemente se cambió a trabajar en Apple y eliminó su cuenta de Twitter.

Captura de pantalla de la encuesta realizada por Jonathan Zdzyarski, un ex jailbreak, y ahora un especialista en seguridad. Recientemente se cambió a trabajar en Apple y eliminó su cuenta de Twitter.En agosto de 2016, Apple inauguró un

programa de recompensas por vulnerabilidades encontradas . Dichos programas llevan mucho tiempo operando con casi todas las grandes empresas de TI. Durante mucho tiempo se resistió al pago de la remuneración a Microsoft, pero ella se dio por vencida en 2013, al lanzar

los Programas de recompensa de Microsoft . Quizás Apple siguió siendo el último entre los fabricantes de productos en masa que no pagan a los piratas informáticos, por lo que la comunidad recibió las noticias sobre el comienzo del pago de la remuneración.

El único problema es que durante el año pasado no hemos oído hablar de

un solo caso de que alguien recibió dinero de Apple. Tal vez simplemente tienen prohibido hablar de eso. O tal vez prefieren vender exploits en el mercado negro a un precio mucho más alto.

¿Por qué Apple se ha demorado y no ha introducido un programa de pago de vulnerabilidad durante tanto tiempo? Su versión fue expresada por un ex empleado de la compañía, que trabajaba en el departamento de seguridad, en un

comentario de Motherboard : “A Apple no le gusta lanzar cosas, incluido un programa de pago de vulnerabilidad, hasta que las perfeccione. Son perfeccionistas ". El empleado quería mantener su nombre en la oscuridad, porque viola el acuerdo de confidencialidad (NDA).

De hecho, si está tratando de llevar el proyecto al ideal, existe la posibilidad de nunca publicarlo.

Pero después del escándalo con el FBI, quedó claro que era imposible avanzar más. Recordemos que entonces el FBI exigió durante mucho tiempo que Apple descifrara el sistema de encriptación en el teléfono del terrorista, pero Apple se negó a hacer esto para proteger al resto de sus usuarios de las escuchas telefónicas. Al final, los agentes del FBI hicieron frente a la tarea sin la ayuda de Apple, pagando los servicios de una compañía de hackers de terceros que tenía a su disposición un exploit de 0 días para iOS. Las agencias de inteligencia pagaron una suma muy grande por esta hazaña. Presumiblemente

más de $ 1.3 millones . Luego, el

New York Times escribió que los piratas informáticos no informaron a Apple acerca de un error en el sistema porque no tenían ningún incentivo para hacerlo. Quiero decir, no hubo incentivos financieros: Apple no pagó por los informes de vulnerabilidades.

La compañía Yabloko llegó a las conclusiones correctas y lanzó un programa de incentivos financieros en agosto. Es cierto que ella actuó a su manera, no como todos los demás. Aunque el anuncio del programa fue público, pero de lo contrario Apple continuó actuando en secreto. Los términos del programa no están disponibles públicamente, y la participación en él solo es posible por invitación.

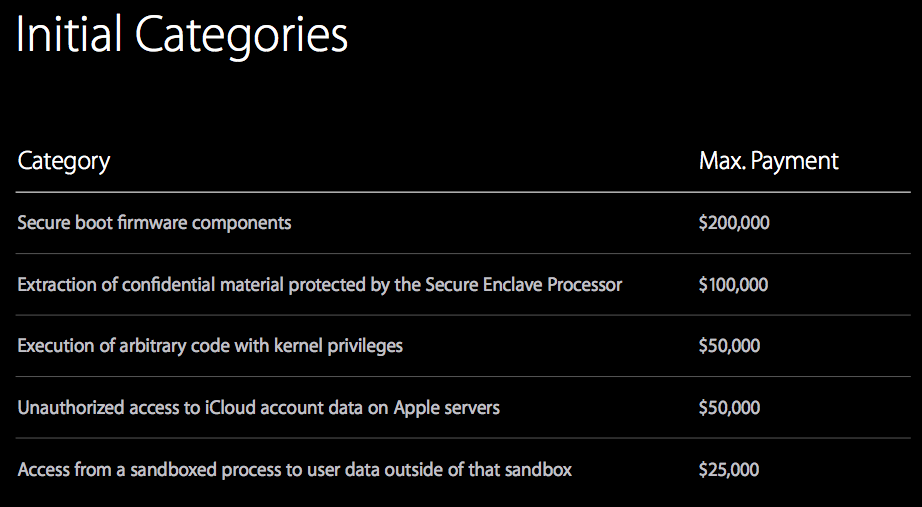

Sabemos del tamaño de las recompensas por la presentación del jefe del departamento de seguridad de Apple, Ivan Krstic. Como se mostró en una de las diapositivas, la recompensa máxima de $ 200 mil se paga por piratear componentes de firmware de arranque seguro. El mínimo es de $ 25 mil para el proceso que sale de la caja de arena y el acceso a los datos personales del usuario.

Diapositiva de la presentación de Ivan Krstic

Diapositiva de la presentación de Ivan KrsticSe cree que incluso $ 200 mil no es una cantidad lo suficientemente alta para 0 días para iOS. Estas hazañas son bastante raras, por lo que en el mercado negro su costo es mucho mayor. Por ejemplo, poco después de la presentación de Krstic, Zerodium

elevó su precio para la compra de exploits para iOS. Entonces, para lo más valioso: el jailbreak remoto de iOS 10, ya están pagando $ 1.5 millones en lugar de los anteriores $ 500 mil.

Nuevo precio de Zerodium

Nuevo precio de ZerodiumBueno, ¿dónde vende Jailbreak, en Apple por $ 200 mil o en Zerodium por $ 1.5 millones? Esta es probablemente una pregunta retórica. Pocas personas se avergonzarán de que Zerodium coopere con servicios especiales y organismos encargados de hacer cumplir la ley de diferentes países, y sus hazañas se pueden utilizar para el espionaje estatal y otras cosas no muy hermosas.

Por cierto, está lejos de ser un hecho que si Apple eleva los precios de explotación al nivel del mercado gris, esto resolverá el problema. Aquí, la economía funciona de la siguiente manera. Si Apple sube los precios, 0 días para iOS se volverá aún más raro, y los precios en el mercado gris aumentarán aún más. Es decir, volveremos a donde comenzamos. Aunque los errores no cerrados de facto realmente serán menos. En general, este es el objetivo principal de los programas de pago de vulnerabilidad.

Por el momento, los compradores de vulnerabilidades de 0 días se pueden dividir en tres grupos:

- La propia manzana.

- Crimen: la mafia, grupos criminales, etc.

- Grandes jugadores, incluidas las agencias de inteligencia estatales: NSA, Mossad, GRU, ISIS (prohibido en Rusia), etc.

Apple tiene grandes reservas de dinero en bancos. A través de filiales secretas,

trajo a la costa más de $ 200 mil millones . Este dinero puede ser usado. Apple puede aumentar fácilmente la recompensa por las hazañas que el crimen (la mafia, los grupos criminales) no puede competir con él. Pero nunca podrá competir con agencias de inteligencia, cuyos recursos son casi ilimitados y no se limitan solo al dinero. Estos chicos siempre tendrán a su disposición su exclusivo día 0, sin importar lo que hagas y las recompensas que asignes por revelar vulnerabilidades.