Los desarrolladores de un arma inteligente que solo su propietario puede disparar prometen un ideal inalcanzable (hasta ahora). Si un teléfono o computadora se puede bloquear hasta que una persona confirme su identidad, ¿por qué no aplicar un principio similar a las armas de fuego? Un pirata informático bajo el seudónimo de Plore estudió los mecanismos de seguridad de uno de los fabricantes de armas con autenticación y descubrió que si las pistolas inteligentes son ubicuas, deberían ser aún más inteligentes.

Plore

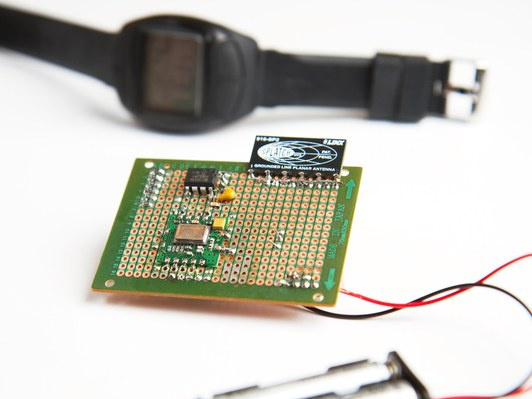

encontró una serie de vulnerabilidades críticas en la pistola inteligente del fabricante alemán Armatix IP1 y pudo descifrarla en varios trucos. El arma está diseñada de tal manera que se puede activar solo si el propietario usa un reloj Armatix especial. Si el reloj "no ve" el arma y no puede comunicarse con él usando una señal de radio corta, entonces el arma no funcionará. Entonces, al menos, dice Armatix. Sin embargo, Plore ha demostrado que puede ampliar el alcance de la señal de radio del reloj al permitir que cualquiera dispare una pistola si está a más de tres metros de distancia.

El pirata informático también descubrió que es posible interrumpir la señal de radio de una pistola para no permitir que el propietario dispare, incluso si el reloj tiene unos pocos centímetros y está conectado al arma. Además, puede apagar mecánicamente el mecanismo de obturador de pistola colocando varios imanes baratos al lado de su cañón para que pueda disparar sin reloj.

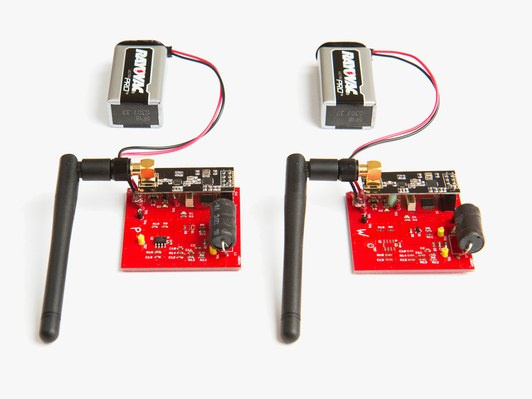

Plore desarrolló una serie de ataques contra los mecanismos de seguridad IP1 durante aproximadamente seis meses. "Estaba seguro de poder descifrar esta arma, pero no pensé que fuera tan fácil", señala. El hacker mismo trabaja como ingeniero de hardware y consultor de seguridad. Antes de llegar a una solución con imanes, Plore intentó un enfoque más técnico de ataque de retransmisión. Creó dos pequeños aparatos de radio, cada uno del tamaño de una baraja de cartas, gastando solo $ 20 en ellos.

Cuando el tirador aprieta el mango de la pistola, el arma envía una señal RFID para verificar si hay un reloj en la mano. Si coloca uno de los dispositivos desarrollados por el hacker al lado del reloj, puede interceptar la señal y transmitirla al segundo dispositivo a una distancia de hasta 3.5 metros. Esto significa que el arma puede ser "interceptada" por otra persona y aplicada al propietario oa cualquier otra persona.

El hacker también desarrolló una técnica que no omite el sistema de autenticación, pero viola los mecanismos de seguridad, lo que hace que el arma sea completamente inútil. Esto es posible usando un transmisor por los mismos $ 20, que simplemente emite ondas de radio a aproximadamente la misma frecuencia (900 MHz) que el arma y mira, suprimiendo su conexión. Tal transmisor portátil es capaz de interrumpir el funcionamiento del arma desde una distancia de 3 a 4,5 metros. Un atacante que sabe que su víctima lleva una pistola Armatix puede usar el transmisor para desarmarla. Sin embargo, el hacker advierte que la interferencia con la pistola y el reloj puede causar un teléfono inteligente normal.

Después de desarrollar las radios, Plore encontró los esquemas de patentes de Armatix y descubrió que cuando la señal del reloj permite que la pistola dispare, el imán de radio mueve un pequeño tapón de metal para desbloquear el

tambor , la varilla rompe la cápsula. El pirata informático compró un conjunto de imanes por $ 15 y los colocó al lado del cañón de la pistola en cierto ángulo, y el arma disparó al presionar un gatillo sin ninguna hora. “Cuando el arma disparó por primera vez sin autenticación, no podía creer que funcionara. Traté de disparar nuevamente y lo logré. Así que descubrí cómo puedes vencer al sistema de seguridad de armas inteligentes por un valor de $ 1,500 por $ 15 ”, recuerda Plore.

Al llegar a esta conclusión, el pirata informático se contactó con Armatix en abril de 2017, pero la compañía no reaccionó a los resultados del experimento de ninguna manera, solo admitió que los había recibido. El portavoz de Armatix, Georg Jahnen, luego amplió el mensaje de la compañía y señaló que aunque todos los ataques presentados por el hacker son posibles, son difíciles de implementar en el campo. Un ataque con la supresión de la comunicación entre el arma y el reloj realmente demuestra la seguridad del arma: el arma simplemente dejó de funcionar y no comenzó a disparar.

Con respecto al ataque con imanes, Yakhnen está seguro de que un atacante que quiera usar esta vulnerabilidad en un momento inesperado puede no tener imanes listos para usar. Sin embargo, al mismo tiempo, un portavoz de la compañía reconoció que el mensaje de error IP1 de Plore haría que las armas inteligentes fueran más seguras en el futuro.

No hay parche de software para IP1 que pueda corregir la vulnerabilidad. Pero los futuros modelos de armas de otros fabricantes pueden combinar una pistola y un dispositivo controlado junto con restricciones más estrictas sobre el tiempo de transmisión de la señal. También puede usar la corrección de errores y señales de radio más potentes para evitar interferencias. Finalmente, para evitar un ataque magnético, puede crear su propio mecanismo para bloquear el disparo de metales no ferrosos.