En febrero de este año, un hombre fue

arrestado en un aeropuerto británico sospechoso de llevar a cabo una gran cantidad de poderosos ataques DDoS en las redes de muchas organizaciones. Entre las víctimas estaban OVH, un proveedor de alojamiento francés, y

Dyn , que proporciona infraestructura de red para empresas y servicios como Twitter, Amazon, Tumblr, Reddit, Spotify y Netflix. La botnet también atacó los equipos y servicios de Deutsche Telekom, Eircom, TalkTalk, UK Postal Office y KCOM.

Intentaron probar la culpabilidad del detenido durante varios meses. La policía gradualmente desenrolló la pelota, recibió nueva información y, al final, recibió el reconocimiento de la persona arrestada. En febrero, su nombre no fue revelado, pero ahora se supo que se llama Daniel Kaye. Tiene 29 años, es ciudadano de Gran Bretaña. Como se informó anteriormente, fue él quien controló la versión modificada de Mirai, que pudo atacar los enrutadores a través del puerto 7547, trabajando para esto con los protocolos TR-064 y TR-069.

Después del arresto, el atacante fue extraditado a Alemania. Aquí, hace unos días, confesó su hecho, afirmando, sin embargo, que no iba a detener al proveedor de Deutsche Telekom en absoluto, sino que solo quería fortalecer su botnet al poner en funcionamiento los enrutadores de la empresa infectada. Durante este ataque, algo salió mal y miles de dispositivos de red comenzaron a apagarse. Esta fue la razón de los apagones de Internet en Alemania y otros países. Naturalmente, los cierres a gran escala de la infraestructura de red de países enteros han causado enormes pérdidas a varias empresas.

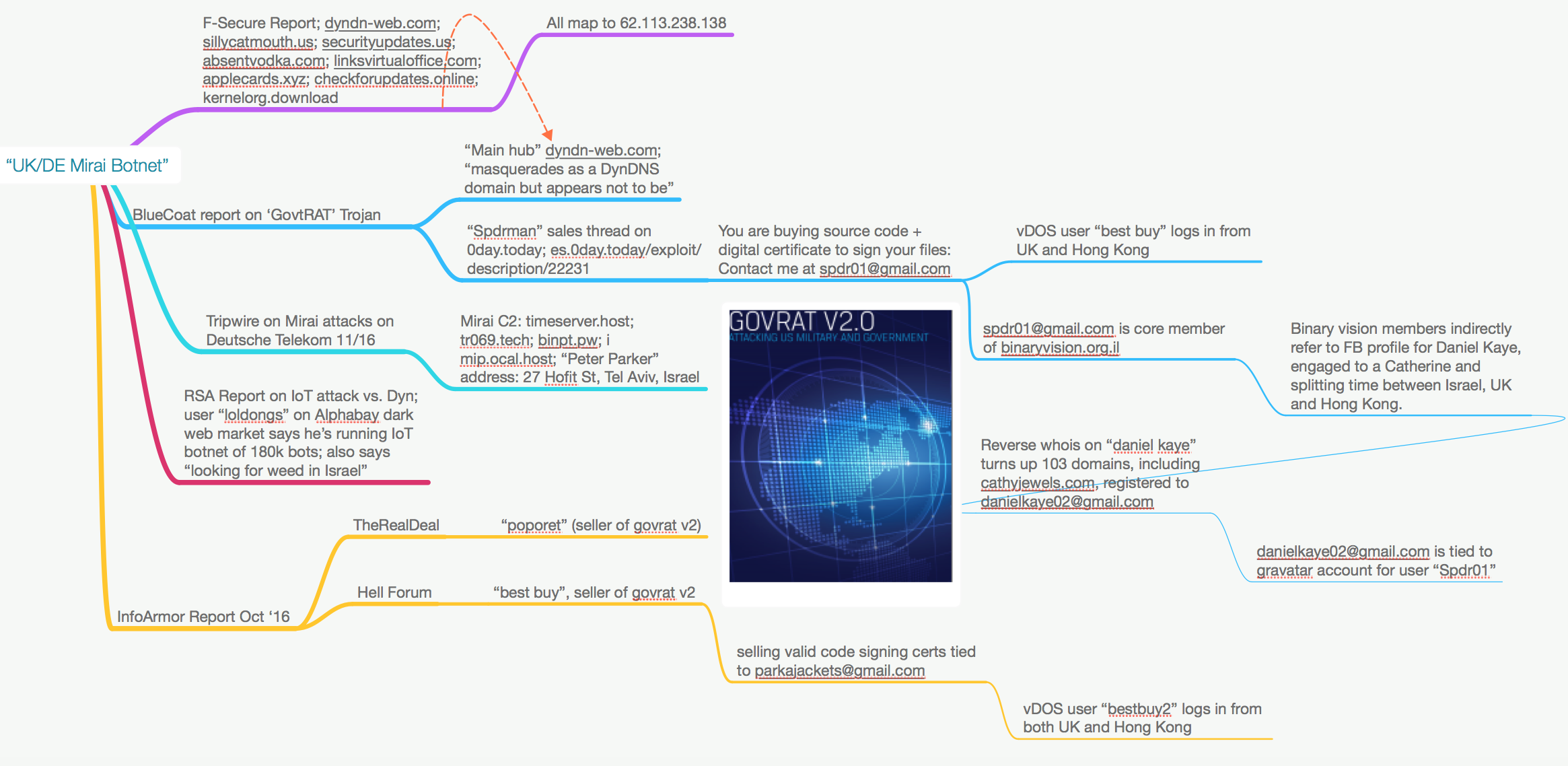

El Thoughtcart que Krebs usó en su propia investigación

El Thoughtcart que Krebs usó en su propia investigaciónEl cibercriminal dijo que trabajó no solo por su cuenta, persiguiendo sus propios objetivos, sino que también cumplió órdenes de terceros, por ejemplo, un proveedor de Internet de Liberia, que quería influir en los competidores de una forma u otra. Para la ejecución de la orden, la gerencia de la organización pagó al atacante $ 10,000.

Vale la pena señalar que el arresto del delincuente es un mérito considerable de Brian Krebs (Brian Krebs), un especialista en seguridad de redes. Por cierto, fue él quien fue uno de los primeros en sufrir las acciones de la botnet Mirai: su blog no funcionó durante algún tiempo.

Un tribunal alemán encontró al atacante culpable de muchos cargos, pero solo dictó una sentencia suspendida, sin ponerlo en la cárcel. Curiosamente, Kaye no solo es un operador de botnet, que en algún momento tomó el control hábilmente, tomándolo en sus propias manos, sino también el autor de la plataforma de software GovRAT, que permite a los usuarios llevar a cabo tareas bastante complejas de introducir varias organizaciones financieras, estatales y militares en la red, robando fondos e información. Por el momento, se sabe que este software en particular fue "iluminado" en 100 casos de ciberataques.

Fragmento de la página de Facebook de Daniel Kaye

Fragmento de la página de Facebook de Daniel KayeQuizás el tribunal tuvo en cuenta el hecho de que el joven cibercriminal se arrepintió por completo, diciendo que todas sus acciones eran un gran error que le gustaría corregir y que nunca querría repetir. También declaró que había cometido delitos para ganar dinero para toda la vida con su novia, con quien conectó su vida. Como resultado, la sentencia suspendida no fue demasiado larga, solo un año y

ocho meses .

Sin embargo, a pesar de que Kaye recibió una sentencia tan indulgente en Alemania, aún podría enfrentar una pena de prisión real en el Reino Unido, donde todavía se está llevando a cabo una investigación. Y las autoridades ya han solicitado la extradición del criminal.

Brian Krebs dice en su artículo que hasta ahora, ninguno de los ciberdelincuentes involucrados en la creación o administración de la botnet Mirai ha sido severamente castigado. La plataforma de software en sí, que permitió infectar dispositivos IoT, y que fue el comienzo de toda la cadena de ataques y ataques DDoS, fue desarrollada por el programador Paras Jha.

Brian Krebs también reveló la identidad de este hombre, escondido bajo el apodo de Anna Sepai. Él mismo ya se ha convertido dos veces en víctima de los ataques DDoS de la botnet Mirai. Rápidamente se cansó y el periodista comenzó su propia investigación. Probablemente, los atacantes no deberían haber tratado de "castigar" a Krebs, como resultado, cavaron un hoyo para ellos. Es cierto que el pozo no era tan profundo.