Como se mencionó en la parte anterior, los virus son una parte integral del mundo de la tecnología informática e Internet. Son diferentes: divertidos e inofensivos, grandes y complejos, rápidos y destructivos, spyware e incluso sabotaje. Los creadores de estos programas claramente tienen una mente brillante, pero no siempre una conciencia limpia. Hoy nos familiarizaremos con los virus que no están incluidos en la selección de la

parte anterior . Vamos

ANIMAL

Este programa solo lleva formalmente el título de "gusano", ya que inicialmente su autor no tenía intenciones maliciosas. ANIMAL es un juego de adivinanzas basado en computadora donde el jugador puede dar pistas sobre el juego, y el jugador debe adivinar qué animal hizo. El juego funcionó en computadoras UNIVAC 1100/42 bajo el sistema operativo Exec-8. Y fue creado en 1974 por John Walker, quien literalmente comenzó a quedarse dormido con solicitudes para compartir su creación. En ese momento, para esto era necesario grabar el programa (en este caso, el juego) en cinta magnética y enviarlo por correo. Este proceso triste fue extremadamente molesto para John, y en enero de 1975 agregó la subrutina especial PERVADE, cuya tarea era buscar un catálogo gratuito y grabar el juego en él. Así que la difusión del juego fue mucho más rápida.

Enredadera

Quizás el primer programa que se puede llamar un gusano de Internet. Fue descubierto a principios de los años 70 y distribuido a través de ARPANET (el predecesor de Internet moderno).

La historia de la creación e incluso la existencia de Creeper está envuelta en secretos, teorías e imprecisiones. Alguien dice que el programa ingresó al mundo a principios de los años 70, y alguien cree eso a fines de la década de 1960. Se sabe que Creeper fue escrito por Bob Thomas. También fue el autor del subsistema Tenex OS RSEXEC, en base al cual actuó Creeper.

Las principales acciones de Creeper fueron mostrar un mensaje en el terminal: "SOY EL CREEPER ... Atrápame si puedes" y transfiérete de una máquina a otra. Es decir, el programa no se copió, es decir, saltó de un dispositivo a otro.

Entonces Ray Tomlinson, un colega de Bob Thomas, escribió el programa REAPER, cuya tarea era buscar y destruir Creeper. Así apareció el primer programa de nematodos, en palabras simples, un virus que destruye a otro virus.

Clon de alces

Otro representante de las primeras formas de virus. Fue escrito por Richard Skrent, un chico de 15 años, especialmente para Apple II.

Infectó DOS, que se grabó en disquetes. Tan pronto como la computadora arrancó desde este disquete, el virus se activó. También supervisó cuándo tuvo lugar el acceso a los disquetes no infectados y se copió a ellos, extendiéndose por todo el sistema. Sin embargo, este virus no fue particularmente dañino. Cada 50 descargas, mostraba un mensaje stel:

Elk Cloner: el programa con personalidad

Llegará a todos tus discos

Se infiltrará en tus fichas

Sí, es Cloner!

Se te pegará como pegamento

También modificará ram

Enviar en el clonador!

Jerusalén

Detectado en Israel a fines de 1987, este virus permaneció activo hasta 1995. Archivos infectados .com y .exe en el sistema operativo DOS. El virus luego infectó todos los programas que se iniciaron en la máquina después de su activación. Jerusalén tuvo dos resultados de actividad radicalmente opuestos, inofensivos y extremadamente destructivos. El primero, también llamado BlackBox, es mostrar (si el sistema está en modo de texto) un cuadrado negro con la fila 5, la línea 5 por la fila 16, la línea 16. El segundo resultado: todos los viernes 13, el virus borraba cualquier programa que se lanzó ese día. Otra característica divertida del virus fue que evitó infectar el archivo COMMAND.COM.

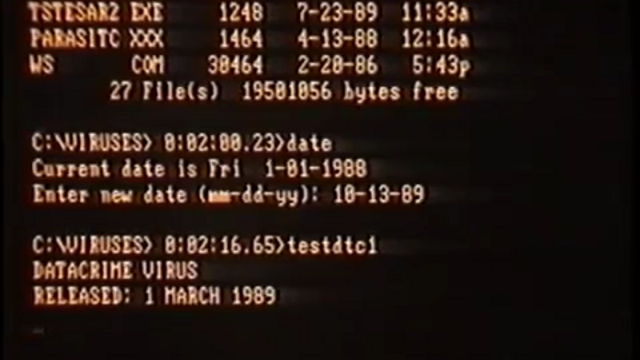

Datacreime

Habiendo hecho mucho ruido en 1989, el virus Datacrime estaba sobrescribiendo partes de los discos duros y mostrando un mensaje. Y ahora en orden. El virus ingresó a la computadora cuando se abrió el archivo infectado. Luego escaneó los discos en una secuencia determinada (C:, D:, A:, B :) en busca de archivos .com para infectarlos. Es curioso que el virus eludió una docena de archivos caros en los que la séptima letra era D, aparentemente evitando la infección de COMMAND.COM.

Si el archivo infectado se lanzó el 13 de octubre o más tarde, el virus mostrará el siguiente mensaje: "VIRUS DE DATACRIME '' PUBLICADO: 1 DE MARZO DE 1989". Luego formateó las primeras 9 pistas del disco duro.

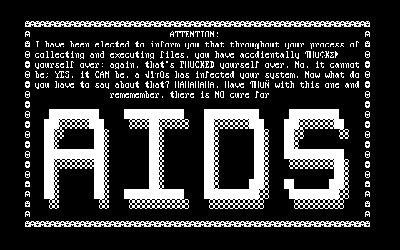

Ayudas

Un troyano que reemplazará el archivo AUTOEXEC.BAT, que posteriormente se utilizó para contar cuántas veces se inició la computadora. Por 90 veces el SIDA ocultó directorios, cifró los nombres de los archivos en la unidad C, lo que hizo que el sistema no funcionara. El virus luego le pide al usuario de la máquina infectada que “renueve la licencia” y se comunique con PC Cyborg Corporation para realizar un pago (transferir $ 189 a un buzón en Panamá). También hay versiones del virus del SIDA que no esperan 90 descargas de PC, pero interrumpen el funcionamiento de la unidad C inmediatamente después de su activación.

Los creadores del SIDA también permitieron a sus víctimas familiarizarse con el "acuerdo de licencia", cuyo texto contenía lo siguiente:

Si instala [esto] en una microcomputadora ...

entonces, según los términos de esta licencia, usted acepta pagar a PC Cyborg Corporation en su totalidad por el costo del arrendamiento de estos programas ...

En caso de incumplimiento de este acuerdo de licencia, PC Cyborg se reserva el derecho de emprender las acciones legales necesarias para recuperar las deudas pendientes con PC Cyborg Corporation y de utilizar los mecanismos del programa para garantizar la finalización de su uso ...

Estos mecanismos del programa afectarán negativamente a otras aplicaciones del programa ...

Se le informa de las consecuencias más graves de su incumplimiento de los términos de este acuerdo de licencia; su conciencia puede perseguirlo por el resto de su vida ... y su [PC] dejará de funcionar normalmente ...

Está estrictamente prohibido compartir [este producto] con otros ...

Al final, el virus emitió un sonido (un "chirrido") y mostró un mensaje:

ATENCIÓN He sido elegido para informarle que a lo largo de su proceso de: recopilación y ejecución de archivos, usted ha accedido ambientalmente (sic) ¶HÜ ¢ KΣ► [FOLLADO]: usted mismo: otra vez, eso es MUCHO. No, no puede ser; SÍ, PUEDE ser: un √ìτûs [virus] ha infectado su sistema. ¿Qué tienes que decir al respecto? : HAHAHAHAHA. Tenga ¶HÜÑ [PHUN] con este y recuerde, NO hay cura para

SIDA (en letra grande).

Win95.CIH

También conocido como Chernobyl, el virus se detectó por primera vez en junio de 1998 en Taiwán. Una vez que se activa el virus, al abrir el archivo infectado, captura todos los archivos ejecutables. Al mismo tiempo, los archivos infectados no diferían en "peso" de su versión saludable, debido al método de infección único que utilizaba CIH. Buscó lugares vacíos y no utilizados en los archivos, luego se dividió en varias partes pequeñas e incrustó el código de estas partes en el espacio vacío.

CIH en realidad tenía dos opciones para el resultado de sus actividades, ambas activadas el 26 de abril. En el primer caso, el virus sobrescribe el disco duro, comenzando desde el sector 0, usando un bucle sin fin hasta que el sistema se bloquea por completo. La segunda opción es un ataque en el BIOS Flash y un intento de dañar los datos almacenados allí, lo que condujo al hecho de que no se mostraba nada cuando se iniciaba la computadora. Las víctimas del virus fueron máquinas con Windows 95, 98 y ME.

Una gran cantidad de computadoras y empresas se han convertido en víctimas del virus CIH. En Corea, aproximadamente 1 millón de PC se vieron afectadas, y el daño ascendió a $ 250 millones. La Universidad de Boston también se vio afectada (los datos de los estudiantes se eliminaron justo antes de los exámenes), 200 computadoras en Singapur, 100 en Hong Kong, 10 grandes empresas en la India y otras.

CIH se extendió tanto que incluso algunos de los programas en el mercado estaban infectados con él, incluidos Wing Commander, actualizaciones de controladores Yamaha CD-R400 e incluso las computadoras IBM Aptiva ingresaron al mercado con un virus preinstalado.

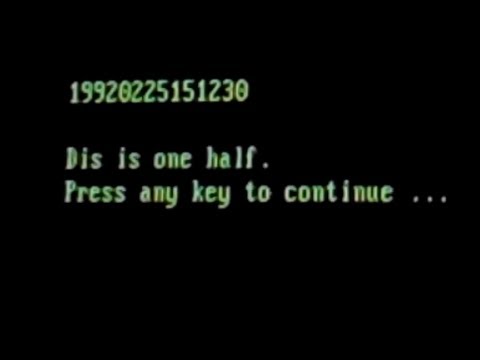

La mitad

Uno de los virus más comunes de mediados de los 90. Después de la infección, el virus se instaló en el registro de arranque maestro del disco de arranque. Infectó la memoria de la computadora al cargar el sistema operativo, después de lo cual interceptó la interrupción INT 21h. Cada vez que se inicia la PC, el virus cifró 2 pistas en el disco duro.

Cuando se cifró la mitad del disco, el virus mostró un mensaje similar a este:

Dis es la mitad. Presione cualquier tecla para continuar ...

El sistema ya no podía usar las partes cifradas del disco, ya que incluso eliminar el virus no eliminaba por completo el problema.

OneHalf es un representante de los virus sigilosos porque utilizó métodos de distribución polimórficos, que no permitieron que la mayoría de los antivirus lo detectaran.

Cuando se lanzaron Windows 95 y versiones más nuevas, el virus OneHalf casi se extinguió.

Gusano Morris Robert Tappan Morris

Robert Tappan MorrisEl infame gusano de la red. Fue grabado por primera vez el 2 de noviembre de 1988, por lo que recibió su nombre alternativo: gusano de Internet del 2 de noviembre de 1988. Hizo mucho ruido durante su existencia.

El creador del gusano fue Robert Tappan Morris, un estudiante graduado en la Universidad de Cornell. Robert no iba a infectar todo ARPANET, pensó que su creación infectaría solo computadoras VAX con sistemas operativos 4BSD y Sun 3. Pero el gusano tenía un código C portátil, que le permitía propagarse a otras máquinas.

Cómo actuó el gusano. Para empezar, escaneó una computadora, tratando de averiguar si ya estaba infectado o no. Luego se reescribió al azar para asegurarse su sigilo. La actividad principal del gusano era una vulnerabilidad en el servidor de correo Sendmail, los servicios Finger, rsh / rexec con la selección de contraseñas para el diccionario. Este diccionario constaba de 400 palabras clave, solo. Y dado que en esos días, pocos prestaban la debida atención a la seguridad, el nombre de usuario y la contraseña a menudo coincidían. Para ocultar su rastro, el gusano Morris eliminó sus ejecutables y renombró su proceso a sh.

La ironía es que el padre de Robert, el autor del gusano, era un experto en informática en la NSA. Aconsejó a su hijo que se rindiera a las autoridades, lo que este último hizo. Así ocurrió el primer caso legal bajo el artículo Ley de fraude y abuso informático (1986). Robert fue amenazado con 5 años de prisión y una multa de $ 250,000. Pero debido al hecho de que se entregó, fue sentenciado a 3 años de libertad condicional, 10,000 multas y 400 horas de servicio comunitario.

Octubre rojo

Los fanáticos de las películas de James Bond y todos los programas espía, este artículo es para ti. En octubre de 2012, la compañía antivirus Kaspersky Lab detectó un programa de spyware.

Los investigadores del virus dijeron que había estado activo en todo el mundo durante 5 años antes de ser descubierto. El virus recopiló y transmitió a sus creadores información de diversos tipos (secreta, diplomática, estatal, personal, etc.). El virus se propagó a través de un correo electrónico con un archivo infectado y utilizó vulnerabilidades en Microsoft Word y Excel para su distribución posterior. Más tarde se descubrió una página web que explotaba una vulnerabilidad de plug-in de Java.

Después de la exposición, los registradores de dominios y las empresas de hosting de todo el mundo cubrieron alrededor de 60 nombres de dominio que fueron utilizados por el virus Red October. Después de tal giro de los acontecimientos, los propios atacantes detuvieron la propagación del Octubre Rojo.

Todavía se desconoce quién es el autor de Octubre Rojo y qué objetivos persiguió (o ellos).

Monstruo de las galletas

Para aquellos que recuerdan el hermoso espectáculo infantil Sesame Street, el nombre Cookie Monster está asociado con un gran monstruo azul que adora las galletas. En 1970, Chris Tavares escribió el programa homónimo para la computadora IBM 2741 OS Multics. Este programa mostraba un mensaje "dame cookies" en el terminal, y el usuario tenía que ingresar "cookie" (del inglés - cookies) para desbloquear el terminal. Cookie Monster fue originalmente un programa de risa. El autor lo envió manualmente a sus compañeros de clase.

Por supuesto, Cookie Monster no se puede llamar virus (aunque muchas fuentes lo llaman así) porque no tiene un mecanismo de replicación y distribución. Pero, sin embargo, Cookie Monster puede atribuirse a programas maliciosos, aunque no hubo mucho daño.

Ntario

No solo un virus, sino toda una familia de virus llamada Ontario, cuyo primer representante fue descubierto en julio de 1990: Ontario.512.

Ontario.512 se activó al abrir un archivo infectado (.COM, .EXE o .OVL). Luego se convirtió en un programa residente e infectó todos los archivos que se abrieron en la computadora después de eso. El tamaño de los archivos infectados aumentó en 512 bytes (archivos de extensión .COM) o en 512-1023 bytes (archivos de extensión .EXE y .OVL). Algunos sistemas con grandes sectores de archivos podrían proporcionar información sobre el aumento de los tamaños de archivo en más de 1023 bytes.

Ontario.1024 fue descubierto en octubre de 1991. También infectó archivos, pero solo con la extensión .COM o .EXE, aumentando su tamaño en 1024 bytes. Si el virus se encontraba en la memoria de la computadora, el usuario no recibió información sobre el aumento en el tamaño del archivo. Esta fue una manifestación de mecanismos de sigilo (sigilo) del virus. El virus también redujo la memoria disponible en 3072 bytes y podría causar problemas con las impresoras.

Ontario.2048 fue descubierto en septiembre de 1992. A diferencia de sus predecesores, poseía las características de los virus polimórficos y sigilosos. Cuando se abrió un archivo infectado (extensiones .COM, .EXE, .OVL o .SYS), el virus se convirtió en un programa residente e infectó todos los archivos que se abren después de eso. El tamaño de los archivos infectados aumentó en 2048 bytes, pero, como en el caso de Ontario.1024, si el virus estaba en la memoria, entonces estos síntomas no podrían detectarse.

El virus también contenía texto cifrado:

COMSPEC = \ COMMAND.COM COMEXEOVLSYS

MSDOS5.0

Ñame

¡Tu PC tiene un arranque! - ¡Toma un poco de medicina!

Ontario-3 por Death Angel- La primera línea es una referencia al método de infección del archivo COMMAND.COM + la extensión de los archivos infectados;

- La segunda línea es la versión de MS-DOS en la que se escribió el virus;

- La tercera línea es el grupo de escritores de virus Youngsters Against McAfee (al que se ha unido el autor);

También del texto se puede suponer que el autor de los tres virus de la familia Ontario es un cierto ángel de la muerte.

Con la llegada de Windows, la propagación de los virus de Ontario ha comenzado a disminuir. Y para 2006, se habían extinguido.

Neshta

No piense que los genios virales solo están en los EE. UU. Entre los programadores de los países de la antigua URSS hay muchos tipos inteligentes, pero no todos usan sus mentes para buenos propósitos. Como, por ejemplo, el autor del virus Neshta. Fue descubierto por primera vez en 2005. Se cree que el virus fue creado en Bielorrusia, donde tuvo la mayor distribución. Además, la palabra "Neshta" se refiere a la palabra bielorrusa "

Nesta ", que significa "

algo " en la traducción.

El virus fue creado en el lenguaje de programación Delphi. Cuando una computadora se infectaba, el virus Neshta creaba el archivo svchost.com en la carpeta del sistema de Windows, y la siguiente línea se agregaba al registro: [HKCR \ exefile \ shell \ open \ command] @ = "% WINDIR% \ svchost.com \"% 1 \ "% *". Esto condujo al hecho de que cuando se lanzó un archivo con la extensión .exe, el virus lo infectó y se lanzó svchost.com. Todos los archivos infectados aumentaron en 41,472 bytes, debido a la introducción de malware código

En una versión del virus (había dos de ellos: a y b) había un mensaje del autor del siguiente contenido:

Delphi, el mejor. A la mierda todo lo demás. Neshta 1.0. Hecho en Bielorrusia. Prev. Ўsim ~ tsikavym ~ belarus_kim dzyakchatam. Alyaksander Rygoravich, necesitas un taxam. Vozen es una pareja kepsky ... ¡Alivarya es una cerveza! Saludos cordiales 2 Tommy Salo. [Nov-2005] tuyo [Dziadulja Apanas]

Muchas empresas se convirtieron en víctimas del virus, incluido el banco bielorruso Technobank, cuyas computadoras se infectaron en 2007. Esto llevó al hecho de que los clientes de esta aleta. Las instituciones no pudieron realizar operaciones monetarias durante varios días.

El virus Neshta estropeó tanto los nervios de todos que las agencias policiales de Bielorrusia declararon la caza de su autor, pero, como saben, fue en vano.

Nimda

Uno de los gusanos más notables. Se convirtió en el primer gusano en lanzarse sin la necesidad de abrir un correo electrónico infectado. El primero en modificar sitios fue ofrecer al usuario que descargue un archivo (que contiene un gusano, por supuesto).

Para su distribución, Nimda no utilizó un método, sino hasta 5:

- Correo electrónico

- Abrir recursos compartidos de red

- Sitios web infectados;

- Vulnerabilidades en IIS;

- Puertas traseras dejadas en los sistemas por Code Red II y gusanos sadmind / IIS

Obtenga más información sobre los métodos de distribución.

Sitios infectadosEl sitio infectado por el gusano tiene un código JavaScript que hace que el navegador descargue el archivo README.EML que contiene el gusano:

script language = "JavaScript">

window.open ("readme.eml", nulo, "redimensionable = no, arriba = 6000, izquierda = 6000")

El archivo README.EML se abre en una ventana reducida si el usuario usa Explorer 5.5 con Service Pack 1 (o versiones anteriores de service packs). Es posible que el gusano no pueda infectar Windows NT o Windows 2000 utilizando este método.

Correo electrónicoEl asunto de la carta y el mensaje en sí pueden estar ausentes o al azar. La carta contendrá el archivo adjunto - README.EXE, que incluso se puede iniciar desde el panel de vista previa sin intervención del usuario, ya que explota una vulnerabilidad en Explorer 5.5 con Service Pack 1 cuando Explorer se utilizó para representar el correo html.

Redes localesEn el caso de conectarse a una red local con una PC infectada, la máquina víctima recibirá el archivo RICHED20.DLL ubicado en cualquiera de las carpetas con los archivos de extensión .doc o .eml. Estos archivos estarán ocultos.

ServidoresUsando la vulnerabilidad en los servidores Microsoft IIS 4.0 / 5.0, el gusano se copia en el directorio de scripts bajo el nombre ADMIN.DLL.

El gusano Nimda (administrador al revés) infectó las PC en los sistemas y servidores Windows 95, 98, NT, 2000 o XP en Windows NT y Windows 2000.

En el código de gusano se detectó lo siguiente: Concept Virus (CV) V.5, Copyright © 2001 RPChina. Esto convenció a muchos investigadores de que este software se desarrolló específicamente en China, pero además del hecho de que la primera distribución provino de redes en Asia, no hay datos exactos.

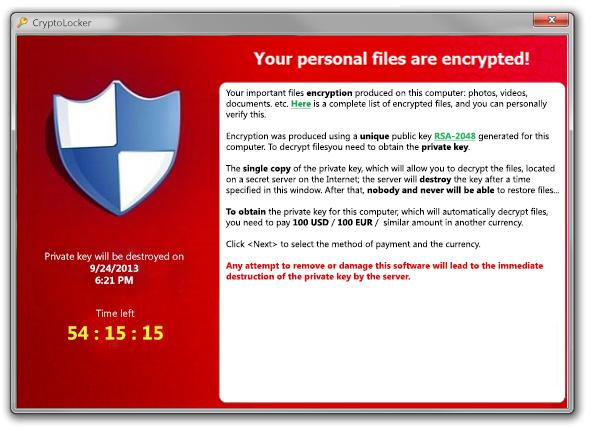

Cryptolocker

Aquí hablaremos no solo de malware, sino de todo un ciberataque realizado con su ayuda. Entre el 5 de septiembre de 2013 y mayo de 2014, muchos usuarios de Windows se convirtieron en víctimas de ransomware.

El ataque se basó en un troyano que se propagó a través de archivos adjuntos infectados en el correo electrónico. Cuando la PC se infectó, el troyano cifró archivos de Microsoft Office, OpenDocument, imágenes y archivos de AutoCAD.

Luego, se mostró un mensaje en la pantalla que informaba al usuario que sus archivos estaban encriptados, y si desea recuperarlos, entonces debe pagar $ 400 (o euros) a través de un comprobante anónimo en efectivo prepago o la misma cantidad en términos de bitcoins. Esto debe hacerse dentro de las 72 horas o 100 horas. De lo contrario, la clave del servidor (necesaria para el descifrado) se destruirá y los archivos permanecerán cifrados. Si el usuario víctima aún decidía un trato, descargaba el programa de descifrado. Sin embargo, muchas de las víctimas afirmaron que incluso después del pago, sus archivos permanecieron encriptados.En noviembre de 2013, los creadores de CryptoLocker fueron aún más lejos en su descaro y confianza en la impunidad. Abrieron un centro en línea donde las víctimas podían pagar un rescate por sus datos, incluso si la fecha límite pasaba (en este caso, el precio aumentó a 10 bitcoins).El 2 de junio de 2014, se anunció oficialmente la operación de Tovar, como resultado de lo cual la botnet Gameover Zeu utilizada para distribuir CryptoLocker fue liquidada. Uno de los acusados era un hacker ruso llamado Evgeny Bogachev. Según los datos recopilados por los investigadores del ataque, los hackers de ransomware han enriquecido $ 3 millones. GusanoNetsky del año 2004, por así decirlo.

del año 2004, por así decirlo.Corre a través de un correo electrónico no deseado con estos posibles remitentes:Ebay Auctions <responder@ebay.com>

Yahoo Auctions <auctions@yahoo.com>

Amazon automail <responder@amazon.com>

MSN Auctions <auctions@msn.com>

QXL Auctions <responder@qxl.com>

EBay Auctions <responder@ebay.com>

El texto de la carta contenía lo siguiente:#----------------- message was sent by automail agent ------------------#

Congratulations!

You were successful in the auction.

Auction ID :<**** **** ****>-A

Product ID :<**** **** ****>-P

( **** **** **** — )

A detailed description about the product and the bill

are attached to this mail.

Please contact the seller immediately.

Gracias

:prod_info_04155.bat

prod_info_04650.bat

prod_info_33462.cmd

prod_info_33967.cmd

prod_info_42313.pif

prod_info_42314.pif

prod_info_42818.pif

prod_info_49146.exe

prod_info_49541.exe

prod_info_54234.scr

prod_info_54235.scr

prod_info_54739.scr

prod_info_33325.txt.exe.zip

prod_info_33543.rtf.scr.zip

prod_info_34157.htm.exe.zip

prod_info_43631.doc.exe.zip

prod_info_43859.htm.scr.zip

prod_info_47532.doc.scr.zip

prod_info_54433.doc.exe.zip

prod_info_55761.rtf.exe.zip

prod_info_56474.txt.exe.zip

prod_info_56780.doc.exe.zip

prod_info_65642.rtf.scr.zip

prod_info_77256.txt.scr.zip

prod_info_87968.htm.scr.zip

Cuando se abrió el archivo infectado, el virus creó un mutex que impide el lanzamiento de más de una copia del gusano, que se copió en la carpeta de Windows con el nombre Services.exe. Luego, Netsky agregó una entrada especial al registro que le permitió iniciarse cuando se encendió la computadora. Otra característica muy divertida del gusano fue la eliminación de las entradas de Taskmon y Explorer del registro de claves que dejó otro gusano Mydoom.Netsky también escaneó todas las unidades en busca de carpetas con nombres que contengan "compartir" o "compartir" y se copió en ellas comosiguientes archivos:doom2.doc.pif

sex sex sex sex.doc.exe

rfc compilation.doc.exe

dictionary.doc.exe

win longhorn.doc.exe

e.book.doc.exe

programming basics.doc.exe

how to hack.doc.exe

max payne 2.crack.exe

e-book.archive.doc.exe

virii.scr

nero.7.exe

eminem — lick my pussy.mp3.pif

cool screensaver.scr

serial.txt.exe

office_crack.exe

hardcore porn.jpg.exe

angels.pif

porno.scr

matrix.scr

photoshop 9 crack.exe

strippoker.exe

dolly_buster.jpg.pif

winxp_crack.exe

También para su posterior distribución, el gusano buscó direcciones de correo electrónico entre archivosexpansión.msg

.oft

.sht

.dbx

.tbb

.adb

.doc

.wab

.asp

.uin

.rtf

.vbs

.html

.htm

.pl

.php

.txt

.eml

Como resultado del gusano, hubo una fuerte desaceleración y, a veces, una caída en el funcionamiento de las computadoras, lo que, a su vez, provocó enormes pérdidas financieras. Oscilaban entre 25,6 y 31,3 mil millones de dólares en todo el mundo.

El autor de esta creación es Sven Jaschan, un estudiante de Alemania. También es el autor del gusano Sasser (sobre esto en el siguiente bloque). Sven fue capturado y sentenciado a 21 meses de libertad condicional y 30 horas de servicio comunitario.

Sasser

Otra creación de Sven Yashan. Con fecha del año 2004. Hizo mucho ruido y daño en términos financieros, aunque inicialmente no tenía ese objetivo.

El gusano se propagó utilizando una vulnerabilidad en el servicio LSASS de Microsoft Windows, y no requirió ninguna acción por parte del usuario víctima para activarlo.

Sasser creó un servidor FTP en el puerto 5554 para su distribución. En la unidad C, el gusano creó un archivo bajo la raíz llamada win.log, que contenía la dirección IP de la computadora que el gusano había estado tratando de infectar recientemente. El gusano también utilizó la API de Windows para verificar la dirección IP del sistema con el fin de generar una nueva dirección basada en él. en el 25% de los casos, los primeros 2 dígitos de la dirección generada coinciden con el host cuando los últimos 2 son aleatorios. Hay una probabilidad del 23% de que solo coincida el primer dígito, y una probabilidad del 52% de que la IP generada sea absolutamente aleatoria. El proceso de selección de direcciones aleatorias utiliza 128 subprocesos, lo que puede degradar significativamente el rendimiento de una máquina infectada.

Sasser también crea un script (cmd.ftp) en el sistema de la máquina víctima, que lo "obliga" a descargar el gusano del servidor ftp infectado. Una vez completada la descarga, el script se elimina.

La salida del gusano fue un reinicio constante de la computadora con la visualización de los errores de proceso lsass.exe. Sin embargo, esto fue suficiente para que muchas compañías sufrieran grandes pérdidas. En total, el daño de Sasser ascendió a aproximadamente $ 18 mil millones. En total, alrededor de 250,000 autos fueron infectados.

Como se mencionó anteriormente, Sven fue castigado posteriormente por su creación. Si se revelaran intenciones mercenarias en sus acciones, entonces el castigo sería mucho más severo.

Anna Kournikova

En 2001, el programador danés Jan de Wit creó el gusano Anna Kournikova. El usuario víctima recibió una carta presuntamente fotografiando a la famosa tenista Anna Kournikova. Por supuesto, no había fotos allí, pero había un gusano que infectaba la computadora si se abría el archivo que lo contenía. El nombre del archivo era AnnaKournikova.jpg.vbs. La razón por la cual el usuario podía abrir el archivo sin dudarlo en la configuración estándar de Windows, que ocultaba la extensión del archivo. Por lo tanto, el usuario vio lo siguiente: AnnaKournikova.jpg. Luego, el gusano escaneó la base de datos de la dirección de correo en Microsoft Outlook y se envió a todos los contactos.

El desarrollo del gusano le tomó a Vita un par de horas. Según la investigación, utilizó un programa especial en Visual Basic "Worm Generator", que se descargó el domingo 11 de febrero. Y el mismo día, aproximadamente a las 15:00, el gusano estaba listo y lanzado en Internet.

Jan de Wit acudió a la policía él mismo. Los abogados insistieron en que De Wit no deseaba dañar a nadie y creó un gusano sin tener en cuenta las consecuencias. Sin embargo, el FBI proporcionó evidencia de que el daño aún era, y no pequeño, más de $ 166,000. Como resultado, Yang fue sentenciado a 150 horas de servicio comunitario o 75 días en prisión.

agent.btz

Un gusano informático que colocó el Pentágono sobre sus orejas. En 2008, una unidad flash infectada con el gusano agent.btz se insertó en una computadora portátil en una base militar estadounidense en el Medio Oriente. La computadora estaba conectada al Comando Central de los EE. UU. (USCENTCOM). El gusano se extendió a todos los sistemas, incluidos los secretos. Lo hizo creando el archivo AUTORUN.INF en la raíz de cada uno de los discos. También podría escanear la computadora en busca de puertas traseras, que utilizó para su posterior distribución.

El Pentágono pasó unos 14 meses limpiando sus sistemas del gusano. Incluso prohibieron el uso de unidades flash u otros medios de almacenamiento portátiles.

Alrededor de este gusano había mucha especulación y teorías de conspiración. Alguien pensó que fue desarrollado por un hacker solitario. Y el Pentágono fue solo una víctima accidental entre muchos. Otros aseguraron que el gusano es producto de actividades de sabotaje en Rusia o China.

Zeus

Un troyano que se ha convertido en un arma en manos de estafadores. Fue descubierto por primera vez en 2007.

El troyano se propagó a través de las redes sociales (alrededor de 1,5 millones de publicaciones de fotos en Facebook, que fueron redirigidas al sitio con el troyano) y por correo electrónico. Después de la infección, se introdujo en el sistema y se escaneó en busca de información de tipo de registro (inicios de sesión y contraseñas). Por lo tanto, los atacantes tuvieron la oportunidad de conectarse a las cuentas bancarias de sus víctimas y realizar operaciones de transferencia de dinero. Los fondos fueron transferidos a otras cuentas "infectadas" o cuentas fraudulentas, lo que complicó el proceso de seguimiento de la cadena por parte de un atacante.

Algunas versiones de Zeus se disfrazaron con la firma digital de Kaspersky Lab, que, como resultado del estudio, resultó ser falsa. También más generalizado fue el hecho de que el troyano podría infectar no solo las computadoras con Windows, sino también los dispositivos móviles con BlackBerry o Android.

En 2010, el 1 de octubre, el FBI anunció que estaba llevando a cabo una de las operaciones más grandes para capturar criminales involucrados en el robo de aproximadamente $ 70 millones de las cuentas de las víctimas del troyano Zeus. Cerca de 100 personas fueron arrestadas: 90 en los EE. UU., El resto en el Reino Unido y Ucrania.

Conclusión

Puedes hablar sobre virus informáticos, troyanos y gusanos casi para siempre, porque todos los días, si no aparece un nuevo virus, ciertamente una nueva versión del anterior. Algunos de ellos fueron creados para la autorrealización divertida y creativa, mientras que otros se han convertido en un instrumento de delincuentes que roban a sus víctimas. Pero, sin embargo, me gustaría señalar que la mayoría de los casos de infección se produjeron por culpa de la propia víctima, o más bien, debido a su ingenuidad y credulidad. Por lo tanto, no abra letras extrañas, como "Great_boobs.png", ni visite sitios dudosos. Además, no olvide actualizar su antivirus. Que tenga un buen día y navegue por la Web de forma segura.

Como un anuncio publicitario. ¡Estos no son solo servidores virtuales! Estos son VPS (KVM) con unidades dedicadas, que no pueden ser peores que los servidores dedicados, y en la mayoría de los casos, ¡mejor!

Fabricamos VPS (KVM) con unidades dedicadas en los Países Bajos y los EE . UU. (Configuraciones de VPS (KVM) - E5-2650v4 (6 núcleos) / 10GB DDR4 / 240GB SSD o 4TB HDD / 1Gbps 10TB disponibles a un precio excepcionalmente bajo - desde $ 29 / mes , las opciones con RAID1 y RAID10 están disponibles) , ¡no pierda la oportunidad de realizar un pedido de un nuevo tipo de servidor virtual, donde todos los recursos le pertenecen, como en uno dedicado, y el precio es mucho más bajo, con un hardware mucho más productivo!

Cómo construir la infraestructura del edificio. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo? Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los Estados Unidos!