Cualquier computadora o servidor necesita, para un funcionamiento completo, no solo hardware de alta calidad, sino también software no menos de alta calidad y, lo más importante, seguro. Hoy veremos algunas estadísticas que indican qué SO son los más vulnerables, cuáles son más seguros y qué vulnerabilidades en cada uno de ellos se notaron con mayor frecuencia.

Para evitar el increíble recorrido largo, este material se dividirá en 4 partes. Cada uno de los cuales describirá las vulnerabilidades de 5 sistemas operativos. En la primera, es decir, en esta parte, consideraremos a los primeros 5 participantes en nuestra calificación, según los datos de 2017.

| Nombre del SO | Fabricante | Número total de vulnerabilidades para 2017 | Número total de vulnerabilidades para 2016 | Número total de vulnerabilidades para todo el tiempo de estadísticas |

|---|

| Android | Google | 666 | 523 | 1357 |

| Kernel de Linux | Linux | 381 | 217 | 1921 |

| IPhone os | Manzana | 293 | 161 | 1277 |

| Windows 10 | Microsoft | 226 | 172 | 451 |

| Windows Server 2016 | Microsoft | 212 | 39 | 251 |

| Windows Server 2008 | Microsoft | 212 | 133 | 981 |

| Mac os x | Manzana | 210 | 215 | 1888 |

| Windows Server 2012 | Microsoft | 201 | 156 | 606 |

| Windows 7 | Microsoft | 197 | 134 | 838 |

| Windows 8.1 | Microsoft | 192 | 154 | 542 |

| Windows Rt 8.1 | Microsoft | 124 | 139 | 438 |

| Debian Linux | Debian | 95 | 327 | 1029 |

| Fedora | Proyecto Fedora | 84 | 120 | 441 |

| Ubuntu linux | Canónico | 66 | 279 | 867 |

| Watchos | Manzana | 65 | 77 | 231 |

| Windows Vista | Microsoft | 64 | 125 | 814 |

| Openuse | Proyecto OpenSuse | 58 | 5 5 | 119 |

| Salto | Proyecto OpenSuse | 57 | 2 | 60 60 |

| Salto | Novell | 48 | 260 | 349 |

| Xen | Xen | 44 | 28 | 228 |

En primer lugar, debe tenerse en cuenta que estas estadísticas se pueden interpretar de manera diferente, ya que hay varias discrepancias con los datos iniciales de los participantes: en primer lugar, su edad (algunos sistemas operativos existen 5 años, algunos solo un año), porque Los datos de todo el período de su existencia no deben tenerse en cuenta en un análisis comparativo, sino que deben tenerse en cuenta como datos generales. Aunque, por otro lado, cuando el sistema operativo joven tiene más vulnerabilidades que el existente durante muchos años, esto lleva a ciertos pensamientos.

El líder de nuestro anti-rating para 2017 y 2016 fue Android con los resultados de 666 y 523 vulnerabilidades, respectivamente. Durante todo el tiempo, cuando se recopilaron y procesaron las estadísticas, el kernel de Linux (la base de la familia de sistemas operativos Linux) estaba a la cabeza desde la vulnerabilidad de 1921.

Las vulnerabilidades son muchas, como vemos, cientos e incluso miles. Estos son los principales tipos de vulnerabilidades que se consideran en nuestro análisis:

- DoS (Denegación de servicio) (la vulnerabilidad de vulnerabilidad conduce a dispositivos DoS);

- Omitir algo (por ejemplo, una contraseña para ingresar al sistema);

- Ejecución de código (la capacidad de un atacante para ejecutar algún comando en el dispositivo de la víctima);

- Corrupción de la memoria;

- Acceso a la información (en referencia a la información secreta obtenida a través de la vulnerabilidad);

- Escalada de privilegios (particularmente para malware);

- Desbordamiento (buffer);

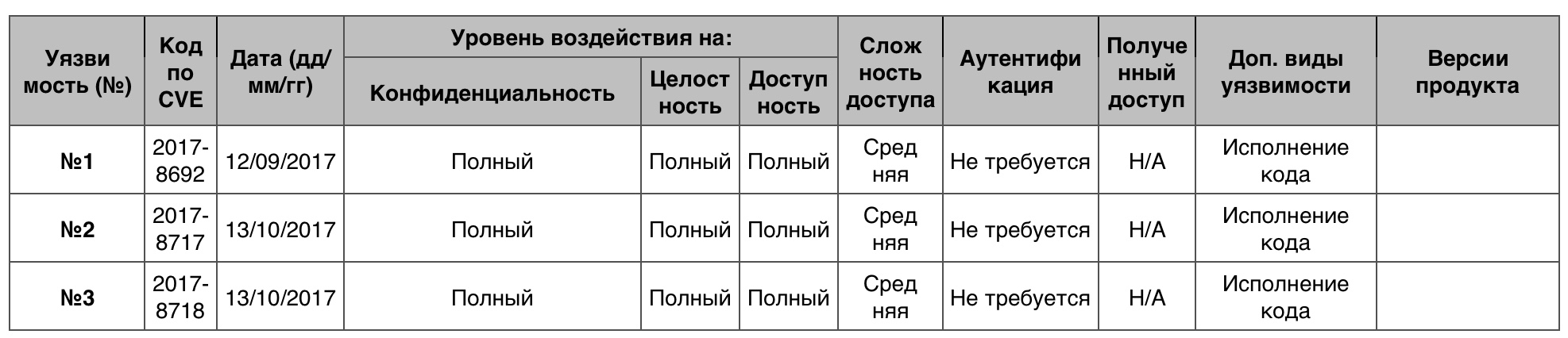

Vale la pena considerar más de cerca algunas de las vulnerabilidades observadas en un sistema operativo particular. El portal Detalles de CVE puntúa cada uno de ellos. El número de puntos depende del nivel de daño y distribución de masa. La puntuación máxima es de 10 puntos. Se trata de tales vulnerabilidades (si existen y si son únicas) que se discutirán más adelante. Para que este artículo no se convierta en un libro de cinco volúmenes de Lenin, solo prestaremos atención a tres vulnerabilidades de una lista que puede contener cientos de elementos.

Descripción de tablasLas tablas de cada uno de los tipos de vulnerabilidades indican ciertos parámetros adicionales relacionados con una vulnerabilidad particular. Más sobre ellos.

Nivel de impacto en1)

confidencialidad :

- Completo: la vulnerabilidad brinda a los atacantes acceso a toda la información del dispositivo;

- Parcial: divulgación significativa de información;

- Ninguno: no se viola la privacidad;

2)

integridad :

- Completo: la integridad del sistema está completamente comprometida, una pérdida completa de la protección del sistema;

- Parcial: es posible modificar algunos archivos o información del sistema, pero el atacante no tiene control sobre lo que se puede cambiar;

- Ninguno: no hay impacto en la integridad del sistema;

3)

disponibilidad :

- Completo: la vulnerabilidad permite a un atacante bloquear completamente el acceso al recurso;

- Parcial: disminución de la productividad o disponibilidad inconsistente de recursos;

- Ninguno: no hay impacto en la disponibilidad del sistema;

Dificultad de acceso- Bajo: no se requieren condiciones especiales para obtener acceso, así como no se requieren conocimientos o habilidades específicas;

- Medio: se deben cumplir algunas condiciones para obtener acceso;

- Alto: condiciones de acceso especiales que restringen el exploit;

Autenticación- No se requiere: no se requiere autenticación para aprovechar la vulnerabilidad;

- Sistema único: la vulnerabilidad requiere que el cracker inicie sesión en el sistema (por ejemplo, a través de la línea de comandos, el modo de escritorio o la interfaz web).

Y ahora, después de familiarizarnos con los datos generales y descubrir qué y cómo será en las tablas a continuación, pasemos a una discusión específica de cada uno de los cinco sistemas operativos.

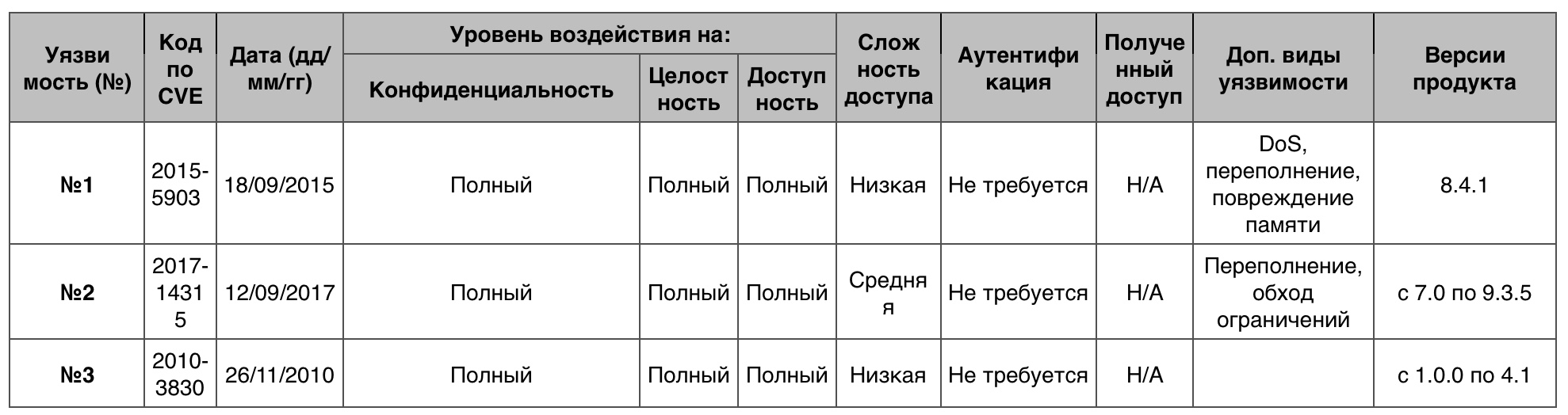

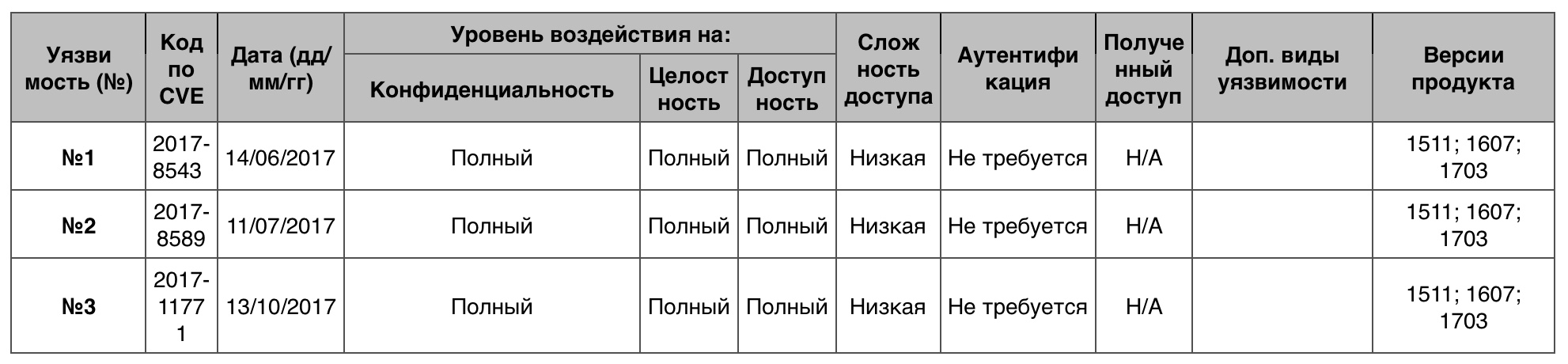

1. Android

Android

Android : OC para teléfonos inteligentes, tabletas, consolas de juegos, etc. Primera aparición - 2008. El número total de usuarios para toda la existencia del orden de 2 mil millones de personas. Este número es asombroso. Y como sabemos, cuanto más común sea el software, más cuidadosamente los atacantes estudiarán sus fallas y agujeros para su uso posterior en sus asuntos oscuros. El debate sobre la seguridad del sistema operativo Android ha estado sucediendo durante mucho tiempo. Alguien lo considera lo peor, alguien afirma que para el usuario promedio, el sistema operativo promedio es bastante adecuado y sus desventajas casi no se sienten. Sin embargo, las opiniones son opiniones, y las cifras pueden decir mucho más.

Dos

Dos61 de las 253 vulnerabilidades merecían 10 puntos.

Vulnerabilidad No. 1En los dispositivos Samsung Galaxy S4-S7, hay un desbordamiento de software en libomacp.so durante el análisis (análisis) de

OMACP (en

mensajes WAP Push SMS ), lo que provoca daños en el

montón , lo que puede provocar DoS y la ejecución remota de código.

OMACP es una aplicación del sistema para mostrar contenido de mensajes parciales en la pantalla de un dispositivo (vista previa).

WAP Push SMS : un formato especial para SMS que contiene enlaces para su fácil activación.

Un montón es una estructura de datos de tipo árbol.

Vulnerabilidad No. 2El desbordamiento de software múltiple en el controlador MDSS para el núcleo Linux 3.x, que se usa en dispositivos MSM basados en Android Qualcomm Innovation Center (QuIC), permite a los atacantes organizar DoS y llevar a cabo otras acciones maliciosas.

Vulnerabilidad No. 3DRMExtractor.cpp en la biblioteca libstagefright del componente mediaserver en dispositivos Android no verifica algunos datos de desplazamiento, lo que permite que un atacante realice DoS, ejecute código o corrompa la memoria al agregar el archivo multimedia que creó.

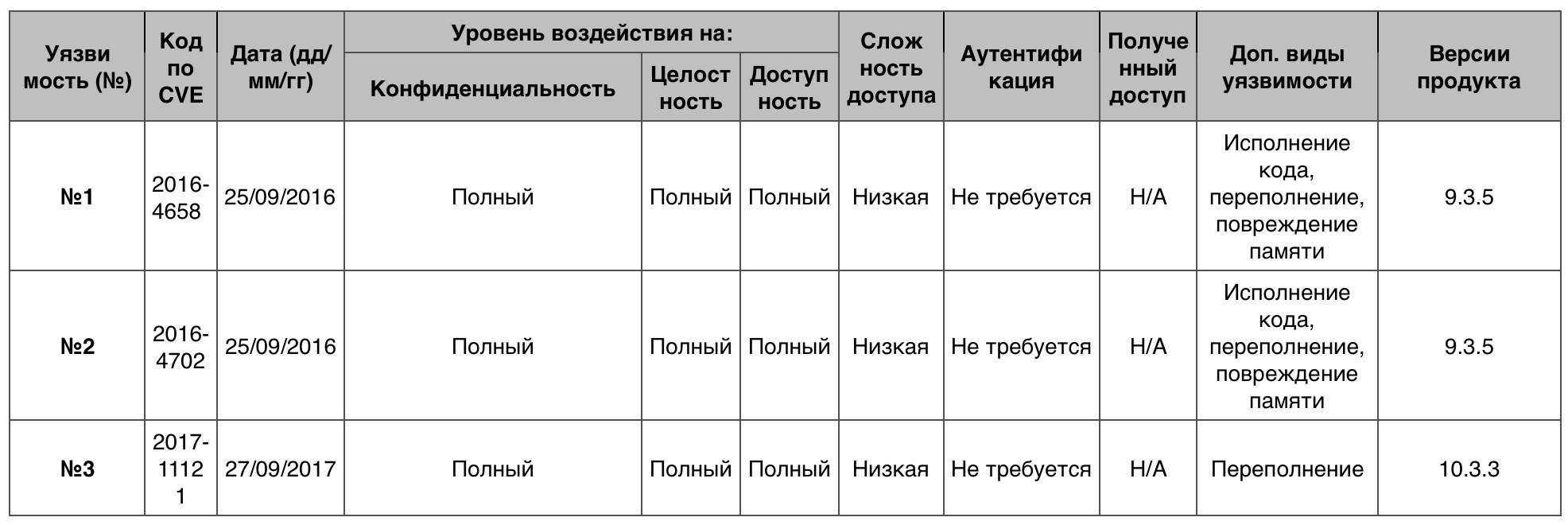

Tabla de vulnerabilidad de DoS de AndroidCircunvalando algo

Tabla de vulnerabilidad de DoS de AndroidCircunvalando algo5 de 104 casos obtuvieron 10 puntos.

Vulnerabilidad No. 1app / aboot / aboot.c en los componentes de Qualcomm en dispositivos Nexus 5 con sistema operativo Android verifica incorrectamente la integridad del desbordamiento, lo que permite a los atacantes eludir las restricciones de acceso establecidas utilizando los valores de "inicio" y tamaño creados.

Vulnerabilidad No. 2libs / gui / BufferQueueConsumer.cpp en el servidor de medios en Android no verifica el permiso android.permission.DUMP, que permite a los atacantes obtener información confidencial y, por lo tanto, omitir un mecanismo de protección no especificado al solicitar un volcado, como se evidencia al obtener acceso de firma o SignatureOrSystem.

Vulnerabilidad No. 3media / libmedia / IOMX.cpp en el servidor de medios en Android no inicializa el parámetro de estructura de datos, lo que permite a los atacantes obtener información confidencial de la memoria del proceso y, como resultado, omitir un mecanismo de protección no especificado a través de vectores indefinidos, como se evidencia al obtener acceso a la firma o SignatureOrSystem.

Tabla de vulnerabilidad de rastreo de AndroidEjecución de código

Tabla de vulnerabilidad de rastreo de AndroidEjecución de código80 casos de 346 obtuvieron 10 puntos.

Vulnerabilidad No. 1En los dispositivos Samsung Galaxy S4-S7, hay un desbordamiento de software en libomacp.so durante el análisis (análisis) de OMACP (en mensajes WAP Push SMS), lo que provoca daños en el montón, lo que puede provocar DoS y la ejecución remota de código.

Vulnerabilidad No. 2Una vulnerabilidad de ejecución remota de código en el controlador criptográfico Qualcomm podría conducir a un ataque remoto con la ejecución de código arbitrario en el contexto del núcleo.

Vulnerabilidad No. 3udp.c en el kernel de Linux anterior a la versión 4.5 le permite ejecutar remotamente código arbitrario a través del tráfico UDP, lo que inicia el cálculo inseguro de la segunda suma de verificación durante la ejecución de la llamada al sistema de recepción con el indicador MSG_PEEK.

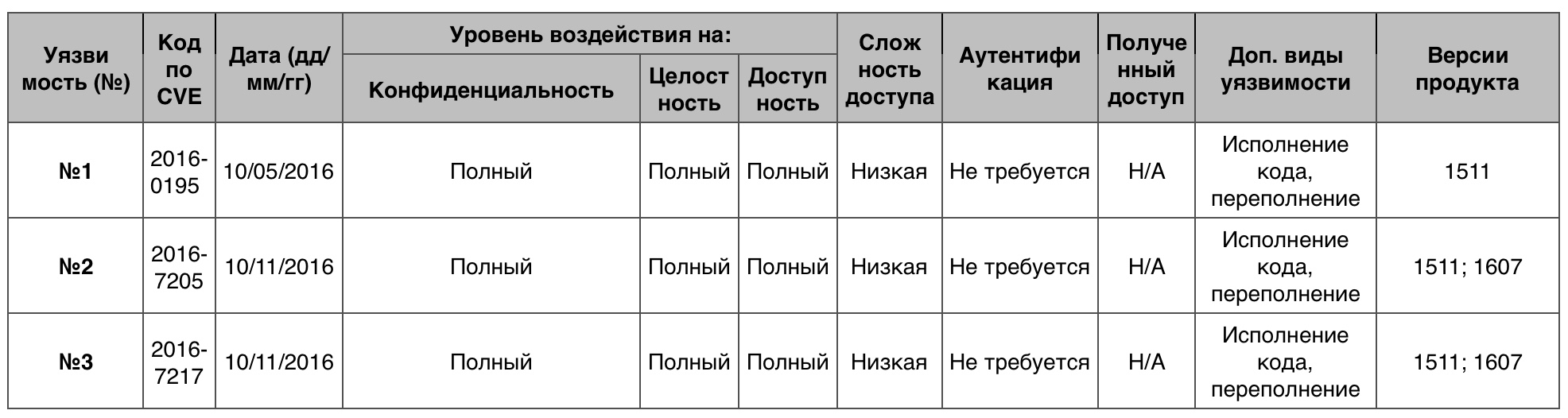

Tabla de vulnerabilidad de ejecución de código en el sistema operativo AndroidCorrupción de la memoria

Tabla de vulnerabilidad de ejecución de código en el sistema operativo AndroidCorrupción de la memoria57 casos de 118 - 10 puntos.

Vulnerabilidad No. 1libAACdec / src / aacdec_drc.cpp en el servidor de medios en dispositivos Android limitó incorrectamente el número de subprocesos, lo que permitió ejecutar código arbitrario de forma remota u organizar DoS al agregar un archivo multimedia creado por el atacante.

Vulnerabilidad No. 2libFLAC / stream_decoder.c en los dispositivos Android del servidor de medios no impidieron las operaciones libres con memoria no inicializada, lo que permitió que el cracker ejecutara código arbitrario o DoS a través del archivo multimedia que agregó.

Vulnerabilidad No. 3DRMExtractor.cpp en la biblioteca libstagefright del componente mediaserver en dispositivos Android no verifica algunos datos de desplazamiento, lo que permite que un atacante realice DoS, ejecute código o corrompa la memoria al agregar el archivo multimedia que creó.

Tabla de vulnerabilidad de daños en la memoria de AndroidAcceso a la información

Tabla de vulnerabilidad de daños en la memoria de AndroidAcceso a la informaciónSolo 4 casos de 210 obtuvieron 10 puntos.

Vulnerabilidad No. 1media / libmedia / IOMX.cpp en el servidor de medios en dispositivos Android no inicializa la estructura de datos de los parámetros, lo que permite que el cracker acceda a información valiosa desde la memoria del proceso y, posteriormente, omita los mecanismos de protección no identificados a través de vectores indefinidos, como se evidencia al obtener acceso a la firma o SignatureOrSystem.

Vulnerabilidad No. 2media / libmedia / IOMX.cpp en el servidor de medios en dispositivos Android no inicializa ciertos punteros de búfer de metadatos, lo que permite a un atacante acceder a información valiosa desde la memoria del proceso y, posteriormente, omitir los mecanismos de protección no identificados a través de vectores indefinidos, como lo demuestra el acceso de firma o SignatureOrSystem.

Vulnerabilidad No. 3media / libmedia / IOMX.cpp en el servidor de medios en dispositivos Android no inicializa una estructura de datos de solicitud de clave específica, lo que permite que un atacante obtenga acceso a información valiosa de la memoria del proceso y, posteriormente, omita los mecanismos de protección no identificados a través de vectores indefinidos, como lo demuestra el acceso Firmas o SignatureOrSystem.

Tabla de vulnerabilidad para la categoría Acceso a la información en el sistema operativo AndroidAumento de privilegios

Tabla de vulnerabilidad para la categoría Acceso a la información en el sistema operativo AndroidAumento de privilegios6 casos de 310-10 puntos.

Vulnerabilidad No. 1El aumento de privilegios fue realizado por ciberdelincuentes a través de una vulnerabilidad en el servidor de medios en dispositivos Android versión 4.0.3 - 5.x, hasta la versión 5.1.

Vulnerabilidad No. 2Múltiples desbordamientos de software en la función GraphicBuffer :: unflatten en platform / frameworks / native / libs / ui / GraphicBuffer.cpp permitieron a los atacantes obtener privilegios o realizar DoS a través de un vector que activa una gran cantidad de descriptores de archivos o valores enteros.

El descriptor de archivo es un entero no negativo. Al crear una nueva secuencia de entrada / salida, el núcleo devuelve el descriptor de archivo al proceso de autor.

Vulnerabilidad No. 3La vulnerabilidad de uso

libre de errores en el componente venc mm-video-v4l2 en el servidor de medios permitió a los atacantes obtener privilegios a través de la aplicación que crearon, como lo demuestra el acceso a la firma o SignatureOrSystem.

Use-after-free : tipo de vulnerabilidad de corrupción de memoria. Indica el uso de la memoria del dispositivo después de liberarlo (borrarlo).

Tabla de vulnerabilidad de escalada de privilegios de AndroidDesbordamiento

Tabla de vulnerabilidad de escalada de privilegios de AndroidDesbordamiento100 casos de 289 - 10 puntos.

Vulnerabilidad No. 1Todos los productos Qualcomm basados en Android CAF de CAF que utilizan el kernel de Linux tuvieron un error al fusionar SSL con ClientHello, lo que provocó una pérdida de memoria.

Vulnerabilidad No. 2Todos los productos Qualcomm basados en Android CAF de CAF que utilizan el kernel de Linux tuvieron un desbordamiento de software en el hipervisor.

Vulnerabilidad No. 3En todos los productos Qualcomm basados en Android CAF de CAF que usan el kernel de Linux, el controlador podría provocar una pérdida de memoria.

Tabla de vulnerabilidad de desbordamiento de Android

Tabla de vulnerabilidad de desbordamiento de AndroidEl número de vulnerabilidades en el sistema operativo Android sigue siendo bastante grande. Además, la mayoría de ellos proporcionan a los atacantes acceso total o parcial al dispositivo y sus datos. Y esto puede conducir a la pérdida de datos o incluso a la pérdida de dinero, dado el hecho de que los dispositivos móviles a menudo se utilizan para verificar el acceso a los sistemas bancarios y de pago.

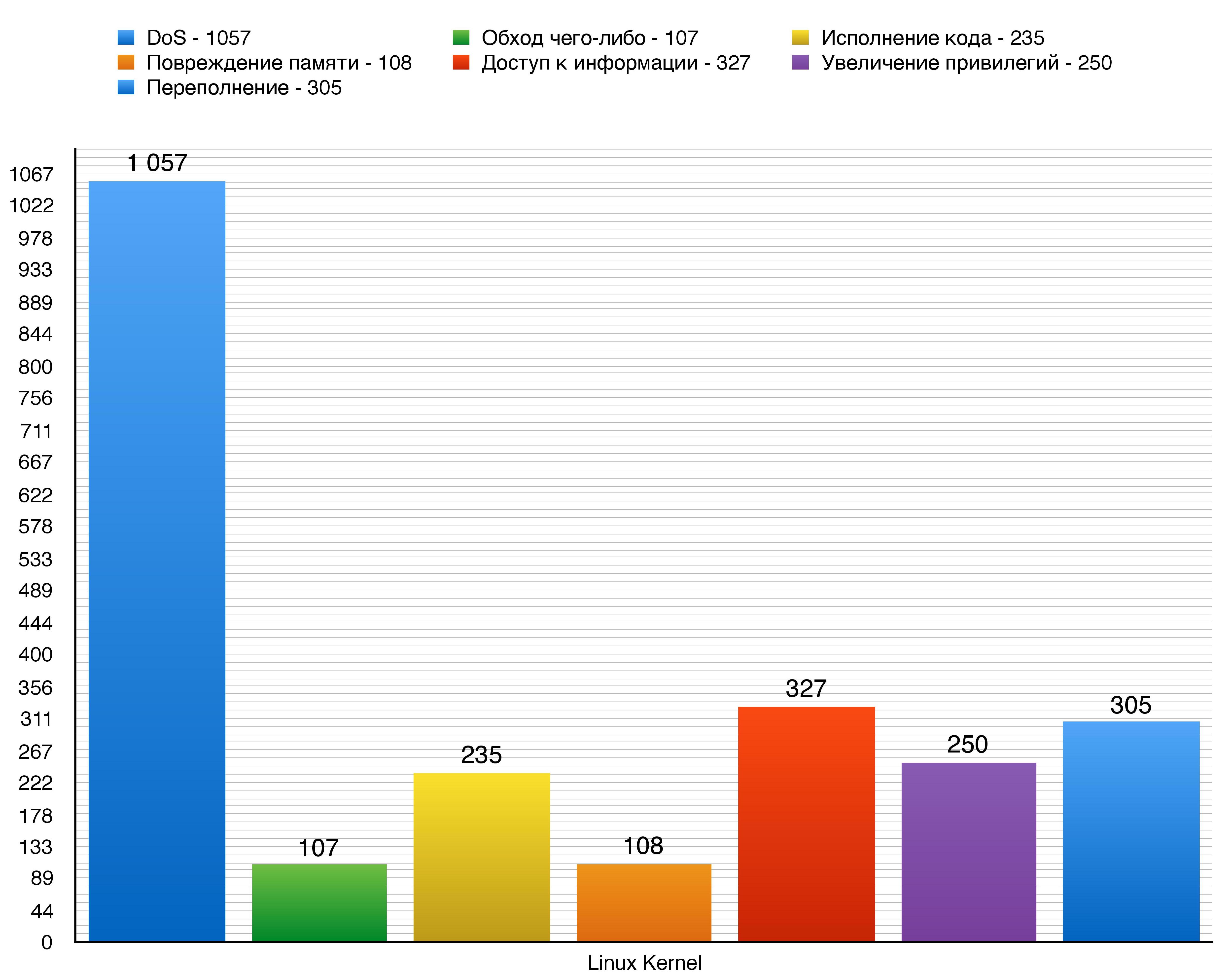

2. Kernel de Linux

Linux Kernel

Linux Kernel es el núcleo del sistema operativo, la base de la familia de sistemas operativos Linux. En otras palabras, estos son elementos internos del sistema operativo, mientras que la capa externa puede ser diferente. La primera aparición es 1991. A pesar de la gran cantidad de vulnerabilidades descubiertas durante el período de 1999 a 2017, Linux no es tan popular entre los ciberdelincuentes. Y todo está conectado con su pequeña distribución en el mundo. Según algunos informes, solo el 1% del número total de usuarios de computadoras usa este sistema operativo en particular. Y para obtener más ganancias, los hackers necesitan más víctimas.

Dos

Dos23 de 1070 vulnerabilidades obtuvieron 10 puntos.

Vulnerabilidad No. 1La función inet_csk_clone_lock en net / ipv4 / inet_connection_sock.c permite a los atacantes organizar DoS administrando una llamada recibida del sistema.

Vulnerabilidad No. 2La función mq_notify en el kernel de Linux no establece el puntero del socket en NULL al ingresar al modo de reintento. Durante el cierre de un socket de

Netlink por espacio de usuario, los atacantes pueden organizar DoS.

Netlink es la interfaz del kernel de Linux para establecer la comunicación entre los procesos del usuario y los procesos del propio kernel.

Vulnerabilidad No. 3La función __skb_flow_dissect en net / core / flow_dissector.c no garantiza que n_proto, ip_proto y thoff se inicialicen, lo que le permite organizar DoS o ejecutar código arbitrario a través del paquete MPLS creado.

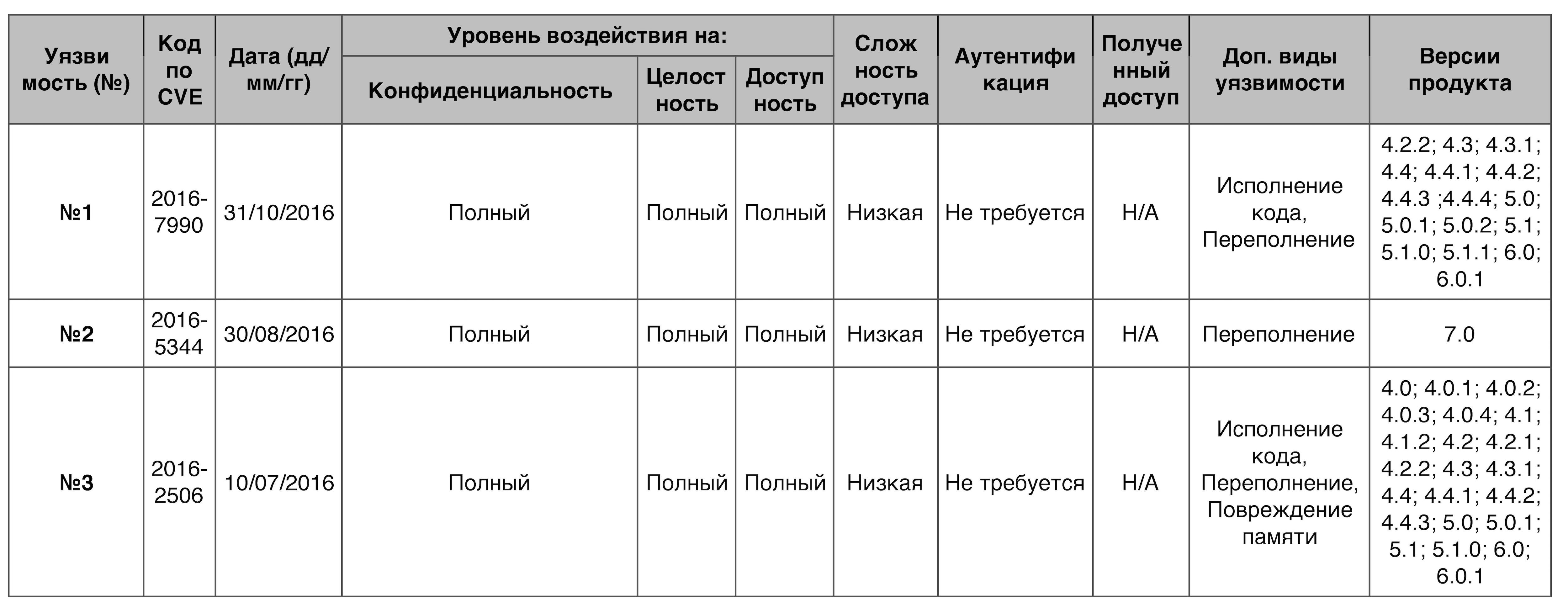

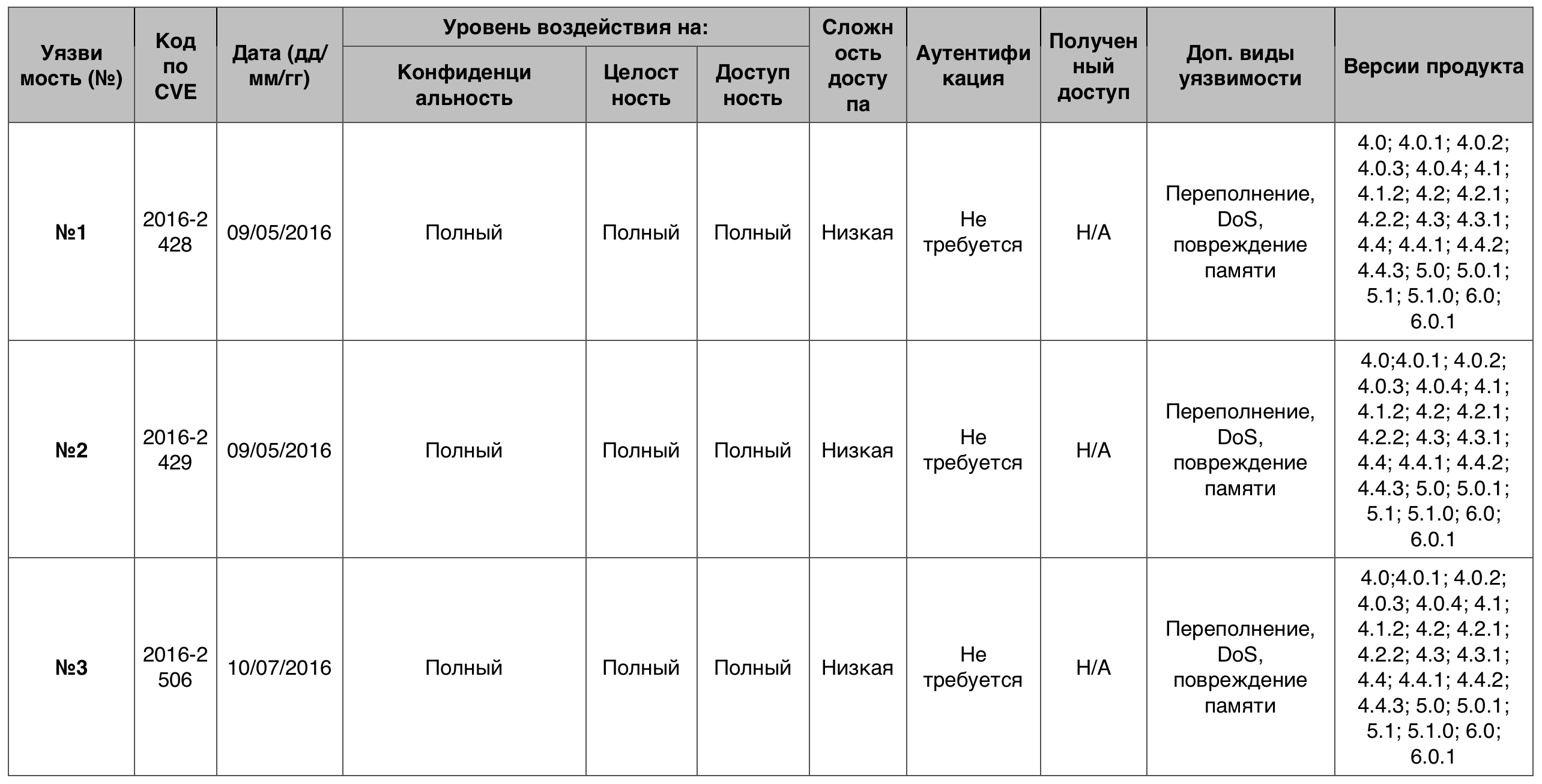

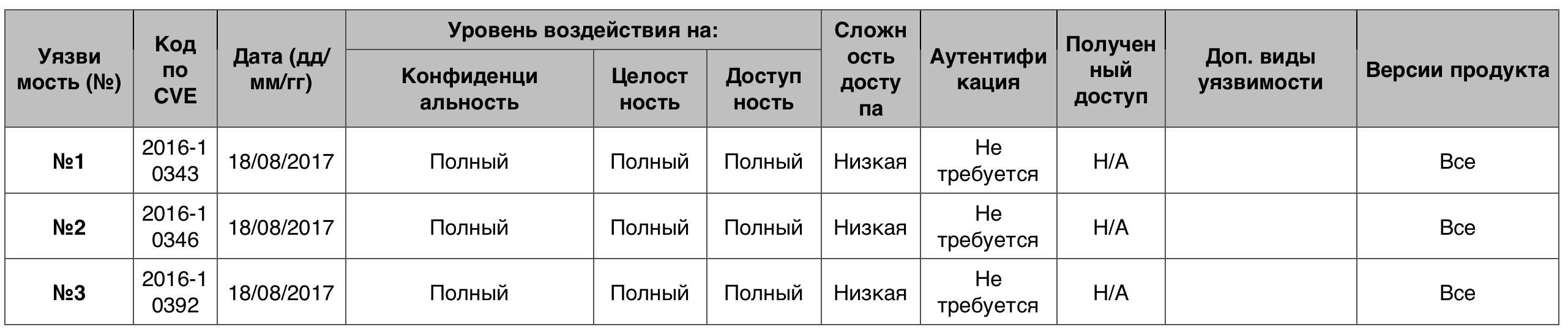

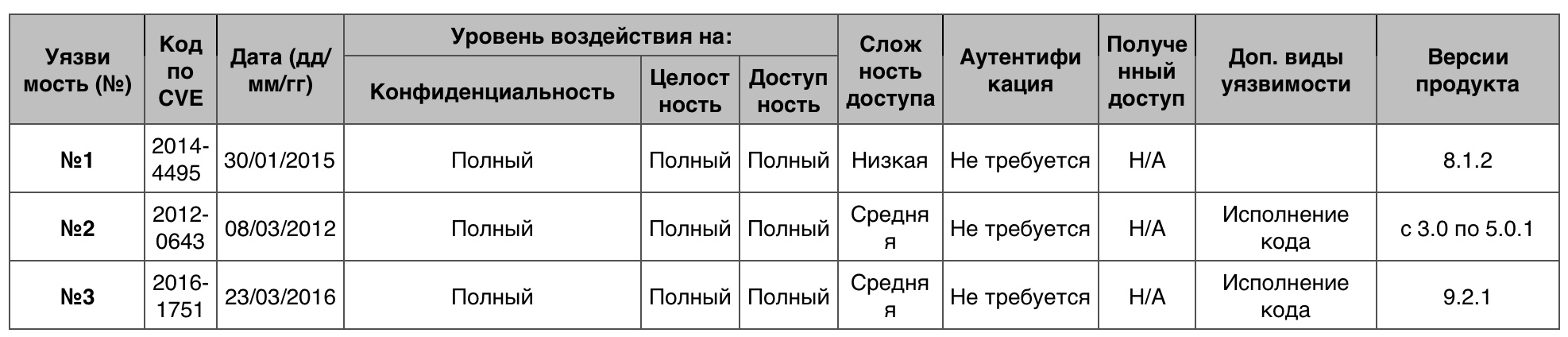

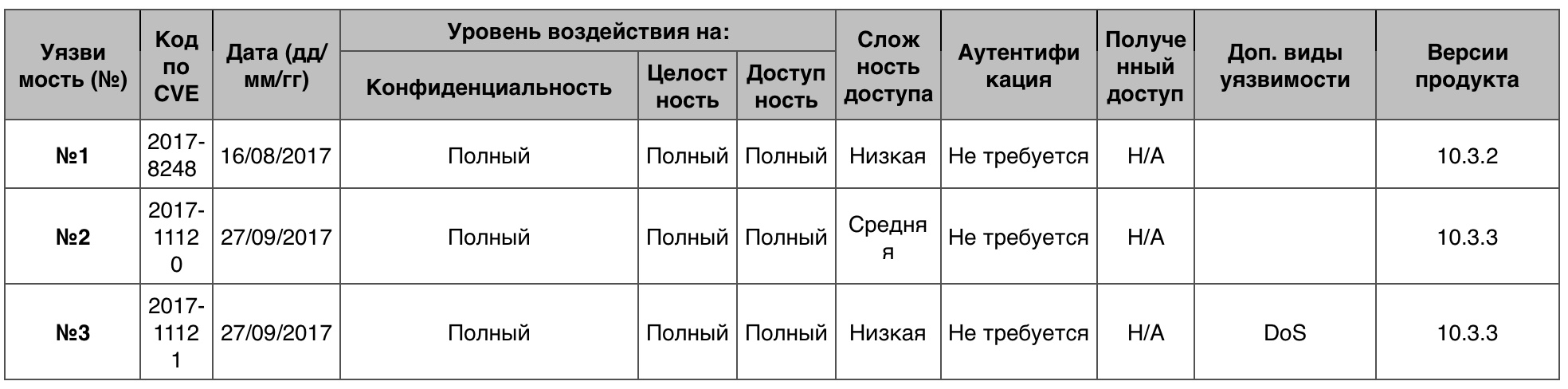

Tabla de vulnerabilidad DoS del kernel de LinuxCircunvalando algo

Tabla de vulnerabilidad DoS del kernel de LinuxCircunvalando algoDado que solo 1 vulnerabilidad ganó 10 puntos, consideraremos (además de ella) dos casos que la siguen.

Vulnerabilidad No. 1 (10)El desbordamiento del software conduce a un estado

TOCTOU en el hipervisor PIL (Peripheral Image Loader), y también provoca

un estado de carrera , que puede usarse para omitir la autenticación en PIL.

TOCTOU : tiempo de verificación hasta tiempo de uso: una clase de errores causados por cambios en el sistema entre la verificación del estado (por ejemplo, las credenciales de inicio de sesión) y el uso de los resultados de esta verificación.

La condición de carrera es un error de diseño de un sistema o aplicación multiproceso, cuando el funcionamiento de un sistema o aplicación depende del orden de ejecución del código.

Vulnerabilidad No. 2 (9.3 puntos)arch / arm64 / kernel / sys.c en el kernel de Linux anterior a la versión 4.0 permitió a los usuarios omitir el mecanismo de protección "permisos de página estrictos" y modificar la tabla de llamadas del sistema, obteniendo privilegios al explotar el acceso de escritura.

Vulnerabilidad No. 3 (9.3 puntos)La vulnerabilidad de divulgación del cargador de arranque de Qualcomm podría permitir que el malware local ejecute código arbitrario en el contexto del cargador de arranque.

Tabla de vulnerabilidad del kernel de LinuxEjecución de código

Tabla de vulnerabilidad del kernel de LinuxEjecución de código11 vulnerabilidades (10 puntos) de un total de 236.

Vulnerabilidad No. 1udp.c en el kernel de Linux anterior a 4.5 le permite ejecutar remotamente código arbitrario a través del tráfico UDP, que inicia el cálculo inseguro de la segunda suma de verificación durante la llamada al sistema de recepción con el indicador MSG_PEEK.

Vulnerabilidad No. 2La vulnerabilidad en el firmware de Broadcom Wi-Fi hizo posible la ejecución remota de código arbitrario dentro del contexto de Wi-Fi SoC.

Vulnerabilidad No. 3La función __skb_flow_dissect en net / core / flow_dissector.c no garantiza que se inicialicen n_proto, ip_proto y thoff, lo que le permite organizar DoS o ejecutar código arbitrario a través del paquete MPLS creado.

Tabla de vulnerabilidad de ejecución de código de LinuxCorrupción de la memoria

Tabla de vulnerabilidad de ejecución de código de LinuxCorrupción de la memoria3 vulnerabilidades (10 puntos) de un total de 109.

Vulnerabilidad No. 1El desbordamiento del búfer en la implementación RNDIS de USB hizo posible organizar DoS a través de una respuesta NDIS remota a OID_GEN_SUPPORTED_LIST, lo que condujo a la asignación de memoria para los datos de respuesta, y no su estructura.

Vulnerabilidad No. 2Un error de software en la función CIFSFindNext en fs / cifs / cifssmb.c permitió que los servidores CIFS remotos crearan DoS a través de un valor de longitud grande en respuesta a una solicitud de lectura de directorio.

Vulnerabilidad No. 3sound / soc / msm / qdsp6v2 / msm-audio-effects-q6-v2.c en el controlador de sonido MSM QDSP6 para el kernel Linux 3.x utilizado en dispositivos MSM Android del Qualcomm Innovation Center (QuIC) hizo posible organizar DoS a través de la aplicación creada, lo que provocó que

ioctl causara un uso incorrecto del puntero de parámetro.

ioctl es una llamada al sistema para operaciones de E / S y otras que no pueden ser manejadas por llamadas regulares del sistema.

Tabla de vulnerabilidad de daños en la memoria del kernel de LinuxAcceso a la información

Tabla de vulnerabilidad de daños en la memoria del kernel de LinuxAcceso a la informaciónPor el momento, no había vulnerabilidades fijas que pudieran estimarse en 10 puntos, por lo que consideraremos las que sí lo son.

Vulnerabilidad No. 1 (9.3)La vulnerabilidad de divulgación del cargador de arranque de Qualcomm podría permitir que el malware local ejecute código arbitrario en el contexto del cargador de arranque.

Vulnerabilidad No. 2 (8.5)El controlador OZWPAN se basa en un atributo poco confiable durante el análisis de paquetes, que permite DoS y acceso a información valiosa desde la memoria del núcleo debido al paquete creado.

Vulnerabilidad No. 3 (7.9)La implementación de xfs en el kernel antes de la versión 2.6.35 no analiza la estructura

btrees de los

inodos antes de leer las memorias intermedias de

inodos , lo que permite a un usuario autenticado remoto leer archivos no relacionados, o leer y sobrescribir bloques de disco que estaban vinculados al archivo activo en el momento de la operación, pero antes estaban vinculados a un archivo no relacionado, accediendo a

NFS .

inodo (inodo) - estructura de datos

btrees - estructura de datos, árbol de búsqueda

NFS - Protocolo de acceso a archivos de red

Tabla de vulnerabilidad del kernel de LinuxAumento de privilegios

Tabla de vulnerabilidad del kernel de LinuxAumento de privilegios3 vulnerabilidades (10 puntos) de un total de 250.

№1«capabilities» () Linux 2.2.16 capabilities

setuid .

setuid — ID

№232- AMD64 DoS , copy_from_user .

№3Use-after-free kvm_ioctl_create_device virt/kvm/kvm_main.c - DoS ioctl /dev/kvm .

« » Linux

« » Linux305 17 10 .

№1SMMU. ADSP SID2CB .

№2. RPMB .

№3En /drivers/isdn/i4l/isdn_net.c: se copia un búfer controlado por el usuario en el búfer local en un tamaño constante usando strcpy sin verificar la longitud, lo que puede provocar un desbordamiento del búfer. Tabla de vulnerabilidades de la categoría Desbordamiento en el kernel de LinuxComo se puede ver en los datos anteriores, hay muy pocas vulnerabilidades críticas. La mayoría de ellos no tuvo un fuerte impacto en el rendimiento del sistema o la integridad de los datos.

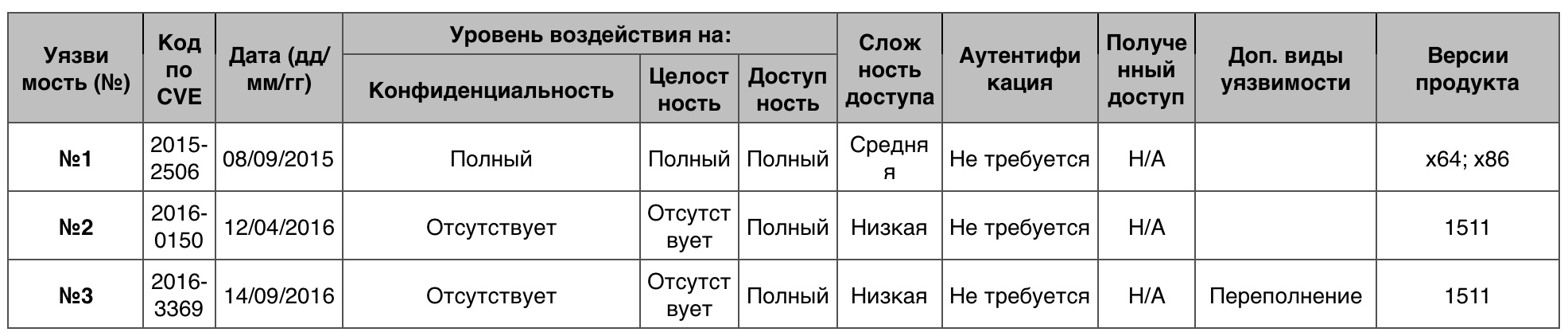

Tabla de vulnerabilidades de la categoría Desbordamiento en el kernel de LinuxComo se puede ver en los datos anteriores, hay muy pocas vulnerabilidades críticas. La mayoría de ellos no tuvo un fuerte impacto en el rendimiento del sistema o la integridad de los datos.3. Iphone Os

Iphone Os es un sistema operativo para dispositivos móviles (teléfonos inteligentes, tabletas, etc.) de Apple. Desde junio de 2010, simplemente se llama iOS. Primera aparición - 2007. El número total de usuarios en todo el mundo es de aproximadamente 700 millones de personas.iOS ha recogido 1328 vulnerabilidades en toda su existencia, que es 624 menos que Linux. Sin embargo, todo el punto es precisamente en el período durante el cual se recopilaron estas estadísticas. 1328 vulnerabilidades en 10 años, mucho peor que 1952 en 19 años. Y todo de nuevo, debido a la popularidad de este sistema operativo.

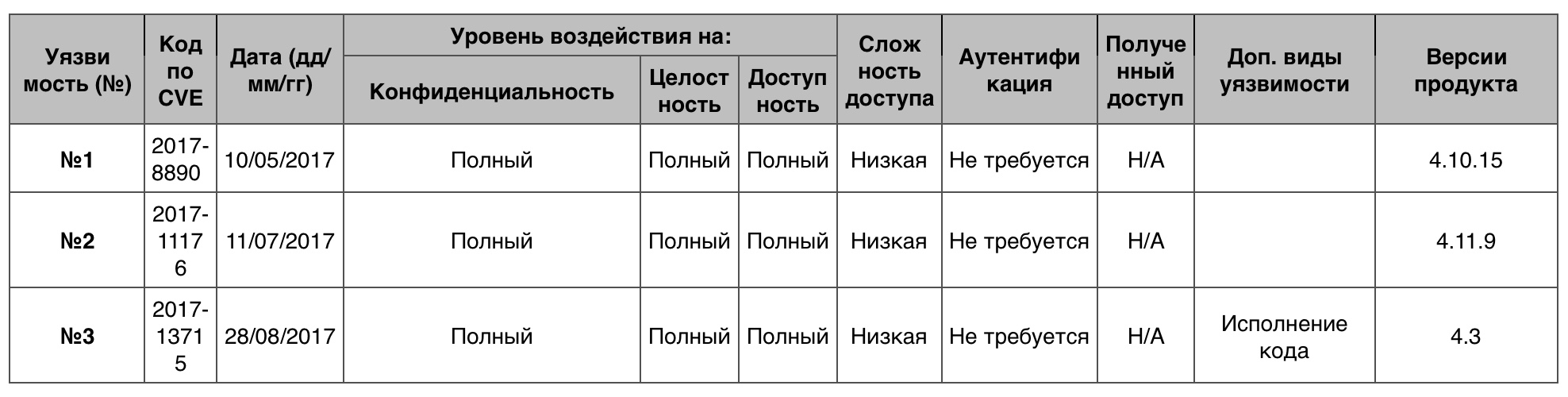

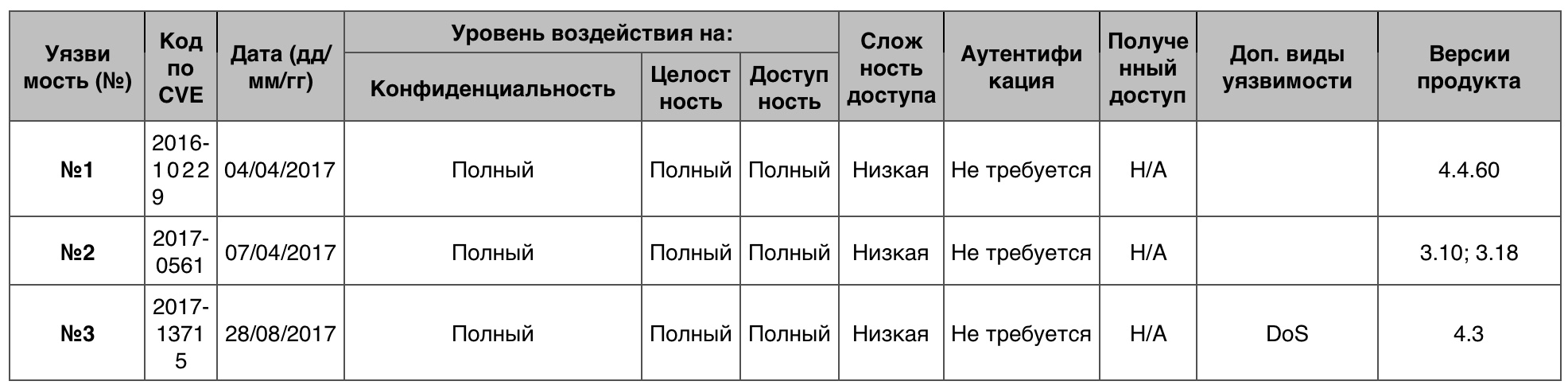

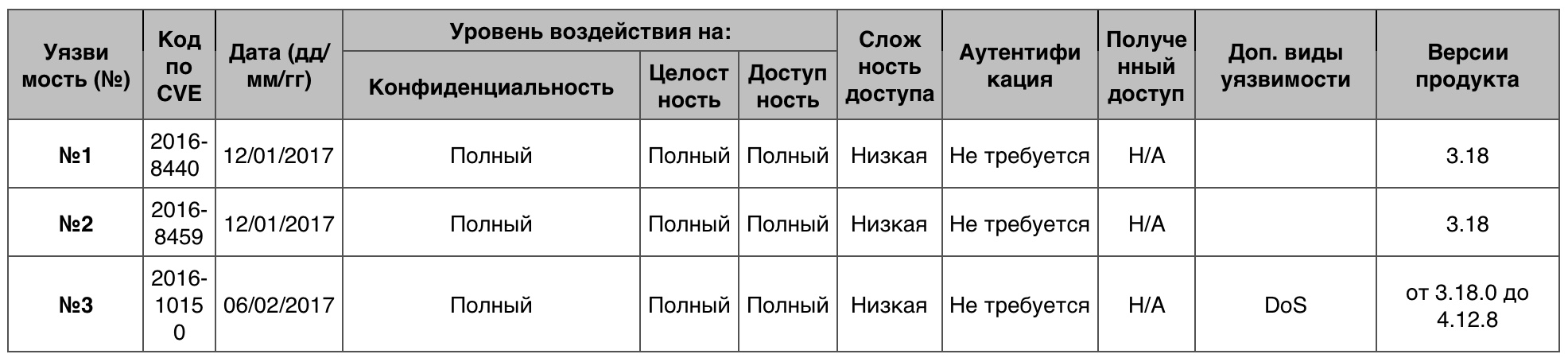

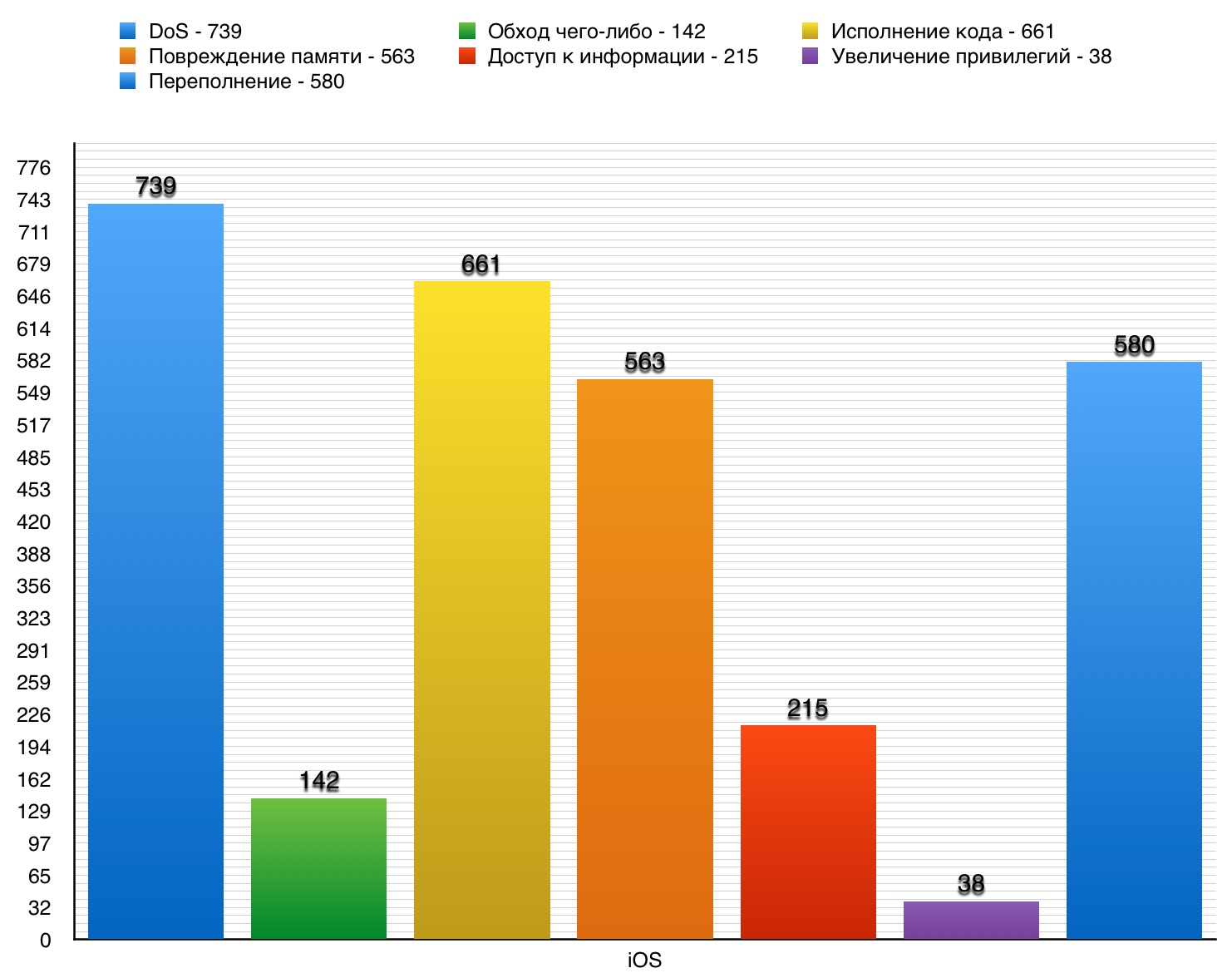

Iphone Os es un sistema operativo para dispositivos móviles (teléfonos inteligentes, tabletas, etc.) de Apple. Desde junio de 2010, simplemente se llama iOS. Primera aparición - 2007. El número total de usuarios en todo el mundo es de aproximadamente 700 millones de personas.iOS ha recogido 1328 vulnerabilidades en toda su existencia, que es 624 menos que Linux. Sin embargo, todo el punto es precisamente en el período durante el cual se recopilaron estas estadísticas. 1328 vulnerabilidades en 10 años, mucho peor que 1952 en 19 años. Y todo de nuevo, debido a la popularidad de este sistema operativo. Lasvulnerabilidades DoS 11 de 739 obtuvieron 10 puntos.La vulnerabilidad n. ° 1 delibxml2 en iOS hasta la versión 10 permitió a los atacantes realizar DoS o ejecutar código en el dispositivo de la víctima mediante la implementación del documento XML que crearon.№2

Lasvulnerabilidades DoS 11 de 739 obtuvieron 10 puntos.La vulnerabilidad n. ° 1 delibxml2 en iOS hasta la versión 10 permitió a los atacantes realizar DoS o ejecutar código en el dispositivo de la víctima mediante la implementación del documento XML que crearon.№2Audio iOS 10- DoS .

№3Wi-Fi Broadcom BCM4355C0 9.44.78.27.0.1.56

over-the-air Wi-Fi / . DoS.

over-the-air — .

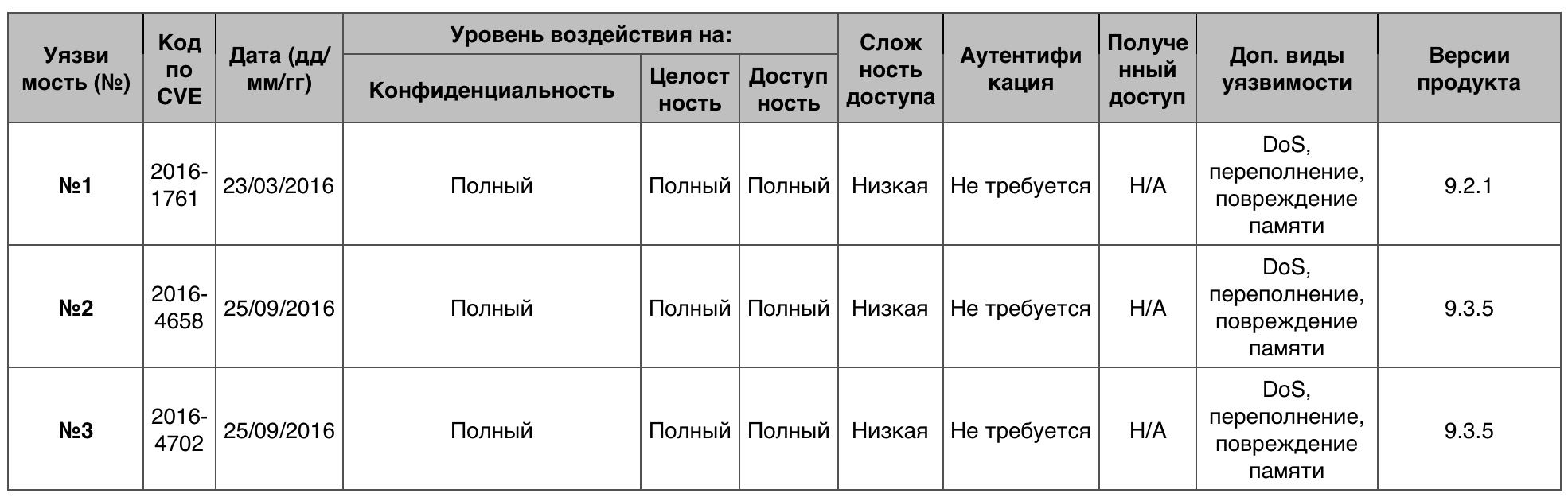

«DoS» iOS-

«DoS» iOS-1 142 10 .

№1 (10)El kernel en iOS anterior a la versión 8.1.3 no usa el atributo de "solo lectura" del segmento de memoria compartida cuando usa el modo de caché de usuario, lo que permite a los atacantes eludir las restricciones de acceso previstas a través de la aplicación creada.Vulnerabilidad No. 2 (9.3)El kernel de iOS anterior a la versión 5.1 no maneja correctamente las llamadas del sistema de depuración, lo que permite a los atacantes eludir de forma remota las restricciones de sandbox.Vulnerabilidad No. 3 (9.3)El kernel de iOS hasta la versión 9.3 restringe incorrectamente los derechos ejecutivos, lo que permite a los atacantes eludir el mecanismo de protección de firma de código a través de la aplicación creada. Tabla de vulnerabilidades en la categoría Bypass Something en laejecución del código iOS17 de 661 vulnerabilidades - 10 puntos.Vulnerabilidad No. 1libxml2 en iOS anterior a la versión 9.3 permitió a los atacantes ejecutar código en el dispositivo de la víctima mediante la implementación del documento XML que crearon.La vulnerabilidad n. ° 2 delibxml2 en iOS hasta la versión 10 permitió a los atacantes llevar a cabo DoS o ejecutar código en el dispositivo de la víctima mediante la implementación del documento XML que crearon.La vulnerabilidad n. ° 3 deaudio en dispositivos con iOS por debajo de la décima versión hizo posible organizar DoS o ejecutar código en un vector desinstalado.

Tabla de vulnerabilidades en la categoría Bypass Something en laejecución del código iOS17 de 661 vulnerabilidades - 10 puntos.Vulnerabilidad No. 1libxml2 en iOS anterior a la versión 9.3 permitió a los atacantes ejecutar código en el dispositivo de la víctima mediante la implementación del documento XML que crearon.La vulnerabilidad n. ° 2 delibxml2 en iOS hasta la versión 10 permitió a los atacantes llevar a cabo DoS o ejecutar código en el dispositivo de la víctima mediante la implementación del documento XML que crearon.La vulnerabilidad n. ° 3 deaudio en dispositivos con iOS por debajo de la décima versión hizo posible organizar DoS o ejecutar código en un vector desinstalado. La tabla de vulnerabilidades de la categoría Ejecución de código en iOSCorrupción de memoria6 de 563 vulnerabilidades obtuvieron 10 puntos.La vulnerabilidad n. ° 1 delibxml2 en iOS anterior a la versión 9.3 permitió a los atacantes dañar la memoria en el dispositivo de la víctima debido a la implementación del documento XML que crearon.№2

La tabla de vulnerabilidades de la categoría Ejecución de código en iOSCorrupción de memoria6 de 563 vulnerabilidades obtuvieron 10 puntos.La vulnerabilidad n. ° 1 delibxml2 en iOS anterior a la versión 9.3 permitió a los atacantes dañar la memoria en el dispositivo de la víctima debido a la implementación del documento XML que crearon.№2libxml2 iOS 10 XML .

№3Audio iOS 10- .

« » iOS

« » iOS, 10 .

№1 (7.5)iPhone OS 1.0-2.1 iPod touch 1.1-2.1 PPTP VPN , .

№2 (7.5)iOS 8.3 ICMP_REDIRECT , DoS , ICMP .

№3 (7.1)XSL WebKit iPhone OS 1.0-2.2.1 ( iPod touch 1.1-2.2.1) XML-,

DTD .

DTD — Document Type Definition — .

« » iOS

« » iOS1 38 10 .

№1 (10 )iOS 9 , DoS .

№2 (7.9)iOS 7-9 BlueBorne LEAP (Low Energy Audio Protocol) - -, , . -, LEAP, , Bluetooth . Bluetooth, Bluetooth .

№3 (7.2)iOS 4.2 , .

« » iOS

« » iOS14 580 10 .

№1NAS Qualcomm : iPhone 5 , iPad 4- , iPod touch 6- .

№2Wi-Fi Broadcom BCM4355C0 9.44.78.27.0.1.56 RRM Wi-Fi.

№3Wi-Fi Broadcom BCM4355C0 9.44.78.27.0.1.56 over-the-air Wi-Fi / .

«» iOS

«» iOSAndroid , 10-. , . iOS App Store, . - . Android .

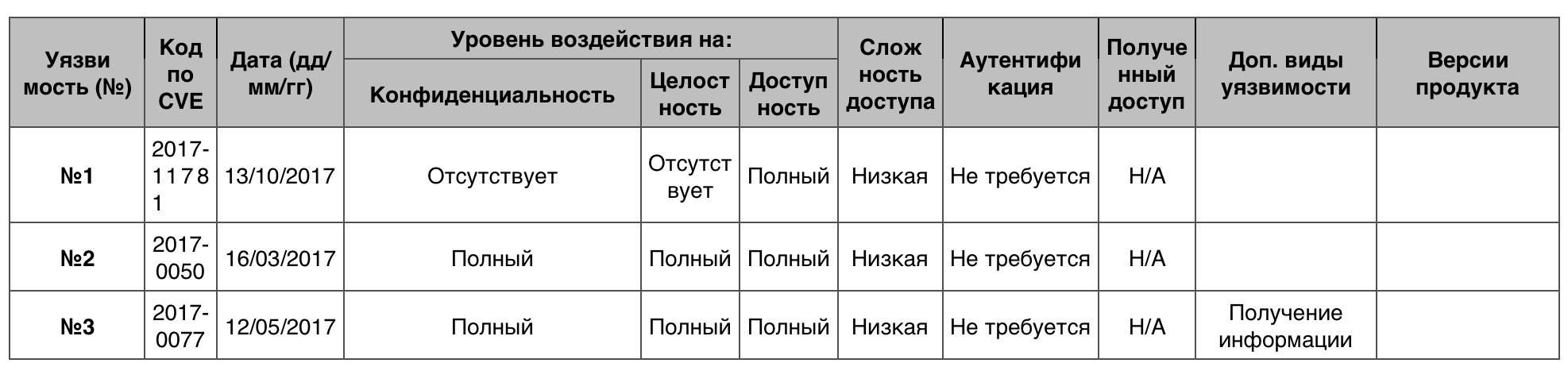

4. Windows 10

Windows 10

Windows 10 — Microsoft, 2014 . 2017 500 .

Windows «» . Android, . 2017 Windows 10 255 , macOS — 236.

DoS

DoS40 , DoS, , 10 , , .

№1 (9.3)atmfd.dll Adobe Type Manager DoS OpenType .

№2 (7.8)HTTP.sys puede organizar DoS a través de las solicitudes HTTP 2.0 creadas.Vulnerabilidad No. 3 (7.8)Vector no especificado de explotación de la vulnerabilidad que condujo a DoS. Tabla de vulnerabilidades de la categoría DoS en Windows 10Omitiendo algoDe las 42 vulnerabilidades registradas en el momento que condujeron a la omisión, no hay aquellas que obtuvieron 10 puntos, por lo que tomamos las siguientes para su consideración.La vulnerabilidad No. 1 (9.3)RDP permitió a los crackers eludir las restricciones de acceso y establecer una sesión para cuentas sin contraseña a través de un cliente RDP modificado.La vulnerabilidad No. 2 (7.2)Programador de tareas (programador de tareas) permitió a un usuario local eludir las limitaciones de los archivos del sistema y eliminar cualquiera de ellos. Vector no establecidoVulnerabilidad No. 3 (7.2)CSRSS no puede administrar correctamente los tokens de proceso, lo que permitió a un usuario local obtener privilegios a través de la aplicación creada.CSRSS : proceso de ejecución cliente-servidor.

Tabla de vulnerabilidades de la categoría DoS en Windows 10Omitiendo algoDe las 42 vulnerabilidades registradas en el momento que condujeron a la omisión, no hay aquellas que obtuvieron 10 puntos, por lo que tomamos las siguientes para su consideración.La vulnerabilidad No. 1 (9.3)RDP permitió a los crackers eludir las restricciones de acceso y establecer una sesión para cuentas sin contraseña a través de un cliente RDP modificado.La vulnerabilidad No. 2 (7.2)Programador de tareas (programador de tareas) permitió a un usuario local eludir las limitaciones de los archivos del sistema y eliminar cualquiera de ellos. Vector no establecidoVulnerabilidad No. 3 (7.2)CSRSS no puede administrar correctamente los tokens de proceso, lo que permitió a un usuario local obtener privilegios a través de la aplicación creada.CSRSS : proceso de ejecución cliente-servidor. Tabla de vulnerabilidades en la categoría Rastrear algo en laejecución del Código de Windows 104 vulnerabilidades de 110 obtuvieron 10 puntos.La vulnerabilidad n. ° 1 delsistema operativo permitió a los atacantes obtener el control del sistema cuando Windows Search no podía procesar objetos en la memoria.La vulnerabilidad n. ° 2 delsistema operativo permitió a un atacante ejecutar remotamente un comando en la máquina de la víctima a través de la forma en que Windows Search procesaba objetos de memoria.Vulnerabilidad No. 3El sistema operativo permitió la ejecución remota de código cuando no pudo procesar correctamente las respuestas DNS.

Tabla de vulnerabilidades en la categoría Rastrear algo en laejecución del Código de Windows 104 vulnerabilidades de 110 obtuvieron 10 puntos.La vulnerabilidad n. ° 1 delsistema operativo permitió a los atacantes obtener el control del sistema cuando Windows Search no podía procesar objetos en la memoria.La vulnerabilidad n. ° 2 delsistema operativo permitió a un atacante ejecutar remotamente un comando en la máquina de la víctima a través de la forma en que Windows Search procesaba objetos de memoria.Vulnerabilidad No. 3El sistema operativo permitió la ejecución remota de código cuando no pudo procesar correctamente las respuestas DNS. Tabla de vulnerabilidades en la categoría Ejecución de código en Windows 10Corrupción de memoriaDe las 14 vulnerabilidades de corrupción de memoria, no hay ninguna que merezca 10 puntos. Considere los que siguen.Vulnerabilidad n. ° 1 (9.3)El componente de imágenes permitió que un atacante corrompiera la memoria a través del documento que creó.La vulnerabilidad No. 2 (9.3)Animation Manager permitió la ejecución del código a expensas del sitio web creado.La vulnerabilidad No. 3 (9.3)Media Foundation permitió que el código se ejecutara a expensas del sitio web creado.

Tabla de vulnerabilidades en la categoría Ejecución de código en Windows 10Corrupción de memoriaDe las 14 vulnerabilidades de corrupción de memoria, no hay ninguna que merezca 10 puntos. Considere los que siguen.Vulnerabilidad n. ° 1 (9.3)El componente de imágenes permitió que un atacante corrompiera la memoria a través del documento que creó.La vulnerabilidad No. 2 (9.3)Animation Manager permitió la ejecución del código a expensas del sitio web creado.La vulnerabilidad No. 3 (9.3)Media Foundation permitió que el código se ejecutara a expensas del sitio web creado. Tabla de vulnerabilidad de daños en la memoria en el acceso a la información de Windows 10Entre 140 vulnerabilidades no fueron críticas. El puntaje máximo es 7.2.Vulnerabilidad No. 1 (7.2) Loscontroladores en modo kernel podrían dar a un atacante autenticado la capacidad de ejecutar la aplicación que crearon para obtener información o incluso DoS.Vulnerabilidad No. 2 (5.0)GDI (Interfaz de dispositivo de gráficos) permitió omitir el mecanismo de protección ASLR a través de un vector indefinido.La vulnerabilidad No. 3 (5.0)ActiveSyncProvider permitió a un atacante detectar las credenciales de la víctima utilizando el intento fallido de Universal Outlook para establecer una conexión segura.

Tabla de vulnerabilidad de daños en la memoria en el acceso a la información de Windows 10Entre 140 vulnerabilidades no fueron críticas. El puntaje máximo es 7.2.Vulnerabilidad No. 1 (7.2) Loscontroladores en modo kernel podrían dar a un atacante autenticado la capacidad de ejecutar la aplicación que crearon para obtener información o incluso DoS.Vulnerabilidad No. 2 (5.0)GDI (Interfaz de dispositivo de gráficos) permitió omitir el mecanismo de protección ASLR a través de un vector indefinido.La vulnerabilidad No. 3 (5.0)ActiveSyncProvider permitió a un atacante detectar las credenciales de la víctima utilizando el intento fallido de Universal Outlook para establecer una conexión segura. Tabla de vulnerabilidades en la categoría "Acceso a la información" en Windows 10Aumento de privilegiosDe 127, solo 2 vulnerabilidades obtuvieron 10 puntos.Vulnerabilidad No. 1 (10)Los controladores en modo kernel le dieron al usuario la oportunidad de recibir privilegios a través de la aplicación que creó.Vulnerabilidad No. 2 (10) Loscomponentes gráficos en el kernel permitieron al usuario local recibir privilegios a través de la aplicación que creó.Vulnerabilidad No. 3 (9.3)El controlador CLFS permitió que un usuario local obtuviera privilegios a través de la aplicación que creó.CLFS : Common Log File System, un subsistema disponible tanto en modo usuario como en modo kernel, necesario para crear registros de transacciones.

Tabla de vulnerabilidades en la categoría "Acceso a la información" en Windows 10Aumento de privilegiosDe 127, solo 2 vulnerabilidades obtuvieron 10 puntos.Vulnerabilidad No. 1 (10)Los controladores en modo kernel le dieron al usuario la oportunidad de recibir privilegios a través de la aplicación que creó.Vulnerabilidad No. 2 (10) Loscomponentes gráficos en el kernel permitieron al usuario local recibir privilegios a través de la aplicación que creó.Vulnerabilidad No. 3 (9.3)El controlador CLFS permitió que un usuario local obtuviera privilegios a través de la aplicación que creó.CLFS : Common Log File System, un subsistema disponible tanto en modo usuario como en modo kernel, necesario para crear registros de transacciones. Tabla de vulnerabilidad de la categoría "Escalada de privilegios" en Windows 10Desbordamiento Lapuntuación máxima en esta categoría para este sistema operativo fue 9.3.Vulnerabilidad No. 1 (9.3)El componente Windows Uniscribe proporcionó la capacidad de ejecutar código de forma remota debido a un intento fallido de procesar objetos de memoria.La vulnerabilidad n. ° 2 (9.3)Microsoft JET Database Engine le dio a un atacante el control total sobre el sistema, debido a una cierta forma de procesar objetos de memoria.La vulnerabilidad n. ° 3 (9.3)Microsoft JET Database Engine le dio a un atacante el control total sobre el sistema, debido a una cierta forma de procesar objetos de memoria.

Tabla de vulnerabilidad de la categoría "Escalada de privilegios" en Windows 10Desbordamiento Lapuntuación máxima en esta categoría para este sistema operativo fue 9.3.Vulnerabilidad No. 1 (9.3)El componente Windows Uniscribe proporcionó la capacidad de ejecutar código de forma remota debido a un intento fallido de procesar objetos de memoria.La vulnerabilidad n. ° 2 (9.3)Microsoft JET Database Engine le dio a un atacante el control total sobre el sistema, debido a una cierta forma de procesar objetos de memoria.La vulnerabilidad n. ° 3 (9.3)Microsoft JET Database Engine le dio a un atacante el control total sobre el sistema, debido a una cierta forma de procesar objetos de memoria. Tabla de vulnerabilidad de desbordamiento en Windows 10

Tabla de vulnerabilidad de desbordamiento en Windows 10Windows 10 . , , . , , , . « ». .

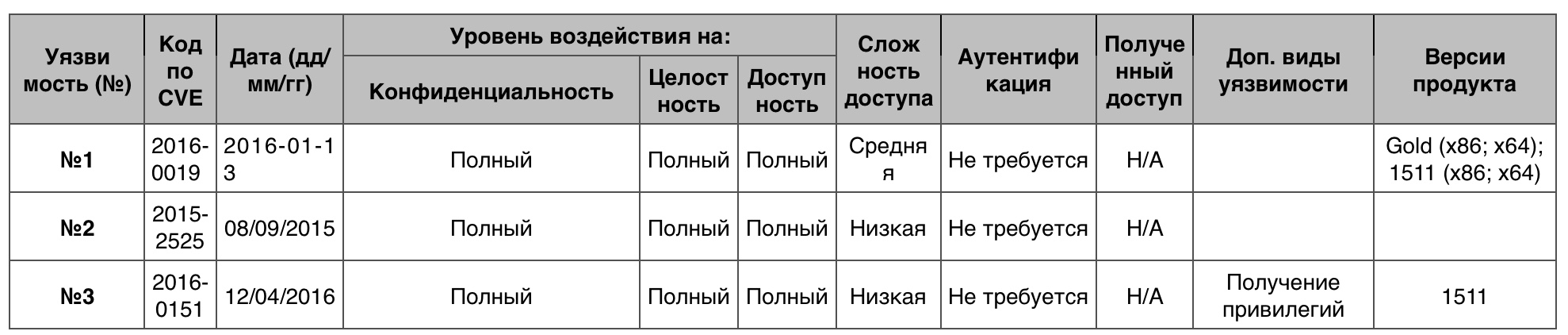

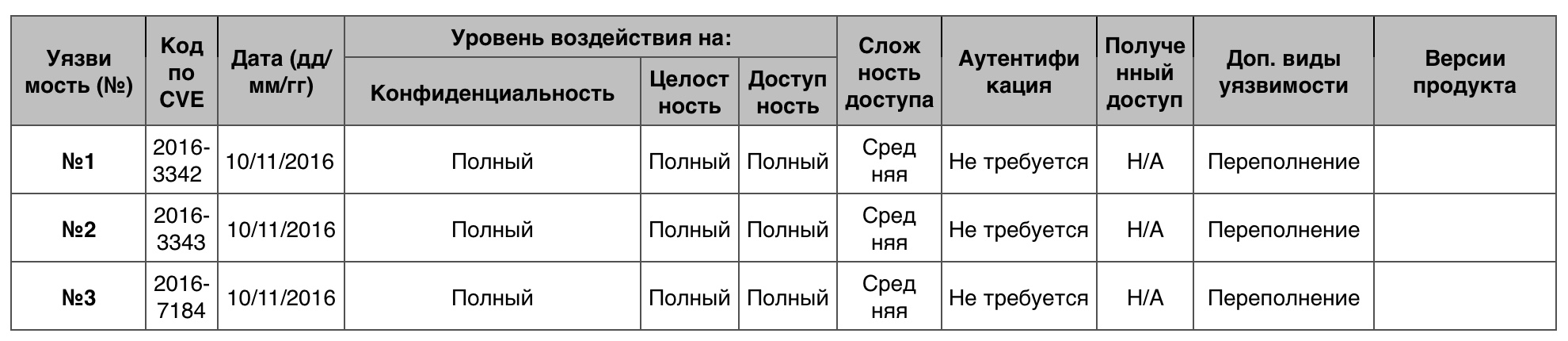

5. Windows Server 2016

Windows Server 2016

Windows Server 2016 es el sistema operativo de servidor de última generación de Microsoft, presentado en 2016. Dada la corta edad de este sistema operativo, aún es difícil evaluar objetivamente su seguridad y resistencia al ataque de los atacantes. Al igual que con Windows 10, el problema más sorprendente sigue siendo la protección de la información.

Dos

DosNo hubo tantas vulnerabilidades que se utilizaron para DoS, solo 29. De ellas, nadie obtuvo 10 puntos.

Vulnerabilidad No. 1 (7.8)La vulnerabilidad en

SMB permitió organizar DoS debido a la solicitud creada al servidor.

SMB : mensaje de bloqueo del servidor: un protocolo de red que proporciona comunicación entre la red y el usuario, que proporciona acceso remoto a archivos, recursos de red, etc.

Vulnerabilidad No. 2 (7.2)La API del kernel no pudo cumplir correctamente con los derechos de acceso, lo que permitió al usuario local falsificar procesos, interprocesar la comunicación y conducir a DoS a través de una aplicación especialmente creada.

Vulnerabilidad No. 3 (7.2)Los controladores en modo kernel tienen una vulnerabilidad que condujo a DoS al lanzar una aplicación especial creada por un usuario autenticado. También permitió obtener información.

Tabla de vulnerabilidad de DoS en Windows Server 2016Circunvalando algo

Tabla de vulnerabilidad de DoS en Windows Server 2016Circunvalando algo15 - total. La puntuación máxima es 6.0.

Vulnerabilidad No. 1 (6.0)El sistema operativo permitió omitir la protección de autenticación avanzada cuando Kerberos no pudo evitar la manipulación del campo SNAME durante el intercambio de

tickets .

Kerberos es un protocolo de autenticación de red, un mecanismo para la autenticación preliminar de un servidor y un cliente, antes de establecer una conexión entre ellos.

"

Ticket " - Ticket - es necesario para confirmar la identidad del usuario

Vulnerabilidad No. 2 (5.0)El sistema operativo permitió omitir el mecanismo de protección de arranque seguro debido al protocolo de arranque creado.

Vulnerabilidad No. 3 (4.6)La implementación del modo de kernel seguro en el sistema operativo permitió a los usuarios locales eludir el mecanismo de protección

VTL utilizando la aplicación creada.

VTL : nivel de confianza virtual.

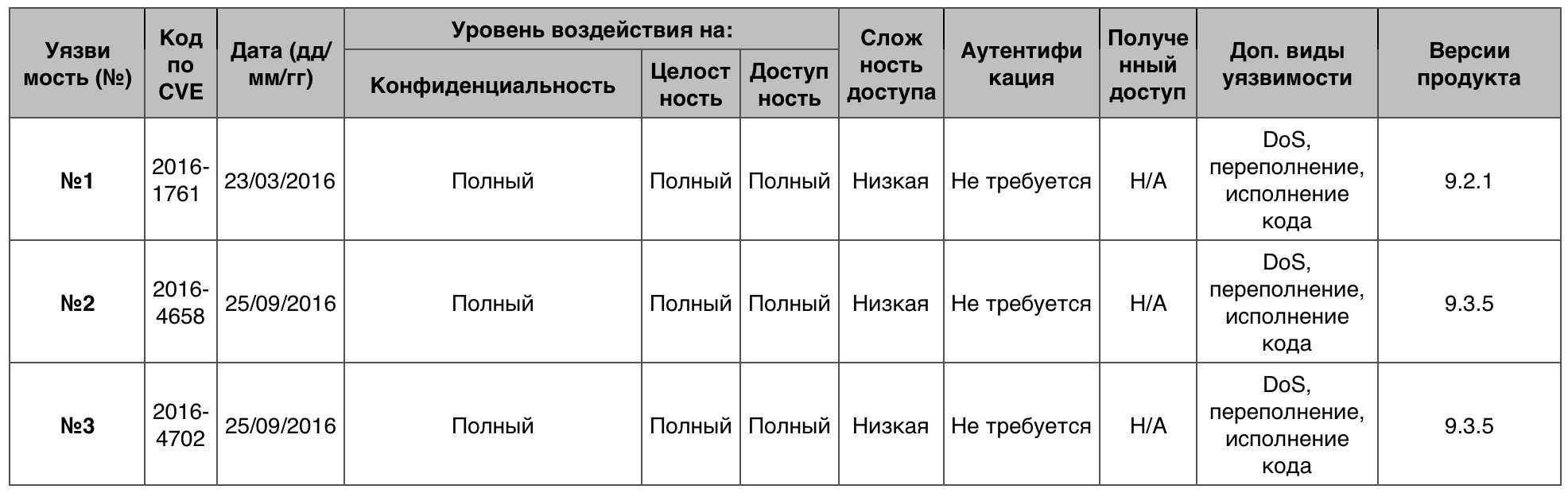

Rastrear una tabla de vulnerabilidad en Windows Server 2016Ejecución de código

Rastrear una tabla de vulnerabilidad en Windows Server 2016Ejecución de código3 de 53 vulnerabilidades obtuvieron 10 puntos.

Vulnerabilidad No. 1El sistema operativo le permitía tomar el control del sistema cuando Windows Search no podía manejar el procesamiento de objetos de memoria.

Vulnerabilidad No. 2El sistema operativo le permitía tomar el control del sistema cuando Windows Search no podía manejar el procesamiento de objetos de memoria.

Vulnerabilidad No. 3El sistema operativo permitió la ejecución remota de código cuando no pudo manejar adecuadamente las respuestas DNS.

Tabla de vulnerabilidad de ejecución de código en Windows Server 2016Corrupción de la memoria

Tabla de vulnerabilidad de ejecución de código en Windows Server 2016Corrupción de la memoriaSolo 5 vulnerabilidades reparadas. La puntuación máxima es 9.3.

Vulnerabilidad No. 1Animation Manager le permitió usar el sitio web creado para la ejecución remota de código.

Vulnerabilidad No. 2Media Foundation permitió usar el sitio web creado para la ejecución remota de código.

Vulnerabilidad No. 3El

servicio del servidor iSNS permitió que se crearan solicitudes maliciosas a través del desbordamiento de software.

Servidor iSNS : Servicio de nombres de almacenamiento de Internet: un protocolo de red para automatizar el proceso de apertura, configuración y administración de dispositivos ISCSI y canales de fibra en redes TCP / IP.

Tabla de vulnerabilidad de daños en la memoria en Windows Server 2016Acceso a la información

Tabla de vulnerabilidad de daños en la memoria en Windows Server 2016Acceso a la informaciónDe las 97 vulnerabilidades, no hay 10 puntos; el puntaje máximo es 7.2.

Vulnerabilidad No. 1 (7.2)Los controladores en modo kernel permitieron a un usuario autenticado local ejecutar una aplicación especialmente diseñada para recuperar información.

Vulnerabilidad No. 2 (5.0)El componente de búsqueda de Windows permitió detectar información cuando no podía manejar el procesamiento de objetos de memoria.

Vulnerabilidad No. 3 (4.3)atmfd.dll permitió a un atacante remoto obtener información valiosa de la memoria del proceso a través de la fuente Open Type en el sitio web.

Tabla de vulnerabilidad de acceso a la información en Windows Server 2016Aumento de privilegios

Tabla de vulnerabilidad de acceso a la información en Windows Server 2016Aumento de privilegios36 vulnerabilidades en total (puntuación máxima 9.3).

Vulnerabilidad No. 1 (9.3)CLFS proporcionó a los usuarios locales la capacidad de obtener privilegios a través de la aplicación creada.

CLFS - Sistema de archivos de registro común: un subsistema disponible tanto en modo de usuario como en modo de núcleo, necesario para crear registros de transacciones.

Vulnerabilidad No. 2 (9.3)CLFS proporcionó a los usuarios locales la capacidad de obtener privilegios a través de la aplicación creada.

Vulnerabilidad No. 3 (9.3)CLFS proporcionó a los usuarios locales la capacidad de obtener privilegios a través de la aplicación creada.

Tabla de vulnerabilidad de escalada de privilegios en Windows Server 2016Desbordamiento

Tabla de vulnerabilidad de escalada de privilegios en Windows Server 2016Desbordamiento24 vulnerabilidades en total. 10 puntos anotaron 0 de ellos.

Vulnerabilidad No. 1 (9.3)El componente Uniscribe, con un intento fallido de procesar correctamente los objetos de memoria, condujo a la posibilidad de ejecución de código.

Vulnerabilidad No. 2 (9.3)El motor de base de datos JET dio control sobre todo el sistema, ya que manejaba objetos de memoria.

Vulnerabilidad No. 3 (9.3)El motor de base de datos JET dio control sobre todo el sistema, ya que manejaba objetos de memoria.

Tabla de vulnerabilidad de desbordamiento en Windows Server 2016

Tabla de vulnerabilidad de desbordamiento en Windows Server 2016Hay muy pocas vulnerabilidades críticas en Windows Server 2016. No es el hecho, por supuesto, de que esta tendencia continúe. Pero esperemos. Dado el nivel bastante bajo de distribución de este sistema operativo entre los usuarios, podemos decir con seguridad que la explotación de muchos de los errores no causa pánico y el deseo de cambiar rápidamente el sistema operativo a otro. Sin embargo, dado el hecho de que este sistema operativo está destinado a servidores, que, a su vez, son, de hecho, un almacén de datos, tantas vulnerabilidades causan una cantidad tan grande de vulnerabilidades que podrían conducir a la pérdida de estos datos.

Esto concluye la primera parte del análisis de vulnerabilidades de varios sistemas operativos. En la siguiente parte, veremos macOS y varios sistemas operativos Windows de generaciones anteriores (tanto de usuario como de servidor). Y recuerde que no hay un sistema operativo perfecto para todos, hay un sistema operativo ideal para usted. Cualquier producto, cualquier software tiene sus pros y sus contras, sus ventajas y desventajas. Es importante compararlos y comprender por sí mismo qué vale la pena sacrificar y para qué. Que tenga un buen día y menos errores en su sistema operativo.

Como un anuncio publicitario. ¡Estos no son solo servidores virtuales! Estos son VPS (KVM) con unidades dedicadas, que no pueden ser peores que los servidores dedicados, y en la mayoría de los casos, ¡mejor!

Fabricamos VPS (KVM) con unidades dedicadas en los Países Bajos y los EE . UU. (Configuraciones de VPS (KVM) - E5-2650v4 (6 núcleos) / 10GB DDR4 / 240GB SSD o 4TB HDD / 1Gbps 10TB disponibles a un precio excepcionalmente bajo - desde $ 29 / mes , las opciones con RAID1 y RAID10 están disponibles) , ¡no pierda la oportunidad de realizar un pedido de un nuevo tipo de servidor virtual, donde todos los recursos le pertenecen, como en uno dedicado, y el precio es mucho más bajo, con un hardware mucho más productivo!

Cómo construir la infraestructura del edificio. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo? Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los Estados Unidos!