Los expertos en seguridad de la información

están prestando atención a la creciente popularidad de cryptojacking , una minería discreta de criptomonedas en las computadoras de los visitantes del sitio web. Vas a algún sitio, la computadora portátil comienza a calentarse un poco y zumba. Está bien, pero los propietarios obtendrán un centavo: una microtransacción de este tipo.

No habría nada reprensible en tal modelo de negocio de micropagos, si no fuera por dos hechos. En primer lugar, los visitantes no reciben notificaciones de minería, por lo que el uso de los recursos informáticos se produce sin el conocimiento del propietario. En segundo lugar, en la gran mayoría de los casos, la minería ocurre, aparentemente, incluso sin el conocimiento de los propietarios del sitio en sí.

Hasta la fecha, el script del servicio más popular para cripto-jacking Coinhive está instalado en

2496 sitios de comercio electrónico .

Según un

estudio realizado por Willem de Grot , en el 80% de los casos en estos sitios no solo se instala el script Coinhive, sino

también varios programas maliciosos para descremar, copiando los detalles de las tarjetas de pago bancarias de los clientes de la tienda.

No es suficiente para los atacantes robar una tarjeta bancaria; también quieren minar un poco en la computadora. Exprimiendo literalmente todo, desde la víctima hasta el último centavo, más precisamente, hasta la última moneda Monero, ya que Coinhive extrae esta criptomoneda en particular.

Entre los sitios infectados hay recursos bastante populares. Por ejemplo, el representante oficial del fabricante de automóviles Subaru en Australia es

shop.subaru.com.au .

Willem de Grot descubrió que la mayoría de estos 2496 scripts fueron instalados por unos pocos atacantes. El hecho es que cada usuario de Coinhive tiene un identificador único, en el que se acreditan los fondos extraídos. Entonces, el 85% de los scripts están asociados con solo dos identificadores de Coinhive. El 15% restante se distribuye entre una gran cantidad de otras ID. Sin embargo, en todo este grupo con diferentes ID, los enlaces están etiquetados de manera similar con el nombre del sitio. Es decir, podemos suponer que estos 15% también son creados por una persona o grupo. En otras palabras, todas las infecciones de las tiendas en línea fueron realizadas por tres grupos de delincuentes cibernéticos.

El especialista señala que, en algunos casos, el cripto minero está bien oculto en el código de la página. Aunque algunos sitios enlazan con el archivo oficial

coinhive.js , otros intentan esconderse. Aquí, la minería ocurre a través de un marco incorporado que carga el contenido de

siteverification.online . Este sitio muestra la página de instalación de distribución estándar de Debian, pero aún contiene un minero de cifrado. Otros marcos incorporados cargan contenido de un sitio que pretende ser una página de Sucuri Firewall.

Como se ha dicho repetidamente antes, para protegerse del cripto minero, debe instalar un complemento en su navegador para bloquear anuncios o prohibir los servidores Coinhive en el archivo de hosts.

127.0.0.1 coin-hive.com coinhive.comPero en cualquier caso, no hay nada especial que temer. Crypto-jacking es un tipo de cibercrimen completamente inofensivo que no causa mucho daño. Incluso si deja la página con el minero abierto durante todo un mes, la factura de electricidad solo crecerá en un par de cientos de rublos. En realidad, estos criptomineros no son mucho más dañinos que los banners animados en flash, que también cargan ligeramente el procesador central.

Según las

estimaciones de Trustwave , la computadora promedio consume 1212 Wh más electricidad de lo normal por día del script Coinhive. Durante un mes, salen 36.36 kWh. De acuerdo con las tarifas de Moscú (5,38 rublos / kWh), se obtienen 195 rublos y 62 kopeks. En principio, no es tan pequeño, pero es poco probable que alguien deje la pestaña abierta con el minero de cifrado durante todo un mes. Y no todas las tarifas de electricidad son tan altas como en Moscú.

Se puede suponer que nadie usa el servicio Coinhive por su propia voluntad. Pero no, todavía hay sitios que instalan el minero e incluso

informan abiertamente de

esto a los usuarios (y le dan a cada usuario la oportunidad de elegir exactamente cuántos hash se les permite calcular en su procesador). Pero solo hay unos pocos sitios de este tipo. La mayoría de los mineros todavía están instalados por atacantes.

Minar Monero en Mac Book Air produce alrededor de 25 hashes / s, extrayendo en una computadora de escritorio normal, alrededor de 80 hashes / s, en el teléfono inteligente OnePlus 3t, alrededor de 12 hashes / s, por lo que los atacantes aún no ganarán mucho dinero (vea la

calculadora Monero ), especialmente porque Coinhive quita el 30% de las monedas.

Sin embargo, una empresa puede obtener una buena ganancia si logra infectar millones de teléfonos inteligentes. Aunque allí la velocidad de minería es varias veces más lenta, es posible ejecutarla durante mucho tiempo. Recientemente, los especialistas de Ixia encontraron

dos aplicaciones populares con criptomineros integrados en el directorio de Google Play . Tienen un total de 6 millones a 15 millones de descargas.

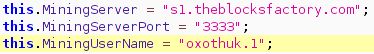

Los expertos examinaron el código de una de las aplicaciones infectadas ("Scanword") y determinaron el nombre de usuario al que se acreditan las monedas en el grupo de minería (un cierto "HUNTER") e incluso encontraron algunas de sus publicaciones en los foros. El mismo desarrollador publicó en Google Play otra aplicación infectada Puzzle (English Book), que también tiene millones de descargas.