Aplicación móvil remota Lovense para control remoto de vibradores

Aplicación móvil remota Lovense para control remoto de vibradoresUn pequeño escándalo estalló en torno a la compañía de Hong Kong Lovense, que se dedica a la producción de juguetes sexuales y distribuye la aplicación móvil

Lovense Remote para el control remoto de ellos. Uno de los usuarios de Reddit

notó que el programa sin el conocimiento de la niña guarda la historia del uso del vibrador. Además, en la carpeta local del programa en el teléfono inteligente puede encontrar un archivo de audio de seis minutos grabado durante la última sesión.

Por supuesto, este comportamiento del programa causó desconcierto entre los usuarios. En los comentarios de Reddit. Las chicas dicen que realmente dieron permiso para usar la cámara y el micrófono, pero se entendió que solo se usarían para chatear, integrarse en el programa y enviar comandos de voz, y no para la grabación permanente de todos los sonidos que emiten en el proceso ... trabajando con gadget Las acciones no autorizadas del programa fueron confirmadas por varias personas en el hilo.

Un usuario, que se

presentó como representante de Lovense , reconoció el comportamiento incorrecto de la aplicación, que llamó un "error menor". Dijo que el error solo está disponible en la versión de Android de la aplicación, mientras que no se envían archivos de audio a los servidores de la compañía. Los archivos de audio temporales se graban y almacenan exclusivamente localmente. El mismo día, se lanzó una actualización de la aplicación en la que se solucionó el error.

En un

comentario a

The Verge , Lovense confirmó que la persona en el foro es de hecho un representante oficial de la compañía y sus palabras son ciertas: “Como se dijo, no almacenamos archivos de audio en nuestros servidores. Para que la función de sonido [control de voz y transmisión de clips de sonido] funcione, necesitamos crear un archivo de audio en el caché local. Se supone que este archivo debe eliminarse después de cada sesión, pero debido a un error en la última versión de la aplicación de Android, no se eliminó, dijo la compañía. "Debido a este error, el archivo de sonido se almacenó en el dispositivo hasta la siguiente sesión, cuando fue sobrescrito por el nuevo archivo de audio en el caché".

Todo parece que las acciones de la compañía fueron realmente involuntarias, parecen un pequeño error técnico. Sin embargo, esto no niega el hecho de que el novio de la niña u otro extraño que obtuvo acceso a su teléfono inteligente podría escuchar o copiar fácilmente sonidos bastante íntimos para sí misma. Ahora, muchas empresas están preocupadas por la distribución de fotos y videos íntimos con fines de pornografía, por lo que el sonido íntimo también es muy adecuado para estos fines. En otras palabras, la filtración de dicho contenido personal es una amenaza inmediata para la seguridad de la información y la privacidad del usuario.

Cabe señalar que este no es el primer caso de fuga de este tipo de datos confidenciales de los dispositivos Lovesense. Hace apenas un mes, se supo de la vulnerabilidad de otro dispositivo de la compañía llamado Hush (un dispositivo con una funcionalidad incompleta, como un enchufe a tope, una especie de enchufe en el baño). Al igual que muchos otros juguetes sexuales, utiliza el protocolo Bluetooth Low Energy (BLE). Resultó que este gadget

puede ser pirateado .

Un hacker llamado Simone Margaritelli, conocido en la comunidad como evilsocket, escribió un escáner BLEAH BLE (

código fuente en Github ) y publicó instrucciones sobre cómo hackear dispositivos BLE.

El escáner es extremadamente fácil de usar. Simplemente ejecútelo con el indicador

-t0 y comenzará a escanear continuamente todos los dispositivos BLE.

Si entre ellos encuentras algo interesante, entonces puedes conectarte al dispositivo.

Después de eso, puede enviar comandos arbitrarios al dispositivo que ejecutará. El video de demostración a continuación muestra cómo el dispositivo recibe la

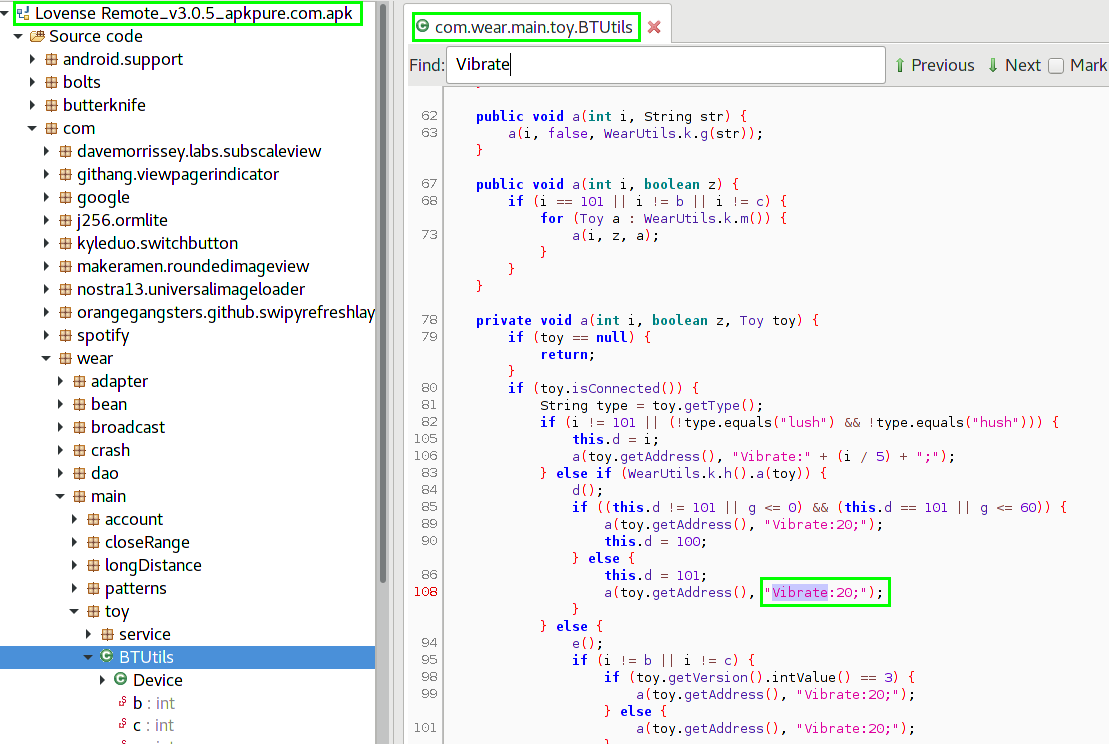

vibrate:20; comandos desde la computadora portátil a través del escáner BLEAH

vibrate:20; . En este caso, el dispositivo cree que el comando proviene de la aplicación móvil Lovense Remote, la misma aplicación que se utiliza para controlar el vibrador mencionado anteriormente y otros juguetes sexuales Lovense.

Los hackers desmontaron esta aplicación Java y analizaron los comandos para controlar.

Código fuente de la aplicación Lovense Remote

Código fuente de la aplicación Lovense RemoteEstá claro que en el caso de un juguete sexual, el control remoto no autorizado puede representar un peligro: por ejemplo, un atacante puede agotar rápidamente la batería del dispositivo y arruinar el placer del usuario.

En otro caso, los usuarios de los vibradores Bluetooth We-Vibe

presentaron una demanda colectiva por $ 3.75 millones contra la empresa canadiense Standard Innovation, que la aplicación de gestión de dispositivos móviles registró información personal. El fabricante acordó pagar una compensación (el monto se dividirá entre todos los que completen y presenten el cuestionario, un máximo de $ 199 por niña).