A medio camino pasó. Ya sabemos qué agujeros hay en el sistema operativo Android o en macOS. Hoy nos centraremos en sistemas operativos que no son tan comunes como Android, pero que no merecen menos atención. Si desea familiarizarse con las vulnerabilidades del sistema operativo de las partes anteriores, aquí están los enlaces:

Parte I y

Parte II .

Pero, para empezar, me gustaría recordarles por qué exactamente estos sistemas operativos que estamos considerando hoy, cómo se seleccionan las vulnerabilidades y qué datos sobre ellas están contenidos en las tablas, de las cuales verán bastante más abajo en el texto.

En esta parte, estudiaremos los terceros cinco sistemas operativos de la tabla a continuación (en negrita):

| Nombre del SO | Fabricante | Número total de vulnerabilidades para 2017 | Número total de vulnerabilidades para 2016 | Número total de vulnerabilidades para todo el tiempo de estadísticas |

|---|

| Android | Google | 666 | 523 | 1357 |

| Kernel de Linux | Linux | 381 | 217 | 1921 |

| IPhone os | Manzana | 293 | 161 | 1277 |

| Windows 10 | Microsoft | 226 | 172 | 451 |

| Windows Server 2016 | Microsoft | 212 | 39 | 251 |

| Windows Server 2008 | Microsoft | 212 | 133 | 981 |

| Mac os x | Manzana | 210 | 215 | 1888 |

| Windows Server 2012 | Microsoft | 201 | 156 | 606 |

| Windows 7 | Microsoft | 197 | 134 | 838 |

| Windows 8.1 | Microsoft | 192 | 154 | 542 |

| Windows Rt 8.1 | Microsoft | 124 | 139 | 438 |

| Debian Linux | Debian | 95 | 327 | 1029 |

| Fedora | Proyecto Fedora | 84 | 120 | 441 |

| Ubuntu linux | Canónico | 66 | 279 | 867 |

| WatchOS | Manzana | 65 | 77 | 231 |

| Windows Vista | Microsoft | 64 | 125 | 814 |

| Openuse | Proyecto OpenSuse | 58 | 5 5 | 119 |

| Salto | Proyecto OpenSuse | 57 | 2 | 60 60 |

| Salto | Novell | 48 | 260 | 349 |

| Xen | Xen | 44 | 28 | 228 |

Con respecto a la elección de vulnerabilidades para una consideración más detallada (dado que esto ya se escribió en la parte anterior, ocultamos todo debajo del spoiler para no extender el texto):Vale la pena considerar más de cerca algunas de las vulnerabilidades observadas en un sistema operativo particular. El portal Detalles de CVE puntúa cada uno de ellos. El número de puntos depende del nivel de daño y distribución de masa. La puntuación máxima es de 10 puntos. Se trata de tales vulnerabilidades (si existen y si son únicas) que se discutirán más adelante. Para que este artículo no se convierta en un libro de cinco volúmenes de Lenin, solo prestaremos atención a tres vulnerabilidades de una lista que puede contener cientos.

Con respecto a la estructura de datos en las tablas (ya que esto ya estaba escrito en la parte anterior, ocultamos todo debajo del spoiler para no extender el texto):Descripción de tablasLas tablas de cada uno de los tipos de vulnerabilidades indican ciertos parámetros adicionales relacionados con una vulnerabilidad particular. Más sobre ellos.

Nivel de impacto en1)

confidencialidad :

- Completo: la vulnerabilidad brinda a los atacantes acceso a toda la información del dispositivo;

- Parcial: divulgación significativa de información;

- Ninguno: no se viola la privacidad;

2)

integridad :

- Completo: la integridad del sistema está completamente comprometida, una pérdida completa de la protección del sistema;

- Parcial: es posible modificar algunos archivos o información del sistema, pero el atacante no tiene control sobre lo que se puede cambiar;

- Ninguno: no hay impacto en la integridad del sistema;

3)

disponibilidad :

- Completo: la vulnerabilidad permite a un atacante bloquear completamente el acceso al recurso;

- Parcial: disminución de la productividad o disponibilidad inconsistente de recursos;

- Ninguno: no hay impacto en la disponibilidad del sistema;

Dificultad de acceso- Bajo: no se requieren condiciones especiales para obtener acceso, así como no se requieren conocimientos o habilidades específicas;

- Medio: se deben cumplir algunas condiciones para obtener acceso;

- Alto: condiciones de acceso especiales que restringen el exploit;

Autenticación- No se requiere: no se requiere autenticación para aprovechar la vulnerabilidad;

- Sistema único: la vulnerabilidad requiere que el cracker inicie sesión en el sistema (por ejemplo, a través de la línea de comandos, el modo de escritorio o la interfaz web).

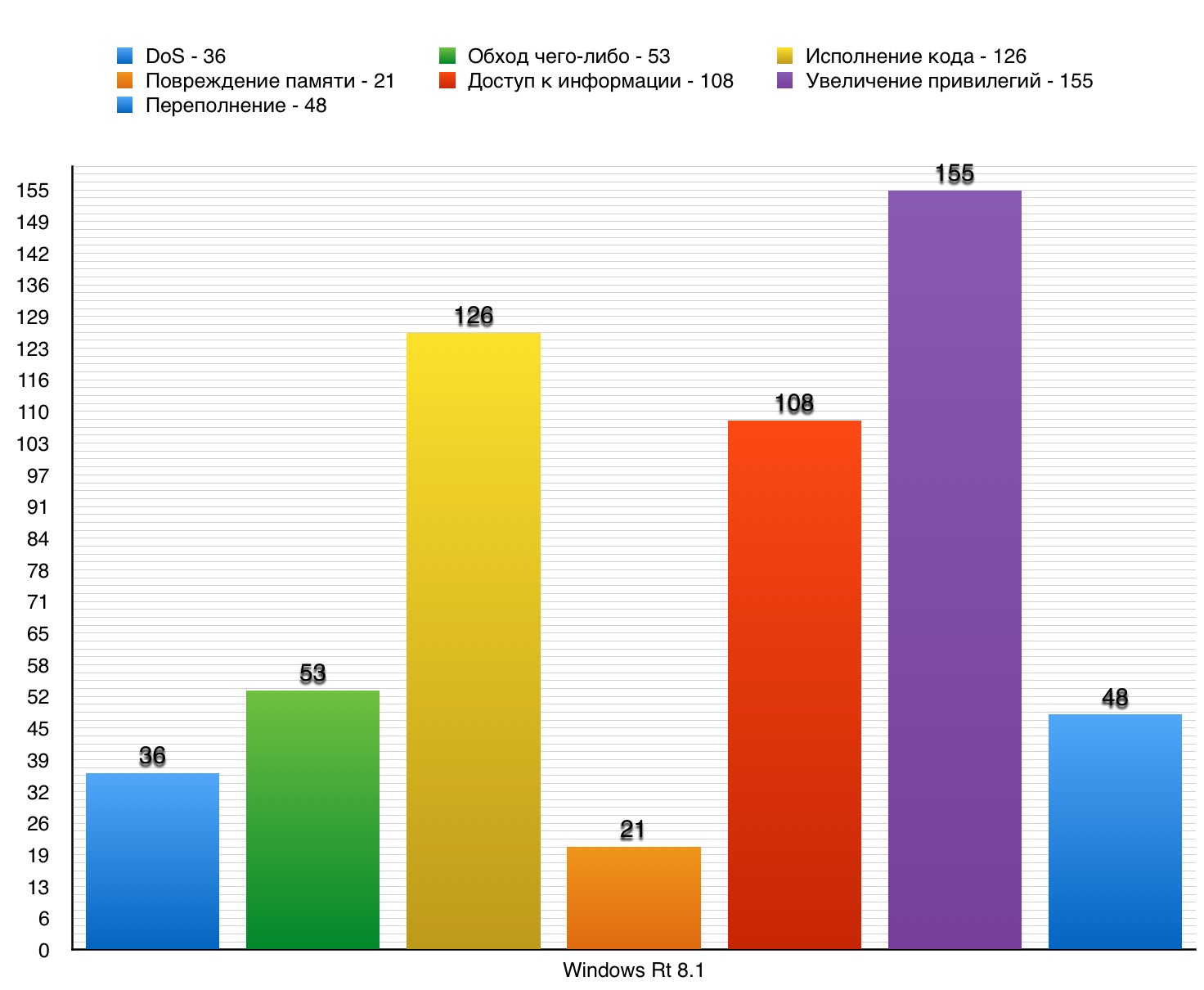

1. Windows Rt 8.1

Windows Rt 8.1

Windows Rt 8.1 es un sistema operativo de la familia Windows NT, lanzado el 26 de octubre de 2012.

Dos

DosVulnerabilidades totales: 36. 10 puntos anotados: 0.

Vulnerabilidad No. 1 (9.3)usp10.dll en Uniscribe permitió agregar una entrada al archivo de fuente EMF +, lo que permitió ejecutar código o conducir a DoS.

Vulnerabilidad No. 2 (9.3)MSXML 3.0 habilitó DoS a través del contenido XML generado.

Vulnerabilidad No. 3 (9.3)atmfd.dll en la biblioteca Adobe Type Manager permitió a un atacante remoto organizar DoS a través de la fuente OpenType que creó.

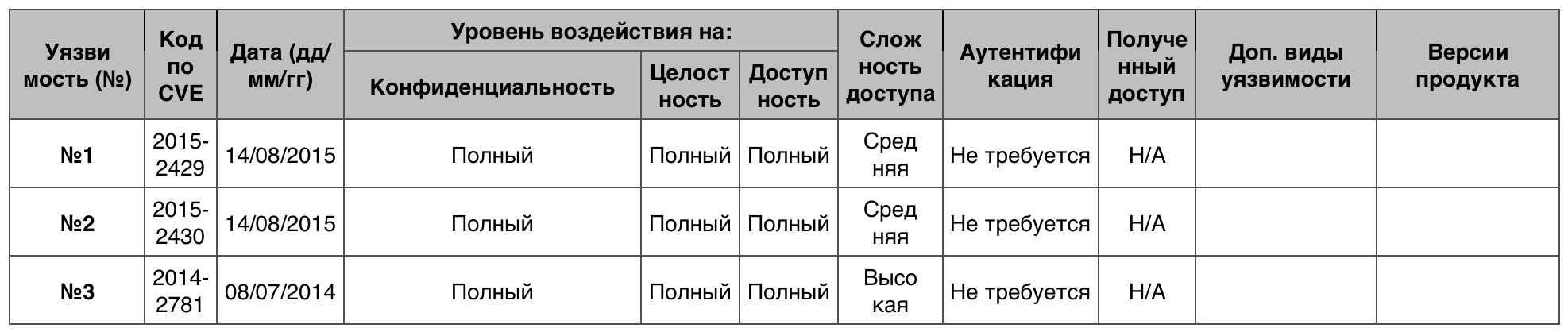

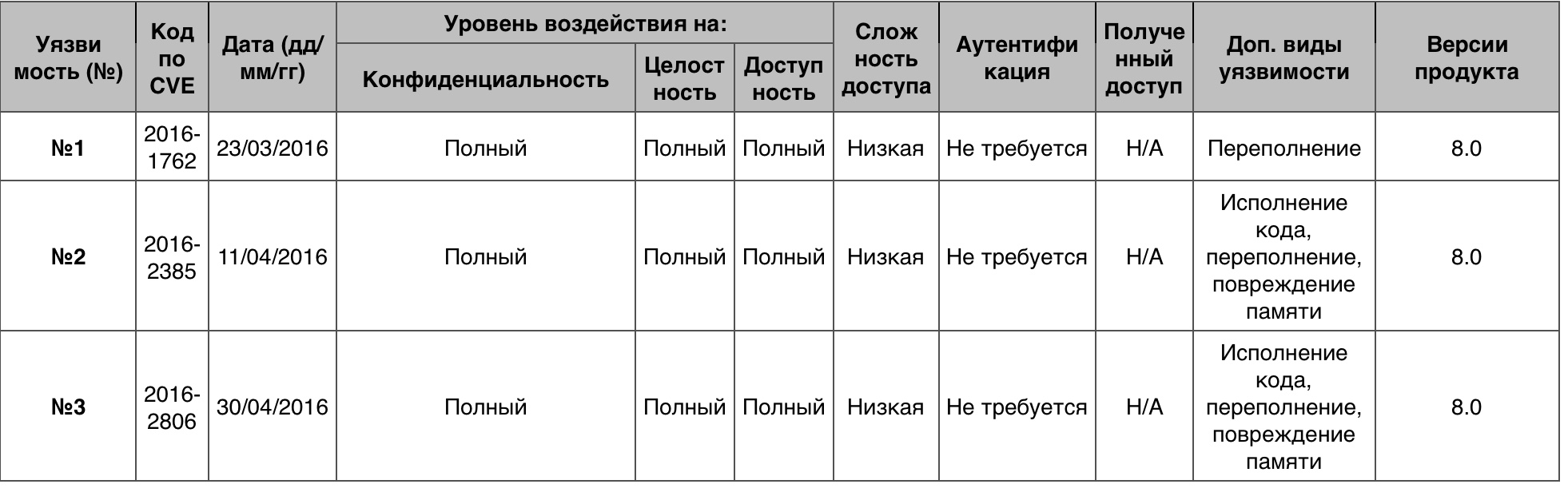

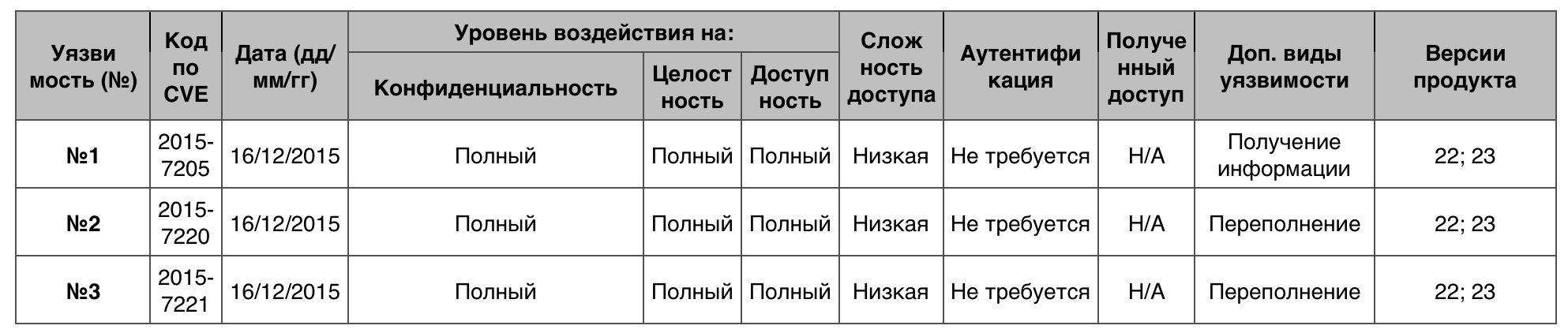

Tabla de vulnerabilidades de DoS en Windows Rt 8.1Circunvalando algo

Tabla de vulnerabilidades de DoS en Windows Rt 8.1Circunvalando algo53 vulnerabilidades en total. 0 anotó 10 puntos.

Vulnerabilidad No. 1 (9.3)El sistema operativo permitió a los atacantes eludir los protocolos de seguridad del entorno limitado de la aplicación y realizar acciones en el registro a través de la aplicación creada.

Vulnerabilidad No. 2 (9.3)El sistema operativo permitió a los atacantes eludir los protocolos de seguridad del entorno limitado de la aplicación y realizar acciones en el sistema de archivos a través de la aplicación creada.

Vulnerabilidad No. 3 (7.6)El sistema operativo no pudo restringir correctamente el intercambio de datos de teclado y mouse entre programas en diferentes niveles de integridad, lo que permitió a un atacante eludir las restricciones de acceso al obtener el control sobre un proceso de bajo nivel para iniciar el teclado en pantalla y luego descargar la aplicación creada.

Rastrear algo en la tabla de vulnerabilidad de categoría en Windows Rt 8.1Ejecución de código

Rastrear algo en la tabla de vulnerabilidad de categoría en Windows Rt 8.1Ejecución de código126 vulnerabilidades en total. 10 puntos - 5.

Vulnerabilidad No. 1El sistema operativo permitió que el cracker obtuviera el control del sistema cuando Windows Search no podía manejar el procesamiento de objetos de memoria.

Vulnerabilidad No. 2El sistema operativo permitió que el cracker obtuviera el control del sistema cuando Windows Search no podía manejar el procesamiento de objetos de memoria.

Vulnerabilidad No. 3El sistema operativo le permitía ejecutar código arbitrario de forma remota, ya que no podía manejar las respuestas de DNS.

Tabla de vulnerabilidad de ejecución de código en Windows Rt 8.1Corrupción de la memoria

Tabla de vulnerabilidad de ejecución de código en Windows Rt 8.1Corrupción de la memoriaEn total - 21 vulnerabilidades. 10 puntos - 0.

Vulnerabilidad No. 1 (9.3)El componente Imaging permitió al atacante remoto ejecutar código a través del documento generado.

Vulnerabilidad No. 2 (9.3)Animation Manager permitió a un atacante remoto ejecutar código a través del sitio web creado.

Vulnerabilidad No. 3 (9.3)Media Foundation permitió a un atacante remoto ejecutar código a través del sitio web creado.

Tabla de vulnerabilidad de daños en la memoria en Windows Rt 8.1Acceso a la información

Tabla de vulnerabilidad de daños en la memoria en Windows Rt 8.1Acceso a la informaciónSe descubrieron un total de 108 vulnerabilidades. 10 puntos - 0.

Vulnerabilidad No. 1 (7.2)Los controladores en modo kernel podrían dar a un atacante autenticado la capacidad de ejecutar la aplicación que crearon para obtener información o incluso DoS.

Vulnerabilidad No. 2 (6.6)win32k.sys en controladores en modo kernel permitió a los usuarios locales adquirir información de la memoria kernel a través de la aplicación creada.

Vulnerabilidad No. 3 (5.8)SChannel no pudo garantizar que el certificado del servidor X.509 durante la reconexión sea el mismo que antes de la reconexión, lo que permitió obtener información o modificar los datos TLS a través de un "ataque de apretón de manos triple".

Tabla de vulnerabilidad de acceso a la información en Windows Rt 8.1Aumento de privilegios

Tabla de vulnerabilidad de acceso a la información en Windows Rt 8.1Aumento de privilegiosEn total, 155.10 puntos anotaron 2.

Vulnerabilidad No. 1 (10)Los controladores en modo kernel del sistema operativo permitieron que un usuario local obtuviera privilegios a través de la aplicación creada.

Vulnerabilidad No. 2 (10)El componente de gráficos en el núcleo del sistema operativo permitió a los usuarios locales obtener privilegios a través de la aplicación creada.

Vulnerabilidad No. 3 (9.3)Omitir el directorio en el componente TSWbPrxy del sistema operativo hizo posible obtener privilegios a través de la ruta creada en el archivo ejecutable.

Tabla de vulnerabilidad de categoría de escalada de privilegios en Windows Rt 8.1Desbordamiento

Tabla de vulnerabilidad de categoría de escalada de privilegios en Windows Rt 8.1DesbordamientoTotal - 48. 10 puntos - 0.

Vulnerabilidad No. 1 (9.3)El componente Uniscribe, con un intento fallido de procesar correctamente los objetos de memoria, condujo a la posibilidad de ejecución de código.

Vulnerabilidad No. 2 (9.3)El motor de base de datos JET le dio control sobre el sistema, en vista de cómo manejaba los objetos de memoria.

Vulnerabilidad No. 3 (9.3)El motor de base de datos JET le dio control sobre el sistema, en vista de cómo manejaba los objetos de memoria.

Tabla de vulnerabilidad de desbordamiento en Windows Rt 8.1

Tabla de vulnerabilidad de desbordamiento en Windows Rt 8.1Como en la versión anterior del sistema operativo Windows - 8º, aquí se observa la misma tendencia. Una mayor cantidad de vulnerabilidades se relacionan con la escalada de privilegios, lo que lleva a la posibilidad de activar software malicioso de forma remota, que, a su vez, puede explotar otras vulnerabilidades y provocar varios tipos de consecuencias.

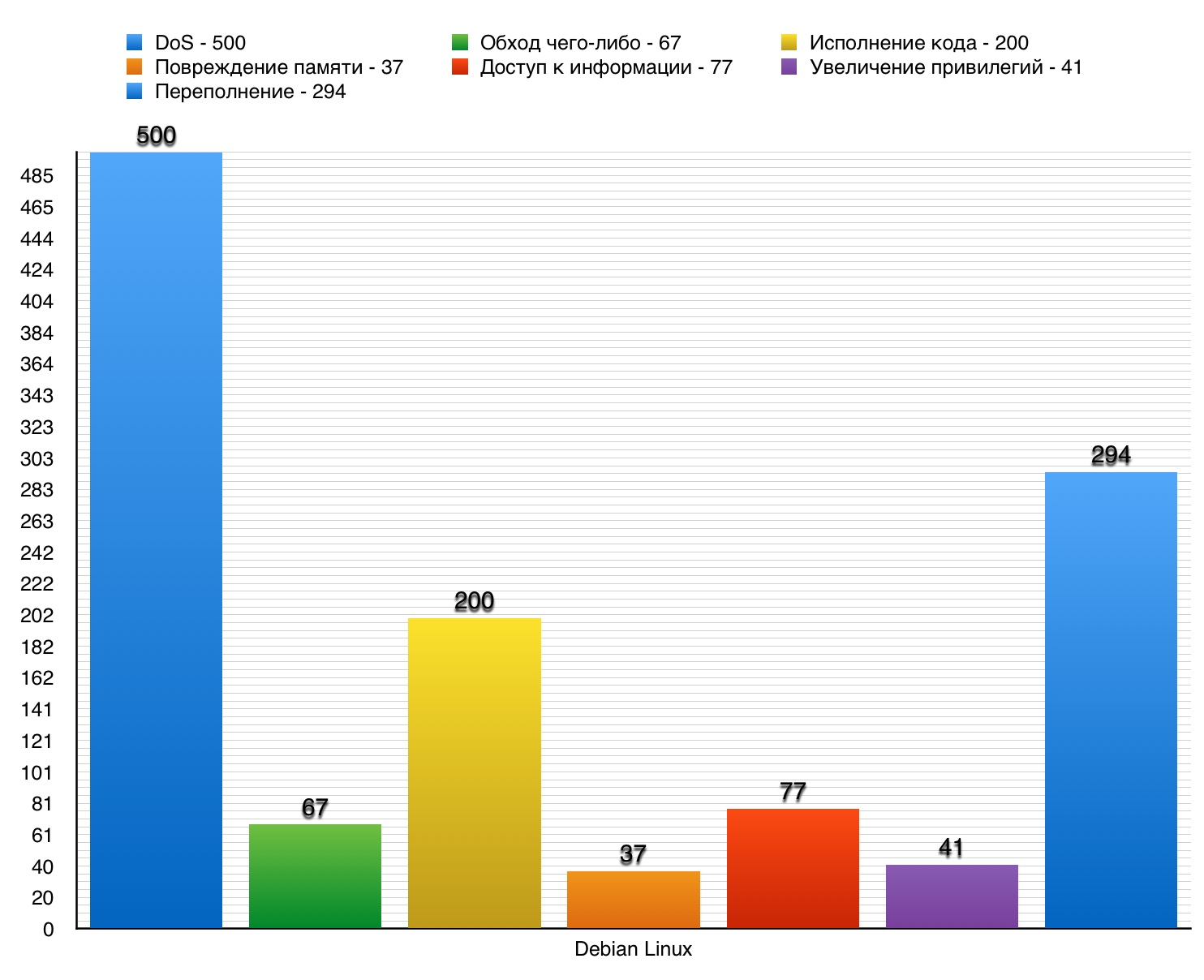

2. Debian Linux

Debian Linux

Debian Linux es un sistema operativo lanzado por primera vez el 16 de agosto de 1993. Una de las encarnaciones más populares de Linux, Debian es adecuada para su uso en estaciones de trabajo y servidores.

Dato curioso: todas las versiones de trabajo del sistema operativo llevan los nombres de los personajes de la película animada Toy Story. Pero la versión inestable se llama Sid (ese era el nombre del niño en la misma caricatura que se burlaba de los juguetes).

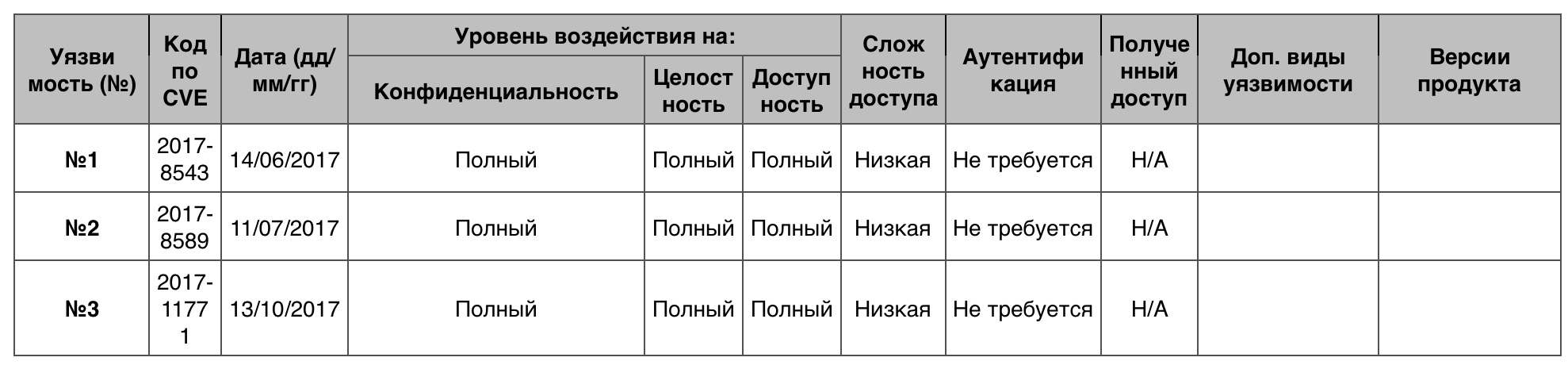

Dos

DosEn total - 500 vulnerabilidades. Sin embargo, entre un número tan grande, solo 16 anotaron 10 puntos.

Vulnerabilidad No. 1La función xmlNextChar en libxml2 hizo posible organizar DoS mediante un cracker remoto utilizando el documento XML creado.

Vulnerabilidad No. 2Un desbordamiento del búfer en el montón de la función encode_msg en encode_msg.c en el módulo Kamailio SEAS permitió a un atacante remoto ejecutar DoS o ejecutar código a través de un paquete SIP grande.

Vulnerabilidad No. 3Muchas vulnerabilidades no especificadas en el navegador Mozilla Firefox anterior a la versión 46.0 y Firefox ESR 45.x a la versión 45.1 permitieron que un atacante remoto organizara DoS a través de un vector desinstalado.

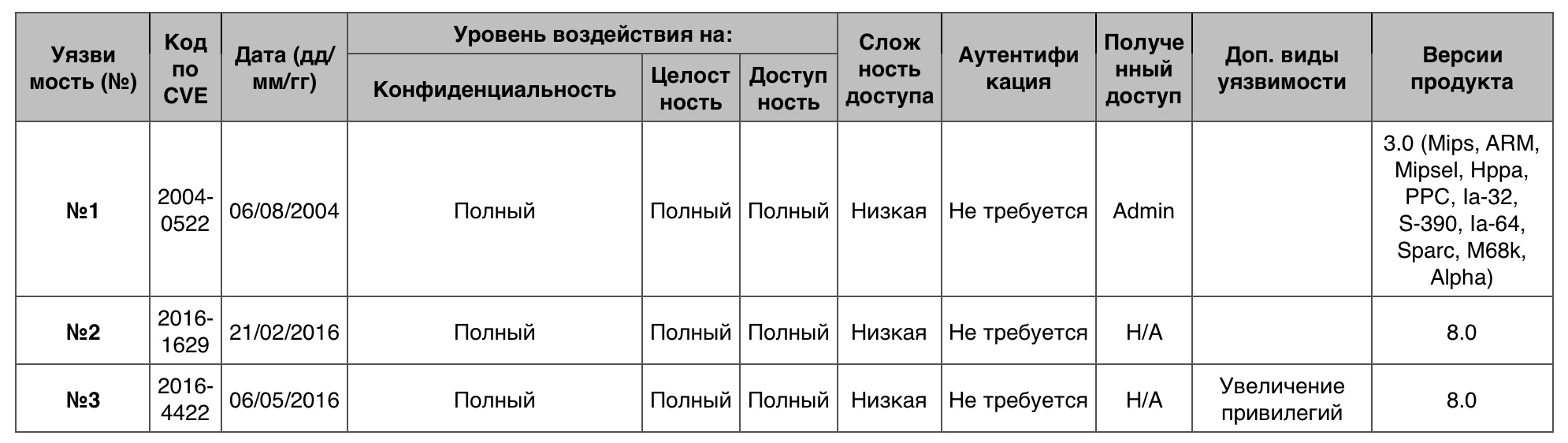

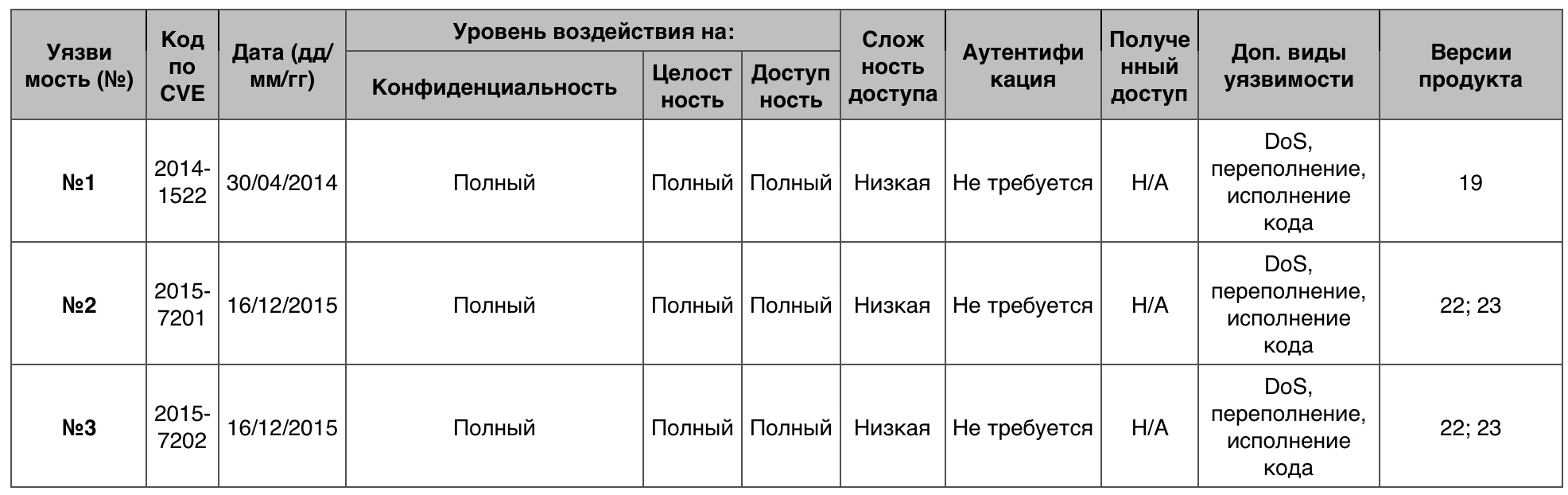

Tabla de vulnerabilidad de Debian LinuxCircunvalando algo

Tabla de vulnerabilidad de Debian LinuxCircunvalando algoDe 67 vulnerabilidades, solo 4 obtuvieron 10 puntos.

Vulnerabilidad No. 1La versión 1.4.3 y posteriores de la Galería pueden omitir la autenticación y obtener derechos de administrador de la Galería.

Vulnerabilidad No. 2Google Chrome, anterior a 48.0.2564.116, podía omitir la regla de restricción de dominio de Blink y omitir los protocolos de seguridad de sandbox a través de un vector desinstalado.

Vulnerabilidad No. 3La función pam_sm_authenticate en pam_sshauth.c en libpam-sshauth permitió a los crackers sensibles al contexto eludir la autenticación u obtener privilegios a través de la cuenta del sistema del usuario.

Rastrear una tabla de vulnerabilidad en Debian LinuxEjecución de código

Rastrear una tabla de vulnerabilidad en Debian LinuxEjecución de códigoTotal - 200. 10 puntos - 25.

Vulnerabilidad No. 1Muchas vulnerabilidades no especificadas en el navegador Mozilla Firefox anterior a la versión 46.0 y Firefox ESR 45.x a la versión 45.1 permitieron que un atacante remoto organizara DoS a través de un vector desinstalado.

Vulnerabilidad No. 2La función OpenBlob en blob.c en GraphicsMagick anterior a la versión 1.3.24 e ImageMagick permitió a un atacante ejecutar código arbitrario mediante el símbolo "|" El comienzo del nombre del archivo.

Vulnerabilidad No. 3La vulnerabilidad Use-after-free en la función __sys_recvmmsg en net / socket.c en el kernel de Linux anterior a la versión 4.5.2 permitió a un atacante remoto ejecutar código arbitrario a través de vectores debido al uso de la llamada incorrecta al sistema recvmmsg durante el manejo de errores.

Tabla de vulnerabilidad de ejecución de código en Debian LinuxCorrupción de la memoria

Tabla de vulnerabilidad de ejecución de código en Debian LinuxCorrupción de la memoriaEn total: 37 vulnerabilidades. De estos, 10 obtuvieron 4.

Vulnerabilidad No. 1Muchas vulnerabilidades no especificadas en el navegador Mozilla Firefox anterior a la versión 46.0 y Firefox ESR 45.x a la versión 45.1 permitieron que un atacante remoto organizara DoS a través de un vector desinstalado.

Vulnerabilidad No. 2Un desbordamiento del búfer en el montón de la función encode_msg en encode_msg.c en el módulo SEAS de Kamailio permitió a un atacante remoto ejecutar DoS o ejecutar código a través de un paquete SIP grande.

Vulnerabilidad No. 3Muchas vulnerabilidades no especificadas en el navegador Mozilla Firefox anterior a la versión 46.0 y Firefox ESR 45.x a la versión 45.1 permitieron que un atacante remoto organizara DoS a través de un vector desinstalado.

Tabla de vulnerabilidad de daños en la memoria para Debian LinuxAcceso a la información

Tabla de vulnerabilidad de daños en la memoria para Debian LinuxAcceso a la informaciónTotal - 77. 10 puntos - 0 vulnerabilidades.

Vulnerabilidad No. 1 (9.0)El script de Oarsh en OAR anterior a la versión 2.5.7 permitió a un usuario de clúster autenticado remoto obtener información valiosa y obtener privilegios a través de vectores que incluyen opciones OpenSSH.

Vulnerabilidad No. 2 (7.5)La función htmlParseComment en HTMLparser.c en libxml2 permitió el acceso a la información a través de comentarios HTML no cerrados.

Vulnerabilidad No. 3 (7.2)La emulación x86 Xen de 3.2.x a la versión 4.5.x ignoró incorrectamente la redefinición de segmentos para instrucciones con

operandos de registro, lo que permitió a un usuario invitado local recibir información a través de un vector indefinido.

El operando es el argumento de la operación.

Tabla de vulnerabilidad de acceso a la información para Debian LinuxAumento de privilegios

Tabla de vulnerabilidad de acceso a la información para Debian LinuxAumento de privilegiosSe descubrieron un total de 41 vulnerabilidades. 10 puntos anotaron 2 de ellos.

Vulnerabilidad No. 1 (10)rpc.statd en el paquete nfs-utils en varias distribuciones de Linux tiene una cadena no válida con un formato poco confiable, lo que permite obtener privilegios remotos.

Vulnerabilidad No. 2 (10)La función pam_sm_authenticate en pam_sshauth.c en libpam-sshauth permitió a los crackers sensibles al contexto eludir la autenticación u obtener privilegios a través de la cuenta del sistema del usuario.

Vulnerabilidad No. 3 (9.0)PostgreSQL restringió incorrectamente el acceso a los ajustes de configuración de usuario indefinidos para PL / Java, lo que permitió a un atacante obtener privilegios a través de un vector indefinido.

Tabla de vulnerabilidad de escalada de privilegios en Debian LinuxDesbordamiento

Tabla de vulnerabilidad de escalada de privilegios en Debian LinuxDesbordamientoTotal - 294. 10 puntos - 25.

Vulnerabilidad No. 1El desbordamiento de software en el constructor de PointGFp en Botan permitió que un atacante remoto sobrescribiera la memoria y ejecutara código arbitrario a través del punto creado por

ECC , lo que causó un desbordamiento del montón.

ECC : código de corrección de errores.

Vulnerabilidad No. 2Un desbordamiento del búfer en el montón de la función encode_msg en encode_msg.c en el módulo SEAS de Kamailio permitió a un atacante remoto ejecutar DoS o ejecutar código a través de un paquete SIP grande.

Vulnerabilidad No. 3Muchas vulnerabilidades no especificadas en el navegador Mozilla Firefox anterior a la versión 46.0 y Firefox ESR 45.x a la versión 45.1 permitieron que un atacante remoto organizara DoS a través de un vector desinstalado.

Tabla de vulnerabilidad de desbordamiento de Linux en Debian

Tabla de vulnerabilidad de desbordamiento de Linux en DebianA pesar de una gran cantidad de vulnerabilidades, especialmente en la categoría DoS, el nivel de su explotación y las consecuencias correspondientes no es tan grande. Debido a su arquitectura específica, Debian Linux puede soportar la mayoría de los ataques maliciosos, lo que lo hace extremadamente popular entre las compañías que valoran sus datos. Incluso la NASA usa este sistema operativo en estaciones de trabajo de astronautas en la ISS.

3. Fedora

Fedora

Fedora es una distribución del sistema operativo GNU / Linux, la primera versión es el 6 de noviembre de 2003. Esta distribución es totalmente compatible con la comunidad, es decir, quienes la usan y quienes desarrollan software para ella. Fedora es una especie de sandbox para desarrolladores, ya que el software consiste en software libre, es decir. uno que puede ser utilizado indefinidamente e incluso modificado por el usuario.

Dos

DosDe 205 vulnerabilidades, 10 obtuvieron el puntaje máximo.

Vulnerabilidad No. 1El desbordamiento de software en la función RTPReceiverVideo :: ParseRtpPacket en Mozilla Firefox antes de la versión 43.0 y en Firefox ESR 38.x antes de la versión 38.5 permitió al cracker obtener información y organizar DoS a través de la activación del paquete RTP WebRTC creado.

Vulnerabilidad No. 2El búfer se desborda en la función XDRBuffer :: grow en js / src / vm / Xdr.cpp en Mozilla Firefox antes de la versión 43.0 hizo posible organizar DoS a través del código JavaScript generado.

Vulnerabilidad No. 3El desbordamiento del búfer en nsDeque :: La función GrowCapacity en xpcom / glue / nsDeque.cpp en Mozilla Firefox antes de la versión 43.0 hizo posible organizar DoS cambiando el tamaño de la

plataforma .

Dec - deque es una frase abreviada "cola de doble final", que, traducida del inglés, significa - cola de dos vías. Un contenedor Dec es muy similar a un contenedor: Vector, al igual que Vector, las cubiertas son matrices dinámicas.

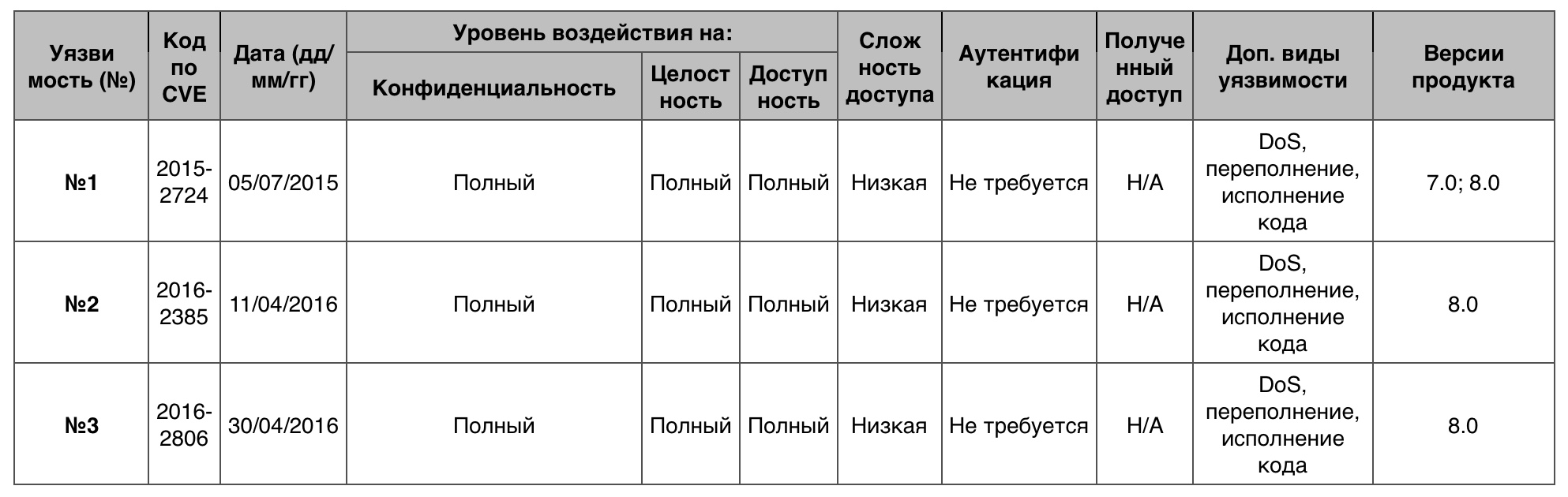

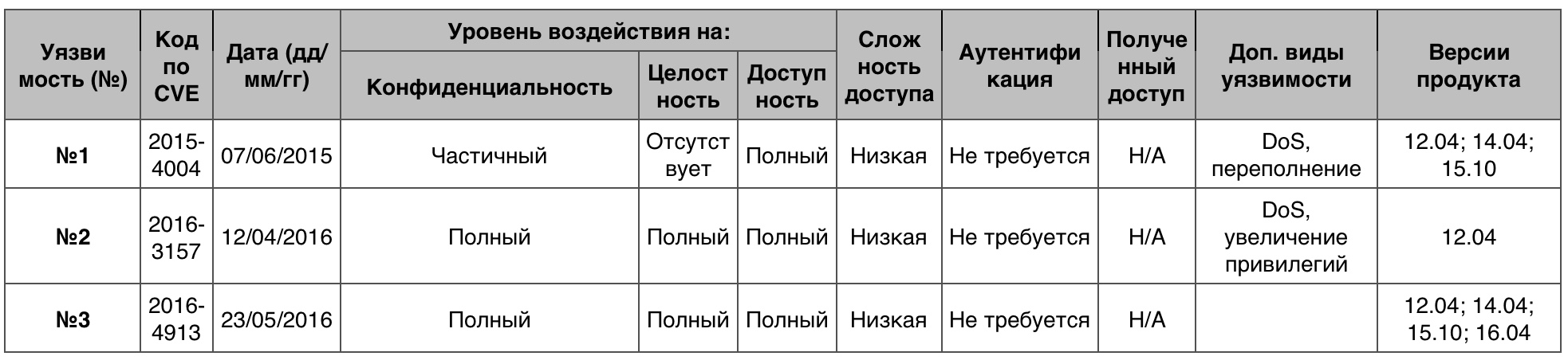

Tabla de vulnerabilidad DoS del sistema operativo FedoraCircunvalando algo

Tabla de vulnerabilidad DoS del sistema operativo FedoraCircunvalando algoNinguna de las 25 vulnerabilidades obtuvo 10 puntos.

Vulnerabilidad No. 1 (9.3)

OpenOffice.org (versiones: 2.x, 3.0 a 3.2.1) permitió eludir las restricciones de seguridad macro de Python y ejecutar el código Python a través del archivo ODT creado.

Vulnerabilidad No. 2 (9.3)

El complemento scm en simulacro le permitió evitar los mecanismos de protección de chroot y obtener privilegios de root a través del archivo de especificaciones creado.

Vulnerabilidad No. 3 (7.5)

ganglia-web anterior a la versión 3.7.1 permitió omitir la autenticación.

Tabla de vulnerabilidad del sistema operativo FedoraEjecución de código

Tabla de vulnerabilidad del sistema operativo FedoraEjecución de códigoTotal - 84. 10 puntos - 6.

Vulnerabilidad No. 1La función get_rpm_nvr_by_file_path_temporary en util.py en setroubleshoot anterior a la versión 3.2.22 permitió que el comando se ejecutara a través del entorno de metacaracteres en un nombre de archivo.

Vulnerabilidad No. 2El desbordamiento de software en la función RTPReceiverVideo :: ParseRtpPacket en Mozilla Firefox antes de la versión 43.0 y en Firefox ESR 38.x antes de la versión 38.5 permitió al cracker obtener información y organizar DoS a través de la activación del paquete RTP WebRTC creado.

Vulnerabilidad No. 3Muchas vulnerabilidades no especificadas en el navegador Mozilla Firefox anteriores a la versión 43.0 permitieron que un cracker remoto ejecute código arbitrario a través de un vector desinstalado.

Tabla de vulnerabilidad de ejecución de código en el sistema operativo FedoraCorrupción de la memoria

Tabla de vulnerabilidad de ejecución de código en el sistema operativo FedoraCorrupción de la memoriaTotal - 12. 10 puntos - 4.

Vulnerabilidad No. 1La función mozilla :: dom :: OscillatorNodeEngine :: ComputeCustom en el subsistema de audio web en Mozilla Firefox anterior a la versión 29.0 y SeaMonkey hasta la versión 2.26 permitió a los atacantes remotos ejecutar código arbitrario u organizar DoS a través del contenido generado.

Vulnerabilidad No. 2Muchas vulnerabilidades no especificadas en el navegador Mozilla Firefox antes de la versión 43.0 y Firefox ESR 38.x antes de la versión 38.5 permitieron a los atacantes organizar DoS, corromper la memoria y ejecutar código arbitrario.

Vulnerabilidad No. 3Muchas vulnerabilidades no especificadas en el navegador Mozilla Firefox anteriores a la versión 43.0 permitieron que un cracker remoto ejecute código arbitrario a través de un vector desinstalado.

Tabla de vulnerabilidad de daños en la memoria en el sistema operativo FedoraAcceso a la información

Tabla de vulnerabilidad de daños en la memoria en el sistema operativo FedoraAcceso a la informaciónDe las 53 vulnerabilidades, solo una obtuvo 10 puntos.

Vulnerabilidad No. 1 (10)El desbordamiento de software en la función RTPReceiverVideo :: ParseRtpPacket en Mozilla Firefox hasta la versión 43.0 y Firefox ESR 38.x hasta la versión 38.5 permitió a los atacantes remotos obtener información y organizar DoS mediante la activación del paquete RTP WebRTC creado.

Vulnerabilidad No. 2 (7.2)La emulación x86 Xen de 3.2.x a la versión 4.5.x ignoró incorrectamente la redefinición de segmentos para instrucciones con operandos de registro, lo que permitió a un usuario invitado local recibir información a través de un vector indefinido.

Vulnerabilidad No. 3 (6.9)El desbordamiento de software múltiple en Grub2 1.98-2.02 permitió omitir la autenticación, obtener información u organizar DoS a través de un espacio en la función grub_username_get en grub-core / normal / auth.c o la función grub_password_get en lib / crypto.c, lo que causó errores en la memoria "Off" -by-two "y" Sobrescribir fuera de límites ".

Tabla de vulnerabilidad de acceso a la información en el sistema operativo FedoraAumento de privilegios

Tabla de vulnerabilidad de acceso a la información en el sistema operativo FedoraAumento de privilegiosDe las 20 vulnerabilidades, solo una obtuvo 10 puntos.

Vulnerabilidad No. 1 (10)libuv antes de la versión 0.10.34 no manejaba correctamente los privilegios de grupo, lo que permitía a un atacante obtener privilegios a través de un vector indefinido.Vulnerabilidad No. 2 (9.3)El complemento scm en simulacro permitió pasar por alto los mecanismos de protección de chroot y obtener privilegios de root a través del archivo de especificaciones creado.Vulnerabilidad No. 3 (7.5)La función XGetImage en X.org libX11 anterior a la versión 1.6.4 permitió que los servidores X remotos obtuvieran privilegios a través de vectores que incluyen el tipo de imagen y la geometría, lo que provocó operaciones de lectura fuera de los límites. Tabla de vulnerabilidades de la categoría Aumento de privilegios en vulnerabilidades dedesbordamiento del sistema operativo Fedora8 de 123 obtuvieron 10 puntos.Vulnerabilidad No. 1Un desbordamiento de búfer en la función DirectWriteFontInfo :: LoadFontFamilyData en gfx / thebes / gfxDWriteFontList.cpp en Mozilla Firefox antes de la versión 43.0 permitió a los crackers organizar DoS y tener otros tipos de implementación a través del nombre de la fuente.Vulnerabilidad # 2 Eldesbordamiento del búfer en XDRBuffer :: grow function en js / src / vm / Xdr.cpp en Mozilla Firefox antes de la versión 43.0 permitió que un atacante remoto configurara DoS a través del código JavaScript generado.Vulnerabilidad n. ° 3: eldesbordamiento del búfer en la función nsDeque :: GrowCapacity en xpcom / glue / nsDeque.cpp en el navegador Mozilla Firefox antes de la versión 43.0 permitió que un atacante remoto iniciara DoS activando el cambio de tamaño de la plataforma.

Tabla de vulnerabilidades de la categoría Aumento de privilegios en vulnerabilidades dedesbordamiento del sistema operativo Fedora8 de 123 obtuvieron 10 puntos.Vulnerabilidad No. 1Un desbordamiento de búfer en la función DirectWriteFontInfo :: LoadFontFamilyData en gfx / thebes / gfxDWriteFontList.cpp en Mozilla Firefox antes de la versión 43.0 permitió a los crackers organizar DoS y tener otros tipos de implementación a través del nombre de la fuente.Vulnerabilidad # 2 Eldesbordamiento del búfer en XDRBuffer :: grow function en js / src / vm / Xdr.cpp en Mozilla Firefox antes de la versión 43.0 permitió que un atacante remoto configurara DoS a través del código JavaScript generado.Vulnerabilidad n. ° 3: eldesbordamiento del búfer en la función nsDeque :: GrowCapacity en xpcom / glue / nsDeque.cpp en el navegador Mozilla Firefox antes de la versión 43.0 permitió que un atacante remoto iniciara DoS activando el cambio de tamaño de la plataforma. Tabla de vulnerabilidad de desbordamiento en el sistema operativo FedoraA pesar de que Fedora ha existido durante casi 15 años, el número total de vulnerabilidades reportadas es relativamente pequeño. Se puede argumentar que esto se debe al uso de software de código abierto. Ya que los propios usuarios lo están mejorando. Cuanta más gente trabaje en software, más posibilidades tiene de evitar algunos errores y agujeros. Como dicen, una cabeza es buena y dos son mejores.

Tabla de vulnerabilidad de desbordamiento en el sistema operativo FedoraA pesar de que Fedora ha existido durante casi 15 años, el número total de vulnerabilidades reportadas es relativamente pequeño. Se puede argumentar que esto se debe al uso de software de código abierto. Ya que los propios usuarios lo están mejorando. Cuanta más gente trabaje en software, más posibilidades tiene de evitar algunos errores y agujeros. Como dicen, una cabeza es buena y dos son mejores.4. Ubuntu Linux

Ubuntu Linux es un sistema operativo basado en Debian GNU / Linux. Primera aparición - 20 de octubre de 2004. El número aproximado de usuarios es de unos 20 millones. Otro sistema operativo con software libre. Extremadamente popular Se usa en el gobierno francés, y como el sistema operativo principal en la estación de trabajo de los empleados de Google, y como el servidor de base de datos del proyecto Wikipedia, etc.

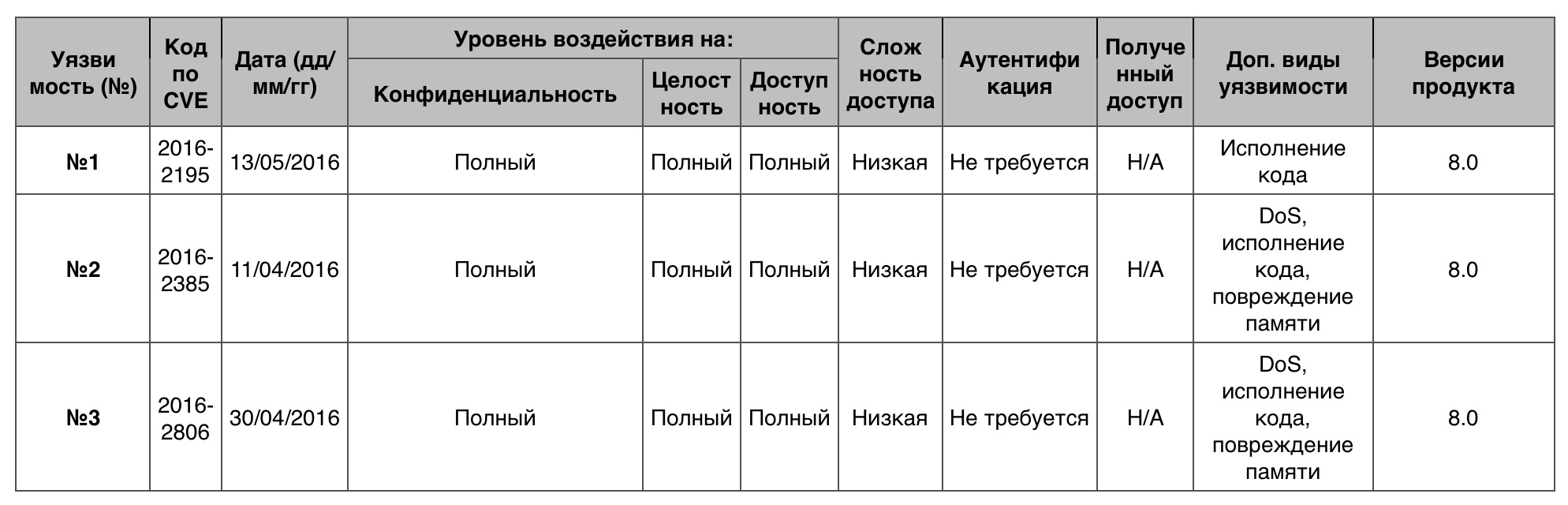

Ubuntu Linux es un sistema operativo basado en Debian GNU / Linux. Primera aparición - 20 de octubre de 2004. El número aproximado de usuarios es de unos 20 millones. Otro sistema operativo con software libre. Extremadamente popular Se usa en el gobierno francés, y como el sistema operativo principal en la estación de trabajo de los empleados de Google, y como el servidor de base de datos del proyecto Wikipedia, etc. DoSDe 441 vulnerabilidades, solo 12 obtuvieron 10 puntos.Vulnerabilidad # 1Muchas vulnerabilidades no especificadas en Google Chrome anteriores a la versión 50.0.2661.75 condujeron a DoS a través de un vector desinstalado.Vulnerabilidad # 2La función xmlNextChar en libxml2 hasta la versión 2.9.4 permitió a un atacante remoto organizar DoS a través del documento XML creado.Vulnerabilidad No. 3La función usbip_recv_xbuff en drivers / usb / usbip / usbip_common.c en el kernel de Linux hasta la versión 4.5.3 permitió al cracker remoto configurar DoS a través del valor creado en el paquete USB / IP.

DoSDe 441 vulnerabilidades, solo 12 obtuvieron 10 puntos.Vulnerabilidad # 1Muchas vulnerabilidades no especificadas en Google Chrome anteriores a la versión 50.0.2661.75 condujeron a DoS a través de un vector desinstalado.Vulnerabilidad # 2La función xmlNextChar en libxml2 hasta la versión 2.9.4 permitió a un atacante remoto organizar DoS a través del documento XML creado.Vulnerabilidad No. 3La función usbip_recv_xbuff en drivers / usb / usbip / usbip_common.c en el kernel de Linux hasta la versión 4.5.3 permitió al cracker remoto configurar DoS a través del valor creado en el paquete USB / IP. Tabla de vulnerabilidades de la categoría DoS en Ubuntu Linux OS Sinpasar por algoDe 70 vulnerabilidades, a nadie se le otorgaron 10 puntos.La vulnerabilidad No. 1 (9.3) deOpenOffice.org (versiones: 2.x, 3.0 a 3.2.1) permitió eludir las restricciones de seguridad macro de Python y ejecutar el código Python a través del archivo ODT creado.Vulnerabilidad No. 2 (9.0)El proceso de agente de openvswitch en OpenStack Neutron de 2013.1 a 2013.2.4 y de 2014.1 a 2014.1.1 permitió que un usuario autenticado remoto omitiera los protocolos de seguridad a través de un CIDR no válido en la regla de seguridad del grupo, lo que impidió la activación de otras reglas.La vulnerabilidad n. ° 3 (7.5) delservidor nbd en Network Block Device (nbd) antes de la versión 3.5 verificó incorrectamente las direcciones IP, lo que podría permitir que un cracker remoto omita las restricciones de acceso establecidas a través de una dirección IP que coincide parcialmente con el archivo de configuración del archivo de autenticación.

Tabla de vulnerabilidades de la categoría DoS en Ubuntu Linux OS Sinpasar por algoDe 70 vulnerabilidades, a nadie se le otorgaron 10 puntos.La vulnerabilidad No. 1 (9.3) deOpenOffice.org (versiones: 2.x, 3.0 a 3.2.1) permitió eludir las restricciones de seguridad macro de Python y ejecutar el código Python a través del archivo ODT creado.Vulnerabilidad No. 2 (9.0)El proceso de agente de openvswitch en OpenStack Neutron de 2013.1 a 2013.2.4 y de 2014.1 a 2014.1.1 permitió que un usuario autenticado remoto omitiera los protocolos de seguridad a través de un CIDR no válido en la regla de seguridad del grupo, lo que impidió la activación de otras reglas.La vulnerabilidad n. ° 3 (7.5) delservidor nbd en Network Block Device (nbd) antes de la versión 3.5 verificó incorrectamente las direcciones IP, lo que podría permitir que un cracker remoto omita las restricciones de acceso establecidas a través de una dirección IP que coincide parcialmente con el archivo de configuración del archivo de autenticación. Tabla de vulnerabilidades en la categoría Rastrear algo en laejecución del código del sistema operativo Ubuntu Linux18 de 152 vulnerabilidades obtuvieron 10 puntos.La vulnerabilidad No. 1EPHEMERAL, HTTPS, MVG, MSL, TEXT, SHOW, WIN y PLT codificadores en ImageMagick hasta la versión 6.9.3-10 y 7.x hasta la versión 7.0.1-1 permitió al atacante remoto ejecutar código a través de los metacaracteres en la imagen creada. .Vulnerabilidad No. 2La función OpenBlob en blob.c en GraphicsMagick anterior a la versión 1.3.24 e ImageMagick permitió a un cracker remoto ejecutar código arbitrario a través del símbolo "|" al comienzo del nombre del archivo.Vulnerabilidad No. 3La vulnerabilidad Use-after-free en la función __sys_recvmmsg en net / socket.c en el kernel de Linux anterior a la versión 4.5.2 permitió a un atacante remoto ejecutar código arbitrario a través de vectores debido al uso de la llamada incorrecta al sistema recvmmsg durante el manejo de errores.

Tabla de vulnerabilidades en la categoría Rastrear algo en laejecución del código del sistema operativo Ubuntu Linux18 de 152 vulnerabilidades obtuvieron 10 puntos.La vulnerabilidad No. 1EPHEMERAL, HTTPS, MVG, MSL, TEXT, SHOW, WIN y PLT codificadores en ImageMagick hasta la versión 6.9.3-10 y 7.x hasta la versión 7.0.1-1 permitió al atacante remoto ejecutar código a través de los metacaracteres en la imagen creada. .Vulnerabilidad No. 2La función OpenBlob en blob.c en GraphicsMagick anterior a la versión 1.3.24 e ImageMagick permitió a un cracker remoto ejecutar código arbitrario a través del símbolo "|" al comienzo del nombre del archivo.Vulnerabilidad No. 3La vulnerabilidad Use-after-free en la función __sys_recvmmsg en net / socket.c en el kernel de Linux anterior a la versión 4.5.2 permitió a un atacante remoto ejecutar código arbitrario a través de vectores debido al uso de la llamada incorrecta al sistema recvmmsg durante el manejo de errores. Tabla de vulnerabilidad de la categoría Ejecución de código en Ubuntu Linux OSCorrupción de memoria10 de 41 vulnerabilidades puntuadas solo 6.Vulnerabilidad No. 1Muchas vulnerabilidades no especificadas en el navegador Mozilla Firefox hasta la versión 39.0, Firefox ESR 31.x hasta 31.8 y desde 38.x hasta 38.1, así como Thunderbird hasta la versión 38.1 permitieron que un cracker remoto dañara la memoria a través de un vector desinstalado.Vulnerabilidad n. ° 2Muchas vulnerabilidades no especificadas en el navegador Mozilla Firefox hasta la versión 40.0 y Firefox ESR de 38.x a 38.2 permitieron que un atacante remoto provocara daños en la memoria y bloqueos de aplicaciones a través de un vector desinstalado.Vulnerabilidad n. ° 3Muchas vulnerabilidades no especificadas en el navegador Mozilla Firefox hasta la versión 40.0 permitieron que un atacante remoto provocara daños en la memoria a través de un vector desinstalado.

Tabla de vulnerabilidad de la categoría Ejecución de código en Ubuntu Linux OSCorrupción de memoria10 de 41 vulnerabilidades puntuadas solo 6.Vulnerabilidad No. 1Muchas vulnerabilidades no especificadas en el navegador Mozilla Firefox hasta la versión 39.0, Firefox ESR 31.x hasta 31.8 y desde 38.x hasta 38.1, así como Thunderbird hasta la versión 38.1 permitieron que un cracker remoto dañara la memoria a través de un vector desinstalado.Vulnerabilidad n. ° 2Muchas vulnerabilidades no especificadas en el navegador Mozilla Firefox hasta la versión 40.0 y Firefox ESR de 38.x a 38.2 permitieron que un atacante remoto provocara daños en la memoria y bloqueos de aplicaciones a través de un vector desinstalado.Vulnerabilidad n. ° 3Muchas vulnerabilidades no especificadas en el navegador Mozilla Firefox hasta la versión 40.0 permitieron que un atacante remoto provocara daños en la memoria a través de un vector desinstalado. Tabla de vulnerabilidad de daños en la memoria del sistema operativo Ubuntu LinuxAcceso a la informaciónNinguna de las 86 vulnerabilidades obtuvo 10 puntos.Vulnerabilidad No. 1 (8.5)El controlador OZWPAN en el kernel de Linux anterior a la versión 4.0.5 se basó en una longitud de campo no verificada durante el análisis de paquetes, lo que permitió que un cracker remoto obtuviera información de la memoria del kernel u organizara DoS a través del paquete creado.Vulnerabilidad No. 2 (7.2)La función __switch_to en arch / x86 / kernel / process_64.c en el kernel de Linux cambió incorrectamente el contexto IOPL PV Xen de 64 bits de los invitados, lo que permitió a un usuario invitado local obtener privilegios, organizar DoS u obtener información utilizando el acceso al puerto I / O.Vulnerabilidad No. 3 (7.2)La función get_rock_ridge_filename en fs / isofs / rock.c en el kernel de Linux anterior a la versión 4.5.5 procesó incorrectamente los datos de entrada NM que contenían los caracteres "\ 0", lo que permitió al usuario local obtener información de la memoria del kernel a través del sistema de archivos isofs creado.

Tabla de vulnerabilidad de daños en la memoria del sistema operativo Ubuntu LinuxAcceso a la informaciónNinguna de las 86 vulnerabilidades obtuvo 10 puntos.Vulnerabilidad No. 1 (8.5)El controlador OZWPAN en el kernel de Linux anterior a la versión 4.0.5 se basó en una longitud de campo no verificada durante el análisis de paquetes, lo que permitió que un cracker remoto obtuviera información de la memoria del kernel u organizara DoS a través del paquete creado.Vulnerabilidad No. 2 (7.2)La función __switch_to en arch / x86 / kernel / process_64.c en el kernel de Linux cambió incorrectamente el contexto IOPL PV Xen de 64 bits de los invitados, lo que permitió a un usuario invitado local obtener privilegios, organizar DoS u obtener información utilizando el acceso al puerto I / O.Vulnerabilidad No. 3 (7.2)La función get_rock_ridge_filename en fs / isofs / rock.c en el kernel de Linux anterior a la versión 4.5.5 procesó incorrectamente los datos de entrada NM que contenían los caracteres "\ 0", lo que permitió al usuario local obtener información de la memoria del kernel a través del sistema de archivos isofs creado. Ubuntu Linux OS Vulnerability Table ofPrivileges Aumento de privilegiosSe registraron un total de 44 vulnerabilidades, ninguna de las cuales obtuvo 10 puntos.Vulnerabilidad No. 1 (9.0)PostgreSQL restringió incorrectamente el acceso a configuraciones de configuración de usuario indefinidas para PL / Java, lo que permitió a un atacante obtener privilegios a través de un vector indefinido.Vulnerabilidad No. 2 (7.6)La configuración predeterminada en el paquete openstack-neutron hasta la versión 2013.2.3-7 no manejó correctamente el archivo de configuración para rootwrap, lo que permitió al atacante remoto obtener privilegios a través del archivo de configuración creado.La vulnerabilidad No. 3 (7.5) declick / install.py en click no requería que los archivos en el sistema de archivos del paquete tarballs comenzaran con ./, lo que permitió que un cracker remoto instalara y modificara protocolos de seguridad y obtuviera privilegios a través del paquete creado.

Ubuntu Linux OS Vulnerability Table ofPrivileges Aumento de privilegiosSe registraron un total de 44 vulnerabilidades, ninguna de las cuales obtuvo 10 puntos.Vulnerabilidad No. 1 (9.0)PostgreSQL restringió incorrectamente el acceso a configuraciones de configuración de usuario indefinidas para PL / Java, lo que permitió a un atacante obtener privilegios a través de un vector indefinido.Vulnerabilidad No. 2 (7.6)La configuración predeterminada en el paquete openstack-neutron hasta la versión 2013.2.3-7 no manejó correctamente el archivo de configuración para rootwrap, lo que permitió al atacante remoto obtener privilegios a través del archivo de configuración creado.La vulnerabilidad No. 3 (7.5) declick / install.py en click no requería que los archivos en el sistema de archivos del paquete tarballs comenzaran con ./, lo que permitió que un cracker remoto instalara y modificara protocolos de seguridad y obtuviera privilegios a través del paquete creado. Ubuntu Linux escala de privilegios vulnerabilidad tablaDesbordamientototal - 223 vulnerabilidades. 10 puntos - 14 vulnerabilidades.Vulnerabilidad No. 1Vulnerabilidad desconocida en Oracle Java SE (6u105, 7u91, 8u66); Java SE Embedded 8u65; JRockit R28.3.8 permitió que un atacante remoto afectara la confidencialidad, integridad y disponibilidad del sistema a través de un vector que incluye AWT. NOTA: Oracle no confirmó las palabras de terceros de que se trataba de un desbordamiento del búfer de software en la función readImage, lo que permitió que un cracker remoto ejecutara código a través de los datos de imagen generados.Vulnerabilidad No. 2La función xmlNextChar en libxml2 hasta la versión 2.9.4 permitió que un cracker remoto organizara desbordamientos de búfer a través del documento XML creado.Vulnerabilidad No. 3La función usbip_recv_xbuff en drivers / usb / usbip / usbip_common.c en el kernel de Linux anterior a la versión 4.5.3 permitió que el cracker remoto desbordara el búfer a través del valor de longitud creado en el paquete USB / IP.

Ubuntu Linux escala de privilegios vulnerabilidad tablaDesbordamientototal - 223 vulnerabilidades. 10 puntos - 14 vulnerabilidades.Vulnerabilidad No. 1Vulnerabilidad desconocida en Oracle Java SE (6u105, 7u91, 8u66); Java SE Embedded 8u65; JRockit R28.3.8 permitió que un atacante remoto afectara la confidencialidad, integridad y disponibilidad del sistema a través de un vector que incluye AWT. NOTA: Oracle no confirmó las palabras de terceros de que se trataba de un desbordamiento del búfer de software en la función readImage, lo que permitió que un cracker remoto ejecutara código a través de los datos de imagen generados.Vulnerabilidad No. 2La función xmlNextChar en libxml2 hasta la versión 2.9.4 permitió que un cracker remoto organizara desbordamientos de búfer a través del documento XML creado.Vulnerabilidad No. 3La función usbip_recv_xbuff en drivers / usb / usbip / usbip_common.c en el kernel de Linux anterior a la versión 4.5.3 permitió que el cracker remoto desbordara el búfer a través del valor de longitud creado en el paquete USB / IP. Tabla de vulnerabilidades de desbordamiento del sistema operativo Ubuntu LinuxLa mayoría de las vulnerabilidades se registraron en la categoría DoS (441), pero hay muy pocas vulnerabilidades críticas. En cuanto a las categorías restantes, entre ellas, el número de vulnerabilidades de nivel superior tampoco es una preocupación. La resistencia a las influencias maliciosas externas del sistema y la insignificancia de las consecuencias de la explotación de vulnerabilidades son uno de los factores decisivos para elegir este sistema operativo.

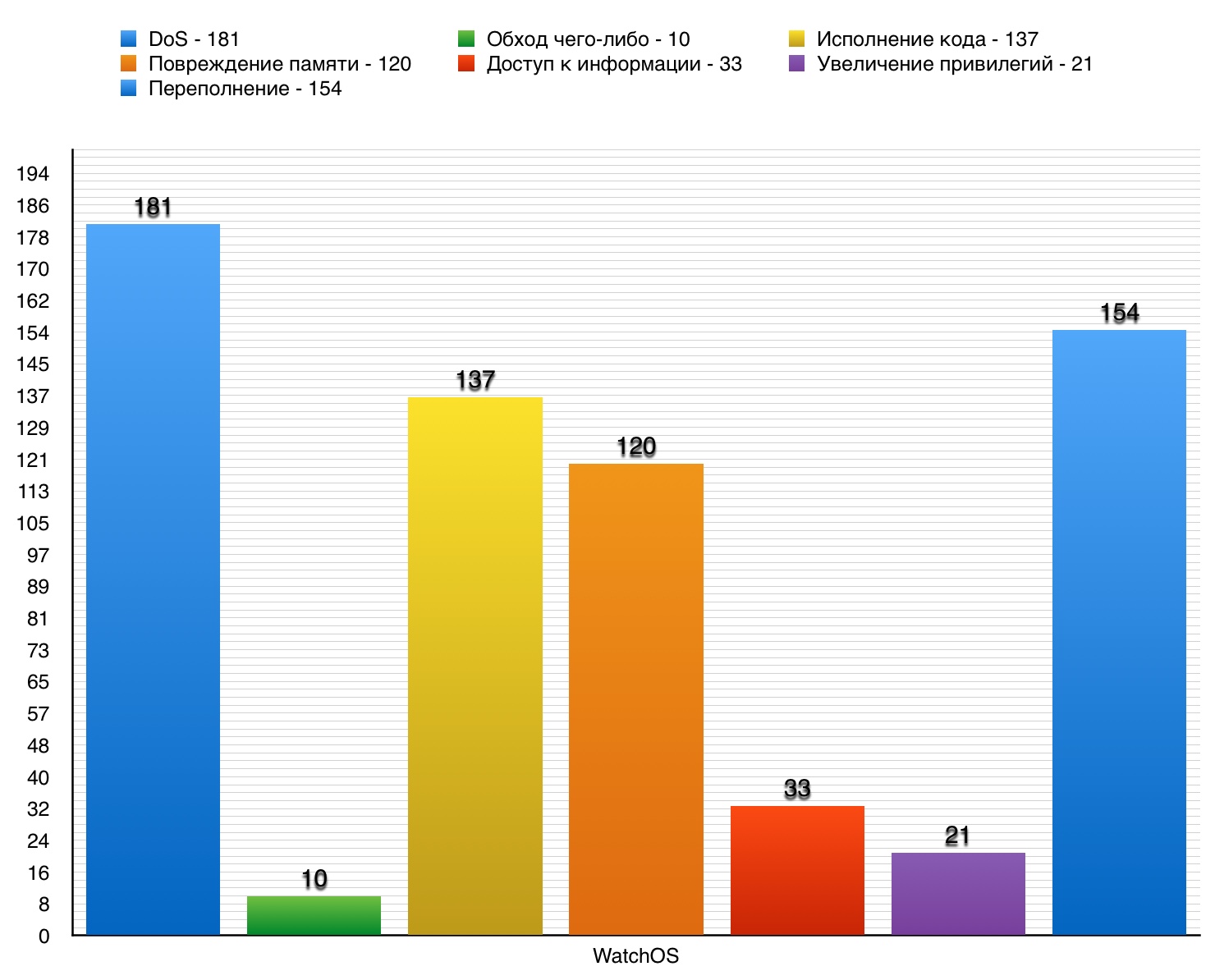

Tabla de vulnerabilidades de desbordamiento del sistema operativo Ubuntu LinuxLa mayoría de las vulnerabilidades se registraron en la categoría DoS (441), pero hay muy pocas vulnerabilidades críticas. En cuanto a las categorías restantes, entre ellas, el número de vulnerabilidades de nivel superior tampoco es una preocupación. La resistencia a las influencias maliciosas externas del sistema y la insignificancia de las consecuencias de la explotación de vulnerabilidades son uno de los factores decisivos para elegir este sistema operativo.5. WatchOS

WatchOS es un sistema operativo especial para Apple Watch, lanzado el 24 de abril de 2015. El sistema operativo no es para una PC, no para un servidor, sino para un reloj. Pero este sigue siendo un sistema operativo y, como otros, tiene sus inconvenientes.

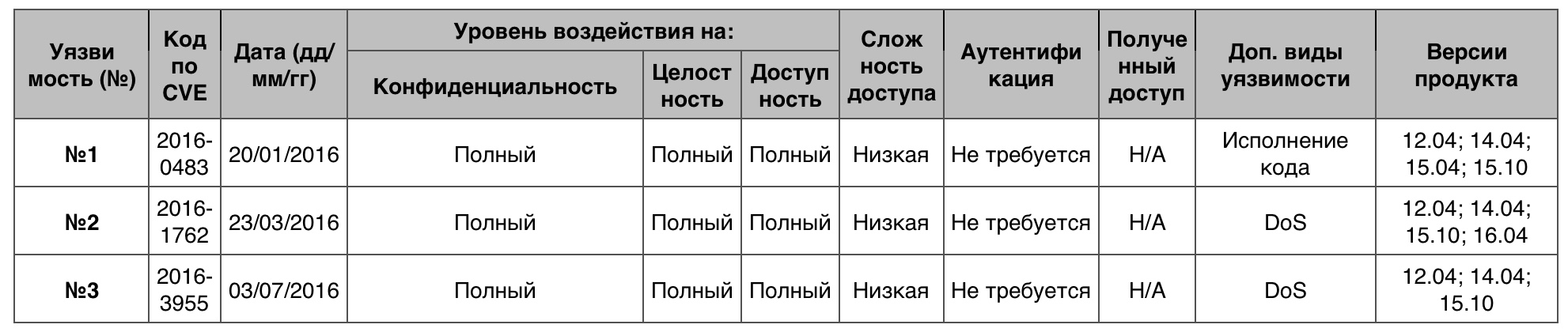

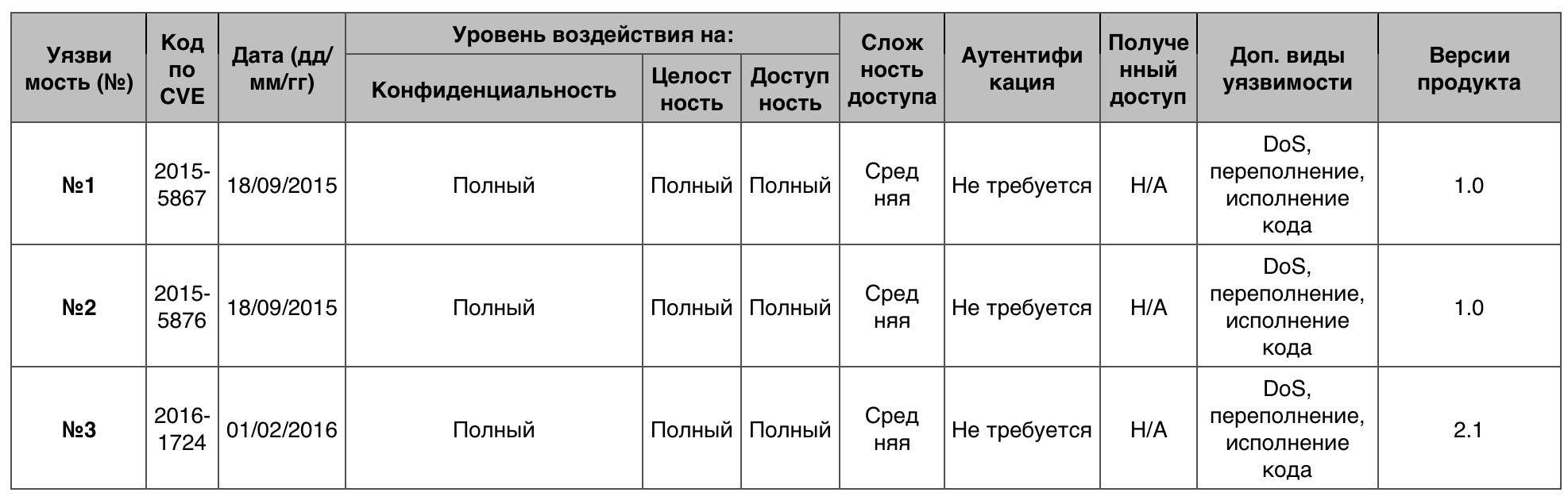

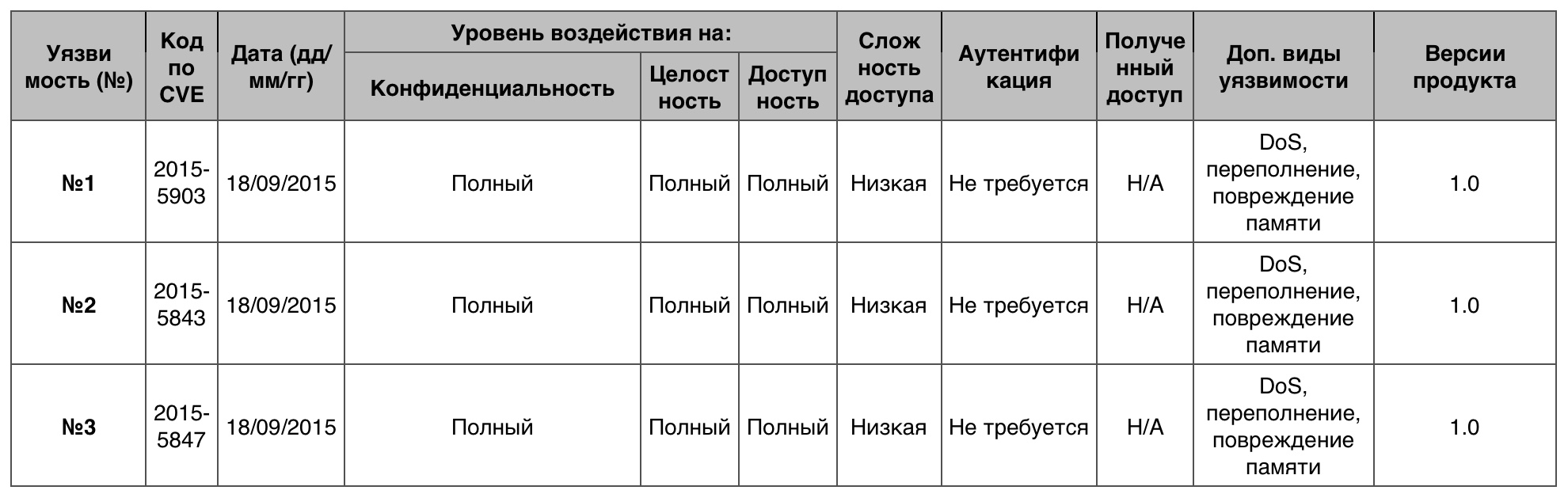

WatchOS es un sistema operativo especial para Apple Watch, lanzado el 24 de abril de 2015. El sistema operativo no es para una PC, no para un servidor, sino para un reloj. Pero este sigue siendo un sistema operativo y, como otros, tiene sus inconvenientes. DoSDe 181 vulnerabilidades, 9 obtuvieron 10 puntos.Vulnerabilidad n. ° 1 Lavulnerabilidad se detectó en watchOS antes de la versión 4. La base es el componente de Wi-Fi, que permitió que un cracker remoto ejecute código en un contexto privilegiado u organice DoS a través del tráfico de Wi-Fi creado.Vulnerabilidad # 2La función xmlNextChar en libxml2 hasta la versión 2.9.4 permitió a un atacante remoto organizar DoS a través del documento XML creado.Vulnerabilidad No. 3El componente LaunchServices permitió a un atacante ejecutar código arbitrario u organizar DoS (corrupción de memoria) a través de un plist modificado.

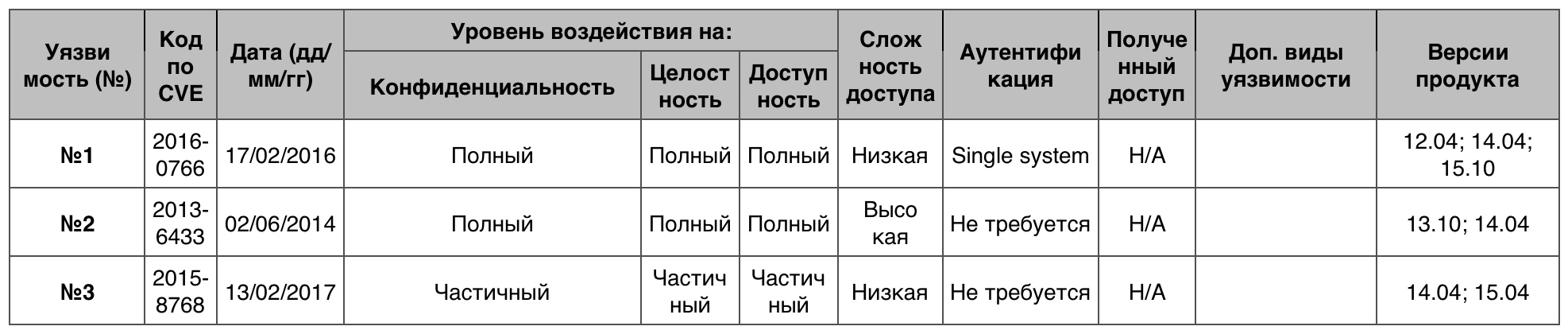

DoSDe 181 vulnerabilidades, 9 obtuvieron 10 puntos.Vulnerabilidad n. ° 1 Lavulnerabilidad se detectó en watchOS antes de la versión 4. La base es el componente de Wi-Fi, que permitió que un cracker remoto ejecute código en un contexto privilegiado u organice DoS a través del tráfico de Wi-Fi creado.Vulnerabilidad # 2La función xmlNextChar en libxml2 hasta la versión 2.9.4 permitió a un atacante remoto organizar DoS a través del documento XML creado.Vulnerabilidad No. 3El componente LaunchServices permitió a un atacante ejecutar código arbitrario u organizar DoS (corrupción de memoria) a través de un plist modificado. Tabla de vulnerabilidades de la categoría DoS en WatchOS OS Sinpasar por10 vulnerabilidades, de las cuales ninguna obtuvo 10 puntos.En total - 16. 10 puntos - 0.Vulnerabilidad No. 1 (9.3)El kernel en watchOS anterior a la versión 2.2 limitó incorrectamente el permiso de ejecución, lo que permitió al cracker eludir el mecanismo de protección de firma de código a través de la aplicación creada.Vulnerabilidad No. 2 (7.2) Laimplementación de la API processor_set_tasks en el sistema operativo permitió que un usuario local omitiera el mecanismo de protección de derechos y obtuviera acceso a los puertos de tareas del proceso ejecutable mediante el uso de privilegios de root.Vulnerabilidad No. 3 (6.8)AppSandbox en watchOS antes de la versión 2.1 procesó incorrectamente los enlaces duros, lo que permitió a un usuario remoto evitar la cancelación de acceso en Contactos a través de la aplicación creada.

Tabla de vulnerabilidades de la categoría DoS en WatchOS OS Sinpasar por10 vulnerabilidades, de las cuales ninguna obtuvo 10 puntos.En total - 16. 10 puntos - 0.Vulnerabilidad No. 1 (9.3)El kernel en watchOS anterior a la versión 2.2 limitó incorrectamente el permiso de ejecución, lo que permitió al cracker eludir el mecanismo de protección de firma de código a través de la aplicación creada.Vulnerabilidad No. 2 (7.2) Laimplementación de la API processor_set_tasks en el sistema operativo permitió que un usuario local omitiera el mecanismo de protección de derechos y obtuviera acceso a los puertos de tareas del proceso ejecutable mediante el uso de privilegios de root.Vulnerabilidad No. 3 (6.8)AppSandbox en watchOS antes de la versión 2.1 procesó incorrectamente los enlaces duros, lo que permitió a un usuario remoto evitar la cancelación de acceso en Contactos a través de la aplicación creada. La tabla de vulnerabilidades en la categoría Bypass Something en laejecución del código del sistema operativo WatchOS7 de 137 vulnerabilidades obtuvo 10 puntos.La vulnerabilidad n. ° 1 delibxml2 en watchOS anterior a la versión 3 permitió que un cracker remoto ejecutara código u organizara DoS a través del documento XML creado.Vulnerabilidad №2LaunchServices componentes en watchos a la versión 2.1 permite a un atacante ejecutar código arbitrario en el contexto de un privilegio o concertar una DoS mediante alterado el plist .plist : archivos que almacenan objetos serializados en sí mismos.Vulnerabilidad No. 3 (9.3)IOKit en el núcleo del sistema operativo permitió a un atacante ejecutar código en un contexto privilegiado o organizar DoS a través de la aplicación creada.

La tabla de vulnerabilidades en la categoría Bypass Something en laejecución del código del sistema operativo WatchOS7 de 137 vulnerabilidades obtuvo 10 puntos.La vulnerabilidad n. ° 1 delibxml2 en watchOS anterior a la versión 3 permitió que un cracker remoto ejecutara código u organizara DoS a través del documento XML creado.Vulnerabilidad №2LaunchServices componentes en watchos a la versión 2.1 permite a un atacante ejecutar código arbitrario en el contexto de un privilegio o concertar una DoS mediante alterado el plist .plist : archivos que almacenan objetos serializados en sí mismos.Vulnerabilidad No. 3 (9.3)IOKit en el núcleo del sistema operativo permitió a un atacante ejecutar código en un contexto privilegiado o organizar DoS a través de la aplicación creada. La tabla de vulnerabilidades de la categoría de Ejecución de código en lacorrupción de memoria del sistema operativo WatchOS8 de 120 vulnerabilidades obtuvo 10 puntos.Vulnerabilidad No. 1 (9.3)IOHIDFamily permitió a un atacante ejecutar código en un contexto privilegiado o organizar DoS a través de la aplicación creada.La vulnerabilidad No. 2 (9.3) dedyld en Dev Tools permitió a un atacante ejecutar código en un contexto privilegiado o organizar DoS a través de la aplicación creada.La vulnerabilidad No. 3 (9.3)WebKit permitió a un atacante ejecutar código u organizar DoS a través del sitio web creado.

La tabla de vulnerabilidades de la categoría de Ejecución de código en lacorrupción de memoria del sistema operativo WatchOS8 de 120 vulnerabilidades obtuvo 10 puntos.Vulnerabilidad No. 1 (9.3)IOHIDFamily permitió a un atacante ejecutar código en un contexto privilegiado o organizar DoS a través de la aplicación creada.La vulnerabilidad No. 2 (9.3) dedyld en Dev Tools permitió a un atacante ejecutar código en un contexto privilegiado o organizar DoS a través de la aplicación creada.La vulnerabilidad No. 3 (9.3)WebKit permitió a un atacante ejecutar código u organizar DoS a través del sitio web creado. Tabla de vulnerabilidad de memoria de WatchOSAcceso a la informaciónEntre 33 no hay vulnerabilidades que obtuvieron 10 puntos.Vulnerabilidad No. 1 (6.8)El componente libxml2 permitió a un atacante remoto obtener información u organizar DoS a través del archivo XML creado.Vulnerabilidad No. 2 (5.8)La función xmlSAX2TextNode en SAX2.c en la interfaz de inserción en el analizador HTML en libxml2 hasta la versión 2.9.3 permite a un atacante organizar DoS u obtener información a través de los datos XML generados.La vulnerabilidad n. ° 3 (5.8) deIOAcceleratorFamily en watchOS anterior a la versión 3 permitió a un atacante remoto obtener información valiosa de la memoria del proceso o organizar DoS a través del sitio web creado.

Tabla de vulnerabilidad de memoria de WatchOSAcceso a la informaciónEntre 33 no hay vulnerabilidades que obtuvieron 10 puntos.Vulnerabilidad No. 1 (6.8)El componente libxml2 permitió a un atacante remoto obtener información u organizar DoS a través del archivo XML creado.Vulnerabilidad No. 2 (5.8)La función xmlSAX2TextNode en SAX2.c en la interfaz de inserción en el analizador HTML en libxml2 hasta la versión 2.9.3 permite a un atacante organizar DoS u obtener información a través de los datos XML generados.La vulnerabilidad n. ° 3 (5.8) deIOAcceleratorFamily en watchOS anterior a la versión 3 permitió a un atacante remoto obtener información valiosa de la memoria del proceso o organizar DoS a través del sitio web creado. Tabla de vulnerabilidades en la categoría "Acceso a la información" en WatchOS OSAumento de privilegiosSolo 1 de cada 21 vulnerabilidades obtuvo 10 puntos.Vulnerabilidad No. 1 (10)El núcleo en el sistema operativo permitió a un usuario local obtener privilegios u organizar DoS a través de un vector desinstalado.La vulnerabilidad n. ° 2 (7.2) deIOMobileFrameBuffer en el sistema operativo permitió a un usuario local obtener privilegios u organizar DOS a través de un vector desinstalado.Vulnerabilidad No. 3 (7.2)El componente de imágenes de disco permitió a un usuario local obtener privilegios u organizar DoS a través de un vector desinstalado.

Tabla de vulnerabilidades en la categoría "Acceso a la información" en WatchOS OSAumento de privilegiosSolo 1 de cada 21 vulnerabilidades obtuvo 10 puntos.Vulnerabilidad No. 1 (10)El núcleo en el sistema operativo permitió a un usuario local obtener privilegios u organizar DoS a través de un vector desinstalado.La vulnerabilidad n. ° 2 (7.2) deIOMobileFrameBuffer en el sistema operativo permitió a un usuario local obtener privilegios u organizar DOS a través de un vector desinstalado.Vulnerabilidad No. 3 (7.2)El componente de imágenes de disco permitió a un usuario local obtener privilegios u organizar DoS a través de un vector desinstalado. Tabla de vulnerabilidades en la categoría "Aumentar privilegios" en WatchOS OSOverflow10 vulnerabilidades de 154 obtuvieron 10 puntos.La vulnerabilidad n. ° 1 (9.3) deGasGauge en el sistema operativo permitió a un atacante ejecutar código arbitrario en un contexto privilegiado o organizar DoS a través de la aplicación creada.La vulnerabilidad No. 2 (9.3) deFontParser en watchOS anterior a la versión 2.2 permitió que un cracker remoto ejecutara código arbitrario u organizara DoS a través del documento PDF creado.La vulnerabilidad No. 3 (9.3)TrueTypeScaler en watchOS anterior a la versión 2.2 permitió a un usuario remoto ejecutar código arbitrario u organizar DoS a través del archivo de fuente creado.

Tabla de vulnerabilidades en la categoría "Aumentar privilegios" en WatchOS OSOverflow10 vulnerabilidades de 154 obtuvieron 10 puntos.La vulnerabilidad n. ° 1 (9.3) deGasGauge en el sistema operativo permitió a un atacante ejecutar código arbitrario en un contexto privilegiado o organizar DoS a través de la aplicación creada.La vulnerabilidad No. 2 (9.3) deFontParser en watchOS anterior a la versión 2.2 permitió que un cracker remoto ejecutara código arbitrario u organizara DoS a través del documento PDF creado.La vulnerabilidad No. 3 (9.3)TrueTypeScaler en watchOS anterior a la versión 2.2 permitió a un usuario remoto ejecutar código arbitrario u organizar DoS a través del archivo de fuente creado. La tabla de vulnerabilidades de desbordamiento enel software cerrado de WatchOS OS Apple, en su forma más pura y sus sistemas operativos, no les impide poseer algunas vulnerabilidades. Por el momento, el número de los cuales no es tan impactante, pero no olvide que WatchOS es un producto joven. El futuro de este sistema operativo en términos de vulnerabilidades sigue sin estar claro. Hacer cualquier suposición será audaz e injustificado.Como hemos visto, después de tres partes de nuestra investigación, ningún sistema operativo carece de sus debilidades, en este caso vulnerabilidades. Sin embargo, esta no es una razón para decir que un sistema operativo particular es malo y no debe usarse. En la próxima parte final, veremos el escandaloso Windows Vista y un par de sistemas bastante exóticos que no todos conocen. Que tenga un buen día y un mínimo de errores en el software.Como un anuncio publicitario. ¡Estos no son solo servidores virtuales! Estos son VPS (KVM) con unidades dedicadas, que no pueden ser peores que los servidores dedicados, y en la mayoría de los casos, ¡mejor! Hicimos VPS (KVM) con unidades dedicadas en los Países Bajos y los EE. UU.(configuraciones de VPS (KVM) - E5-2650v4 (6 núcleos) / 10GB DDR4 / 240GB SSD o 4TB HDD / 1Gbps 10TB disponible a un precio excepcionalmente bajo - desde $ 29 / mes, las opciones con RAID1 y RAID10 están disponibles) , no pierda la oportunidad de organizar un pedido de un nuevo tipo de servidor virtual, donde todos los recursos le pertenecen, como si fuera uno dedicado, y el precio es mucho más bajo, ¡con un hardware mucho más productivo!Cómo construir la infraestructura del edificio. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo? Dell R730xd 2 veces más barato? Solo tenemos 2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los EE. UU.

La tabla de vulnerabilidades de desbordamiento enel software cerrado de WatchOS OS Apple, en su forma más pura y sus sistemas operativos, no les impide poseer algunas vulnerabilidades. Por el momento, el número de los cuales no es tan impactante, pero no olvide que WatchOS es un producto joven. El futuro de este sistema operativo en términos de vulnerabilidades sigue sin estar claro. Hacer cualquier suposición será audaz e injustificado.Como hemos visto, después de tres partes de nuestra investigación, ningún sistema operativo carece de sus debilidades, en este caso vulnerabilidades. Sin embargo, esta no es una razón para decir que un sistema operativo particular es malo y no debe usarse. En la próxima parte final, veremos el escandaloso Windows Vista y un par de sistemas bastante exóticos que no todos conocen. Que tenga un buen día y un mínimo de errores en el software.Como un anuncio publicitario. ¡Estos no son solo servidores virtuales! Estos son VPS (KVM) con unidades dedicadas, que no pueden ser peores que los servidores dedicados, y en la mayoría de los casos, ¡mejor! Hicimos VPS (KVM) con unidades dedicadas en los Países Bajos y los EE. UU.(configuraciones de VPS (KVM) - E5-2650v4 (6 núcleos) / 10GB DDR4 / 240GB SSD o 4TB HDD / 1Gbps 10TB disponible a un precio excepcionalmente bajo - desde $ 29 / mes, las opciones con RAID1 y RAID10 están disponibles) , no pierda la oportunidad de organizar un pedido de un nuevo tipo de servidor virtual, donde todos los recursos le pertenecen, como si fuera uno dedicado, y el precio es mucho más bajo, ¡con un hardware mucho más productivo!Cómo construir la infraestructura del edificio. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo? Dell R730xd 2 veces más barato? Solo tenemos 2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los EE. UU.