Sobre los quadrocopters de la compañía DJI en Geektimes se

han escrito

muchas veces. En su mayor parte, estos son dispositivos realmente buenos. Tienen una serie de problemas que pueden causar inconvenientes a los usuarios, pero todo está resuelto. No hace mucho tiempo, se

supo que los desarrolladores de software DJI dejaron claves privadas abiertas para el certificado comodín para todos los dominios web de la empresa, así como cuentas DJI para Amazon Web Services. Con esta información, el investigador de ciberseguridad Kevin Finisterr pudo acceder a los datos de vuelo de los clientes DJI de la compañía. Esto incluye el seguimiento, fotografías de licencias de conducir, pasaportes y otros documentos de estas personas. En algunos casos, incluso los datos de seguimiento de vuelos de helicópteros desde cuentas que claramente pertenecen a agencias gubernamentales "se iluminaron".

La compañía tiene un programa para atraer especialistas externos para eliminar vulnerabilidades en el software DJI. Esta es una

recompensa por errores , anunciada en agosto. El investigador mencionado anteriormente solo estaba buscando vulnerabilidades, esperando obtener una recompensa. Pero por ahora, todo lo que consiguió fue una amenaza del DJI para iniciar una investigación sobre sus acciones bajo la

Ley CFAA (Fraude y abuso de computadoras). Después de eso, el especialista decidió actuar de forma independiente, sin notificar a DJI de sus planes. Publicó información sobre los hallazgos, acompañando el material con explicaciones sobre la razón para rechazar las condiciones del programa de recompensas DJI.

Los chinos lanzaron su programa para alentar a los expertos en seguridad de la información después de que el ejército estadounidense se

negó a trabajar con los dispositivos de la compañía. Hasta donde puedes entender, el liderazgo de la Fuerza Aérea del país tomó esta decisión, temiendo que el gobierno chino recibiría toda la información recopilada por los drones DJI.

Un poco más tarde, los casos de ruptura del firmware de los drones de la compañía comenzaron a extenderse. Las versiones de firmware modificadas

comenzaron a publicarse en Github y en otros lugares. También hubo compañías que hicieron esto por dinero, reemplazando el software propietario por el suyo, sin una serie de deficiencias y vulnerabilidades que interferían con los usuarios.

Kevin Finnister decidió unirse al programa de recompensas de errores de DJI. Al comenzar a trabajar, descubrió casi por accidente que los desarrolladores de la compañía dejaron un archivo en Github con claves privadas para certificados HTTPS * .dji.com, claves AES para cifrar firmware, así como contraseñas para acceder a entornos de nube en AWS y varias instancias de servicio en la nube de Amazon S3 Además, esta información ha sido de dominio público durante mucho tiempo, durante varios años. Finnister realizó una búsqueda adicional y encontró en las mismas claves privadas GutHub de AWS para el servicio de intercambio de fotos SkyPixel. Las cuentas eran válidas en el momento de la verificación. El servicio reveló una gran cantidad de materiales que fueron enviados por los usuarios de drones DJI al servicio de soporte de la compañía. Esto incluye fotografías de cuadricópteros dañados, cuentas y otra información personal de los usuarios, e incluso imágenes de personas con daños causados por hélices de tornillos de helicóptero.

Finnister envió una solicitud al servicio de soporte de la compañía con una solicitud para informar si todo lo que descubrió estaba dentro de las disposiciones del programa de recompensas y esperaba una respuesta. No hubo reacción de la empresa china durante dos semanas, después de lo cual se recibió un mensaje de la siguiente naturaleza: “Todos los problemas en el software, las aplicaciones y los elementos de la red, incluidas las fugas de software o las vulnerabilidades de seguridad, están relacionados con el programa de recompensas de errores. Estamos trabajando en una guía detallada ".

Después de recibir dicha confirmación, Finister comenzó a elaborar un informe que describe todas las vulnerabilidades y problemas descubiertos por él. Documentar una gran cantidad de detalles no es una tarea fácil, pero todo se hizo lo antes posible. Después de eso, Finister contactó a un empleado de DJI, brindándole una explicación detallada de casi todos los problemas encontrados. Él respondió rápidamente y se produjo una correspondencia comercial. La comunicación fue bastante larga, la correspondencia hasta su finalización consistió en 130 mensajes de correo electrónico. Nada presagiaba problemas.

Luego vino la oferta de Finister de convertirse en consultor a tiempo completo en temas de seguridad cibernética.

Pero después de que Finister recibió otra carta que indicaba que las vulnerabilidades del servidor no estaban incluidas en los términos del programa de recompensas. Sin embargo, le dijeron que recibiría el premio, su tamaño es de $ 30,000. Y eso es todo: el flujo de mensajes de la compañía prácticamente se ha secado, Finister no recibió nada durante un mes.

Al final, el especialista recibió otra oferta, o más bien, fue un acuerdo sobre la no divulgación de los problemas que descubrió. Finister no estuvo de acuerdo con los términos del acuerdo y dijo que viola su derecho a la libertad de expresión.

Intentó contactar a otras unidades DJI para aclarar la situación, pero fue en vano. Pero fue contactado por la división legal de la compañía de Shenzhen. Los abogados declararon la necesidad de eliminar todos los datos que describen los problemas encontrados. De lo contrario, dijeron los abogados, Finister podría ser demandado, con cargos de irrumpir en los servidores de la compañía y robar información de valor comercial. La misma unidad le envió un acuerdo que contenía cláusulas con los requisitos anteriores.

Finister decidió consultar con abogados profesionales en su país sobre las cláusulas del contrato. Según él, cuatro expertos, a quienes se dirigió por separado, dijeron que el documento no contiene ninguna garantía para él personalmente, pero que, por otro lado, brinda apoyo total para las posiciones de los redactores, es decir, DJI.

En la última versión del contrato, que recibió Finister, nada cambió particularmente. "Los cuatro abogados con los que contacté dijeron que el contrato es extremadamente arriesgado, está diseñado para silenciar a la persona que lo firmó". Las consultas cuestan varios miles de dólares estadounidenses. Es decir, el experto en ciberseguridad no solo no recibió dinero del DJI, sino que también perdió sus propios fondos (aunque por su propia voluntad).

Finister expresó su descontento con la compañía china en relación con las amenazas de iniciar un enjuiciamiento, y prefirieron detener por completo toda comunicación, negándose a pagar los $ 30,000 prometidos antes.

Después de eso, DJI publicó un mensaje oficial diciendo que estaba investigando los problemas de seguridad de la información de la compañía. DJI dijo que contrató a una empresa privada de ciberseguridad para llevar a cabo una investigación exhaustiva del incidente. En el mensaje se menciona a Finister, a quien DJI llama un "hacker", que publicó información sobre la correspondencia con los empleados de la compañía y datos sobre vulnerabilidades encontradas por él en el dominio público.

La compañía china afirma haber pagado miles de dólares a una docena de investigadores que trabajan en el campo de la seguridad de la información. Pero Finister, según representantes de DJI, se negó a cooperar y prefirió publicar la información que descubrió en el dominio público.

La descripción del programa de recompensas

dice que no cubre el estudio de materiales o servicios de compañías de terceros, incluidas aquellas que todavía tienen una conexión con aplicaciones DJI. Es decir, en otras palabras, los materiales encontrados en GitHub no cuentan. Hasta ahora, sin embargo, no está del todo claro si estas disposiciones existían antes de que el Finister comenzara a trabajar o si se agregaron posteriormente, después de contactar a la compañía.

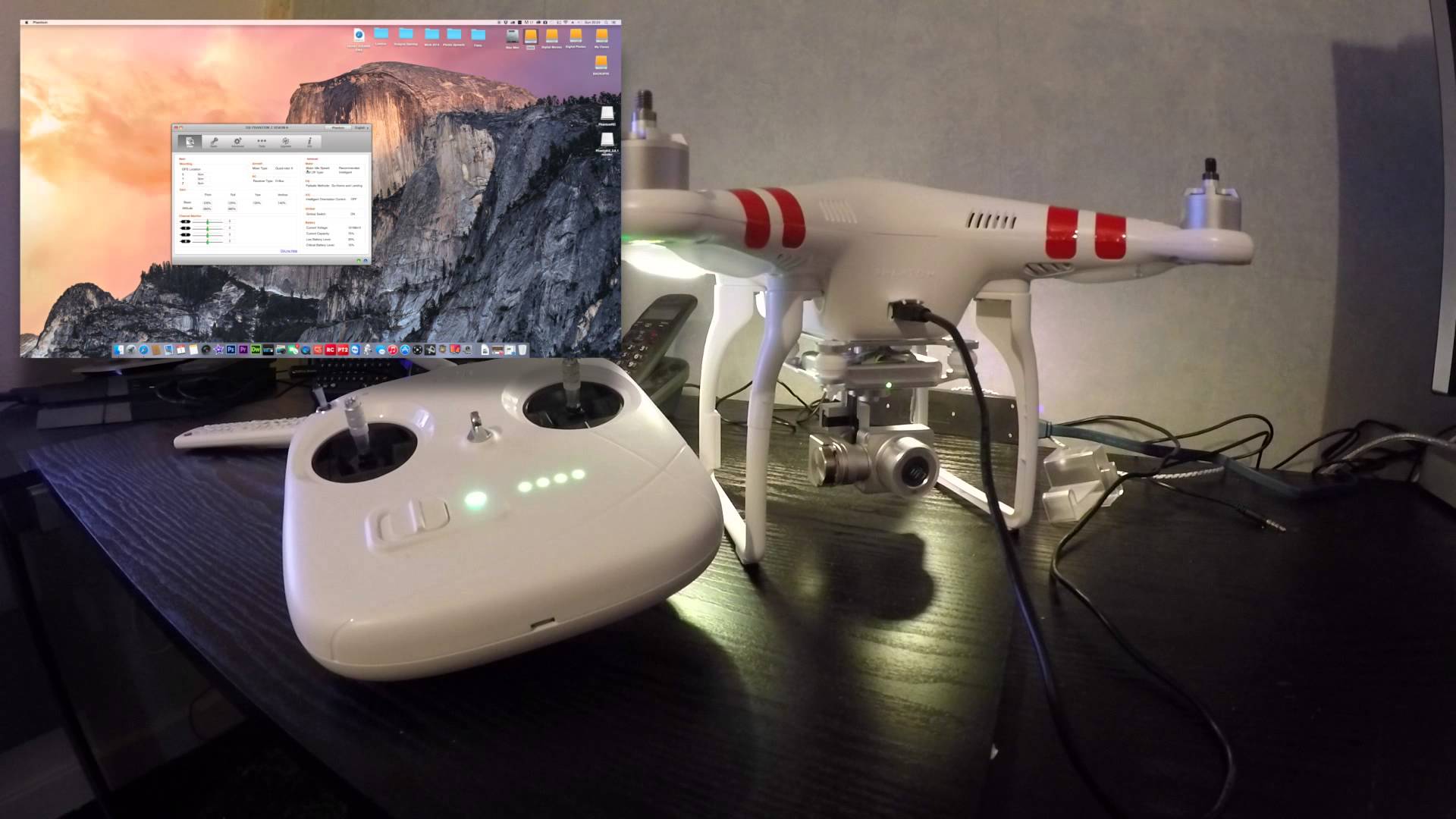

Quadcopters DJI con software "de fábrica" recopila una gran cantidad de información sobre los movimientos del dispositivo. El hecho es que DJI instaló un software especial en sus drones, que determina la ubicación del dispositivo, verificando las coordenadas de las regiones prohibidas para vuelos (

No Fly Zone ). Los desarrolladores creen que la función No Fly Zone (NFZ) le permite proteger a sus clientes de problemas. Estos datos se envían a

los servidores de la compañía , lo que no solo es agradable para el ejército de los EE. UU., Sino también para los usuarios comunes.

Una solución es usar firmware de terceros. Este verano en Geektimes

se informó que una de las compañías rusas, Coptersafe, lanzó su propio firmware y jailbreak. "Es muy bueno que DJI esté preocupado por la seguridad", dijo un portavoz de Coptersafe

en un momento dado. "Pero creo que estas restricciones deberían establecerse a nivel local".