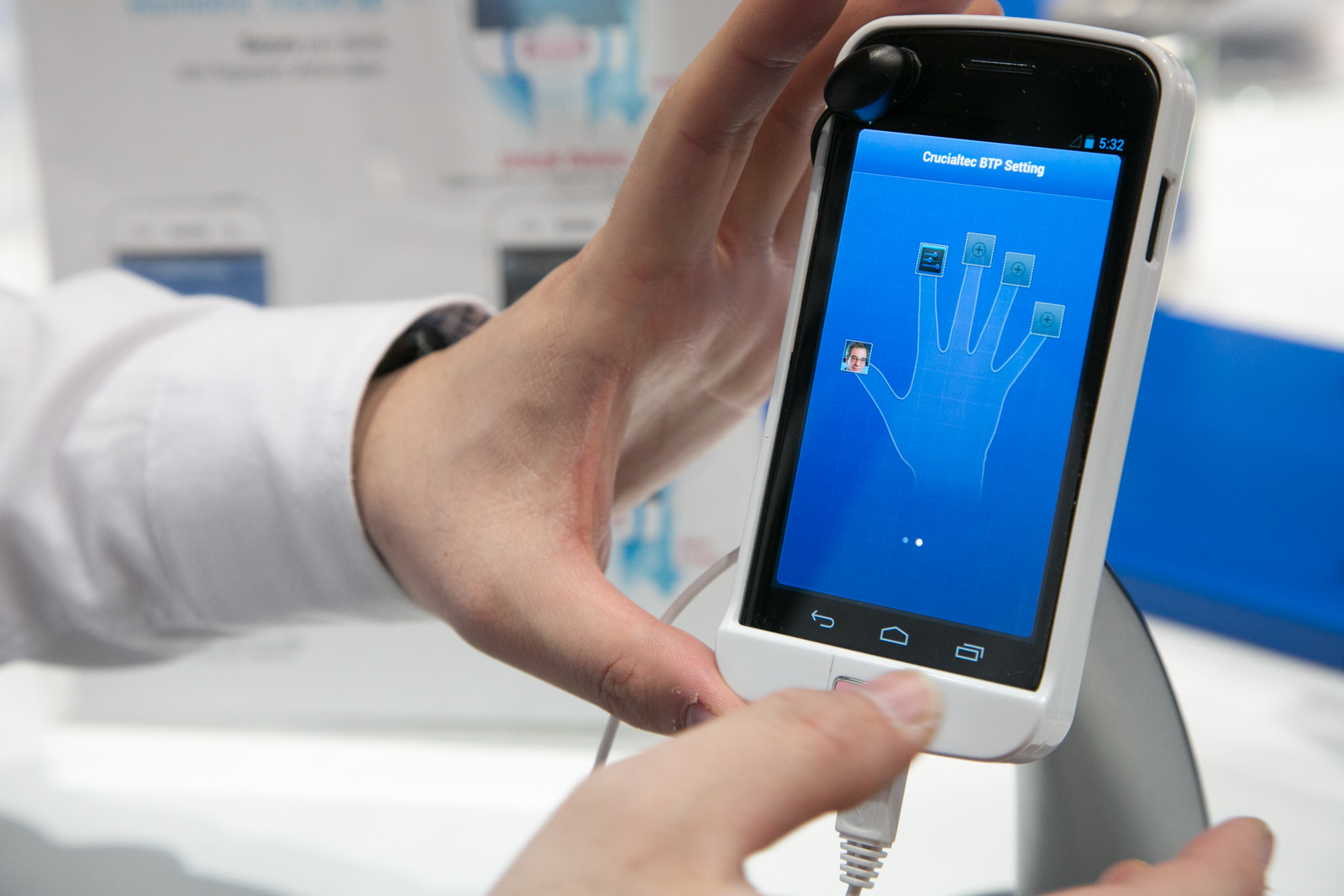

La protección biométrica en teléfonos inteligentes y computadoras portátiles le permite desbloquear el dispositivo en décimas de segundo o iniciar rápidamente la aplicación. Un escáner de huellas digitales ahora está disponible en una variedad de teléfonos inteligentes, tabletas y computadoras portátiles.

Es una paradoja, pero cuanto más sofisticadas se vuelven las contraseñas, más difícil es proteger los datos: es difícil para los usuarios comunes inventar y recordar contraseñas, lo que lo hace cada vez más difícil. Y la autorización biométrica elimina muchos inconvenientes asociados con el uso de contraseñas complejas.

La tecnología de identificación por huella digital, forma de la cara y otros datos fisiológicos únicos de una persona se conoce desde hace décadas, pero no se detiene, sino que evoluciona constantemente. Hoy las tecnologías biométricas son mejores que hace diez años, y el progreso no se detiene. ¿Pero la biometría regular tendrá suficiente "margen de seguridad" o los métodos exóticos de autenticación multifactorial la reemplazarán?

Los orígenes de la biometría.

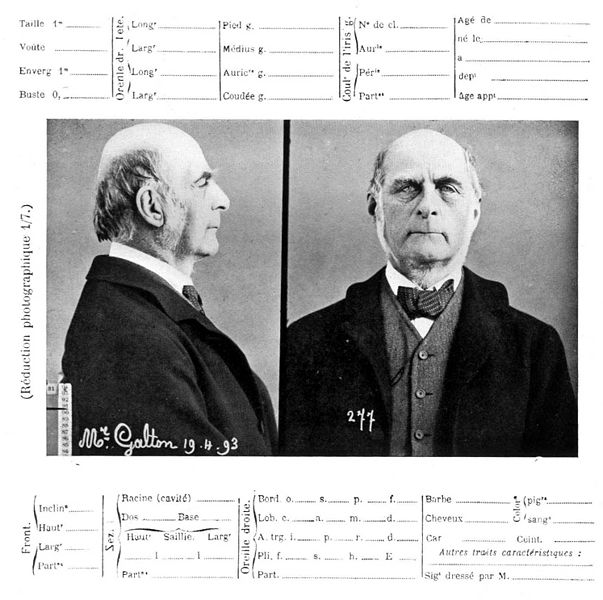

La historia de los métodos de identificación modernos comienza en el siglo XIX, cuando Alfonso Bertillon, secretario de la Primera Oficina de la Prefectura de París de París, propuso un método para identificar a los delincuentes. Bertillon desarrolló un enfoque sistemático, midiendo varias características del cuerpo: altura, longitud y volumen de la cabeza, longitud de los brazos, dedos, etc. Además, observó color de ojos, cicatrices y lesiones.

El sistema de identificación de Bertillon tenía fallas, pero ayudó a resolver varios crímenes. Y más tarde formó la base de una huella digital mucho más confiable.

En 1877, un juez británico en India, William Herschel, presentó una hipótesis sobre la singularidad de un patrón papilar de piel humana. Francis Galton, primo de Charles Darwin, desarrolló un método para clasificar las huellas digitales. Ya en 1902, la tecnología de identificación de huellas digitales se utilizó en investigaciones criminales.

Sin embargo, incluso en la antigua Mesopotamia, las personas

usaban huellas de manos en tabletas de arcilla para su identificación.

La tecnología que nos permite desbloquear rápidamente nuestro teléfono inteligente hoy se remonta a la década de 1960, cuando las computadoras aprendieron a escanear una huella digital. Paralelamente, se desarrolló la tecnología de identificación de rostros, donde el primer gran avance se produjo en 1968:

al identificar personas con 2000 fotos, la computadora pudo "reconocer" correctamente más muestras de prueba que una persona.

El primer método propuesto para recopilar datos utilizando tecnología es óptico. Una huella digital es una combinación de tubérculos y depresiones que crean un patrón específico, un patrón papilar único para cada persona. Por lo tanto, es bastante sencillo fotografiarlo y compararlo con los almacenados en la base de datos.

Más tarde, se inventó un método de exploración capacitiva: los microcondensadores determinan el patrón en el dedo. El método se basa en la carga y descarga de los condensadores dependiendo de la distancia a la piel en cada punto individual del campo: si el condensador se encuentra debajo de un tubérculo, envía un tipo de señal y, si está debajo de una cavidad, luego otro.

Las señales se combinan y se comparan con la información cifrada de huellas digitales que se almacena en el dispositivo.

Existen otros métodos de recopilación de datos: se basan en el trabajo de escáneres de radiofrecuencia, escáneres térmicos, escáneres sensibles a la presión, escáneres de ultrasonido, etc. Cada método tiene sus ventajas y desventajas, pero los escáneres capacitivos de semiconductores están muy extendidos en dispositivos móviles, son simples y confiables.

Búsqueda de contraseña segura

Las bases de datos biométricas digitales se han utilizado en los Estados Unidos desde la década de 1980, pero no fue hasta la década de 1990 que comenzaron a introducir la biometría en dispositivos destinados a usuarios comunes. Al principio, la biometría no atraía mucho interés, ya que seguía siendo costosa, inconveniente e incomprensible para el usuario final. El primer escáner integrado en la computadora portátil leyó una huella digital durante

aproximadamente 1 minuto .

Poco a poco, el costo de introducir la biometría disminuyó y los requisitos de seguridad aumentaron. Los usuarios usaron las mismas contraseñas para todo en una fila y no las cambiaron durante años. Los fabricantes de equipos pudieron ofrecerles una solución universal: la misma contraseña para todo lo que no necesita ser cambiado y que no puede ser robado de la computadora del usuario, recogido con fuerza bruta o asomado por encima del hombro.

En 1994, John Daugman

desarrolló y patentó los primeros algoritmos para la identificación por computadora del iris. Aunque los algoritmos y las tecnologías han mejorado significativamente desde entonces, son los algoritmos de Daugman los que siguen siendo la base de todas las variaciones populares de este método. Hoy en día, escanear el iris del ojo, su retina y el análisis de ADN son más confiables que las huellas digitales, pero requieren soluciones técnicas más complejas y costosas.

En la década de 2000, comenzó a desarrollarse otra tecnología biométrica: el reconocimiento facial en tiempo real. La tecnología es muy similar al análisis de huellas digitales: las características faciales se comparan con una muestra almacenada en una base de datos. La distancia entre puntos importantes se determina en la cara, y también se recopila información detallada sobre la forma: por ejemplo, se tiene en cuenta el contorno de las fosas nasales, los ojos e incluso la textura de la piel.

Vulnerabilidad de impresión

Investigadores

Investigadores de la Universidad Estatal de Michigan

han demostrado que los primeros escáneres masivos de huellas digitales pueden ser engañados usando una impresora de inyección de tinta convencional y papel especial. Los investigadores escanearon los patrones de la piel en varios dedos y simplemente los imprimieron en tinta conductora 2D en

papel especial , que generalmente se usa para imprimir circuitos electrónicos. El proceso es muy rápido. Este no fue el primer intento de encontrar vulnerabilidad en la protección biométrica, pero antes tardó al menos 30 minutos en crear una muestra de calidad.

Si se le ocurre y recuerda una contraseña compleja, nadie la "arrastrará" fuera de su cabeza. Y en el caso de la biometría, es suficiente para encontrar una huella digital de calidad. Los expertos

han demostrado que puede tomar una huella digital con un oso de mermelada si la coloca en la superficie del teléfono inteligente. Además, la huella digital se puede reproducir a partir de una fotografía o mediante una aplicación que simula una pantalla de desbloqueo.

Las personas dejan sus huellas digitales en todas partes, como si escribieran sus contraseñas en todos los objetos y superficies encontrados. Pero al menos puede cambiar la contraseña, y si el material biométrico se ve comprometido, entonces no puede cambiar su ojo o dedo.

Además, las bases de datos están siendo pirateadas todo el tiempo. Esto es menos cierto para los teléfonos inteligentes que almacenan información en forma cifrada. Pero las estructuras estatales tienen mucha información biométrica, y estos no son los custodios más confiables.

El futuro de la protección biométrica.

Nadie debe saber la contraseña, excepto usted. En el caso ideal, no se lo dices a nadie, no lo grabes en ningún lado, no dejes ninguna laguna (la respuesta a la "pregunta secreta" es el apodo de tu perro) para excluir la posibilidad de un simple hack. Por supuesto, con el debido deseo, puedes hackear mucho, pero de otras maneras. Por ejemplo, a través de una vulnerabilidad en el antiguo

protocolo SS7, interceptan SMS y omiten la autenticación de dos factores; en este sentido, la biometría es aún más confiable. Es cierto que debe ser una persona muy importante para que alguien gaste suficiente dinero y esfuerzo pirateando su teléfono inteligente o computadora portátil utilizando todos los métodos disponibles.

El problema obvio de la biometría es su publicidad. Todo el mundo sabe que tienes dedos, ojos y cara. Sin embargo, "datos biométricos abiertos" es solo la punta del iceberg. Se están llevando a cabo experimentos con todos los signos característicos posibles, desde controlar su ritmo cardíaco (

MasterCard ya

está probando una solución de este tipo) hasta implantar chips debajo de la piel, escanear el patrón de los vasos intraoculares, la forma de los lóbulos de las orejas, etc.

En el proyecto Abicus de Google, se planea

rastrear las características únicas del habla humana, lo que le permitirá establecer la autenticidad de su identidad en el futuro, incluso mientras habla por teléfono.

Las cámaras de vigilancia experimentales rastrean a una persona literalmente

a su paso : esta tecnología es difícil de imaginar como protección de un teléfono inteligente, pero funciona bien en un ecosistema único de un hogar inteligente.

TeleSign ha

lanzado un identificador de comportamiento basado en la navegación por Internet de un usuario. La aplicación registra cómo el usuario mueve el mouse, en qué lugares de la pantalla suele hacer clic. Como resultado, el programa crea una impresión digital única del comportamiento del usuario.

Las venas en las muñecas, las palmas y los dedos también se pueden usar como identificadores únicos; además,

pueden complementar los métodos de identificación de huellas digitales existentes. Y esto es mucho más simple que usar un

electroencefalograma en lugar de una contraseña, que es eliminada por los electrodos en la cabeza.

Probablemente el futuro de la protección biométrica es la simplicidad. Mejorar los métodos modernos es la forma más fácil de proporcionar un nivel masivo de protección aceptable. Por ejemplo, puede escanear una impresión con una proyección en 3D de todos los pequeños detalles, y también tener en cuenta el patrón de los vasos.

Las tecnologías de identificación biométrica están mejorando tan rápidamente que es difícil predecir cómo serán en unos años. Se puede suponer una cosa con bastante confianza: las contraseñas que fueron difíciles de usar, cambiar y recordar permanecerán en el pasado.