Si los mensajes son correctos, Intel permitió una vulnerabilidad muy grave en sus procesadores centrales, y no se puede solucionar actualizando el microcódigo. La vulnerabilidad afecta a todos los procesadores Intel en los últimos diez años al menos.

Cerrar la vulnerabilidad requiere actualizar el sistema operativo, ya se han lanzado parches para Linux, Microsoft planea cerrarlo como parte del tradicional "Martes de parches" mensual. Por el momento, los detalles de la vulnerabilidad no fueron revelados, pero algunos detalles aún aparecieron gracias a Python Sweetness y The Register.

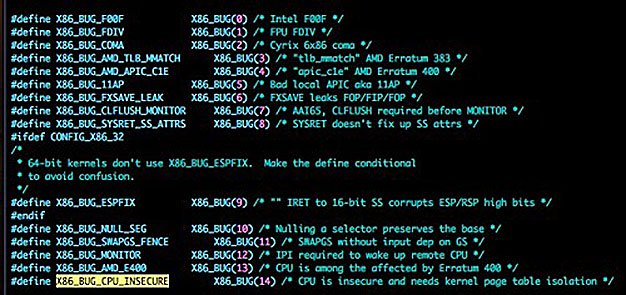

La vulnerabilidad permite que los programas obtengan acceso no autorizado a ciertos datos en un área protegida de la memoria del núcleo. Esto puede evitarse introduciendo el aislamiento de la memoria del núcleo (Kernel Page Table Isolation), que hará que el núcleo sea "invisible" para los procesos actuales. Esta no es una solución ideal para el problema, pero los próximos parches para Windows, Linux y macOS utilizarán este enfoque.

Sin embargo, tal solución puede afectar seriamente el rendimiento. Una caída en el rendimiento debido al aislamiento puede alcanzar el 30 por ciento. Afortunadamente, los últimos procesadores Intel con tecnología PCID (identificadores de contexto de proceso) pueden ayudar a reducir la degradación del rendimiento, aunque no evitarla por completo.

La vulnerabilidad puede ser explotada en condiciones reales; En primer lugar, las empresas que utilizan la virtualización pueden verse afectadas.

“El desarrollo de una solución de software para el problema es urgente, y recientemente se ha implementado en el kernel de Linux; en los núcleos NT, una solución similar comenzó a aparecer en noviembre ”, dice el bloque

Python Sweetness . “En el peor de los casos, esto implicará una desaceleración grave en las tareas cotidianas.

"Hay razones para sospechar que los entornos de virtualización populares, incluidos Amazon EC2 y Google Compute Engine, son vulnerables".

Microsoft Azure y

Amazon Web Services ya han planeado un cierre temporal de los servidores la próxima semana, aunque no comentan el motivo del trabajo. Sin embargo, es probable que sea la necesidad de defenderse contra posibles ataques utilizando la vulnerabilidad encontrada su causa.

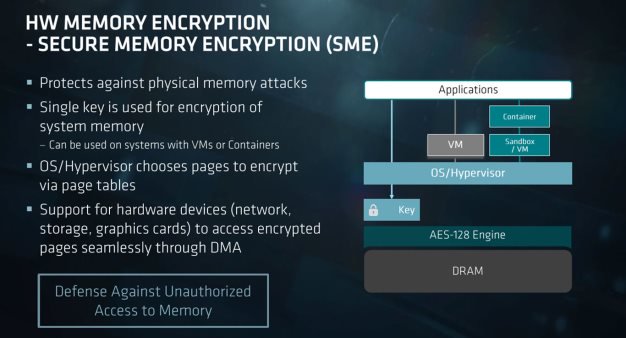

Tenga en cuenta que AMD no se ha mencionado todavía. Es simple: los procesadores AMD no se ven afectados por esta vulnerabilidad y, por lo tanto, no necesitan una protección intensiva en recursos contra ella.

Thomas Lendaki, miembro del grupo basado en Linux de AMD,

informa :

“Los procesadores AMD no son susceptibles a los ataques que protege el aislamiento de la memoria central. La arquitectura de AMD no permite el acceso a los datos sin los privilegios adecuados ".

Además, los nuevos chips de servidor EPYC de AMD y sus procesadores de escritorio Ryzen Pro tienen tecnología de

memoria encriptada que brinda protección adicional contra ataques de este tipo.

De una forma u otra, hasta que se revelen los detalles de los parches, e Intel, por razones obvias, prefiera permanecer en silencio, solo podemos esperar hasta que podamos apreciar completamente la gravedad del problema y la amenaza que representa para las plataformas informáticas existentes. Pero por el momento todo parece muy serio. El parche de solución de Linux (kpti) fue agregado

personalmente por Linus Torvalds al núcleo.

Phoronix ya

probó el rendimiento con kpti habilitado y concluyó que son posibles reducciones de hasta el 17-18 por ciento.

También se informa que el parche para Linux incluirá por defecto kpti en computadoras con procesadores AMD, lo que provocará una caída correspondiente en el rendimiento. AMD

no recomienda usar kpti en computadoras con procesadores AMD. Los detalles de la solución para Windows aún se desconocen.