Recientemente, un hecho interesante apareció en los medios: cuando se comunicaba con un reportero de Wired, un empleado de Facebook

pidió apagar el teléfono inteligente para que fuera más difícil para las redes sociales registrar el hecho de su comunicación. Facebook podría usar navegación por satélite o un micrófono para esto, aunque deshabilitarlos sería suficiente para evitar espiar. Probablemente hay algo más en el teléfono que debe temer. Un teléfono inteligente moderno está repleto de sensores: 2-3 cámaras, un sensor de luz ambiental, un acelerómetro, un giroscopio, GPS y GLONASS, un magnetómetro y otros. A medida que los investigadores de la NASA

usan sensores para la reparación inadecuada de naves espaciales para otros fines, los atacantes pueden aprender mucho sobre el propietario de un teléfono inteligente al obtener acceso a uno o más sensores. No se trata de casos de

piratería física de dispositivos mediante la instalación de chips o la

adición de cables , sino de resolver sensores como tareas como rastrear usuarios, escuchas telefónicas o recibir un código PIN.

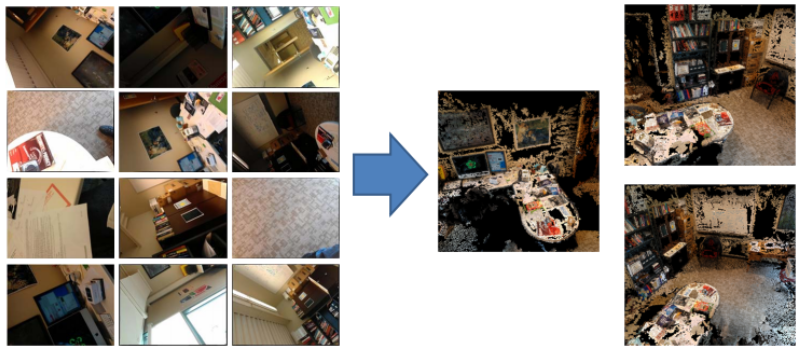

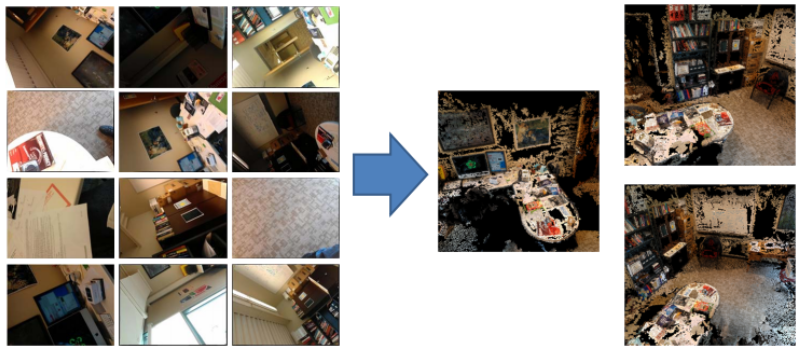

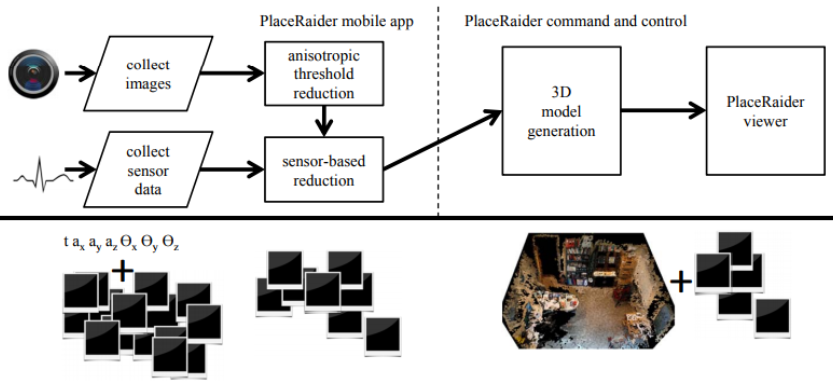

Ilustración para la aplicación PlaceRaider que crea un modelo 3D de una habitación a partir de marcos hechos sin el conocimiento del usuario

Ilustración para la aplicación PlaceRaider que crea un modelo 3D de una habitación a partir de marcos hechos sin el conocimiento del usuarioEl acelerómetro es capaz de rastrear el movimiento del dispositivo a lo largo de tres ejes. En particular, ayuda al teléfono a voltear la imagen, configurarla vertical u horizontalmente dependiendo de la posición del dispositivo. En 2006, el sensor de aceleración apareció por primera vez en los teléfonos, luego fue el modelo Nokia 5500, en el que el acelerómetro ayudó a implementar funciones "deportivas": un podómetro. El giroscopio se agregó por primera vez al teléfono inteligente de Apple, en el iPhone 4. El sensor le permite controlar el automóvil en juegos de carreras sin hacer clic en las flechas y garantiza la dirección de la persona en el mapa que se muestra. Para estos servicios hay que pagar la seguridad. Los atacantes, que obtienen acceso a los datos de uno o más sensores, pueden extraer mucha información útil de ellos. Este acceso es fácil de obtener: vaya, por ejemplo, a

esta página desde su teléfono inteligente, y verá que JavaScript recibe fácilmente los datos del giroscopio. Lo mismo es

posible con HTML5.

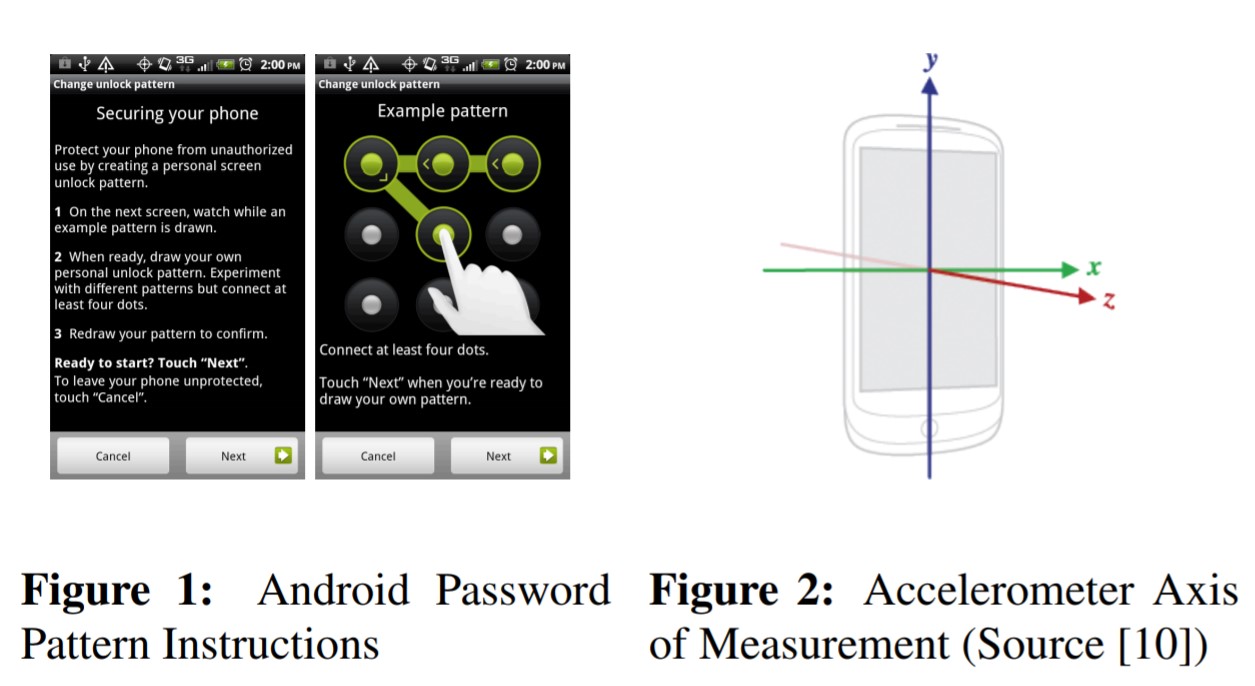

Los teléfonos inteligentes en iOS y Android se bloquean con un código PIN digital, gráfico o huella digital. En los primeros dos casos, el teléfono puede ser pirateado al descubrir cómo cambia de posición cuando el usuario lo desbloquea. En el caso del código PIN digital, los investigadores de la Universidad de Newcastle en el Reino Unido

aprendieron a adivinarlo por primera vez en el 74% de los casos utilizando varios sensores: un acelerómetro, un giroscopio y un magnetómetro. En el tercer intento, descifraron el código en el 94% de los casos.

Los navegadores populares Safari, Chrome, Firefox, Opera y Dolphin inicialmente tienen acceso a sensores, por lo que los atacantes solo necesitan agregar el exploit apropiado al sitio y no pedirle al propietario el permiso que se requiere al instalar la aplicación desde las tiendas.

El código PIN gráfico implica la entrada rápida de contraseña de cuatro o más puntos en un campo 3x3. El campo tiene 389,112 combinaciones posibles, pero los investigadores de la Universidad de Pennsilvan están convencidos de que, en realidad, los usuarios usan un orden de esquemas de magnitud menos. Algunas combinaciones son inconvenientes para el uso constante. Una aplicación que se ejecuta en segundo plano inicia el acelerómetro en el momento adecuado, luego lo apaga y transfiere datos a los estafadores. Los investigadores solo necesitaban un sensor de pirateo.

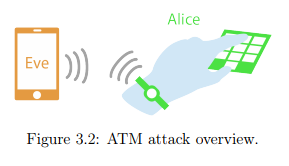

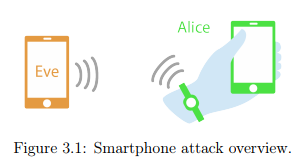

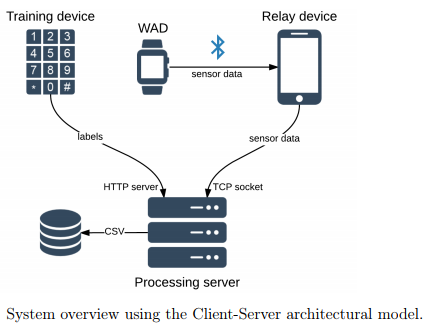

Científicos de la Universidad IT de Copenhague utilizaron un método similar en 2015, solo en este caso el

reloj inteligente monitoreó no solo el código en el teléfono inteligente, sino también el pin de la tarjeta en el cajero automático o en la tienda. Los datos del sensor giroscópico en el reloj se transfirieron al teléfono inteligente, desde donde se enviaron al servidor y se cargaron en CSV.

Millones de personas trabajan en computadoras portátiles y de escritorio todos los días. Los estafadores pueden descubrir qué escribe una persona en el teclado, si el teléfono inteligente no está lejos de él. Los científicos del Instituto de Tecnología de Georgia en 2011

programaron dispositivos móviles para monitorear el texto ingresado en el teclado: los dispositivos medían las vibraciones de la superficie de la mesa. Según los científicos, el procedimiento no fue fácil, pero la precisión de la determinación en ese momento era de hasta el 80%.

El teléfono inteligente iPhone 3GS no era adecuado para tal trabajo, pero el iPhone 4, el primer teléfono inteligente con un sensor giroscópico incorporado, mostró excelentes resultados. Un equipo de investigadores intentó usar un micrófono, un sensor más sensible, para el seguimiento. El acelerómetro al final resultó ser el método preferido, ya que tradicionalmente está menos protegido por el sistema.

Una técnica desarrollada por científicos buscaba pares consecutivos de pulsaciones de teclas. La aplicación descubre dónde se presionaron las teclas (arriba a la izquierda y abajo a la derecha, abajo a la derecha y arriba a la derecha) y también determina la distancia para cada par de teclas. Luego compara los resultados con un diccionario precargado. El método funcionaba con palabras de tres o más letras.

No solo puede robar datos del acelerómetro, sino también controlar el dispositivo con su ayuda, obligando al teléfono inteligente a realizar las acciones necesarias para los estafadores. Un altavoz de $ 5 ayudó a descifrar 20 acelerómetros de 5 fabricantes que utilizan ondas de sonido. Un equipo de investigadores de la Universidad de Michigan y de la Universidad de Carolina del Sur

utilizó el "virus de la música", como llamaron a su técnica en

una entrevista con The New York Times, para hacer que la aplicación Fitbit creyera que el usuario dio miles de pasos y controló el automóvil con un teléfono. El objetivo de los investigadores era crear soluciones de software para contrarrestar tales ataques.

Dado que el giroscopio también capta vibraciones de sonido,

como un disco duro de computadora , puede usarse para escuchas telefónicas ocultas. Científicos de la Universidad de Stanford y especialistas de la compañía de defensa israelí Rafael

han encontrado la manera de convertir el giroscopio de un teléfono inteligente Android en un micrófono constantemente encendido. Desarrollaron la aplicación Gyrophone: los sensores de muchos dispositivos Android captan vibraciones del sonido a frecuencias de 80 a 250 hertzios.

La voz de un hombre adulto tiene una frecuencia de 85 a 155 Hz, mujeres: de 165 a 255 Hz. Por lo tanto, el sensor giroscópico puede escuchar el habla humana. El giroscopio del iPhone usa una frecuencia inferior a 100 Hz, por lo que no es adecuado para el mismo propósito, pero, sin embargo, puede, por palabras individuales, ayudar a reconocer el género del hablante. La precisión de la herramienta en 2014 no fue muy alta, hasta el 64%.

El trabajo coordinado de varios sensores en el teléfono inteligente y el aprendizaje automático ayudará

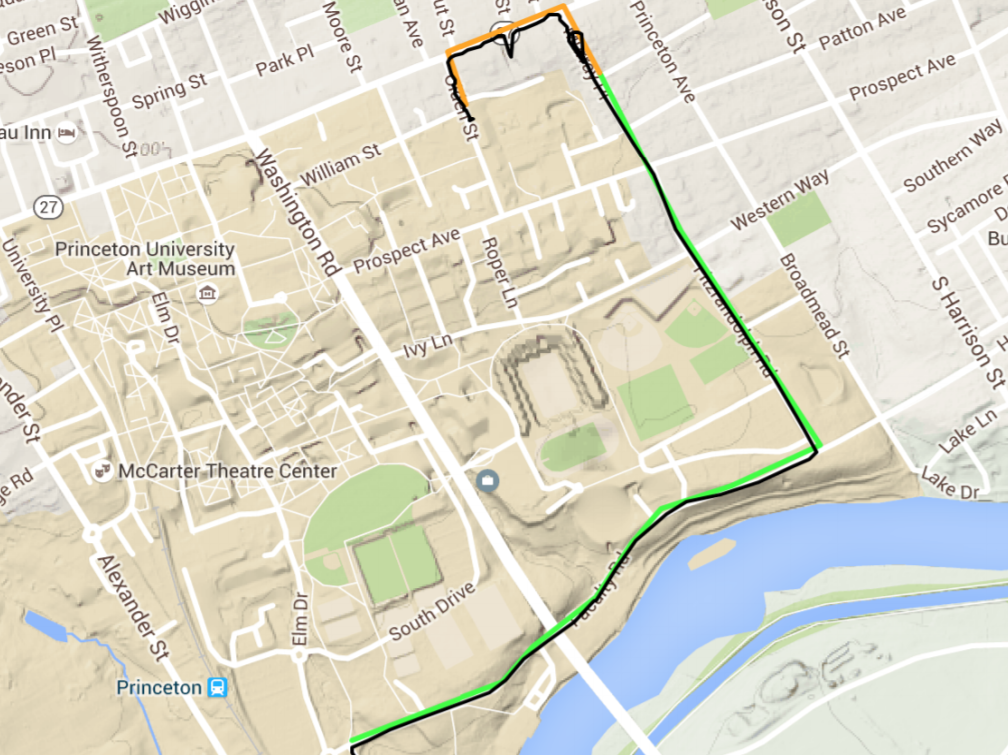

a rastrear el movimiento del propietario del dispositivo cuando la navegación por satélite está desactivada. La siguiente ilustración muestra con qué precisión se determina la ruta mediante el método propuesto por un equipo de investigadores del Instituto de Ingenieros Eléctricos y Electrónicos (IEEE). El verde indica la ruta que el usuario ha recorrido en el transporte, el naranja indica la distancia recorrida y el negro indica los datos del GPS.

La aplicación PinMe compara información de sensores con datos abiertos. Primero, el exploit recibe información sobre la última dirección IP del teléfono inteligente y la conexión Wi-Fi para determinar el punto de partida de la ruta. Luego, en dirección, velocidad y frecuencia, la parada reconoce la diferencia entre caminar, conducir un automóvil y el transporte público, volar en un avión. PinMe compara los datos recibidos con la información de fuentes abiertas: toma datos de navegación de OpenStreetMaps, un mapa de altitud de Google Maps, datos de rutas de líneas aéreas y horarios de trenes. Para aclarar la ruta, la aplicación utilizó el servicio meteorológico Weather Channel: la información precisa sobre la temperatura y la presión del aire ayuda a nivelar la influencia de las condiciones climáticas en la información recopilada por los sensores.

En 2010, la corporación japonesa de telecomunicaciones KDDI

utilizó una técnica similar: el acelerómetro en el teléfono inteligente se usó para monitorear a los empleados. Los datos del sensor permitieron comprender si una persona está subiendo escaleras o sobre una superficie plana, si la basura está sacudiendo sus cubos o lavando pisos. En 2015, expertos de la Universidad de Nanjing en China

utilizaron datos de un acelerómetro para monitorear el movimiento de personas en el metro.

Localice el propietario del teléfono inteligente puede la aplicación que recibe datos sobre el estado de la batería. Cualquier aplicación puede recibir dicha información, ya que esto no requiere permisos adicionales. Científicos de Stanford y expertos de la compañía de defensa Rafael, que ya se han mencionado anteriormente, han

desarrollado la tecnología Power Spy.

La ubicación del usuario se determina con una precisión del 90 por ciento debido al análisis de la velocidad de descarga de la batería: así es como los científicos determinaron la distancia del dispositivo desde los repetidores. Pero dicha precisión solo es posible si el usuario no es la primera vez que pasa por esta ruta.

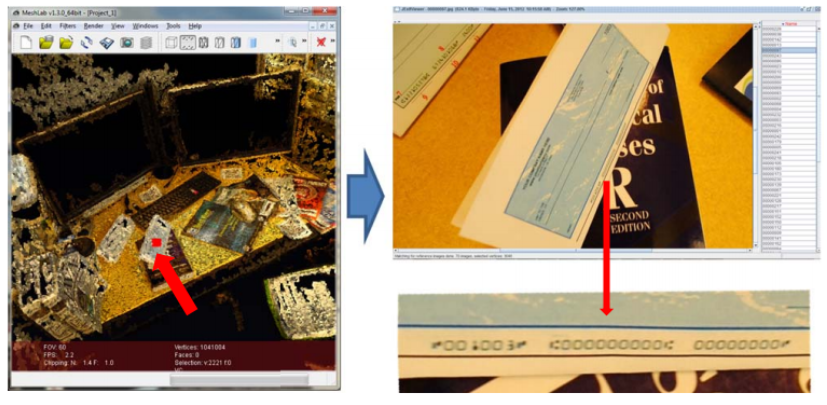

En 2012, el centro de investigación militar de EE. UU. En Indiana y los científicos de la Universidad de Indiana

desarrollaron la aplicación PlaceRaider para teléfonos inteligentes Android 2.3, que podría reconstruir el entorno del usuario en 3D.

El usuario tuvo que descargar una aplicación con la capacidad de tomar fotos y darle permiso para usar la cámara y enviarlas. PlaceRaider, trabajando en segundo plano, apagó el sonido del obturador para no preocupar al usuario. Luego, el programa tomó fotos al azar, almacenando información sobre la hora, el lugar y la orientación del teléfono inteligente. Después de filtrar la foto y eliminar los cuadros defectuosos realizados, por ejemplo, en el bolsillo del usuario, la aplicación los envió al servidor, donde se creó un modelo 3D de la sala.

Para probar la efectividad de esta idea, los científicos dieron teléfonos "infectados" a veinte voluntarios que no sabían sobre la aplicación, y los enviaron a la oficina con varias tareas simples. En la siguiente etapa, dos grupos de personas observaron los resultados: uno - fotografías individuales, el segundo - modelos 3D. Ambos grupos buscaron códigos QR, cheques, documentos y calendarios que los atacantes podrían usar para determinar cuándo la víctima no estaría en un lugar en particular.

La aplicación para el "usuario final", es decir, en el peor de los casos, un delincuente y, en nuestro caso, científicos, permitió llevar ciertas partes del cuadro a las mejores tradiciones de las películas de Hollywood. En este caso, la persona que abrió el modelo 3D podría hacer clic en un punto determinado, después de lo cual la aplicación estaba buscando mejores fotos de la base de datos, más cerca del lugar deseado. La siguiente imagen muestra el número del cheque sobre la mesa.

Cuanto más poder, más responsabilidad: es necesario recordar a los desarrolladores de teléfonos inteligentes y aplicaciones para ellos, que hoy ofrecen posibilidades ilimitadas para hackear las billeteras de los usuarios, rastrear movimientos e identificar intereses para una orientación publicitaria más precisa. En la vida real, por supuesto, la mayoría de estos académicos son de interés para los guionistas del Black Mirror en el mejor de los casos.

Los verdaderos hackers desarrollan periódicamente formas geniales de sacar dinero de la población, pero no se dan cuenta muy bien. Por ejemplo, en febrero de 2018,

pudieron descargar el minero a sitios gubernamentales en el Reino Unido, EE. UU. Y Canadá, obligándolos a ganar criptomonedas durante cuatro horas. En lugar de obtener una gran cantidad de información de estos sitios y venderla, conectaron a un minero y ganaron $ 24. Sin embargo, después de aclarar las circunstancias y este dinero, el servicio de minería no les pagó.