Mi primer

artículo sobre este recurso se dedicó a un momento en la historia de la criptografía: el mundo del secreto cautiva, atrae, está lleno de secretos y misterios que se abren con el tiempo; cifrados, máquinas criptográficas y entretejidos de destinos, eventos, incidentes alrededor del cuello del "secreto".

Hay varias formas de espionaje. Cuando los países se espían entre sí, el oficial de inteligencia generalmente se encuentra y trabaja en la embajada de un país hostil, protegido por inmunidad diplomática. Pero a veces un oficial de inteligencia invade el territorio enemigo con un nombre falso con una leyenda inventada, solo o incluso con su familia, tal espionaje es ilegal.

De hecho, la recolección de información del enemigo rara vez es realizada por el propio explorador, sino que hay algún agente que tiene acceso a la información necesaria. En esta situación, el oficial de inteligencia se convierte simplemente en el "procesador" (administrador de casos) de la información recibida de los agentes. Los agentes potenciales son personas cuyo motivo es uno o una combinación (a veces todos juntos) de factores como "Dinero", "Ego", "Ideología", "Compromiso" (acrónimo MICE: Dinero, Ideología, Compromiso y Ego, según uno de teorías de motivación para espías).

Siguiendo el orden cronológico, consideramos la historia de la criptografía a través del prisma de eventos, personas y equipos conocidos.

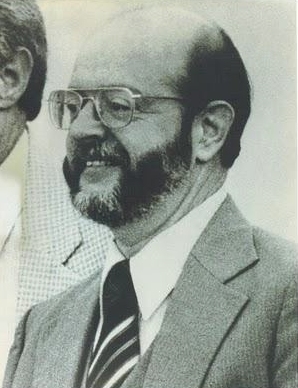

John Walker / 1967-1985

El guardiamarina jefe de la Marina, John Anthony Walker (28 de julio de 1937 - 28 de agosto de 2014), mientras trabajaba en la Marina de los EE. UU. Como especialista en relaciones públicas, comenzó a espiar al lado de la Unión Soviética.

Después de 17 años de cooperación con los soviéticos, pudo transferirles miles de documentos secretos, comprometiendo así las máquinas de encriptación de los EE. UU. Como KL-7, KL-47 y KW-7. Como resultado, esto permitió a la URSS descifrar al menos un millón de documentos confidenciales. John recibió la cámara Minox C para que pudiera fotografiar documentos clasificados y materiales clave.

Minox-C

Minox-C es una cámara subminiatura (para película de 8 x 11 mm), fue la sucesora de Minox B, se desarrolló en Alemania. Durante muchos años, las cámaras en miniatura Minox han sido famosas en el mundo de las cosas de espías, hasta los años 90, cuando terminó la Guerra Fría. Minox-C estuvo en producción desde 1969 hasta 1978, fue reemplazado por un Minox LX aún más en miniatura.

La cámara tenía 8 centímetros de largo, 2.8 de ancho y solo 1.5 centímetros de grosor y cabía fácilmente en la palma de su mano. Tenía una lente de cuatro lentes, que le permite enfocar a corta distancia. La cámara Minox era excelente para fotografiar documentos, cartas, páginas de libros y sobres, pero era difícil de usar sin ser notada por otros. El obturador hizo un clic fuerte, la cámara tuvo que sujetarse con las dos manos y ella necesitaba una buena iluminación, no las mejores condiciones para la fotografía espía.

A primera vista, el Minox C es similar en diseño al Minox B. Sin embargo, hubo varias diferencias significativas. El fotómetro de selenio Minox B fue reemplazado por un fotorresistor de sulfuro de cadmio, presente en el frente derecho de la cámara (cuadrado pequeño).

Además, la cámara ya tenía un obturador electrónico, no mecánico. Para realizar la función de cierre / apertura, se requería una batería; se instaló en el compartimento a la derecha del sensor de luz. Como resultado, las dimensiones de la cámara fueron significativamente mayores que las de Minox B.

Cuando se cerró, las dimensiones de la cámara fueron 120 x 27 x 15 mm, que es 2 cm más larga que la Minox B. Estas dimensiones le dieron a Minox C el título de la cámara subminiatura más grande jamás creada por Minox. Sin embargo, tenía ventajas sobre Minox B. Por ejemplo, al abrir y cerrar la cámara, la película solo se movía cuando se tomó la foto, mientras que en Minox B la película se movía cada vez que se cerraba. La lente Minox C tenía una apertura con un valor fijo de f / 3.5 y una distancia de enfoque de 20 cm hasta el infinito. A partir de 1969 y hasta 1978, se produjeron 173,594 equipos.

A la izquierda había un disco para seleccionar la fotosensibilidad de una película con una escala de acuerdo con el estándar DIN (de 6 DIN a 27 DIN). El dial central se usó para ajustar manualmente la velocidad del obturador (1/15 y 1/1000 segundos). Minox C tenía un obturador electrónico que estaba conectado al medidor de exposición a la izquierda. Configurar el interruptor del obturador en A (automáticamente) permitió que el medidor de exposición controlara el tiempo de exposición, es decir, la velocidad del obturador.

Para evitar el desenfoque de movimiento causado por velocidades de obturación lentas, la cámara estaba equipada con un dispositivo de "control de velocidad". En el modo de exposición automática (A), cuando la velocidad de obturación es inferior a 1/30 de segundo, se enciende el LED (indicador de velocidad lenta).

En el lado derecho de la cámara había un dial con un dial para ajustar la distancia (enfoque). Como Minox C era un espía y tenía que encajar en un puño, tenía una lente macro que se enfocaba bien en objetos lo más cerca posible de 20 cm. Al igual que Minox B, el visor y la lente estaban separados unos centímetros.

El proceso de reemplazar un cartucho de película parecía bastante simple. Primero, era necesario extender la cámara de la manera habitual, como si fuera una imagen, después de sacar un poco más hasta que la sangría fuera visible, empuje el hueco con el pulgar, lo que a su vez desbloqueará la cámara. Luego, abra la tapa del cuerpo de la cámara y abra el casete de película.

Si había película, la cámara tenía que ponerse boca abajo hasta que el cartucho de película se cayera. Se tomó una nueva película del recipiente protector y se colocó en la cámara. La cámara se estaba cerrando.

Accesorios:

Volviendo a Walker. En 1955, comenzó a servir en la Marina de los EE. UU., Motivado por un factor como "Dinero", se alistó con éxito como espía soviético en el invierno de 1967. Durante 17 años, hasta su retiro en 1983, John transmitió a los soviéticos información con claves, materiales de cifrado para máquinas criptográficas KL-47, KW-7 y otros. La recompensa por el servicio fue de varios miles de dólares al mes. Más tarde se corrompió con la ayuda de Jerry Whitworth (oficial naval), desde 1973, junto con él, más tarde en 1984, su hermano mayor Arthur y su hijo Michael sirvieron para el "bien" de la URSS. Todo terminó tonto, los Caminantes se pelearon por el abuso del alcohol y la violencia y se dispersaron. Walker no pagó la pensión alimenticia a su esposa y Barbara lo demandó, al mismo tiempo y entregó a las autoridades sus actividades clandestinas. Walker decidió trabajar con las autoridades, hizo un trato y se declaró culpable. Sufriendo de diabetes y cáncer de garganta, John Walker murió en prisión el 28 de agosto de 2014. Por cierto, los materiales proporcionados por John Walker y su grupo de espionaje permitieron a la URSS construir un análogo del

KL-7 .

Richard Osborne 1982-1983

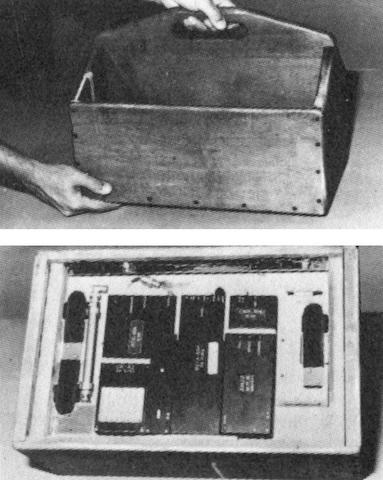

El 7 de marzo de 1983, Richard Osborne, que acababa de ser nombrado primer secretario de la embajada de EE. UU. En Moscú, fue atrapado por el servicio secreto ruso de la KGB mientras operaba el complejo satélite de radar RS-804 en uno de los parques de Moscú.

Durante la Guerra Fría, el RS-804 fue utilizado por operativos estadounidenses en muchos países considerados hostiles a Estados Unidos, como Cuba, Alemania Oriental (DDR), Polonia y la Unión Soviética (URSS). Sin embargo, el problema con la URSS era que Moscú estaba en el límite del área de cobertura del satélite MARISAT. En junio de 1981, las pruebas mostraron que el RS-804 no se puede usar de manera confiable desde Moscú. Los kits fueron devueltos a los Estados Unidos.

El kit RS-804 fue mejorado por expertos de la CIA, dos años después fue devuelto a la estación de Moscú para realizar pruebas. A fines de 1982, el servicio secreto ruso de la KGB comenzó a notar la intercepción de señales a los satélites estadounidenses MARISAT, que, como era de esperar, provenían de parques y bosques de la URSS.

Mientras tanto, Richard Osborne, un hombre de 40 años, ha sido diplomático en la Embajada de los Estados Unidos desde agosto de 1982 y vivía en Moscú con su esposa y sus dos hijas, de 6 y 8 años. Fue nombrado primer secretario del Ministerio de Economía.

El 7 de marzo de 1983, Osborne iba a probar el dispositivo mejorado, mientras caminaba por el parque con su familia. Fue a un lugar abierto en Victory Park en Poklonnaya Hill e instaló un dispositivo oculto dentro de su maletín para poder "ver" el satélite. Entonces Osborne comenzó la transferencia.

Por supuesto, él no sabía que él y su familia estaban siendo monitoreados por el KGB, el Osbourne ya había sido sospechoso, y tan pronto como el KGB recibió la confirmación de que la transmisión de señales era de su cartera, fue arrestado. Hablando bruscamente, Richard quedó atrapado. En su cartera se descubrió un complejo transmisor de comunicaciones por satélite RS-804, oculto bajo un doble fondo. El dispositivo se sintonizó a 311,15 MHz en la banda UHF: canal satelital MARISAT.

En la cartera de Osborne, se encontraron notas escritas en papel especial soluble en agua. Para la KGB, esta fue la última evidencia de que Osborne era de hecho un espía, no un diplomático. Después del arresto, Osborne (que tenía inmunidad diplomática) fue liberado y declarado persona non grata por "acciones incompatibles con el estatus diplomático". Luego fue expulsado fuera de la Unión Soviética.

A fines del otoño de 1982, la contrainteligencia soviética entre miles de señales de radio reveló transmisiones encriptadas en el modo de alta velocidad, siguiendo desde la región de Moscú hasta el Marisat-3 IZS. A principios de 1983, tales señales de radio se repitieron dos veces. Esta residencia de la CIA continuó verificando agresivamente las condiciones para el paso de señales de radio desde Moscú. La cuarta transmisión conspiratoria, conducida por Richard Osborne, primer secretario de la embajada estadounidense del parque Filevsky de Moscú, se volvió fatal para la Agencia Central de Inteligencia. No ayudó que la residencia planeara presentar su viaje al parque como una caminata familiar, o que el aparato de radio estuviera escondido en una bolsa de compras.

La sofisticada radio en miniatura RS-804 fue investigada y fotografiada cuidadosamente por la KGB, con el nombre en código PHOBOS o FOBOS (FOBOS), y la información se transmitió a servicios amigables en países como Cuba, Polonia y Alemania Oriental. El KGB más tarde confiscó varios dispositivos más en Afganistán en 1988.

RS-804 era un diseño modular, gracias al cual era posible usar el receptor de radio o sus módulos en varias configuraciones y esconderse sin problemas. El ancho del módulo "más grueso" era de 19 mm, lo que era ideal para guardar el dispositivo dentro de un maletín o en un mueble. Algunas partes se usaron con una radio CDS-501 similar.

Radio CDS-501

Radio CDS-501Módulos de radio CDS-501

1. Transceptor RT-804

1. Transceptor RT-804Transceptor en forma de L, tamaño 100 x 188 mm. Tenía dos conectores para conectarse a otros módulos: uno para conectar el dispositivo de cifrado CK-42 (2), y el segundo para conectarse a la batería / fuente de alimentación / cargador. Además, se proporciona un conector de antena en la parte superior.

El transmisor funcionaba en el rango de microondas de 300 MHz, el amplificador de RF del transmisor tenía 10 vatios de potencia de salida. Fue adecuado para su uso con los satélites estadounidenses MARISAT y FLTSATCOM. El dispositivo que fue interceptado por el KGB se sintonizó a 311,15 MHz; Estación terrestre satelital MARISAT ascendente. Se sabe que la CIA utilizó las siguientes frecuencias del FLTSATCOM (flota de comunicaciones por satélite) para transmitir datos, todos en FM / datos de banda estrecha:

- 243.000 - 244.000 MHz

- 251,000 - 269,000 MHz

- 292,000 - 317,000 MHz

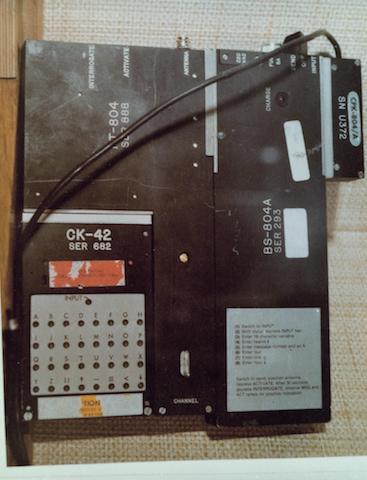

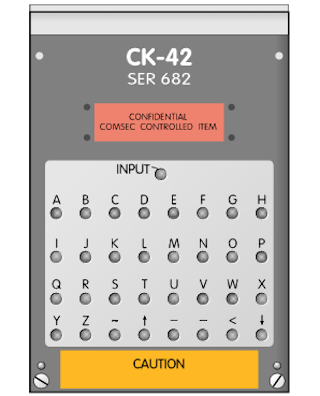

2. Dispositivo de cifrado CK-42

El módulo de cifrado o dispositivo de cifrado era la parte más pequeña del kit. Sus dimensiones eran de 100 x 68 x 18 mm y peso: solo 160 gramos. Se conectó al transceptor en forma de L, se desconectó fácilmente, lo que permitió cargar datos desde el exterior. CK-42 se designa como "Artículo confidencial controlado por COMSEC".

CK-42 almacenó mensajes en la memoria interna de hasta 1579 caracteres de longitud, cifrados con una clave de cifrado de 19 caracteres, esta clave se proporcionó en una hoja separada. Lo más probable es que se haya usado una nueva clave para cada mensaje.

Los mensajes se ingresaron usando un teclado pequeño, 32 botones ubicados en 4 filas, 8 columnas, más un botón de ENTRADA separado en la parte superior. Debido al pequeño tamaño del dispositivo, era necesario usar un lápiz para ingresar datos. A carga máxima, la transmisión de radio tuvo lugar en 20 segundos.

El algoritmo de cifrado utilizado por el CK-42 es actualmente desconocido. Este módulo criptográfico se utilizó como parte del CDS-501, un dispositivo de la CIA para comunicarse con agentes a corta distancia.

Una de las innovaciones tecnológicas fue el dispositivo electrónico en miniatura SCRAC, el primero de una gran familia. Dmitry Polyakov, general de la Inteligencia Militar Soviética (GRU), quien ofreció sus servicios en Nueva York y recibió el nombre en clave "Cilindro" del FBI, le dio una versión inicial del dispositivo llamado "Buster". La CIA esperaba que el nuevo dispositivo facilitaría la comunicación de Polyakov con ellos y evitaría que cayera en el campo de visión de la KGB. Era un sistema de comunicación portátil que constaba de dos estaciones base portátiles, cada una del tamaño de una caja de zapatos, y un aparato para un agente que podía ocultarse en un bolsillo. Usando un pequeño teclado que mide 4 centímetros cuadrados, el agente primero tuvo que cifrar el texto y luego ingresar este mensaje digital. Tan pronto como se cargaron los datos, se colocaron mil quinientos caracteres en el Buster, el agente debería estar dentro de un radio de 300 metros desde la estación base y presionar el botón de enviar. La estación base era portátil, se podía dejar cerca de una ventana o en un automóvil, solo se debería decir al agente dónde estaba ubicada.

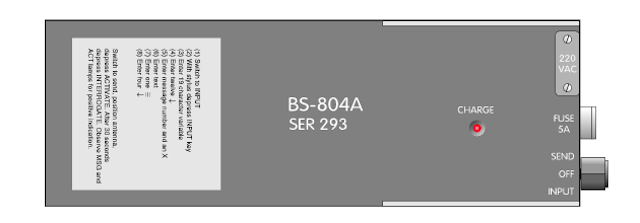

3. Fuente de alimentación BS-804A

La fuente de alimentación era la parte más grande del sistema, 69 x 180 mm. Esto incluía un conjunto de baterías de NiCd, así como una unidad de fuente de alimentación de CA (PSU), que también se usaba como cargador. El sistema podría funcionar con batería o con corriente alterna.

La fuente de alimentación se conectó al transceptor a través del conector en la esquina superior izquierda. Había un selector de MODO: un interruptor giratorio de tres posiciones que se podía configurar en ENVIAR, APAGAR o ENTRAR. En la esquina superior derecha había una ranura para un control remoto. La fuente de alimentación que se muestra en la figura se configuró para 220 V CA, esto se indica mediante una pequeña etiqueta en el borde superior.

En la parte superior de la fuente de alimentación había una pequeña lámpara CHARGE que se encendía cuando se conectaba a una red de CA (las baterías de NiCd se estaban cargando). El manual de instrucciones es una prueba de la facilidad de uso del dispositivo.

4. Control remoto CPK-804 / ASe conectó un pequeño dispositivo de control remoto al conector en la esquina superior derecha de la fuente de alimentación. Con él, se conectó un interruptor de activación externo (por cable) al dispositivo.

Antena

La antena polarizada circular es el componente más largo y delgado del dispositivo. Sus dimensiones son 310 x 310 mm.

ICF-2001D

El ICF-2001D era un receptor portátil de LW, MW, SW y FM, el mejor receptor de radio de onda corta jamás creado por la eminente compañía japonesa Sony (1980). Aunque era un producto disponible comercialmente, logró jugar un papel importante en el espionaje internacional.

Sony ICF-2001D

Sony ICF-2001DDimensiones ICF-2001D - 29 x 16 x 5 cm, el dispositivo funciona con dos baterías AA y tres baterías tipo D. Arriba hay una antena telescópica, en frente hay un indicador digital. El ICF-2001 también podría funcionar con un adaptador externo de CC de 4,5 V (o baterías). Como alternativa, puede usar un adaptador de 12 voltios, que le permite usar la radio en el automóvil. Había tres versiones básicas de este dispositivo, además de al menos cinco modelos para diferentes países con diferentes estándares de frecuencia y voltaje. El dispositivo cubrió completamente los rangos de LW y MW en AM, así como VHF en FM (87-108 MHz). Pero el "objetivo" real de este receptor de radio era la banda de transmisión de HF. Los equipos de radio como Sony ICF-2001D y Grundig Satellit 2000 fueron muy populares en la década de 1980 y permitieron escuchar transmisiones internacionales.

Debido a su tamaño relativamente compacto, alta sensibilidad y batería, el ICF-2001D se utilizó como herramienta para los espías de Europa del Este que trabajaban en países de Europa occidental durante la Guerra Fría. A menudo, agencias como la KGB, GRU y Stasi le dieron dinero a sus espías occidentales para comprar ese receptor en las tiendas locales.

Usando el receptor, los espías escucharon las estaciones de Europa del Este que operan en el rango de onda corta. Oculto en números, los mensajes secretos y las instrucciones para el espía se descifraron con One-Time Pad. Inmediatamente después de decodificar los mensajes, fue destruido, la misión se consideró cumplida. Los mensajes fueron enviados de vuelta al centro de espionaje por mensajería, a través de "buzones de correo muertos" (cachés diseñados para enviar mensajes de agentes en secreto).

Un ejemplo sorprendente del uso de ICF-2001D en el espionaje internacional es una serie de casos contra ciudadanos estadounidenses en el período comprendido entre 2001 y 2009. En los hogares de los sujetos que espían a los Estados Unidos para Cuba, el FBI descubrió Sony ICF-2010 (versión estadounidense de ICF-2001D).

El primer caso es el caso contra Ana Belen Montes (28 de febrero de 1957), que trabajó para la Agencia de Inteligencia Militar de los Estados Unidos (DIA) y se desempeñó como analista cubana. Desde 1985 hasta su arresto en 2001, espió al lado de Cuba, ya que logró transmitir mucha documentación e información militar confidencial a los cubanos.

Antes de ser arrestado el 21 de septiembre de 2001, el FBI encontró evidencia de uso de One-Time Pade (OTP) en una computadora portátil mientras registraba el departamento de Ana. Se encontró un receptor Sony que se utilizaba para recibir mensajes One-Time Pade (OTP) de estaciones cubanas sintonizadas a 7887 kHz. Ana recibió instrucciones claras del Servicio de Inteligencia de Cuba (CuIS) para destruir los datos en su computadora portátil después de su uso, pero no logró hacerlo. Como resultado, el FBI logró recibir un mensaje OTP.La autora de The Spying Art, Keith Melton, quien estudia la historia de la inteligencia en todo el mundo, escribió que usó Sony ICF-2010 (el equivalente de ICF-2001D en los Estados Unidos). En un documento detallado en 2010, el investigador Dirk Rymanants explicó cómo el FBI logró descifrar un cifrado OTP indestructible debido a fallas en los procedimientos cubanos. Tras declararse culpable de espionaje, Montes fue sentenciado en octubre de 2002 a 25 años de prisión sin posibilidad de libertad condicional.Falla de comunicación, pirateando el sistema perfecto de la agencia de espionaje cubana.

Estados Unidos fue el principal objetivo externo del Servicio de Inteligencia de Cuba (CuIS). Por lo tanto, no es sorprendente que los empleados y agentes de CuIS reclutados y controlados por CuIS en los Estados Unidos fueran objetivos importantes de los esfuerzos de contrainteligencia del FBI. En los últimos años, el FBI ha descubierto varias operaciones importantes. El vínculo en estos casos fue precisamente el hecho de cómo los agentes recibieron sus mensajes operativos. Y por qué, a pesar de que los cubanos utilizan un sistema criptográfico indestructible, el FBI logró descifrar algunos de estos mensajes operativos y, posteriormente, proporcionar pruebas en los tribunales.Los errores en el proceso de mensajes de CuIS fueron los que contribuyeron al enjuiciamiento, arresto y condena de agentes clandestinos.Así que Ana Belen Montes (y un par de agentes) fue acusada por el fiscal federal, su caso decía: "Montes se comunicó con la agencia de inteligencia cubana utilizando mensajes cifrados e instrucciones que recibió de Cuba, y la transmisión utilizó el rango de onda corta".Aunque se usó un método común para obtener mensajes rápidos e instrucciones de los agentes de CuIS, no fue la razón que llevó a las investigaciones, la vigilancia y, en última instancia, el arresto de espías. Fueron los errores durante las operaciones los que jugaron un papel decisivo en estos asuntos. Así, el sistema criptográfico, considerado completamente seguro, surgió como el "acusador" y proporcionó evidencia de espionaje. Los espías en sí mismos no eran personas estúpidas, sino intelectuales educados. Entonces, ¿cómo funcionó este sistema perfecto y qué condujo a su falla?El método habitual utilizado por CuIS para comunicarse con sus agentes en los Estados Unidos era transmitir mensajes cifrados utilizando potentes transmisores de onda corta ubicados en Cuba. Los mensajes eran una serie de números dictados por voz o usando el código Morse.Ana Belén Montes 1985-2001

La analista cubana Ana Belen Montes (28 de febrero de 1957) trabajó durante 16 años en la Agencia de Inteligencia de los Estados Unidos (DIA) cuando fue arrestada en 2001 bajo sospecha de espionaje para cubanos. En sus cosas, el FBI encontró el receptor Sony ICF-2001D, una computadora portátil Toshiba y evidencia de cifrados OTP. Ana Belen Montes estudió en la Universidad de Virginia, recibió un título en relaciones internacionales y completó una maestría en la Universidad Johns Hopkins. En 1985, comenzó a trabajar en el Departamento de Justicia en Washington. Su franca opinión y declaraciones sobre la política de Estados Unidos con respecto a los países latinoamericanos atrajeron la atención de los funcionarios cubanos. Montes pronto fue reclutado por CuIS. En 1985, Montes solicitó un puesto en la Agencia de Inteligencia (DIA). Durante muchos años fue una analista líder en temas cubanos,tuvo acceso a información clasificada.En 1996, uno de los empleados le dijo al servicio de seguridad que, en su opinión, Montes podría estar conectado con la inteligencia cubana. El caso no fue más allá de la "denuncia", sin embargo, cuatro años después, el FBI comenzó a buscar un agente cubano en Washington, el mismo funcionario contactó al FBI y ... comenzó una investigación.En el mismo año, Ana recibió instrucciones de CuIS para comprar una computadora portátil, con ella recibió disquetes de computadora para decodificar mensajes de radio y correos de CuIS. Se utilizó una radio de onda corta para escuchar los mensajes transmitidos en la estación cubana de Atencion. El número de números transmitidos fue descifrado en su computadora en texto legible usando disquetes de CuIS. Cada mensaje de radio consistía en 150 grupos, de cinco dígitos cada uno, este era un formato típico de "Atención".Montes también recibió disquetes para encriptar los mensajes recibidos y la información clasificada. Ella guardó los mensajes cifrados en otros disquetes, y luego los transmitió ella misma (o por medio de otra persona) a su "guía". Se le indicó que usara el programa WIPE (eliminación segura de archivos) cada vez que descifraba o cifraba algo en su computadora portátil. Para organizar reuniones de "intercambio de disquetes", llamó al buscapersonas usando tarjetas telefónicas (se usaron códigos de buscapersonas predefinidos para enviar un mensaje específico).El FBI logró reunir pruebas suficientes contra Ana. Durante una búsqueda en el departamento de Montes, se descubrió una computadora portátil y se copió su disco duro. Durante el análisis de una copia del disco duro, se recuperó una parte importante de la información eliminada. El FBI encontró fragmentos de instrucciones sobre cómo recibir mensajes cifrados. Quedó claro que Montes recibió mensajes y los descifró en su computadora.

La analista cubana Ana Belen Montes (28 de febrero de 1957) trabajó durante 16 años en la Agencia de Inteligencia de los Estados Unidos (DIA) cuando fue arrestada en 2001 bajo sospecha de espionaje para cubanos. En sus cosas, el FBI encontró el receptor Sony ICF-2001D, una computadora portátil Toshiba y evidencia de cifrados OTP. Ana Belen Montes estudió en la Universidad de Virginia, recibió un título en relaciones internacionales y completó una maestría en la Universidad Johns Hopkins. En 1985, comenzó a trabajar en el Departamento de Justicia en Washington. Su franca opinión y declaraciones sobre la política de Estados Unidos con respecto a los países latinoamericanos atrajeron la atención de los funcionarios cubanos. Montes pronto fue reclutado por CuIS. En 1985, Montes solicitó un puesto en la Agencia de Inteligencia (DIA). Durante muchos años fue una analista líder en temas cubanos,tuvo acceso a información clasificada.En 1996, uno de los empleados le dijo al servicio de seguridad que, en su opinión, Montes podría estar conectado con la inteligencia cubana. El caso no fue más allá de la "denuncia", sin embargo, cuatro años después, el FBI comenzó a buscar un agente cubano en Washington, el mismo funcionario contactó al FBI y ... comenzó una investigación.En el mismo año, Ana recibió instrucciones de CuIS para comprar una computadora portátil, con ella recibió disquetes de computadora para decodificar mensajes de radio y correos de CuIS. Se utilizó una radio de onda corta para escuchar los mensajes transmitidos en la estación cubana de Atencion. El número de números transmitidos fue descifrado en su computadora en texto legible usando disquetes de CuIS. Cada mensaje de radio consistía en 150 grupos, de cinco dígitos cada uno, este era un formato típico de "Atención".Montes también recibió disquetes para encriptar los mensajes recibidos y la información clasificada. Ella guardó los mensajes cifrados en otros disquetes, y luego los transmitió ella misma (o por medio de otra persona) a su "guía". Se le indicó que usara el programa WIPE (eliminación segura de archivos) cada vez que descifraba o cifraba algo en su computadora portátil. Para organizar reuniones de "intercambio de disquetes", llamó al buscapersonas usando tarjetas telefónicas (se usaron códigos de buscapersonas predefinidos para enviar un mensaje específico).El FBI logró reunir pruebas suficientes contra Ana. Durante una búsqueda en el departamento de Montes, se descubrió una computadora portátil y se copió su disco duro. Durante el análisis de una copia del disco duro, se recuperó una parte importante de la información eliminada. El FBI encontró fragmentos de instrucciones sobre cómo recibir mensajes cifrados. Quedó claro que Montes recibió mensajes y los descifró en su computadora.Conveniencia y velocidad vs seguridad.

¿Pero qué salió mal? El uso de una computadora como agente de comunicaciones es el primer gran error cometido por CuIS. Ninguna computadora está 100% protegida, porque la información a menudo se almacena en archivos temporales o intercambiables. Los datos permanecen en el disco duro, incluso después de la eliminación. Aunque las instrucciones de CuIS indicaban que el uso del programa WIPE era obligatorio, Ana no parecía iniciar el programa constantemente o en algún momento el programa no funcionaba correctamente. Sin embargo, no se puede llamar un error de agente; más bien, es un error de proceso CuIS. La tarea directa de CuIS era proporcionar el nivel más alto de medidas de precaución, en lugar de depender estrictamente del cumplimiento de los procedimientos de seguridad por parte del agente. Además, usar una computadora con fines clandestinos de espionaje ya es una mala idea. E incluso si el agente "limpia" por completo su computadora,Puede olvidarse de eliminar completamente la información en un disquete o unidad flash.Un análisis posterior reveló un segundo error de CuIS. El disco duro contenía datos que constaban de 150 grupos con 5 dígitos cada uno. Los mensajes interceptados de idéntica estructura ya estaban almacenados en los archivos del FBI, por lo que no fue difícil determinar que esta información provenía de la estación de atención cubana.No estaba claro por qué CuIS dio preferencia al "software" en lugar del sistema de cifrado manual más confiable. El proceso de procesamiento de datos "manual" a lo largo de los años ha demostrado las ventajas de una plataforma única: la facilidad y seguridad de la destrucción (por ejemplo, la quema) de evidencia, sin dejar rastro. Con los medios digitales, el proceso fue mucho más complicado. Y el proceso de descifrado manual es muy fácil de aprender y usar. Para descifrar un mensaje que consta de 150 grupos, no tomaría más de 30-40 minutos.El caso de Ana Belen muestra claramente cómo puede convertir un esquema de cifrado completamente seguro con lápiz y papel en una aplicación informática insegura. Por supuesto, la inteligencia cubana no era muy consciente del hecho de que la transición del cifrado manual al software requería la solución de muchos problemas nuevos para garantizar la seguridad completa del método. Este es un vívido ejemplo de la conexión inepta de un método indestructible y su aplicación insegura en una PC.En la parte 1 del artículo, tales fuentes del Museo Crypto , Ram Krasilnikov "Fantasmas en esmoquin". Lubyanka contra espías diplomáticos estadounidenses ", Andrei Troitsky" El signo del espía ".Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel básico que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40 GB de RAM DDR4).

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los Estados Unidos! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?