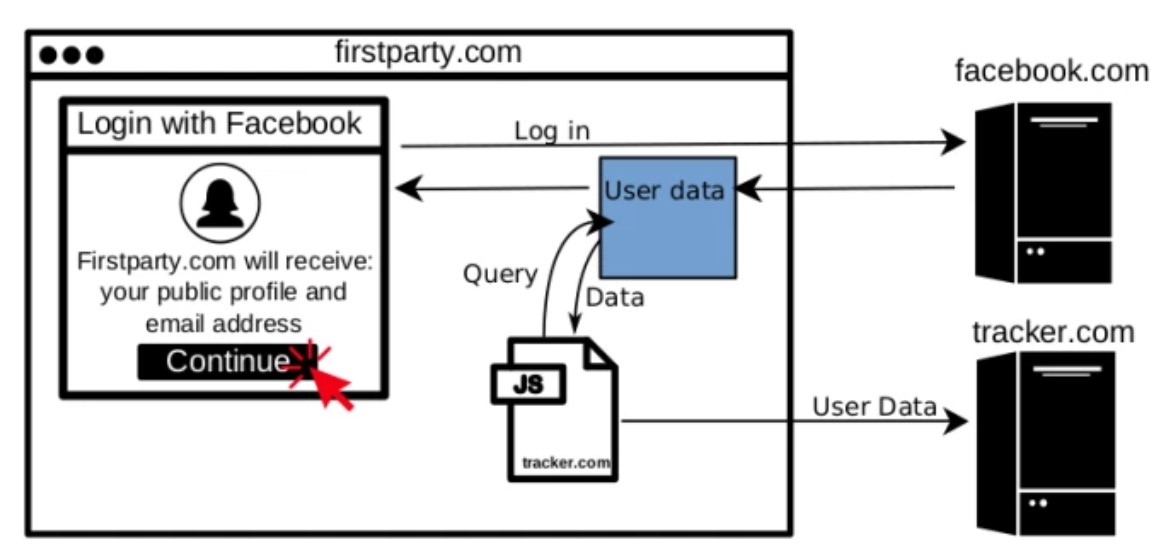

Facebook está

investigando una falla de seguridad que permitió a los rastreadores de JavaScript de terceros robar datos de usuarios que iniciaron sesión en sitios usando el botón de Facebook. El exploit permitió recopilar datos, incluidos el nombre, la dirección de correo electrónico, el rango de edad, el sexo, la ubicación y la foto de perfil. No está claro qué hicieron los rastreadores con estos datos, pero algunos de sus desarrolladores como

Lytics ganan dinero en identificar, usar y vender audiencias objetivo.

Según Steven Englehardt, ingeniero de protección de datos en Mozilla, y sus coautores en el Centro de Princeton para la Política de Tecnología de la Información, estos scripts se

ejecutan en 434 sitios de un millón de páginas principales.

Una de las razones de las filtraciones de datos de los usuarios es la actitud frívola de los usuarios hacia la seguridad de Internet. El uso de una

VPN hace que la navegación por Internet sea mucho más segura, lo que reduce la capacidad de interceptar el tráfico de intrusos.

Entre los sitios y servicios que recopilaron datos de esta manera, se observaron en el estudio los servidores en la nube

MongoDB . Se instaló un script en el sitio de conciertos BandsInTown que permitía que cualquier sitio que utilizara la plataforma de publicidad publicitaria Amplified identificara a los usuarios por sus cuentas de Facebook.

Los representantes de la red social dieron a TechCrunch una respuesta oficial:

Raspar los datos del usuario viola directamente las reglas de Facebook. Estudiamos este problema, y también tomamos medidas de inmediato, suspendiendo la capacidad de asociar identificaciones de usuario únicas de aplicaciones específicas con páginas de perfil individuales de Facebook y estamos trabajando para establecer autenticación adicional y limitar las solicitudes de perfil.

Texto ocultoRaspar los datos de los usuarios de Facebook es una violación directa de nuestras políticas. Mientras investigamos este problema, hemos tomado medidas inmediatas al suspender la capacidad de vincular ID de usuario únicos para aplicaciones específicas a páginas individuales de perfil de Facebook, y estamos trabajando para instituir autenticación adicional y limitación de velocidad para solicitudes de foto de perfil de inicio de sesión de Facebook.

En el caso de MongoDB, la compañía respondió que no conocía las capacidades de las tecnologías de terceros para recibir datos de los usuarios de Facebook: "Identificamos la fuente del script y lo deshabilitamos".

Texto ocultoNo sabíamos que una tecnología de terceros estaba utilizando un script de seguimiento que recopila partes de datos de usuarios de Facebook. Hemos identificado la fuente del script y lo hemos cerrado.

BandsInTown, después de recibir una carta de los investigadores, también tomó medidas.

BandsInTown no divulga datos no autorizados a terceros, y después de recibir una carta sobre el tema de la investigación sobre vulnerabilidades potenciales en un script que se ejecuta en nuestra plataforma de anuncios, tomamos rápidamente las medidas apropiadas para eliminar completamente el problema.

Texto ocultoBandsintown no divulga datos no autorizados a terceros y al recibir un correo electrónico de un investigador que presenta una vulnerabilidad potencial en un script que se ejecuta en nuestra plataforma de anuncios, tomamos rápidamente las medidas apropiadas para resolver el problema en su totalidad.

Nuevos problemas con la seguridad de los datos personales de los usuarios han surgido en un momento difícil para Facebook. Mark Zuckerberg reconoció la filtración de 87 millones de usuarios en manos de Cambridge Analytica, cuyo vicepresidente fue el líder de la campaña presidencial de Donald Trump, Steve Bannon. El CEO de Facebook tuvo dos días consecutivos, cinco horas al día, para responder preguntas en el Congreso de los Estados Unidos.