Las capacidades modernas de detección del enemigo y las armas de alta precisión obligan a los militares a ser altamente móviles y tomar decisiones rápidamente. Para hacer esto, necesita obtener información de diferentes fuentes en modo de tiempo real y compartirla rápidamente con todos los departamentos involucrados en la operación. Una de las formas de resolver este problema fue el uso de soluciones basadas en Internet de las cosas, llamadas Internet of Battle Things (IoBT).

Capturado por dispositivos inteligentes

El uso del concepto de Internet de las cosas (IoT) en los ejércitos de muchos países se ha convertido en una tendencia tecnológica de la última década, una especie de indicador de la modernidad e innovación de sus fuerzas armadas. Al mismo tiempo, ya es difícil sorprender hoy con vehículos no tripulados voladores o terrestres y vehículos de combate robóticos. Con el advenimiento de las nuevas tecnologías, la gama de tareas y capacidades de los "dispositivos inteligentes" militares se está expandiendo rápidamente.

Podemos decir que IoT comenzó a penetrar en todos los aspectos posibles de los asuntos militares, comenzando por resolver las tareas más complejas de detección y destrucción de alta precisión del enemigo, y terminando con el monitoreo de la condición física de un soldado en particular.

Hoy, las áreas potenciales de uso "militar" de las tecnologías de IoT ya incluyen apoyo logístico para las tropas, monitoreo de la situación actual en el sitio de enfrentamiento para varios niveles de personal militar (personal de comando superior, comandantes de unidades, luchador individual), apoyo médico (en el campo de batalla y en una situación regular) .

Además, los dispositivos IoT se usan ampliamente en varios programas educativos y de entrenamiento para personal militar en el modo de batalla virtual.

La próxima década traerá cambios dramáticos a la esfera militar en los enfoques de la guerra y todo lo que los acompañe, comenzando desde la logística militar y terminando directamente con el ataque al enemigo. El teatro de operaciones estará repleto de varios dispositivos que realizarán una gran variedad de misiones de combate primarias y secundarias. Estos son dispositivos, sensores, dispositivos portátiles, armas "inteligentes", vehículos, robots. Todos ellos estarán conectados entre ellos y los soldados, y cada uno según su "inteligencia" actuará como fuentes de información que deben analizarse para desarrollar la solución correcta y emitir un comando a las unidades o equipos operativos.

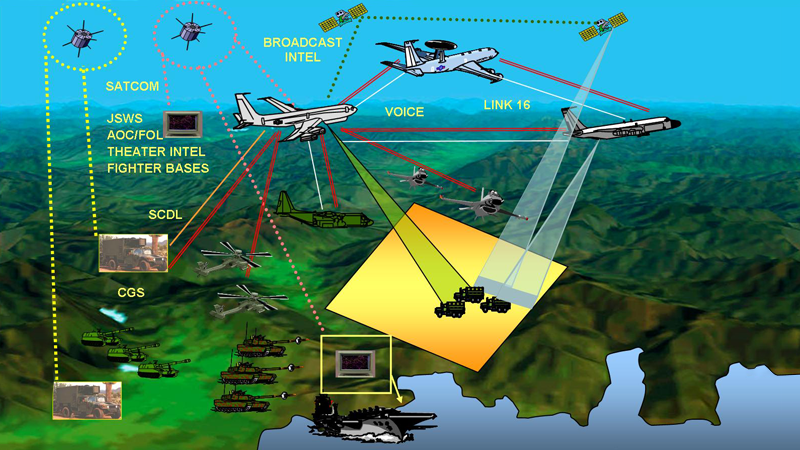

Tenga en cuenta que el Pentágono aumentó el nivel de militarización de IoT cuando el departamento comenzó a desarrollar teorías de "guerra centrada en la red" y "batalla multidominio". Proporcionan una forma completamente nueva de realizar operaciones militares, en la que todos los participantes (equipo, mano de obra, cuartel general, etc.) están conectados por una única red de información.

Al mismo tiempo, no se trata de conectar varias redes militares para aumentar la efectividad de operaciones específicas, sino de crear una red global que permita trabajar simultáneamente en todos los escenarios de operaciones, incluso en el ciberespacio. Todos los dispositivos técnicos en servicio deben conectarse a un sistema común, comenzando con un sensor UAV y terminando con un dispositivo portátil en la munición del soldado. Además, el énfasis está en la unificación no dentro de una unidad separada o tipo de tropas, sino en todas las fuerzas armadas. Se supone que la integración en una red global le dará al comando la posibilidad de una pronta toma de decisiones sobre la conducta de acciones ofensivas, defensivas y de otro tipo en el teatro de operaciones.

"IoBT-dream" americano

Hoy, el liderazgo incondicional en la aplicación de IoBT y el desarrollo de nuevas soluciones que lo utilizan pertenece al ejército estadounidense. Por lo tanto, se sabe sobre las pruebas exitosas de aviones multipropósito, capaces de recibir y transmitir grandes flujos de datos desde dispositivos militares "inteligentes" y otros equipos que operan en su zona de visibilidad. La aplicación móvil ATAK (Android Tactical Assault Kit) también se usa activamente, lo que le permite acumular datos en modo en tiempo real y superponerlos en el conocido Google Maps. En la zona de combate, esta solución se utiliza para comunicar al artillero al objetivo, al piloto de la aeronave o al operador del UAV.

Sin embargo, el Pentágono planea reemplazar este y otros sistemas similares con otros más modernos como parte de una transformación radical de los sistemas informáticos militares, así como eliminar muchas redes locales diferentes que no se comunican entre sí, creando un pan-ejército a cambio.

Y la Marina de los EE. UU. Incluso realizó ejercicios para aterrizar vehículos de combate robóticos, con especial énfasis en probar canales de comunicación y la interacción de sistemas no tripulados tanto en el agua como en la tierra y en el aire. También se llevaron a cabo pruebas exitosas de un nuevo tipo de armadura, que, después de golpearla, podría informar a otros equipos, a los soldados y al centro de comando que participan en la operación, sobre el poder y la dirección del fuego.

Un avance técnico se puede llamar el uso en condiciones de combate de las capacidades de los teléfonos inteligentes y tabletas. Estos dispositivos están habilitados por el sistema Nett Warrior desarrollado por los estadounidenses. Con su ayuda, el comandante de la unidad tiene la capacidad de intercambiar información vertical y horizontalmente, lo que aumenta significativamente la conciencia de la situación en la zona de batalla con el enemigo. Además, la presencia de GPS le permite marcar la ubicación de los soldados en un mapa que se muestra en un ocular (pantalla) adjunto al casco, así como recibir mapas actualizados del área y otra información del centro de comando.

Por supuesto, el uso de Nett Warrior implica proporcionar en el sitio, donde tiene lugar la operación, conexión móvil 4G.

Dadas las oportunidades que se han abierto, el Pentágono y el comando del ejército de los EE. UU. Han declarado reiteradamente la necesidad de acelerar la creación e implementación de las últimas tecnologías en la esfera militar. Sin embargo, hay muchos problemas en este camino, y muchos de ellos están asociados con la complejidad del procesamiento, el análisis de grandes conjuntos de información heterogénea y la necesidad de su distribución medida a los usuarios. Lo más probable es que solo las tecnologías de inteligencia artificial y el nivel de mañana puedan hacer frente a esta tarea.

En el área de atención especial - vulnerabilidades

Las ventajas de IoBT, que atraen la atención de los militares, son adyacentes a una serie de vulnerabilidades que los desarrolladores tienen que superar. Uno de los factores del uso selectivo de IoBT en asuntos militares es la necesidad de crear dispositivos especiales con un alto grado de protección, a menudo basados en modelos "civiles", como se ve en teléfonos inteligentes y tabletas. Hoy en día, las operaciones militares se están volviendo más complejas, incluso técnicamente, pero los requisitos de seguridad y preservación de la vida de los soldados también están aumentando. Por lo tanto, cualquier aplicación móvil o de red que garantice el funcionamiento de los dispositivos IoBT, como ellos, debe protegerse lo más posible de la interferencia externa.

Los intentos de las fuerzas armadas de los EE. UU. De desarrollar una red global también encuentran vulnerabilidades en las redes IoBT, que, no menos que el equipo militar o los soldados, pueden convertirse en el objetivo de un ataque.

La vulnerabilidad de los elementos individuales del sistema puede ser activada por varios métodos disponibles para el enemigo o los piratas informáticos: piratería física y de redes, escuchas telefónicas, guerra electrónica, energía dirigida, destrucción del wok e IP, etc.

Por lo tanto, los militares se enfrentan a una tarea difícil: asegurarse de que al adoptar dispositivos IoBT, no haya posibilidad de manipularlos a ellos ni a la red, robo, interrupción del flujo de datos o destrucción física. Esto no es fácil de hacer ahora, dadas las actitudes de muchos fabricantes de dispositivos inteligentes para garantizar su seguridad, así como la estrecha interconexión de las redes fijas, móviles y satelitales, lo que contribuye a la presencia de una gran cantidad de puntos de entrada y lugares inseguros. Entonces, los departamentos militares lo harán tarde o temprano, pero tendrán que trabajar con proveedores y fabricantes de dispositivos IoBT para obligarlos a introducir estándares de seguridad más confiables.

Por supuesto, el uso de dispositivos "inteligentes" en el ejército ya es un proceso irreversible. Sin embargo, a diferencia de "civil", los dispositivos IoBT están sujetos a riesgos más graves debido a la participación en la confrontación entre las partes en conflicto. Usando sus vulnerabilidades, es posible infligir un daño tangible al enemigo, porque las "armas inteligentes", como los tanques o misiles modernos, y muchos otros ya tienen acceso a Internet.

Hoy en día, los problemas de seguridad de IoBT, así como de IoT en general, se abordan gradualmente mediante el uso de tecnologías de cifrado, incluida Blockchain. Y los expertos predicen que en el futuro cercano, la gestión de la Internet "militar" de las cosas y la automatización de las operaciones militares se puede confiar parcialmente a la inteligencia artificial.