Hackear consolas de juegos es un pasatiempo favorito de hackers de todo tipo (este término se usa aquí sin connotación negativa). Esto se realiza principalmente para permitir la descarga de imágenes de juegos en las consolas de los fabricantes sin tener que comprar el original. Los fabricantes de consolas en la mayoría de los casos bloquean cualquier otra oportunidad de reproducción, excepto los discos con licencia o los archivos descargados de directorios especializados.

Algunas consolas se abren fácilmente, otras son más complicadas. Hasta ahora, el más obstinado se resiste a hackear PS Vita con firmware actualizado. La mayoría de las otras consolas ya están pirateadas. Ahora los artesanos llegaron al Nintendo Switch.

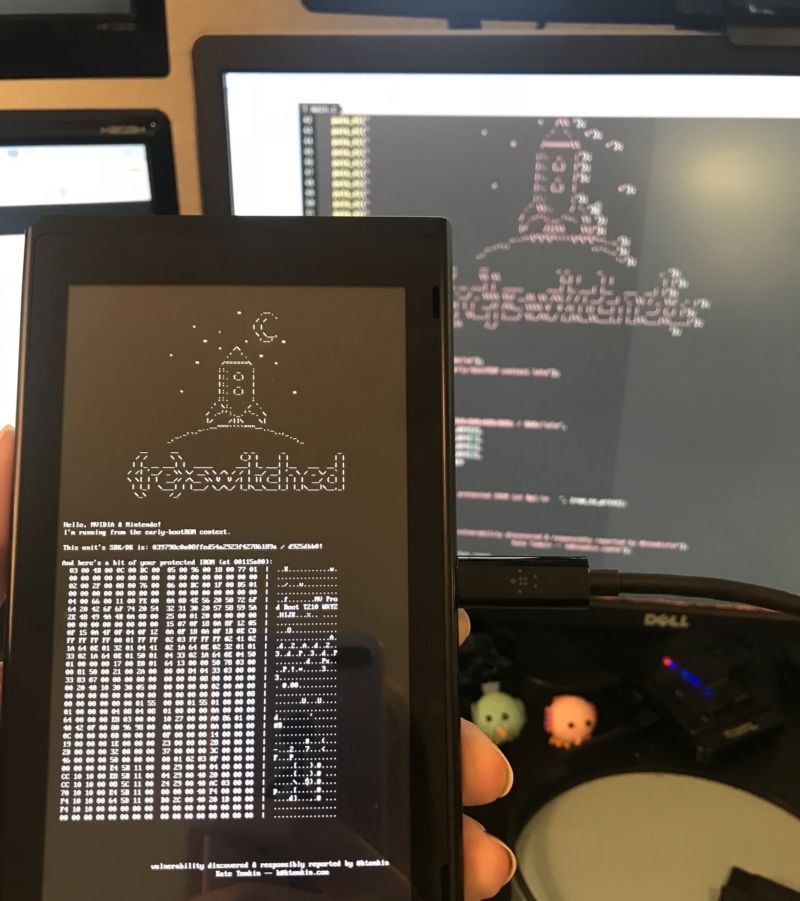

El otro día, se publicó un exploit para los sistemas Nvidia Tegra X1 en la red, que por el momento no se puede bloquear. El exploit fue desarrollado por la experta en hardware Catherine Temkin y el equipo ReSwitched. Los desarrolladores de vulnerabilidades lo llamaron Fusée Gelée, puedes encontrar el código del software

aquí .

Según los autores del proyecto, este exploit es un verdadero "santo grial" de exploits para consolas de juegos. Utiliza una cierta vulnerabilidad en el modo de recuperación USB de la plataforma Tegra X1. Al trabajar con este problema, los desarrolladores aprendieron a instalar bootROM personalizado. Al enviar un argumento con una "longitud" incorrecta para iniciar un procedimiento USB especificado incorrectamente en un momento determinado. Por lo tanto, el usuario puede obligar al sistema a solicitar 65535 bytes. Se produce un desbordamiento del búfer en bootROM, que le permite copiar los datos necesarios para piratear la parte protegida de la memoria.

La parte más difícil de todo esto es lograr que el sistema ingrese al modo de recuperación USB. Para no abrir la consola, simplemente puede cortocircuitar un pin específico en el conector Joy-Con derecho. El equipo lanzó un dispositivo especial que le permite hacer esto sin ningún problema. En realidad, esto ni siquiera es un dispositivo.

Puede hacerlo usted mismo, utilizando solo un trozo de cable pegado en los lugares correctos de la consola. En este caso, el sistema también entrará en el modo requerido.

Lo más interesante de este exploit es que no se puede bloquear descargando de Internet e instalando un parche de software. El hecho es que bootROM no se puede modificar después de que el chip Tegra salga de la fábrica. Esta es una gran opción si bootROM está bien protegido. En este caso, es poco probable que los fabricantes puedan hacer algo si el usuario modifica la parte del software de una forma u otra.

El fabricante podrá hacer algo con esas consolas y chips que aún no se han lanzado. Pero tenga en cuenta que Nintendo Switch ya ha vendido millones de copias en todo el mundo. Más específicamente, ya ha vendido 14.8 millones de sistemas que son vulnerables a la piratería.

Pero Nintendo todavía tiene la oportunidad de "molestar" a los propietarios de consolas pirateadas. El hecho es que puede determinar el "original" o la modificación sin ningún problema. Y en este caso, la compañía puede bloquear la capacidad de ingresar a sus servidores para sistemas pirateados. Nintendo puede bloquear completamente las funciones de red de la consola. En principio, la compañía previamente hizo algo similar con Nintendo 3DS, después de que aprendieron a hackearlos.

Ahora el exploit en sí funciona, pero esto es solo una prueba de concepto. Los desarrolladores probaron que todas las consolas son vulnerables, pero no han ido más allá. El 15 de junio se publicará una gran cantidad de información técnica sobre el exploit. En verano, los usuarios recibirán información sobre la aplicación práctica de la consola. El trabajo continúa en el cargador personalizado Atmosphere.

Curiosamente, los autores del exploit habían advertido previamente a Nvidia y otros fabricantes de hardware. Por el momento, solo se ha publicado una parte de los datos porque "el exploit se puede utilizar en detrimento de los propios usuarios". Para mostrar la realidad del desarrollo, se publicó una captura de pantalla con el emulador Dolphin, que se lanzó en Nintendo Switch y reproduce Legend of Zelda: Wind Waker.

Por cierto, hay evidencia de que los desarrolladores del equipo nombrado no son los primeros en proponer la idea de un exploit. Hubo (y probablemente habrá)

otros equipos que ofrecen aproximadamente lo mismo.