La última vez, examinamos los enfoques para construir

un modelo de acceso . Ahora tenemos que pensar en los procedimientos y los medios técnicos: cómo construir procesos que ayuden a controlar el acceso y cómo se puede implementar.

En primer lugar, debe pensar en lo que construirá, a

partir de lo que tiene o

de lo que quiere . El resultado dependerá en gran medida del punto de partida. Cada enfoque tiene sus pros y sus contras, y vale la pena considerar ambos para comprender las perspectivas y las realidades.

Vayamos de lo deseado.

Que queremos- ¿Un sistema que nos informa sobre violaciones y conflictos de SoD?

- ¿Un sistema que en sí mismo construirá modelos a seguir?

- ¿Administrar el acceso?

- ¿Está todo bajo control?

- ¿Proporciona acceso físico y lógico para usuarios con autenticación biométrica, etc.?

Aquí puedes pensar en mucho más, y todo esto incluso se puede realizar. Pero (!) Con alta probabilidad será un desarrollo individual, largo y costoso.

Que tenemos- Políticas de acceso

- el proceso de proporcionar acceso (a solicitud del usuario o sin él),

- derechos y roles incorporados en cada sistema.

No fue en vano que escribí en un último artículo sobre

el modelo de madurez . Crear un proceso ideal en un abrir y cerrar de ojos no funcionará, pero con un trabajo bien planificado, puede lograr el resultado deseado descrito anteriormente, si su empresa lo demanda.

Al diseñar procesos, vale la pena recordar: cuanto

más simple y transparente sea el sistema, más fácil será controlarlo . Cuantas más condiciones y ramas diferentes de un proceso humano, se producirán más errores.

Tome el proceso de proporcionar acceso como ejemplo, en el que el usuario necesita nuevos derechos en el sistema para realizar una tarea.

¿Qué

factores se deben considerar al crear un proceso comercial de este tipo?

- conveniencia para usuarios, coordinadores e intérpretes,

- el tiempo

- gastado en cada una de las etapas del proceso,

- tiempo de proceso acumulativo

- el costo de implementar cada paso,

- impacto en los próximos pasos

Primero, determinaremos

quién está involucrado en este proceso:

- el propio usuario: solicita derechos de acceso,

- su jefe - aprueba la solicitud, confirmando la necesidad de producción,

- Oficial de seguridad de la información: coordina el acceso mediante el monitoreo de conflictos de autoridad (no todas las empresas tienen esto, pero supongamos que ...),

- administrador del sistema de información: completa la solicitud.

Puede haber muchos más participantes en el proceso, por ejemplo: el propietario del recurso, un controlador adicional de TI, etc. Mientras tanto, para el análisis de la construcción del proceso, los caracteres indicados son suficientes para nosotros.

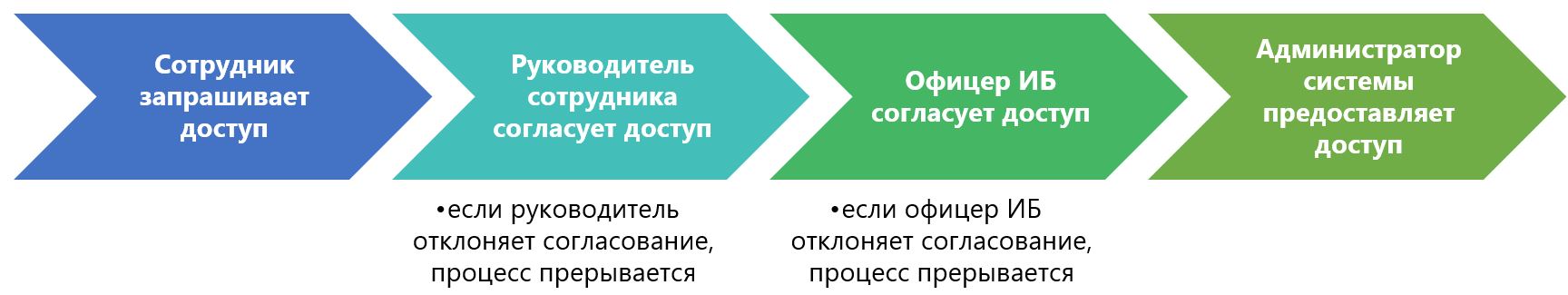

Ahora decidamos sobre el campo de acción. Al principio, para nosotros, el proceso se ve así:

Un empleado solicita derechos de acceso, su jefe está de acuerdo, luego un oficial de IS está de acuerdo, después de lo cual el administrador del sistema ejecuta la solicitud.

Este es un proceso lineal simple, parece simple, pero aún así descubramos los detalles. Tome lo siguiente como un ejemplo de razonamiento al construir un proceso. Para su empresa y usuarios, la importancia de ciertos factores (conveniencia, costos de tiempo, velocidad e impacto en pasos adicionales) puede variar.

¿Cómo sabe un empleado qué acceso necesita y qué solicitar exactamente? A veces es posible contactar a una persona que puede decirle cómo colocar una solicitud correctamente: pregúntele al jefe, llame al propietario del recurso o al administrador, escriba una carta de soporte técnico. A veces, el formulario de solicitud de acceso en sí ayuda, que ofrece opciones claras para elegir, o hay un campo para describir la situación.

Todas las opciones descritas suelen estar disponibles, pero lleva algo de tiempo. Por lo tanto, debe elegir las opciones más rápidas y fáciles de usar. (Nos esforzamos por brindar servicios de calidad a las empresas). Puede dejar 1-2 opciones relevantes, pero puede hacerlo, eso es todo. En esta etapa, es importante simplemente comparar las opciones disponibles para

identificar los derechos de acceso requeridos de acuerdo con los parámetros previamente seleccionados.

El siguiente paso es

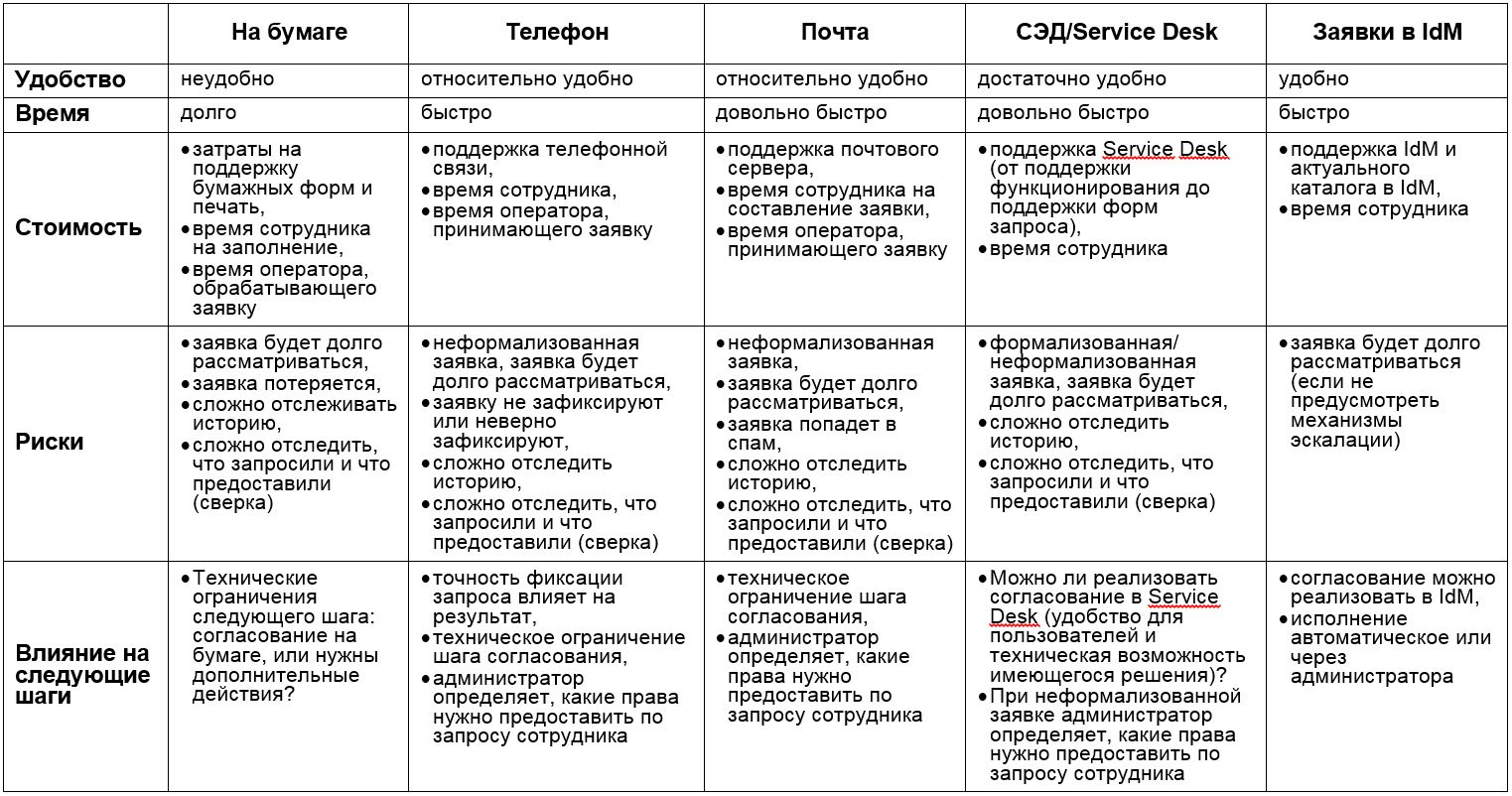

la interfaz de solicitud de permiso . ¿Cómo puede un usuario solicitar derechos de acceso?

Entre las opciones que vienen a la mente: teléfono, correo, EDMS (sistema de gestión de documentos electrónicos), Service Desk, interfaz IdM o simplemente una aplicación en papel. Es importante que el método de aplicación sea simple y directo para el usuario.

Una vez más, debe considerar el factor tiempo: ¿cuál es más rápido: escribir una carta o presionar un par de botones en la mesa de servicio? Debe recordarse que el siguiente paso será coordinar la aplicación, y esto también debe hacerse con prontitud.

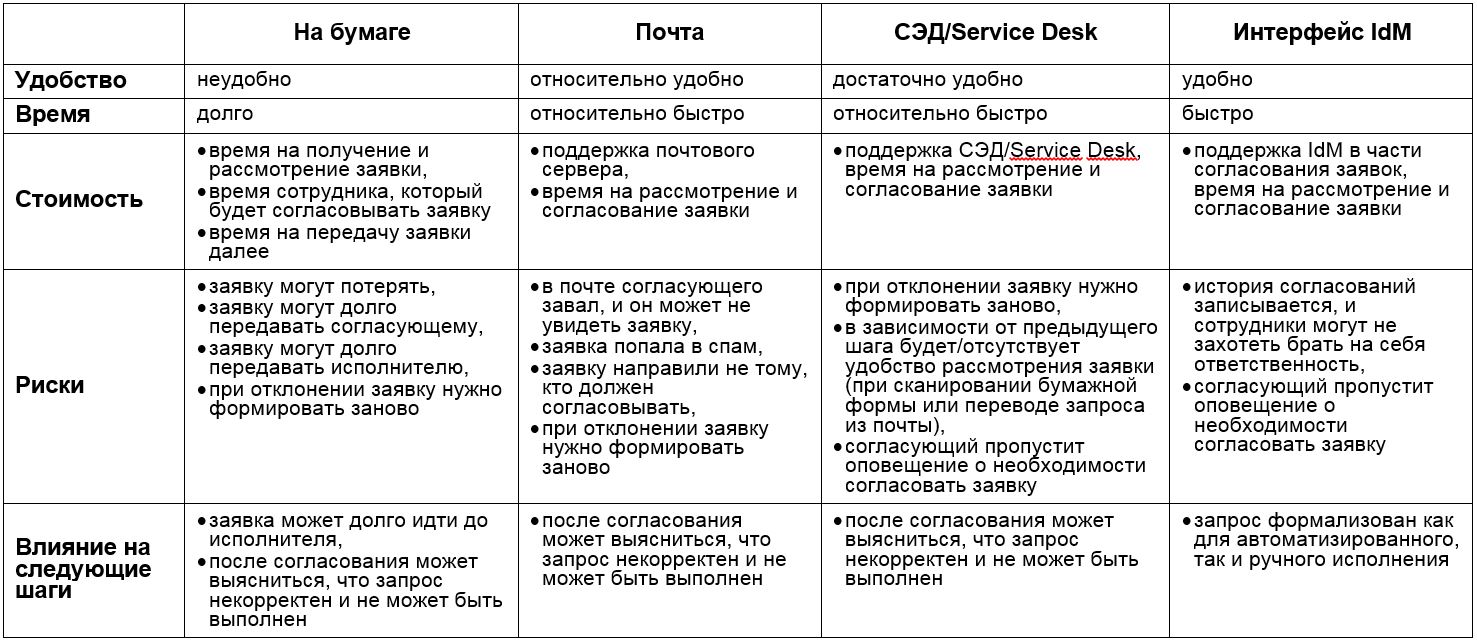

Después de elegir la interfaz para solicitar derechos de acceso, considere la

interfaz para la negociación .

Opciones: en papel (originalmente establecimos tal opción), por correo, a través del EDMS o Service Desk, interfaz IdM.

Vale la pena considerar la complejidad de la ruta de coordinación. Ahora estamos considerando un proceso lineal con 2 pasos coincidentes. Pero en la vida, todo suele ser más complicado y varía según los sistemas a los que se solicita el acceso. En consecuencia, todos los parámetros relacionados con las rutas de coordinación también deben tenerse en cuenta. Se pueden combinar varios métodos de coordinación, y tales casos requieren mayor atención y apoyo. Por ejemplo: el jefe aprueba la solicitud en papel poniendo su firma, y el oficial de IS trabaja con el escaneo de la aplicación en el EDMS. Esto agrega complejidad e inconvenientes tanto para el usuario como para los negociadores. Por lo tanto, consideramos aquí una interfaz única para todos los coordinadores.

A continuación, considere las

opciones .

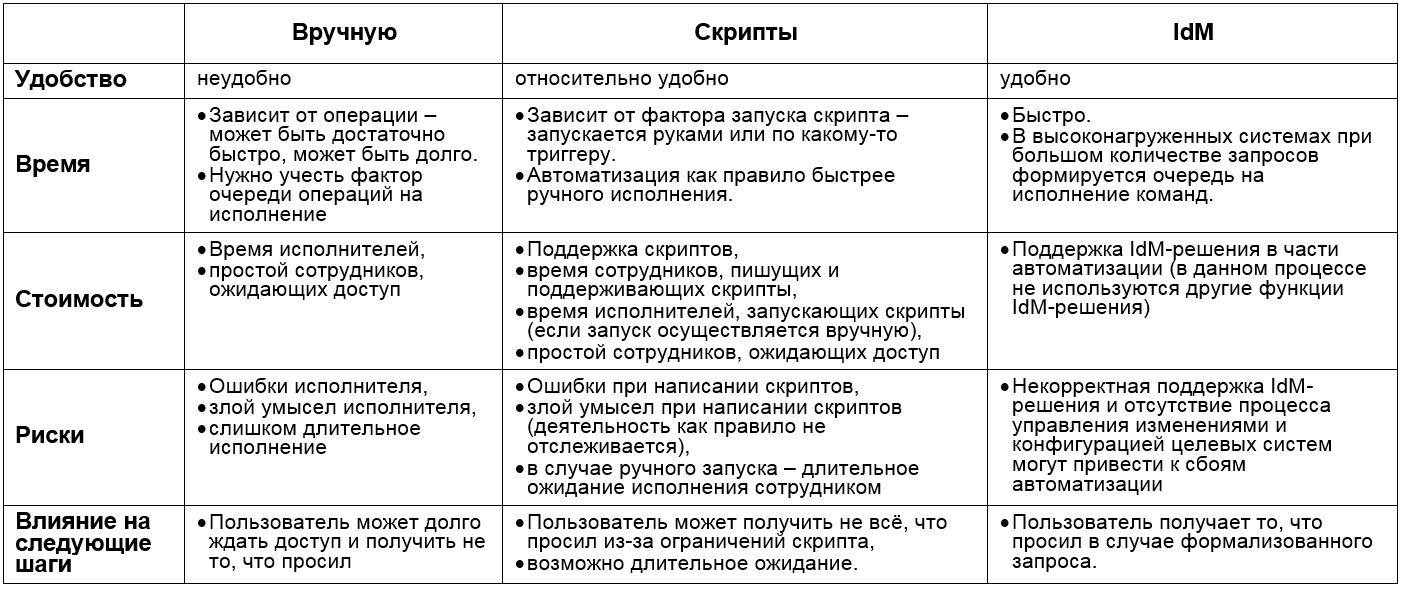

De las opciones: manual o automatizada.

Al mismo tiempo, la ejecución automática en algunos casos se puede lograr no solo a través de la implementación de IdM, sino también, por ejemplo, mediante scripts.

La ventaja de

la ejecución manual es una persona que en algunos casos es indispensable, porque puede analizar la situación y, haciendo ajustes, otorgar al usuario los derechos necesarios. Sin embargo, esto hace que el proceso sea vulnerable: después de todo, una persona puede cometer un error u olvidar documentar lo que se hizo.

La ejecución automática ahorra errores relacionados con el factor humano, pero tiene sus limitaciones. En algunos casos (especialmente si estamos hablando de la automatización no sistemática de una serie de acciones mediante scripts), el administrador aún tendrá que establecer algunos parámetros o controlar la ejecución. En este caso, IdM puede operar con los parámetros que se establecieron durante el diseño de los procesos durante la implementación del sistema y los atributos de la aplicación (si usamos IdM como sistema de aplicación para problemas de acceso).

Hemos trabajado un poco con cada elemento del proceso por separado, ahora es necesario evaluar lo que obtenemos si combinamos los pasos seleccionados tal como se ensambla un rompecabezas.

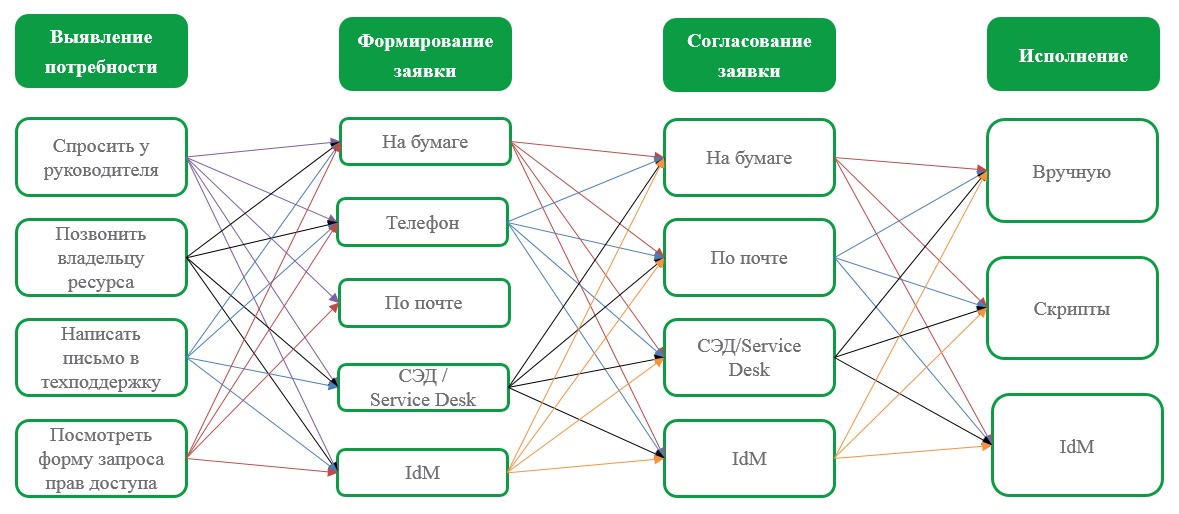

Primero, veamos cuáles son las opciones para este proceso:

El número de conexiones es justo. Es importante elegir combinaciones en las que lo mínimo será tiempo y costo, y lo mejor es la comodidad del usuario (incluidos los negociadores y los artistas intérpretes o ejecutantes). Debe tenerse en cuenta que el "costo" de la transición de un paso a otro depende de las características de los pasos seleccionados.

Por ejemplo, considere tres procesos.

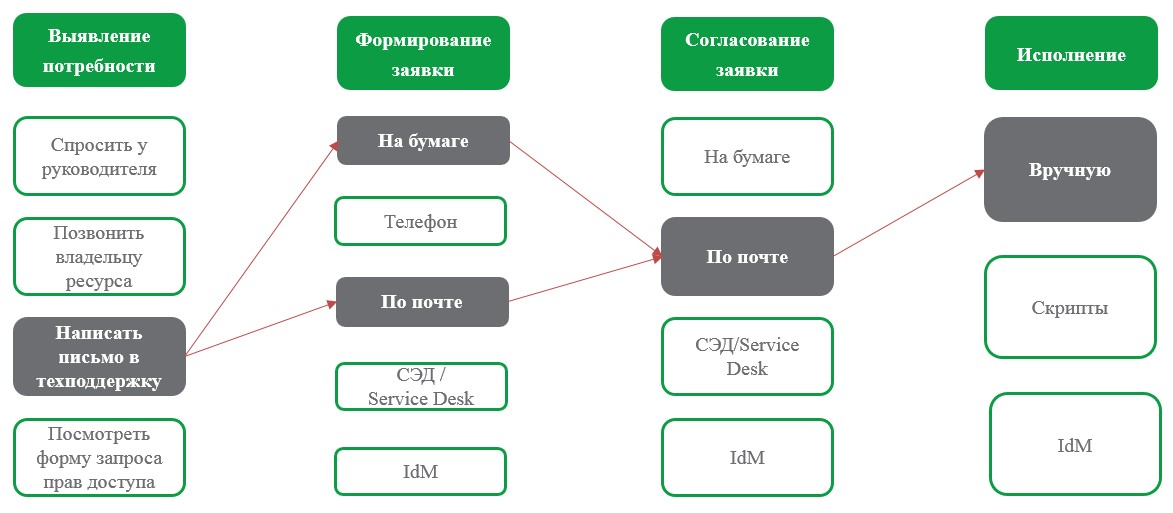

Proceso 1.Supongamos que construimos el proceso de la siguiente manera:

Con esta configuración, los usuarios que están acostumbrados a comunicarse por correo descubrirán el procedimiento y el formato de la aplicación correcta para los derechos de acceso requeridos. Como resultado, podrán elegir cómo les resulta más conveniente formar una solicitud, en papel o por correo electrónico. La aplicación se coordinará por correo y el administrador ejecutará la solicitud manualmente.

Este proceso tiene derecho a la vida, si no hay otros medios más modernos. Sin embargo: ¿cuánto tiempo llevará toda la cadena de acciones y cómo prever una escalada en ausencia de una reacción de coordinación?

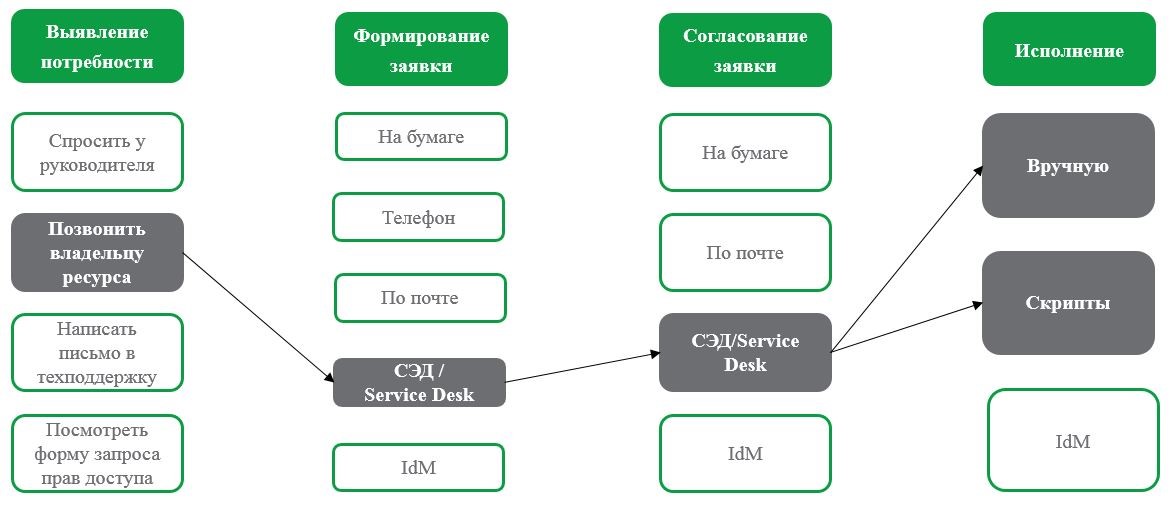

Proceso 2.Elija otra configuración:

Aquí vemos que el empleado, para compilar la solicitud correcta, llama al propietario del recurso y luego forma una solicitud en el EDS o la mesa de servicio. Allí, se acordará la solicitud. La ejecución dependerá de lo que se solicite, manualmente por el administrador o los scripts.

En EDMS y Service Desk, por regla general, puede configurar la escalada en caso de que el coordinador tome una decisión prolongada, o en ausencia del coordinador por una razón u otra.

El proceso parece más conveniente y más rápido que el primero que revisamos. Sin embargo, surge la pregunta: ¿está formalizada la solicitud?

Si el usuario escribe "

Quiero acceso al sistema como el de Ivanov "

, entonces la ejecución solo puede hacerse manualmente.

Si la aplicación está formalizada (es decir, hay un cierto número limitado de opciones para elegir), podemos hablar sobre las opciones de automatización. Al mismo tiempo, debe analizar nuevamente cómo se implementará la automatización: quién, con qué calidad y cómo se admitirá.

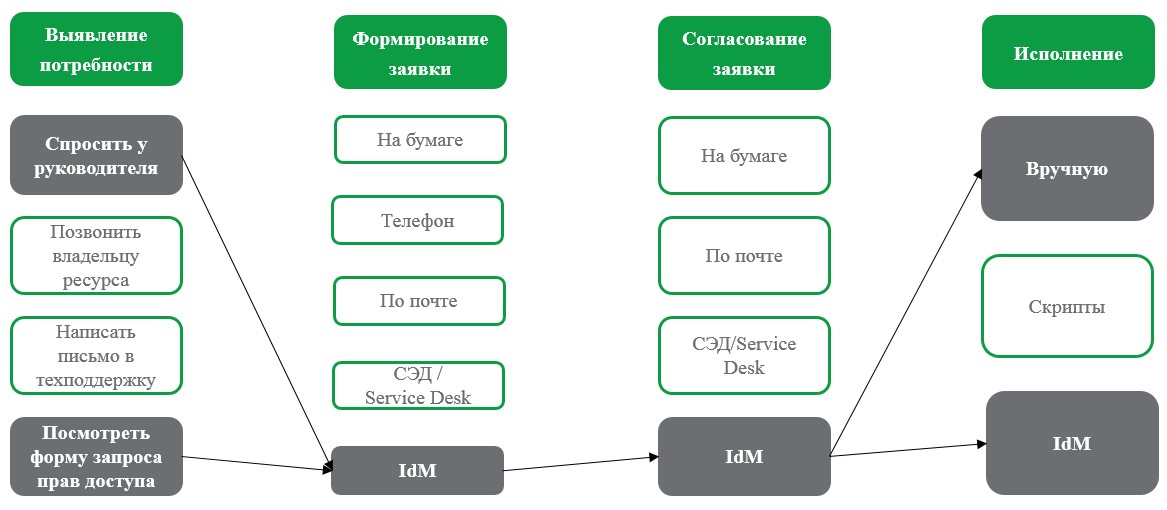

Proceso 3.Considere la opción IdM:

En este caso, el usuario puede averiguar qué tipo de acceso necesita del administrador o simplemente mirando el formulario de solicitud (en el catálogo de roles de IdM, para la comodidad de los usuarios, puede mostrar roles comerciales o roles con una descripción clara).

La solicitud de derechos y roles se realiza en IdM, así como la aprobación de las solicitudes.

IdM otorgará los derechos automáticamente al completar el procedimiento de aprobación para aquellos sistemas que están conectados para su administración a través de IdM. Como no todos los sistemas necesitan estar conectados para el control (pueden conectarse para el control en el modo de adquisición de datos), el contratista recibirá una tarea clara para la ejecución. En este caso, en el caso de un error de administrador, el sistema detectará una discrepancia entre la aplicación y el acceso otorgado e informará a las partes interesadas (por ejemplo, el oficial de SI y el administrador del sistema).

Para cada uno de los procesos, se puede asumir el

costo del soporte .

Al mismo tiempo, no olvide que, además de construir el proceso de concesión de derechos de acceso, que hemos elegido para facilitar su consideración, también se necesitan procesos para una operación óptima:

- revisión de los derechos de acceso para la transferencia de personal (aumento, movimiento lineal, transferencia de una compañía tenedora a otra),

- revisión de los derechos de acceso de acuerdo con el cronograma (según lo requiera su empresa, trimestralmente, anualmente),

- revocación de derechos tras el despido de un empleado y el bloqueo de cuentas,

- auditoría, etc.

Por lo tanto, en el proceso de toma de decisiones, nuevamente debe

"dar un paso atrás " para

observar todo el sistema de procesos de control de acceso .

Con este enfoque, puede evaluar el uso de cada solución organizativa y técnica:

- cómo afecta los procesos de negocio de la empresa,

- ¿Es conveniente para los usuarios?

- si el tiempo de inactividad de los empleados aumentará debido al acceso no disponible a tiempo,

- tendrá un efecto simple en el beneficio de la empresa

- Habrá colisiones como resultado de tal conjunto de procesos,

- podemos auditar los derechos de acceso

- ¿Tenemos suficiente información documentada para usar en situaciones controvertidas o al investigar un incidente,

- podremos revisar los derechos de acceso de los empleados, etc.

Después de apreciar el mosaico emergente de los procesos de control de acceso, uno puede elegir con mayor seguridad medidas organizativas y soluciones técnicas.

Otros artículos de la serie: