Imagine que ha llegado el brillante futuro de la tecnología de la información. Tecnologías desarrolladas y universalmente implementadas para desarrollar código seguro. El software más común es extremadamente difícil de descifrar, y no tiene sentido: los datos más interesantes generalmente se almacenan en un software y hardware completamente aislado y "seguro". Hackear el correo de alguien recogiendo una contraseña simple no funciona con un acceso de administrador estrictamente conectado al enrutador: las prácticas de desarrollo y la auditoría de alta calidad reducen la probabilidad de tales vulnerabilidades "simples" a casi cero.

¿Acaso este escenario (poco probable) pondrá fin a los ciberataques? Es poco probable que se vuelvan más caros. Se requerirán métodos de piratería no triviales que actualmente simplemente no se necesitan (hay formas de obtener la información que necesita mucho más fácilmente). El mismo Spectre es un conjunto de vulnerabilidades que son extremadamente difíciles de usar para algo realmente

útil dañino. Pero si no hay otra opción, tales métodos funcionarán. Hoy hay dos ejemplos recientes de ataques no triviales: DoS acústicos de discos duros y robo de imágenes de Facebook a través de CSS.

Los ataques de sonido y ultrasonido pueden deshabilitar los discos duros y "suspender" el software

Las noticias Investigación .

Investigadores de la Universidad de Zhejiang en China y la Universidad Americana de Michigan han demostrado cómo se pueden desactivar las computadoras usando señales de sonido y ultrasonido. La razón de esto son los discos duros ordinarios que toleran mal no solo los golpes, sino también todo tipo de vibraciones, incluidas las señales acústicas. La imagen del estudio explica claramente todo:

Arriba está el funcionamiento normal del disco duro, en el centro comenzamos a "irradiar" con un sonido de volumen medio, la velocidad de transferencia de datos cae. Abajo: una interrupción importante en el disco duro. Todo estaría bien, pero el ataque DoS "confiablemente" (en el gráfico inferior) se implementa a un volumen de 117 dB SPL, mientras se transmite una onda sinusoidal de 5 kilohercios. Este es un ataque

muy fuerte. Pero esto se puede solucionar: logramos resultados similares, pero ya en un disco duro portátil de 2.5 pulgadas, transmitiendo una señal ultrasónica a una frecuencia de 31.5 kilohercios.

Discurso de los autores del estudio en el 39º Simposio IEEE sobre Seguridad y PrivacidadEl estudio proporciona un ejemplo de un ataque en una computadora portátil, y la dinámica del dispositivo atacado se convierte en la fuente del ataque: 45 segundos de

aullido de una señal acústica especialmente formada, y se obtiene una pantalla azul. No estoy seguro de si este es un escenario realista: cuanto más avanzas, más difícil es encontrar dispositivos con un HDD tradicional en lugar de una unidad de estado sólido. Pero el escenario del ataque al sistema de videovigilancia es bastante realista: se utilizarán discos duros de gran volumen durante mucho tiempo. Los investigadores lograron un breve descanso en la grabación después de 12 segundos de ataque en un sistema de vigilancia real. Un ataque que dure 105 segundos desactiva el sistema por completo, hasta el próximo reinicio. Más o menos, imagino un arsenal de ladrones cibernéticos del futuro: ventosas para moverse a lo largo de las paredes de edificios de oficinas caros, un poco de explosivos y una columna para gritar a las cámaras hasta que estén completamente inoperantes.

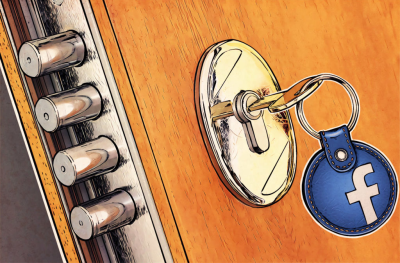

Robo de datos personales del usuario a través de un error en la implementación de CSS

Las noticias Investigación .

El investigador Ruslan Khabalov, especialista en seguridad de Google, junto con el especialista independiente Dario Weisser, descubrió un error interesante en la implementación de CSS en los navegadores Chrome (corregido desde la versión 63) y Firefox (parcheado en la versión 60). La atención de los investigadores fue atraída por el método de modo de combinación de mezcla, que permite a uno "encajar" más naturalmente un elemento sobre otro, por ejemplo, un widget de Facebook sobre el fondo de un sitio web. La vulnerabilidad es que el tiempo requerido para renderizar un nuevo elemento depende del color de la fuente. En otras palabras, un atacante potencial tiene la oportunidad de obtener datos, cuyo acceso en teoría debería estar prohibido. La prueba de concepto muestra cómo, de acuerdo con dichos datos indirectos, es posible "robar" el nombre y la foto de un usuario que está conectado simultáneamente a Facebook y visita la "página preparada":

Esto funciona, digámoslo de esta manera, bueno, muy lentamente (debemos tener en cuenta que esto es PoC, y el autor no estaba interesado en optimizar el algoritmo). Robar un nombre de usuario del widget FB en 20 segundos. Hacer una imagen de usuario bastante jabonosa tomó 5 minutos completos. Bueno, está bien, el hecho de utilizar un canal de datos no trivial a través del cual se filtra la información es interesante aquí. En el caso de esta vulnerabilidad, todo parece estar bien: encontrado, cerrado rápidamente, y es poco probable que alguien piense usarlo en la práctica. La pregunta es, ¿cuántos "agujeros" hay a través de los cuales se puede filtrar información importante y de los cuales aún no sabemos? Ni siquiera se trata del hecho de que algún día en el futuro llegará a la aplicación práctica de ataques tan complejos, desde la desesperanza. El punto es que ahora pueden implementarse de tal manera que eludan completamente todos los métodos de protección, porque nadie espera un golpe desde la parte trasera. Es por eso que estos métodos de ataque no triviales a

través de un lugar , tanto en hardware como en software, son de particular interés.

Descargo de responsabilidad: las opiniones expresadas en este resumen pueden no coincidir siempre con la posición oficial de Kaspersky Lab. Los estimados editores generalmente recomiendan tratar cualquier opinión con escepticismo saludable.