El pasado mes de mayo, Positive Hack Days VII fue el anfitrión de la competencia HackBattle por primera vez. Nuestro stand atrajo mucha atención de la audiencia. Luego, casi 100 expertos en seguridad de la información participaron en la competencia, y tantos espectadores vinieron a ver la final en el gran salón que fue imposible subir al escenario (para más detalles, ver el

informe del año pasado). Animados por el interés de la comunidad profesional, decidimos celebrar HackBattle 2.0 en PHDays 8. Te contamos cómo fue la competencia este año y también publicamos las tareas de la competencia para que puedas tratar de resolverlas.

Formato y reglas del concurso.

Las competiciones se llevaron a cabo durante los PHDays. El primer día hubo pruebas de selección: seleccionamos a los dos candidatos más

poderosos, valientes y valientes que resolvieron la mayoría de las tareas en el menor tiempo. El último día tuvo lugar en el escenario principal del foro el segundo día: los piratas informáticos tuvieron que atacar al mismo objetivo. La victoria se le otorgó al primero en poder abrirse paso y aumentar los privilegios en el sistema de destino. En tiempo real, el final fue comentado por expertos en seguridad de la información, y los momentos más brillantes se mostraron en una pantalla grande.

Selección

Como hace un año, en la etapa de calificación, invitamos a los participantes a resolver problemas de formato CTF para la velocidad. Hubo 35 minutos para resolver 10 problemas. Para cada tarea, se otorgó un cierto número de puntos dependiendo de la complejidad. Fue posible participar en la selección solo una vez.

Esta vez tomamos en cuenta los deseos de los participantes de la primera HackBattle y brindamos la oportunidad de trabajar no solo en estaciones de trabajo preparadas, sino también en nuestras computadoras portátiles.

Una mesa separada con blackjack y cables de conexión para aquellos que vinieron con computadoras portátiles

Una mesa separada con blackjack y cables de conexión para aquellos que vinieron con computadoras portátiles Participantes de la prueba de calificación

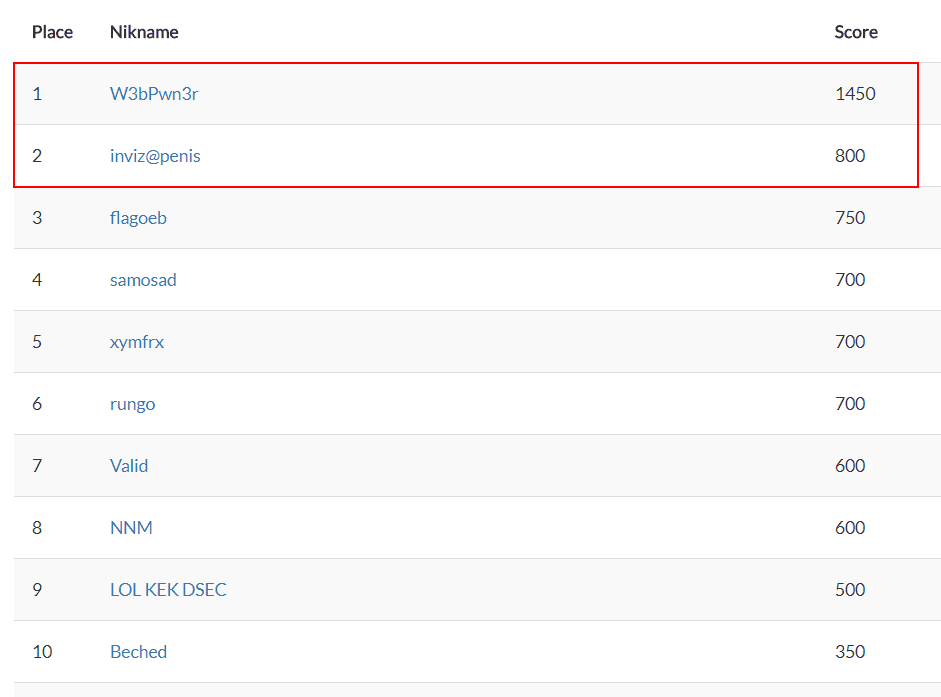

Participantes de la prueba de calificaciónNo fue fácil identificar a las personas que llegarán a la final y que podrán hacer frente adecuadamente a la solución del problema bajo la presión de la atención de la audiencia. Hasta el final de los preliminares, no estaba absolutamente claro quién sería el finalista: la lucha fue muy aguda. La diferencia entre los líderes del tablero fue de solo 50-100 puntos, y en los casos en que el puntaje fue igual, ¡solo unos segundos! Y solo a las seis de la tarde, después de haber cerrado las competiciones clasificatorias, pudimos determinar los finalistas: eran Vladislav "W3bPwn3r" Lazarev y Arthur "inviz @ penis" Khashaev.

Posiciones

Posiciones Tareas resueltas por el finalista de W3bPwn3r

Tareas resueltas por el finalista de W3bPwn3r Tareas resueltas por el finalista inviz @ penis

Tareas resueltas por el finalista inviz @ penisFinal

El 16 de mayo, exactamente a las 2:00 p.m., la final de HackBattle 2.0 tuvo lugar en el escenario principal de la sala de congresos. Como hace un año, todo lo que sucede en los monitores de piratas informáticos se transmitió a la pantalla grande y fue comentado por Positive Technologies. Para conveniencia de la audiencia, el monitor de cada uno de los finalistas se duplicó por separado en las pantallas de televisores que se encuentran a los lados del escenario principal.

Batalla de los más fuertes

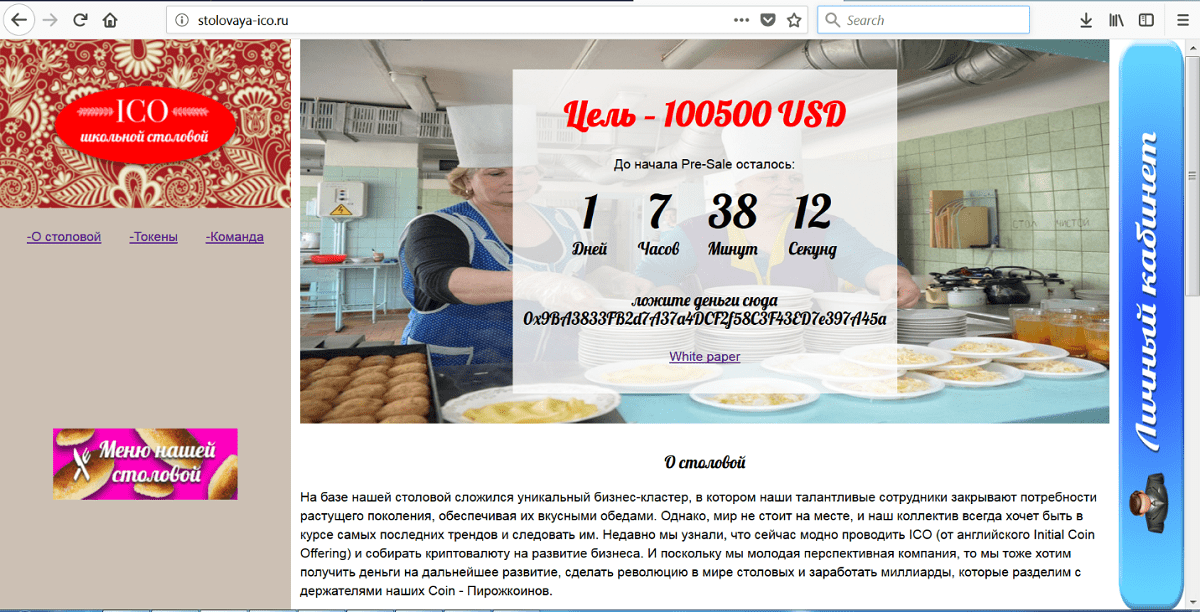

Batalla de los más fuertesComo prueba final, invitamos a los participantes a atacar el mismo objetivo: este año, el servidor que albergaba la cafetería de la escuela ICO fue víctima de piratas informáticos.

Sitio web de ICO de la cafetería de la escuela.

Sitio web de ICO de la cafetería de la escuela.Según la leyenda, los piratas informáticos deberían poder reemplazar la billetera en la página principal del sitio con cualquier otra antes del inicio de la fase de preventa de la ICO (puede descargar la tarea al final del artículo). Tenga en cuenta que el problema consistió en varias etapas y podría resolverse de varias maneras.

Durante los últimos seis meses, los expertos de Positive Technologies llevaron a cabo muchos pentests de ICO y encontraron vulnerabilidades de diversos grados de peligro en cada proyecto. La información sobre el compromiso de las ICO aparece cada vez más en los medios. Es obvio que en esta área el tema de la seguridad de la información claramente todavía no es una prioridad. Decidimos dedicar la final a este tema para llamar la atención sobre la seguridad de los servicios de criptomonedas.

La pelea duró 20 minutos (la versión completa de la final, así como otros materiales de video de la conferencia, se pueden ver en el sitio web de

PHDays :

phdays.com/broadcast/ ). La victoria en una batalla tensa fue ganada por Vladislav "W3bPwn3r" Lazarev, quien fue el primero en completar la tarea.

Ganador - Vladislav Lazarev

Ganador - Vladislav LazarevDespués del concurso, hablamos con los finalistas y descubrimos sus impresiones.

“En primer lugar, quiero señalar el alto nivel de organización de la infraestructura y la calidad de las tareas mismas. Una gran cantidad de personas sorprendió gratamente esta atención, aunque resultó ser mucho más difícil llevar a cabo acciones aparentemente habituales cuando la multitud mira su monitor. Sería más divertido si la etapa de clasificación se llevara a cabo en el mismo formato que la final ”, dijo Vladislav Lazarev .

"HackBattle es definitivamente el mismo evento que nos permitió sacudirnos durante la conferencia", dijo Arthur Khashaev . - De sorpresas: en la ronda final, Internet no funcionó de inmediato, tuve que pasar algún tiempo importando un certificado desde un proxy. Al mismo tiempo, el sitio del comedor escolar ICO se hizo famoso. "Quiero destacar especialmente el trabajo de los comentaristas que hicieron esta batalla verdaderamente dinámica y no dejaron que la audiencia se aburriera".

Los matices técnicos de la organización de la transmisión, el funcionamiento del tablero y su sincronización con las estaciones de trabajo proporcionadas por los organizadores se describen en el

blog de Anatoly Ivanov .

Tareas de la competencia.Todas las tareas, excepto la décima, son máquinas virtuales en formato OVA. La décima tarea es un archivo binario para Unix. Todas las máquinas virtuales tienen direcciones estáticas de la subred 172.30.0.0/24, puerta de enlace 172.30.0.1, DNS 8.8.8.8. Para la reconfiguración, se indica el acceso a las máquinas virtuales.

1. WhiteHub (150)

NotSoEvil corp ha desarrollado una aplicación de clonación con blackjack y Brian Crépes. ¿Puedes encontrar la información confidencial allí?

static.ptsecurity.com/phdays/2018/hackbattle/1.ovaphd: ckjyktnbnyfpfgfl

172.30.0.152. Tarifas (350)

Nuestro cambiador de tarifas es la ciencia de cohetes, ¿puedes llegar a la información secreta?

static.ptsecurity.com/phdays/2018/hackbattle/2.ovaphd: cfvsqkexibqgfhfljrc

172.30.0.163. El mío es más grande (150)

¡Apuesto a que no puedes vencerme! Prueba diferente

El usuario de Unix sabría lo que está pasando aquí:

static.ptsecurity.com/phdays/2018/hackbattle/3.ovaphd: vjzgeirfnsxtndpfgfl

172.30.0.174. Potencia PHP (100)

¿Eres lo suficientemente bueno en el análisis del código fuente?

static.ptsecurity.com/phdays/2018/hackbattle/4.ovaphd: zboegjlheuelheue

172.30.0.185. Demasiado inteligente (450)

Este motor de búsqueda de juegos de NES parece tener algunas vulnerabilidades. Desafortunadamente, afirman haber comprado un firewall de la nueva era, ¿puedes pasar y obtener el juego privado?

static.ptsecurity.com/phdays/2018/hackbattle/5.ovassh: tarea: 13372018

172.30.0.136. El misterio del meme - parte ez (100)

Descubre qué esconde este meme.

Tenga en cuenta que esta tarea tiene dos banderas. Envíe la segunda bandera a The Meme's Mystery (parte difícil)

El misterio del meme - ez part (350)

La inteligencia del meme ha aumentado, pero la bandera todavía parece ser accesible

Tenga en cuenta que este es el segundo indicador de la tarea

static.ptsecurity.com/phdays/2018/hackbattle/6.ovassh: tarea: 13372018

172.30.0.127. JWT contraataca (50)

En memoria de los viejos errores de JWT, la tarea que resolvemos ...

static.ptsecurity.com/phdays/2018/hackbattle/7.ovassh: tarea: 13372018

172.30.0.11 : 5000 /

8. Robots contraatacan (100)

¡Los robots están de vuelta, vuelve a derrotarlos y salva a la princesa, guerrera poderosa!

static.ptsecurity.com/phdays/2018/hackbattle/8.ovadev; V3ryHardP @ ssw0rd12345

172.30.0.209. Boleto para viajar (250)

Hemos desarrollado un buen sitio web para que obtenga algunos boletos cómodos, ¿es lo suficientemente seguro?

static.ptsecurity.com/phdays/2018/hackbattle/9.ovadev; V3ryHardP @ ssw0rd12345

172.30.0.1910. Trace Me (50)

Este programa imprime la bandera, ve a buscarla. Vaya, casi me olvido de decir que se opuso a stdout. Espero que aún puedas obtenerlo

static.ptsecurity.com/phdays/2018/hackbattle/10Final

static.ptsecurity.com/phdays/2018/hackbattle/Final.ovadev; V3ryHardP @ ssw0rd12345

Dirección IP 172.30.0.21

En el archivo hosts, agregue cadenas:

172.30.0.21 stolovaya-ico.ru

172.30.0.21

www.stolovaya-ico.ru172.30.0.21 blog.stolovaya-ico.ru

172.30.0.21

www.blog.stolovaya-ico.ruPunto de entrada: stolovaya-ico.ru

Autores : Dmitry Galecha, Anatoly Ivanov, Alexander Morozov, Tecnologías positivas.