Este año asistieron al foro Positive Hack Days más de 5,000 personas, la mayoría de las cuales son expertos en seguridad de la información. Una característica distintiva de los visitantes del foro es una mentalidad no estándar y una superinterpretación en muchos temas técnicos. Todas estas cualidades se pudieron demostrar en concursos de piratería, que fueron preparados por los organizadores, uno de ellos fue un concurso para hackear cámaras IP CAMreaker . ¿Alguien logró hacer frente a todas las pruebas establecidas en nuestro artículo?

Cada participante podría probar el papel de un cracker de cámaras CCTV e intentar obtener acceso no autorizado a varios dispositivos IoT y analizar el código fuente del firmware en busca de varias vulnerabilidades. La recompensa por todos los esfuerzos fueron premios interesantes y útiles de los organizadores.

La preparación para la competencia comenzó dos meses antes del evento y, francamente, no fue fácil. Consistió en varias etapas:

- Elección de cámaras para la competencia.

- Revisión de cámaras para versiones de firmware, software ofrecido para trabajar con ellas, así como su rendimiento.

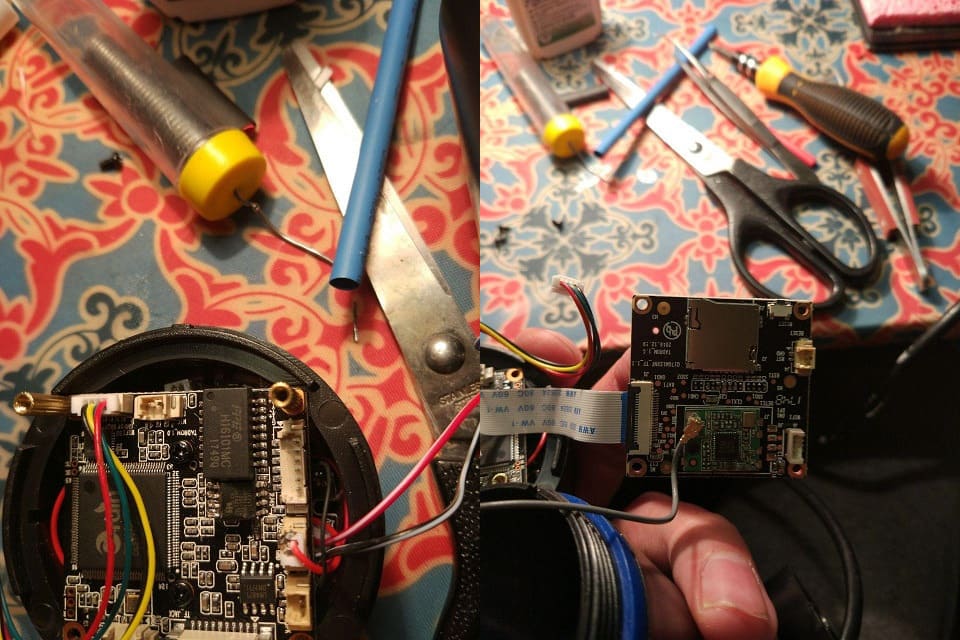

- Obtención de firmware (firmware) para cada cámara. Se llevó a cabo por varios métodos:

- Interceptar firmware mientras se actualiza la cámara a través de la aplicación de Android.

- Descargar desde el sitio web oficial del fabricante.

- A través de una conexión al dispositivo utilizando Telnet.

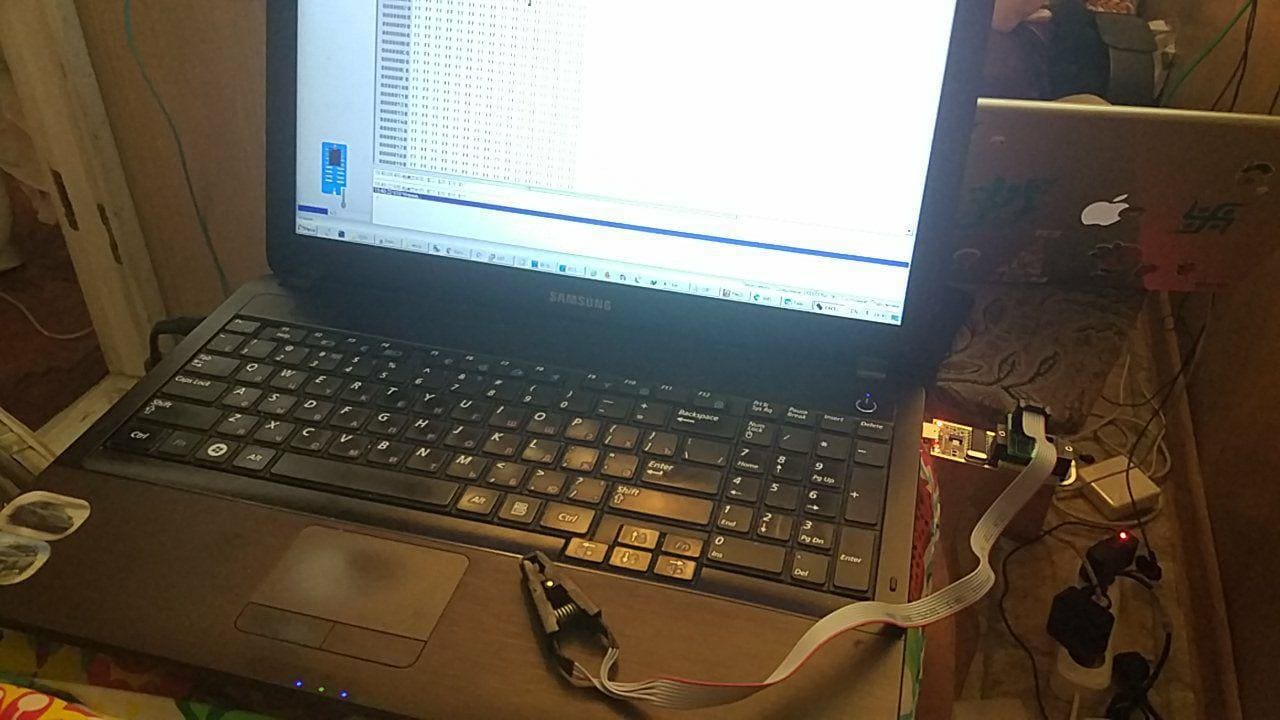

- Mediante la conexión al dispositivo mediante la interfaz UART. Como referencia: el protocolo UART (transmisor receptor asíncrono universal) o UART (transceptor asíncrono universal), el protocolo de transferencia de datos físicos más antiguo y más común hasta la fecha. El protocolo más famoso de la familia UART es RS-232 (conocido popularmente como puerto COM).

- Conexión de programadores a chips Flash instalados dentro de la cámara usando un clip sin soldar los componentes electrónicos del dispositivo.

- Y quizás el proceso de extracción de vertederos que lleva más tiempo es soldar y restar chips utilizando un programador.

- Configure direcciones IP estáticas y datos de autenticación en los propios dispositivos.

- Diseño, construcción de una red local para el stand del concurso.

- Configuración y configuración del stand en un entorno de demostración.

Aquí hay algunas fotos tomadas durante el proceso de preparación:

El proceso de extracción de datos del chip utilizando el programador CH341A

Junta de una de las cámaras

Programador y sus amigos :)

Algunos chips aún tenían que soldarse debido a las características del circuito de conmutación

El stand consistía en un marco rígido, en el que se instalaron 11 cámaras y varios interruptores. Se implementó una red inalámbrica para los participantes, así como un conmutador gratuito con cables de conexión para conectarse a la red.

Pararse

Gran hermano está mirando ... hermanos más pequeños

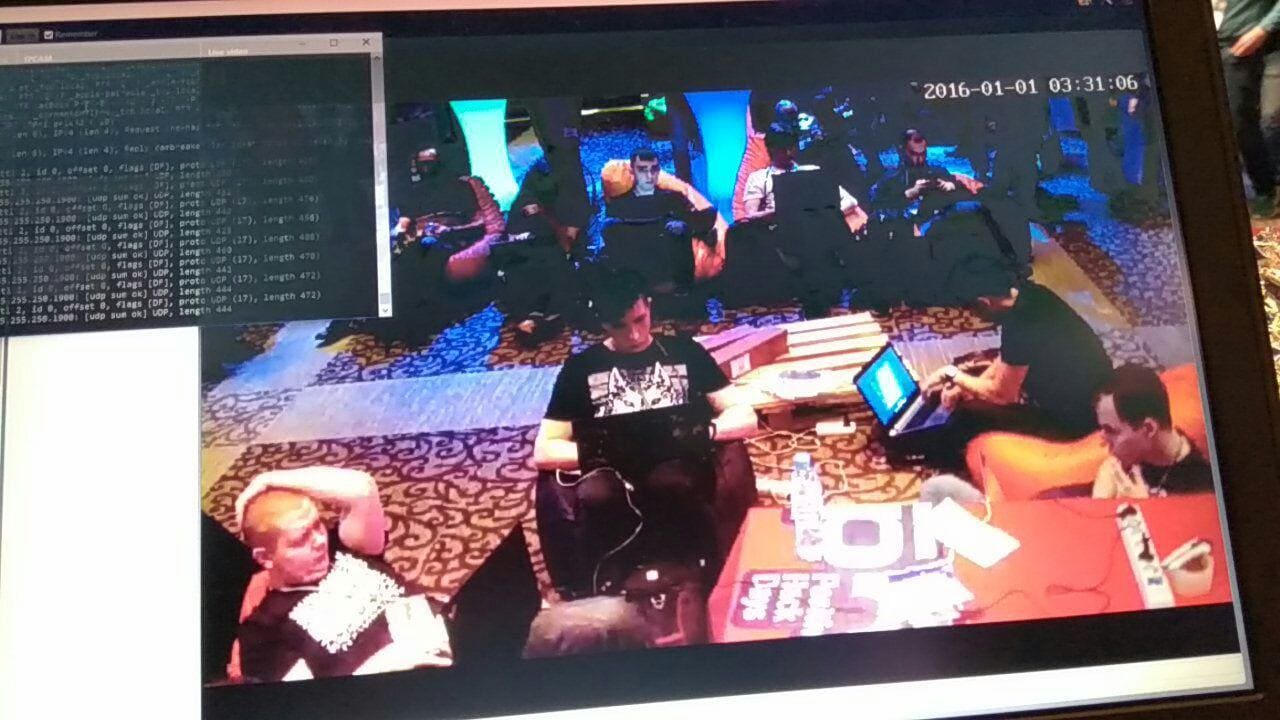

El servidor FTP se estaba ejecutando en un enrutador que contenía toda la red desde la cual los participantes podían recibir el firmware de la cámara. Las direcciones, las credenciales, los números de serie y otros datos de la cámara estaban en el dominio público; puede ir a cualquiera de ellos.

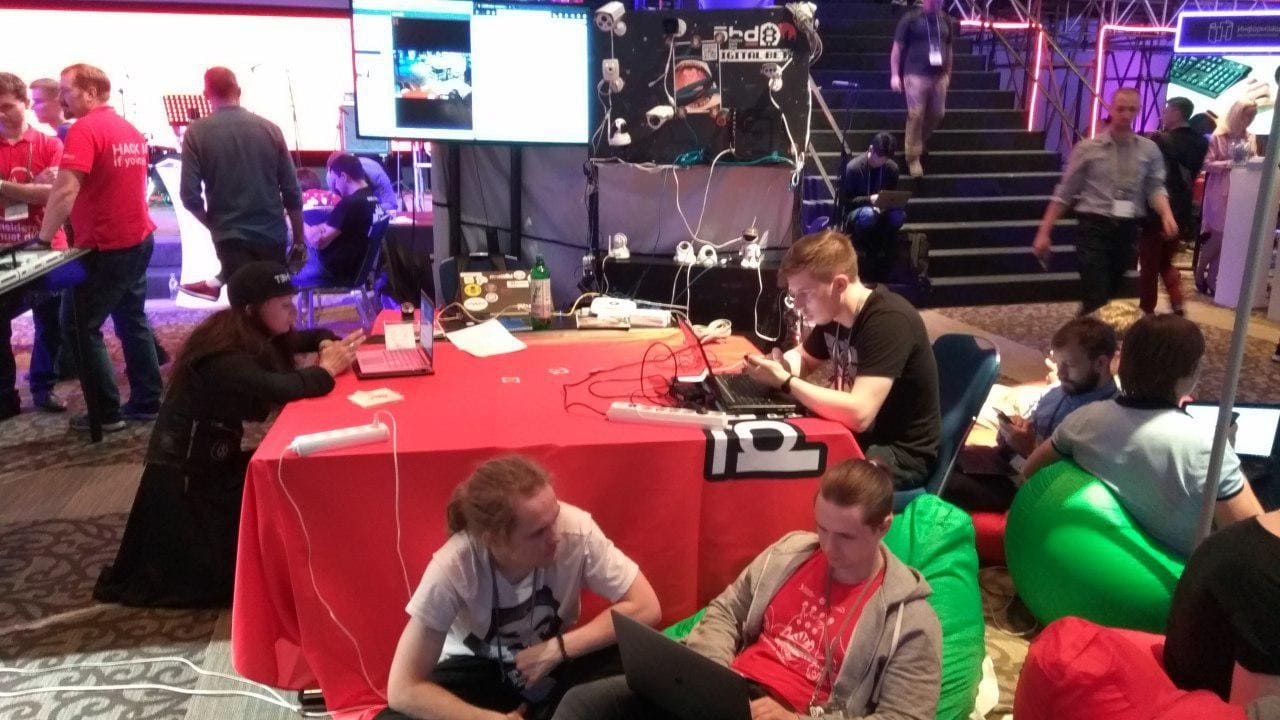

Hackers @ work

Una vez en la red y recibiendo el firmware, los participantes comienzan inmediatamente el estudio.

El primer día de la competencia, invitamos a los concursantes a resolver una tarea difícil: encontrar una vulnerabilidad en la cámara, escribir un aviso sobre su funcionamiento o un exploit de PoC en funcionamiento. Desafortunadamente, una parte impresionante de los participantes abandonó tan pronto como se enteró de tan altas demandas. ¡Pero JTAGulator simplemente no ganará!

Más persistente durante horas estudió el firmware, sentado en otomanas cómodas. Los archivos de firmware fueron precargados en un servidor FTP accesible desde la red local del concurso. Se utilizaron una variedad de herramientas para investigar el firmware en busca de vulnerabilidades: IDA Pro, Binwalk, Radare2, Strings, Wireshark, Tcpdump, Sqlmap, Burp Suite. "No vale la pena doblar la red bajo un mundo cambiante, es mejor doblarla debajo de nosotros", tal vez los concursantes lo decidieron, generando cientos de gigabytes de tráfico en el proceso de investigación.

A las 13:37, el momento " hacker " más adecuado, trajeron un par de barriles de cerveza fría.

Fue posible refrescarse durante la competencia con cerveza

Después de tal reabastecimiento de combustible, el proceso de piratería no se ralentizó en absoluto. Varios participantes del foro, inicialmente atraídos por la cerveza, finalmente decidieron quedarse en compañía de dispositivos de videovigilancia para exteriores e interiores. Sin embargo, al final del primer día no recibimos un solo informe.

Concursantes

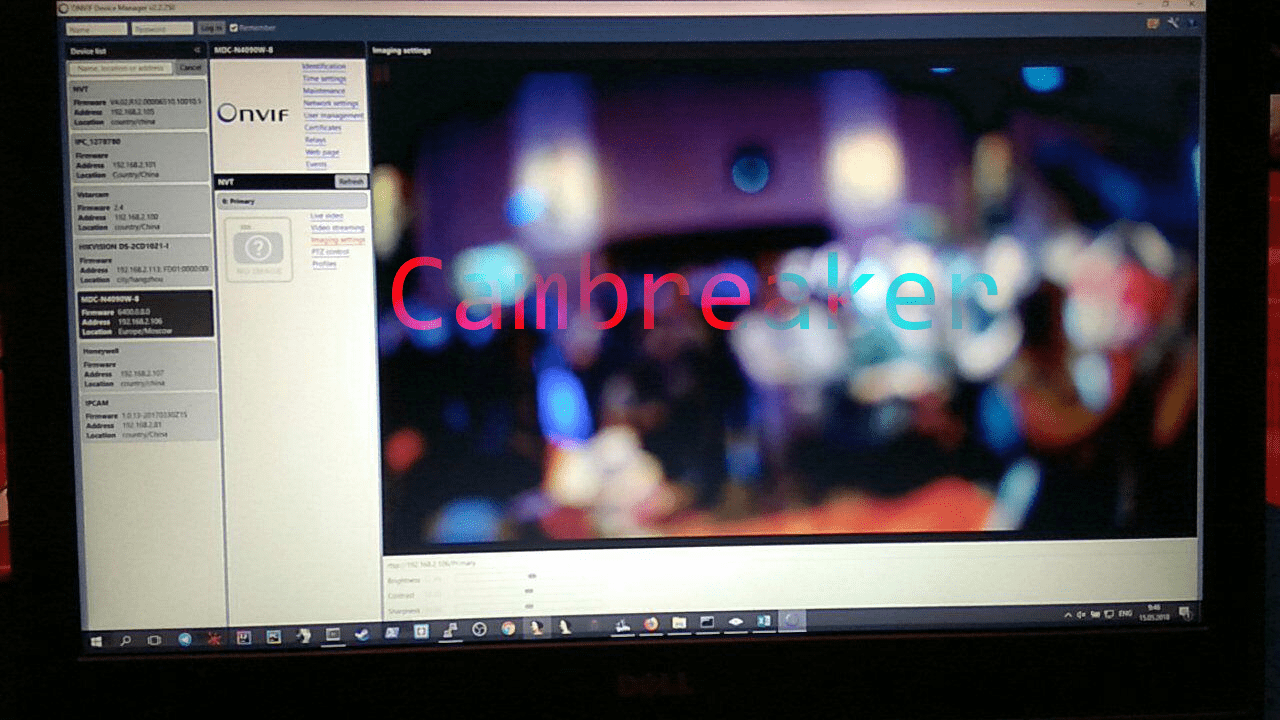

Pero el segundo día, dos informes llegaron inmediatamente sobre las vulnerabilidades encontradas. El primero de ellos en la cámara vstarcam-c16s fue encontrado por un especialista en seguridad de la información de Novosibirsk Pavel Cherepanov. La segunda vulnerabilidad fue identificada por otro especialista, Ivan Aniseny. En el formulario web de autenticación de cámara MDC-N4090W-8, encontró SQLi ciego, que le permite incrustar comandos SQL en el parámetro id y, utilizando la técnica de operación ciega, extraer todos los inicios de sesión y contraseñas de la base de datos (incluido el superusuario raíz).

Los fabricantes de cámaras son notificados de todas las vulnerabilidades encontradas, y todos los exploits desarrollados por los participantes permanecen 0 días.

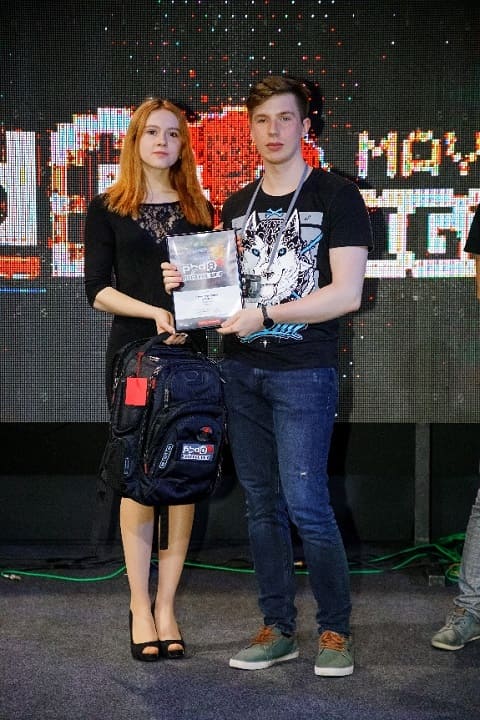

Pavel e Ivan recibieron sus merecidos premios.

Adjudicación: Pavel Cherepanov

Recompensa: para Ivan Anisen el premio fue otorgado a Georgy Zaitsev