La semana pasada estuvo marcada por un par de noticias interesantes del inseguro mundo de las cosas de Internet, y el evento principal, por supuesto, fue el estudio de la cerradura inteligente Tapplock (

noticias ,

informe original ). Andrew Tierney, investigador de Pen Test Partners, no solo evitó la protección de una cerradura electrónica, sino que descubrió la ausencia total de cualquier sistema de seguridad en la parte "digital" del dispositivo.

El castillo de Tapplock se mostró por primera vez como un concepto en 2016, al mismo tiempo que los creadores del dispositivo lanzaron una campaña en

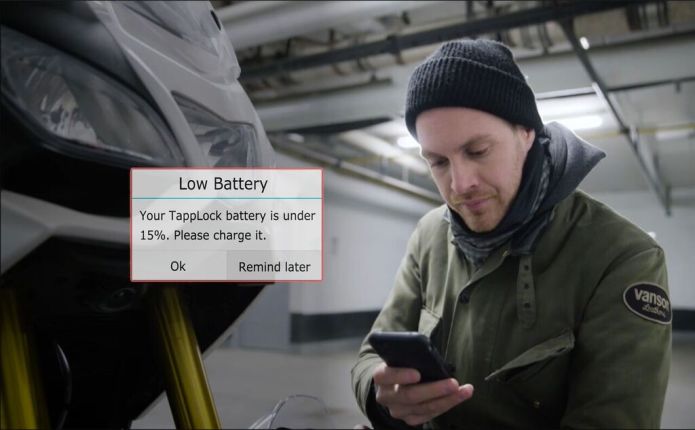

Indiegogo , planeando recaudar $ 40,000 para recordar los prototipos terminados y lanzar el primer lote de dispositivos. "La primera cerradura inteligente del mundo con un escáner de huellas digitales" prometió la increíble facilidad de estar en ausencia de pesados llaveros en los bolsillos, la conectividad a un teléfono inteligente y la capacidad de compartir el acceso con amigos, la capacidad de control mediante Bluetooth y el desbloqueo remoto. Sin embargo: seguridad increíble, incluido el cifrado AES-128 de grado militar. Y esta cerradura necesita ser cargada.

Por supuesto, sabemos que demostrar la fiabilidad al especificar un estándar de cifrado no tiene sentido, pero no discutamos la parte de la computadora de inmediato, pero aquí tenemos un medio para garantizar la seguridad física. La historia de este fracaso en realidad comenzó con un video en YouTube, en el popular canal JerryRigEverything, que no trata sobre Internet y la seguridad en absoluto, sino sobre el análisis de los dispositivos disponibles. El autor del video muestra cómo evitar el cifrado aprobado por el ejército con un destornillador.

Aquí, Andrew Tierney se interesó en este video, compró un candado ($ 84 en el

sitio web oficial ) y, para empezar, descubrió que la estrella del destornillador de YouTube parecía estar equivocada. Andrew no logró desmontar la cerradura, ya que resultó con la galleta anterior, a pesar del uso de una palanca firmemente pegada del soporte para GoPro y otras herramientas improvisadas en el interior de la cubierta. Aparentemente, había una muestra defectuosa, y la reputación de Tapplock fue completamente restaurada. ¿Eh?

No! Qué pena, se desperdiciaron tantos chistes buenos. De acuerdo, la declaración inicial de los desarrolladores del castillo sobre el nivel más alto de seguridad es generalmente dudosa: esta es una pequeña cerradura ordinaria, aunque con una batería. No es necesario hackear AES, un cortador de pernos de tamaño mediano lo hará. El investigador Andrew Tierney decidió mirar la parte digital y descubrió por primera vez que la cerradura se comunica con el teléfono inteligente a través de Bluetooth a través de HTTP, sin usar cifrado (¡aunque el mismo AES-128 se anunció originalmente para la parte de Bluetooth!). El análisis de tráfico nos permitió identificar la línea que identificaba el dispositivo como confiable, y en todos los casos permaneció sin cambios. Usando la misma función "compartir con un amigo", usted, de hecho, le da una "contraseña" fija, que luego resulta que no se puede recuperar. Además, quedó claro que incluso un desacoplamiento completo de la cerradura del teléfono del propietario (para reventa, por ejemplo) no cambió el código de autorización.

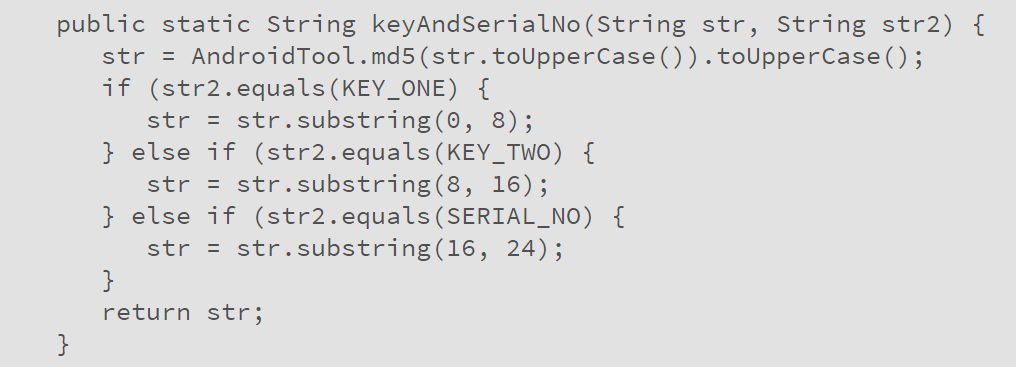

Como? Y asi. La forma de generar este mismo código ayudó a romper finalmente la ilusión de protección. Resultó que solo necesita la dirección MAC del módulo Bluetooth Low Energy incorporado para esto. La misma dirección MAC que el módulo transmite abiertamente a todos. Como resultado, es posible hackear cualquier Tapplock cercano (en el rango de bluetooth), en segundos, de forma remota y fácil. El investigador notificó al fabricante, en el mismo lugar respondieron algo como: "Gracias,

pero estamos al tanto ". Dado que esto ni siquiera es una vulnerabilidad y el método de elusión de la protección se encuentra en la superficie, Andrew estableció un plazo inusual antes de la divulgación de información en siete días, después de lo cual publicó un estudio. Tapplock respondió con una vaga promesa de una

actualización . Más tarde, se prometió una revisión completa del software, y parece que incluso hay una oportunidad teórica para corregir la situación: no se trata del hardware. ¿Será posible arreglar la reputación? Veamos por ahora que los dispositivos Tapplock todavía están a la venta, a pesar de la cobertura mediática bastante amplia del problema.

Por cierto, sobre quiebras debido a vulnerabilidades. El año pasado, escribimos sobre las

vulnerabilidades de los juguetes conectados a Internet fabricados bajo la marca Cloudpets. En esa historia, la protección cero ya era familiar para el mundo de IoT, e incluso con la filtración de datos muy privados, bueno, y comentarios de gestión exóticos al estilo de "es normal, todos lo hacen de esa manera".

Entonces, desde entonces, el fabricante de juguetes ha cerrado, pero los problemas de seguridad de los dispositivos ya vendidos no han desaparecido. Además, los investigadores encontraron un par de nuevos agujeros en ellos (

noticias ), los juguetes continúan tocando el dominio para la sincronización, que está a la venta y puede ser interceptado en el futuro. Si piensa en millones de dispositivos IoT ya vendidos con protección incomprensible o faltante, se vuelve realmente triste. La única "razón para el optimismo" es que hasta ahora no son las cerraduras, ni los osos con Wi-Fi los que atacan, sino los enrutadores, donde todo también es muy malo, pero no tan malo. Entonces vivimos.

Descargo de responsabilidad: las opiniones expresadas en este resumen pueden no coincidir siempre con la posición oficial de Kaspersky Lab. Los estimados editores generalmente recomiendan tratar cualquier opinión con escepticismo saludable.