El laboratorio de virus ESET descubrió una nueva Android RAT (Herramienta de administración remota) que utiliza el protocolo Telegram para administrar y filtrar datos. Inicialmente, llamamos la atención sobre la mayor actividad de los ya conocidos

IRRAT y

TeleRAT , pero luego, después de entender lo que estaba sucediendo, encontramos una familia completamente nueva. La nueva RAT ha estado activa desde al menos agosto de 2017. En marzo de 2018, el código fuente de Malvari se distribuyó a través de los canales de Telegram de los piratas informáticos, como resultado de lo cual cientos de modificaciones operan hoy en la naturaleza.

Una versión es diferente del resto. A pesar de la disponibilidad del código fuente, se vende con el nombre comercial HeroRat a través de un canal especial de Telegram. Los autores ofrecen HeroRat para su uso de acuerdo con el modelo Malware-as-a-Service. Malvar está disponible en tres niveles de equipamiento con diferentes funciones y un canal de soporte de video. No está claro si esta opción se escribió sobre la base del código combinado o, por el contrario, es el original, cuyo código fuente apareció en la red.

Como funciona

Los atacantes distribuyen RAT a través de tiendas no oficiales de aplicaciones de Android, redes sociales y mensajería instantánea. Vimos cómo el programa malicioso se disfraza como aplicaciones que prometen bitcoins como regalo, Internet móvil gratuito o engañan a los suscriptores en las redes sociales. En Google Play, este malvari no se encontró. La mayoría de las infecciones se registran en Irán.

Figura 1. Varias aplicaciones utilizadas para distribuir RAT

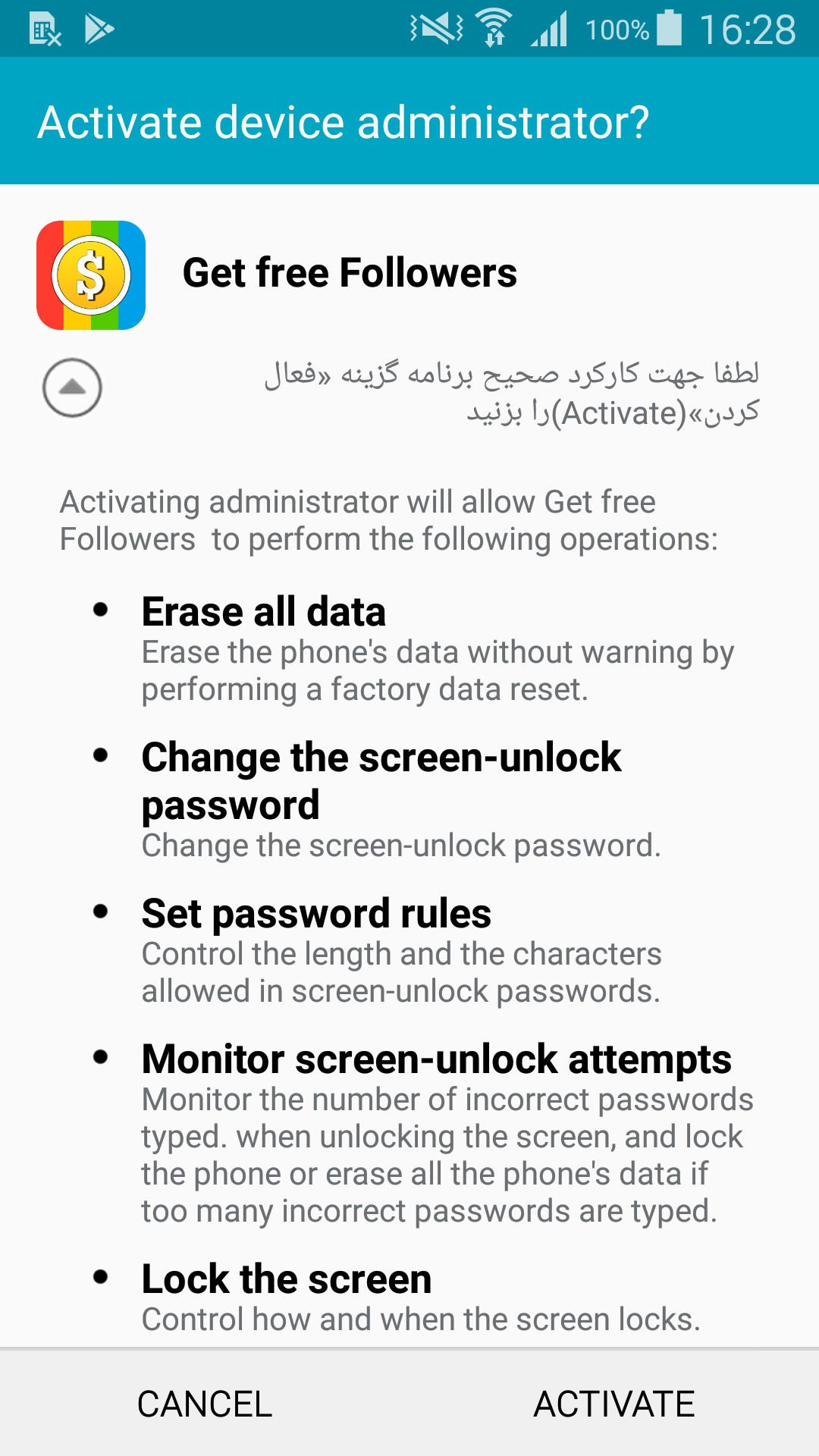

Figura 1. Varias aplicaciones utilizadas para distribuir RATEl malware es compatible con todas las versiones de Android. Se requiere que el usuario acepte una solicitud de permiso (a veces incluyendo la activación de la aplicación como administrador del dispositivo), que utiliza ingeniería social.

Figura 2. RAT solicita derechos de administrador del dispositivo

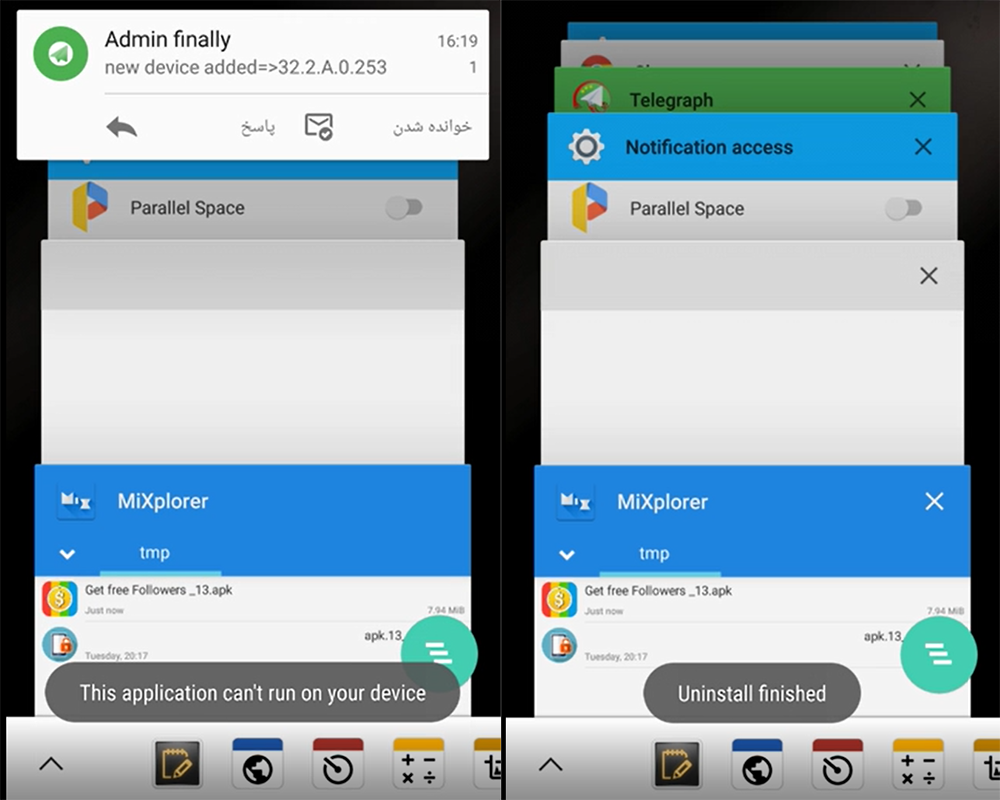

Figura 2. RAT solicita derechos de administrador del dispositivoDespués de instalar y ejecutar la aplicación maliciosa, aparece una pequeña ventana emergente en la pantalla. Informa que el programa no puede funcionar en el dispositivo y se eliminará. Vimos muestras con mensajes en inglés y persa (según la configuración de idioma del dispositivo).

Cuando se complete la eliminación, el icono de la aplicación desaparecerá. Al mismo tiempo, se registrará un nuevo dispositivo infectado en el lado de los atacantes.

Figura 3. Demostración de la instalación de HeroRat en el dispositivo (capturas de pantalla del video de entrenamiento de los autores de Malvari)

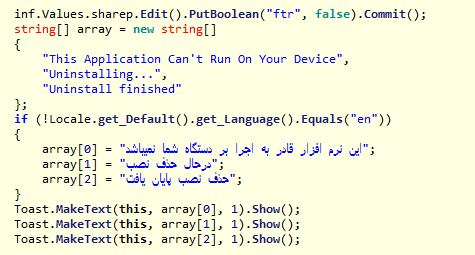

Figura 3. Demostración de la instalación de HeroRat en el dispositivo (capturas de pantalla del video de entrenamiento de los autores de Malvari) Figura 4. Código fuente de Malvari con mensaje de eliminación falso en inglés y persa

Figura 4. Código fuente de Malvari con mensaje de eliminación falso en inglés y persaHabiendo obtenido acceso a un dispositivo comprometido, el atacante usa las

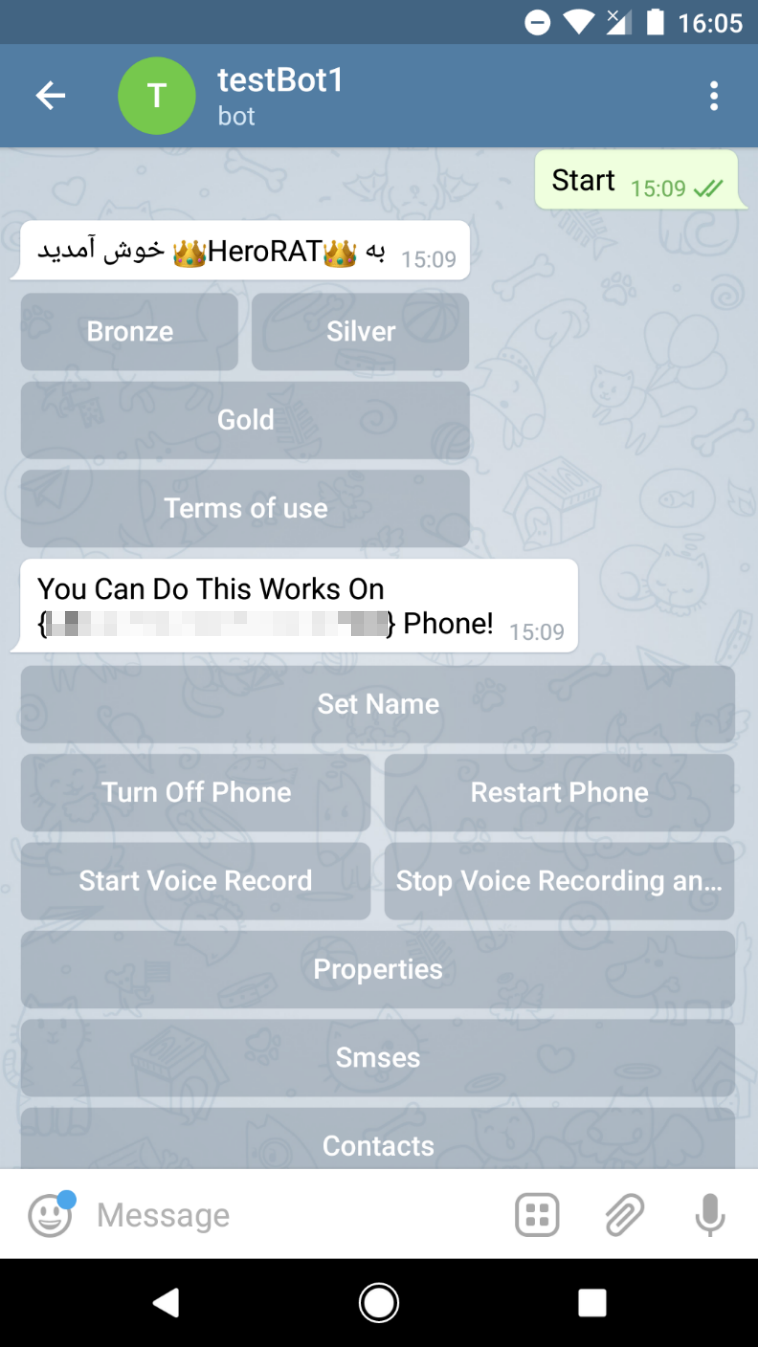

capacidades del bot Telegram para controlar un nuevo dispositivo. Cada dispositivo infectado es controlado por un bot, configurado y controlado a través de la aplicación Telegram.

El malware tiene una amplia gama de herramientas de espionaje y exfiltración de archivos, que incluyen interceptar mensajes de texto y contactos, enviar mensajes de texto y llamadas, grabar sonido y tomar capturas de pantalla, localizar el dispositivo y administrar su configuración.

HeroRat se vende en tres niveles de acabado (paquetes de bronce, plata y oro) por 25, 50 y 100 dólares, respectivamente. El código fuente del autor de HeroRat se ofrece para comprar por $ 650.

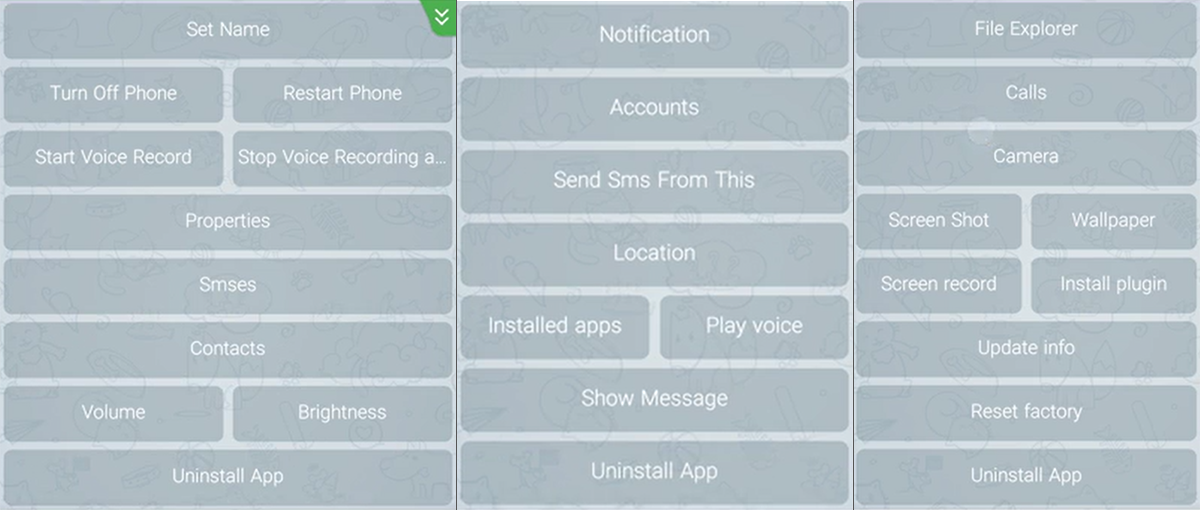

Se accede a las funciones de HeroRat a través de botones interactivos en la interfaz del bot Telegram. Los atacantes pueden controlar los dispositivos infectados haciendo clic en los botones disponibles en la versión de RAT que pagaron y usaron.

Figura 5. Panel de control de HeroRat

Figura 5. Panel de control de HeroRat Figura 6. Funciones HeroRat (de izquierda a derecha): paquetes de bronce, plata y oro (capturas de pantalla del video de entrenamiento de los autores del malvari)

Figura 6. Funciones HeroRat (de izquierda a derecha): paquetes de bronce, plata y oro (capturas de pantalla del video de entrenamiento de los autores del malvari)A diferencia de las RAT de Android previamente estudiadas que usan Telegram, que están escritas en Android Java estándar, la nueva familia se desarrolla desde cero en C # usando el marco

Xamarin , una combinación rara para el malware de Android.

El método de comunicación a través del protocolo de Telegram se adapta al lenguaje de programación; en lugar de la

API de Bot de Telegram , que fue utilizada por las RAT estudiadas anteriormente, la nueva familia usa

Telesharp , una biblioteca para crear bots de Telegram en C #.

La transmisión de comandos y la exfiltración de datos de dispositivos infectados están completamente cubiertos por el protocolo de Telegram: esta medida tiene como objetivo contrarrestar la detección basada en el tráfico a servidores de descarga conocidos.

Indicadores de infección

System.OS - 896FFA6CB6D7789662ACEDC3F9C024A0 - Android / Agent.AQO

Andro.OS - E16349E8BB8F76DCFF973CB71E9EA59E - Android / Spy.Agent.AMS

FreeInterNet.OS - 0E6FDBDF1FB1E758D2352407D4DBF91E - Android / Agent.AQO