Atención: esta es una

traducción frívola de una nota sobre exactamente cómo

Jonathan Bouman encontró el AWS S3 público, que se utilizó en uno de los subdominios de apple.com. Además, la nota es buena porque demuestra los beneficios de varias pequeñas utilidades junto con la paciencia.

Toma café y comienza

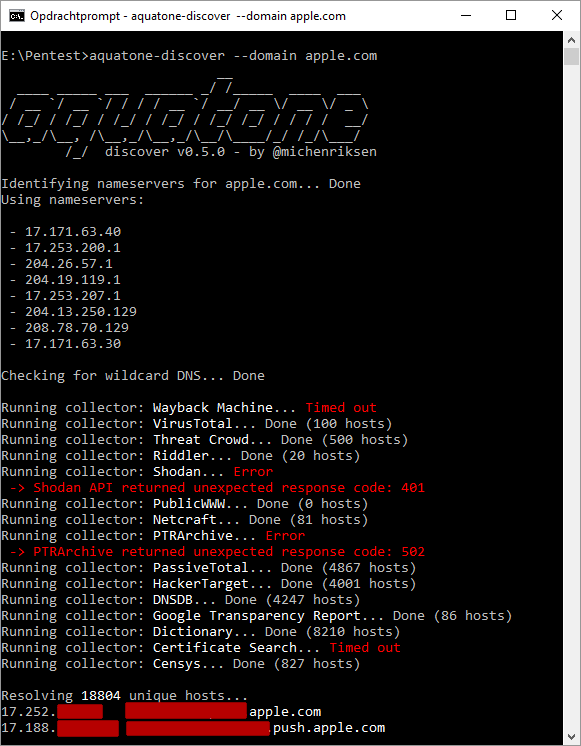

Aquatone . Esta utilidad puede detectar subdominios en un dominio dado usando fuentes abiertas y fuerza bruta con un diccionario.

Aquatone tiene cuatro equipos diferentes:

- Aquatone-discover - busca varios subdominios

- Aquatone-scan: escanea el resultado del elemento 1. para abrir puertos

- Aquatone-recolectar: crea capturas de pantalla de cada subdominio y recopila todos los resultados en un informe html

- Aquatone-takeover: intenta encontrar subdominios inactivos alojados por hosts externos. ¿Encontraste uno? ¡Regístrese y obtenga su recompensa!

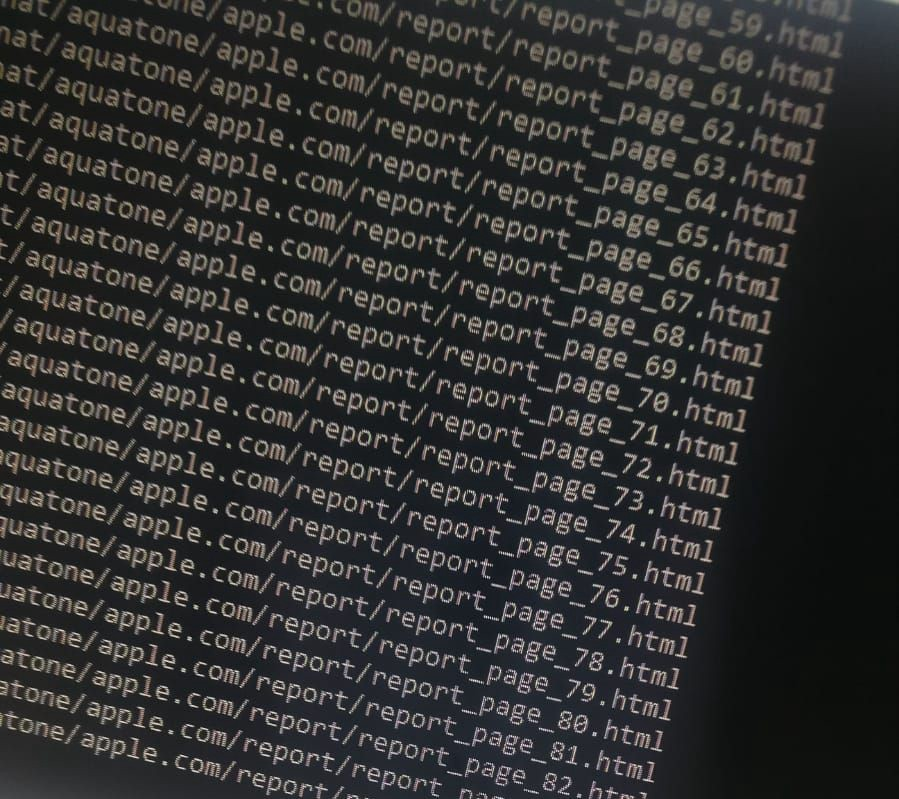

Informe de salida de Aquatone

Informe de salida de AquatoneNos sentamos, esperamos, soñamos.

Por lo general, lleva unos minutos buscar, escanear y recopilar.

¿Qué hay de Apple.com? Tomó 30 minutos, 84 informes, 18k hosts únicos.

¿Somos los primeros en usar aquatone para el análisis de apple.com? Definitivamente no. ¿Han leído otras personas las 84 páginas? Definitivamente no.

Comience con la página 50 y lea solo las últimas 34 páginas.

Buscar anomalías de patronesDespués de 50 minutos de lectura de informes, se nota una plantilla. Una de ellas es que apple.com a veces usa AWS S3 para almacenar archivos utilizados por sus subdominios. Por lo tanto, si puede obtener acceso de escritura a uno de S3, puede proporcionar acceso a uno de los subdominios de apple.com.

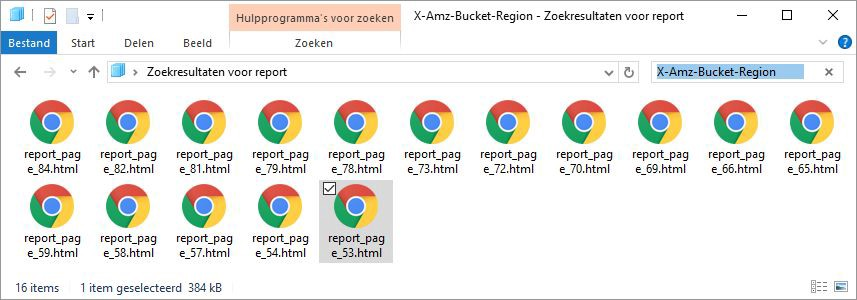

Leer todos los informes 84x es aburrido. Todos los informes contienen encabezados http enviados por el servidor. S3: siempre envía el encabezado X-Amz-Bucket-Region. Busque este título en los informes:

Ahora se debe hacer clic en cada uno manualmente para ver qué sucederá si abre la URL. Casi todos los subdominios dan acceso denegado.

Excepto uno:

live-promotions.apple.com Respuesta S3, que contiene el nombre del depósito y el contenido del directorio.

Respuesta S3, que contiene el nombre del depósito y el contenido del directorio.Entonces ahora está el nombre S3 Bucket. Esto le permite conectarse directamente a él.

Cómo acceder,

ver aquí .

Debe instalar la interfaz de línea de comandos de AWS y puede intentar abrir este depósito con el nombre de la respuesta anterior.

Después de eso, puede intentar descargar la página de inicio de sesión falsa y abrirla en el navegador.

aws s3 cp login.html s3://$bucketName --grants read=uri=http://acs.amazonaws.com/groups/global/AllUsers

cocinero alertaConclusión

cocinero alertaConclusiónSe obtuvo acceso completo a lectura / escritura al S3 Bucket de Apple, que está disponible en uno de sus subdominios. Lo suficiente como para inundar el sitio de phishing o robar cookies.

SoluciónNunca otorgue permisos de lectura / escritura a usuarios anónimos

Afortunadamente, la protección S3 es bastante simple y predeterminada.

ver doc:

docs.aws.amazon.com/AmazonS3/latest/dev/access-control-overview.html¿Qué fue eso?- Página de phishing cargada en live-promotions.apple.com

- Podrías robar cookies de visitantes

- Fue posible extraer archivos confidenciales del bucket (contenía proyectos en xcode)

Salón de la famaDespués de 4 horas, recibí una respuesta de Apple confirmando el error. Se corrigió ese día y ahora se menciona en el

Salón de la FamaCarta + pantalla de la audiencia Cronograma19/06/2018 Descubierto y reportado error

19/06/2018 Apple confirmó el error

19/06/2018 Apple reparó el error

22/06/2018 Apple me mencionó en el Salón de la Fama

22/06/2018 Publicó este blog