Continuando con nuestra serie de tutoriales de Check Point. Esta vez discutiremos uno de mis temas favoritos, a saber,

IPS (Sistema de prevención de intrusiones) en ruso: un sistema de prevención de intrusiones. ¡Además, el énfasis está en la prevención (es decir, la prevención)! Uno de los credos principales de Check Point es: "

¡Prevenimos, no detectamos! " Personalmente, estoy de acuerdo con esta posición. ¿De qué sirve la detección si fue atacado por un encriptador, por ejemplo? Una computadora encriptada le dirá que hubo un ataque. En las realidades actuales es necesario cuidar Prevent. Y IPS aquí puede ayudar muy bien.

Sin embargo, recientemente ha habido un descuido de esta clase de protección, diciendo que "

IPS ya no es relevante y no tiene sentido usarlo ". En mi opinión, esta opinión es un error imperdonable. En realidad, en esta lección intentaré describir los principales conceptos erróneos existentes sobre IPS. Luego, como parte del laboratorio, le mostraré cómo IPS ayuda a fortalecer la seguridad de su red. Y, por supuesto, intentaré decirle cómo aprovechar al máximo esta útil herramienta, qué configuraciones debe buscar y qué necesita recordar, incluido IPS.

La lección resultó ser muy larga, así que la dividí en dos partes. La primera parte será puramente teórica, y la segunda ya está totalmente dedicada a la práctica en forma de trabajo de laboratorio. Espero que sea interesante.

Spoiler: al final del artículo, una lección en video si es más conveniente para alguien mirar en lugar de leer. Una breve historia de IPS

Me gustaría comenzar con algunas características históricas. De hecho, IPS es un caso especial de

IDS (

Sistema de detección de intrusiones -

Sistema de detección de intrusiones o SOV, como se llama brevemente en Rusia).

La idea de crear un IDS surgió después de la publicación del artículo "

Monitoreo y vigilancia de amenazas de seguridad informática " por James Anderson, ¡ya en

1980 ! Un artículo bastante entretenido y lo más importante para este día.

Después de 6 años, en

1986 , Dorothy Denning y Peter Neumann publicaron el primer

modelo teórico de IDS , que probablemente sigue siendo la base de los sistemas modernos. Luego hubo bastantes desarrollos diferentes, pero todos ellos básicamente se redujeron al uso de tres métodos de detección de intrusos:

- Análisis de firma

- Análisis heurístico;

- Detección de anomalías.

Quizás uno de los momentos clave en el desarrollo de IDS fue la aparición de la biblioteca

libpcap en

1998 . Desarrollado por sus muchachos del Laboratorio Nacional. Lawrence en Berkeley. En el mismo año, el sniffer de paquetes

APE se desarrolló utilizando el paquete libpcap. Un mes después, APE pasó a llamarse el conocido

Snort . El autor de Snort es

Martin Rösch .

Sourcefire se fundó más tarde (en 2001) y el proyecto Snort continuó su rápido desarrollo como parte de Sourcefire y se convirtió prácticamente en el estándar entre las soluciones IDS. Snort es de código abierto, que es utilizado por la mayoría de los fabricantes modernos de soluciones de seguridad de la información (especialmente las empresas nacionales).

En

2003 , Gartner señaló la ineficiencia de IDS y la necesidad de cambiar a sistemas IPS (es decir, cambiar el detector para evitar). Después de eso, los desarrolladores de IDS comenzaron a equipar sus soluciones con el modo IPS. Snort puede funcionar naturalmente tanto en IDS como en modo IPS (es decir, para prevenir).

Por supuesto, también vale la pena señalar el rápido crecimiento de otro proyecto de código abierto:

Suricata . Este proyecto fue fundado por inmigrantes de Snort. La primera versión beta fue en

2009 . El responsable del desarrollo es la Open Information Security Foundation (OISF). Por el momento, Suricata es una solución muy popular (aunque todavía es inferior a Snort en popularidad). De hecho, a menudo se usan juntos.

En

2013 , Sourcefire fue adquirido por

Cisco . Al mismo tiempo, Snort continúa siendo un proyecto de código abierto, y su versión comercial se vende bajo la marca Cisco FirePower. Con su permiso, no hablaremos sobre las diferencias entre las versiones gratuitas y propietarias. Un punto interesante En 2005, Check Point intentó comprar SourceFire por $ 225 millones, pero el gobierno de los Estados Unidos no aprobó este acuerdo. Y como dije antes, Cisco compró SourceFire en 2013 por hasta $ 2.7 mil millones. Buen aumento de precios durante 8 años) más de 12 veces.

Naturalmente, enumeré solo una pequeña parte de las soluciones. Al mismo tiempo, se desarrolló una gran cantidad de soluciones comerciales propietarias (Check Point es una de ellas). La mayoría de las veces, IPS era parte de una solución UTM o NGFW, con menos frecuencia como una pieza de hardware independiente (Cisco IPS es un excelente ejemplo).

IPS en redes corporativas

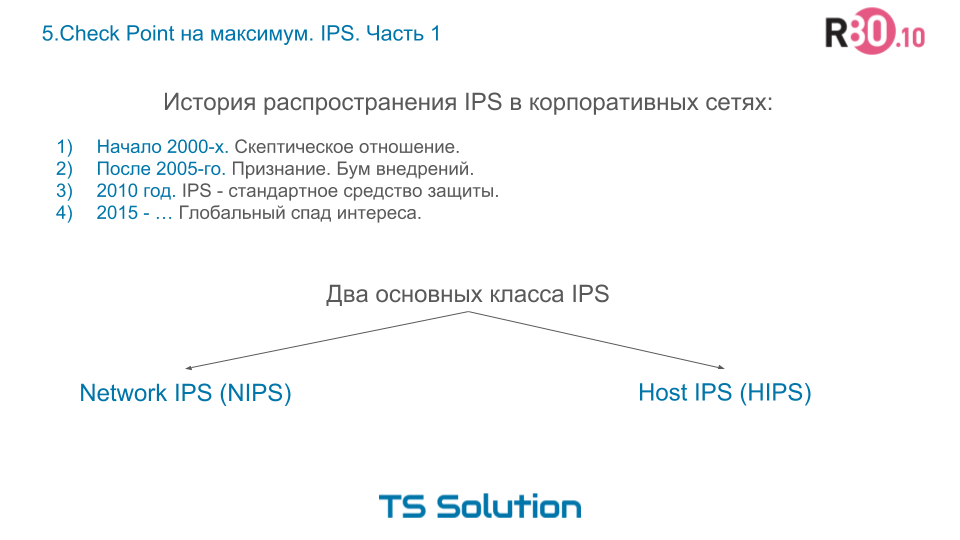

Ahora, si toca el historial de distribución de soluciones IPS en redes corporativas, obtendrá la siguiente imagen:

A principios de la década de 2000, las empresas se mostraron muy escépticas ante esta nueva clase de soluciones de seguridad. La mayoría de la gente pensaba que IPS era algo exótico que realmente no era necesario.

Después de 2005, la mayoría se dio cuenta de los beneficios y la necesidad de IPS. El auge de las implementaciones en todo el mundo ha comenzado.

Para 2010, IPS se había convertido en la herramienta estándar esencial de facto para proteger la red corporativa.

Más cerca de 2015, el mercado de IPS se ha enfriado relativamente. IPS era estándar en casi todas las soluciones UTM / NGFW. Todos cambiaron a SIEM, protección contra ataques dirigidos, sandboxes, honpots, etc. Al mismo tiempo, olvidando por completo la importancia de IPS. Pero discutiremos esto un poco más.

Ahora que tenemos un poco de conocimiento actualizado sobre la historia de IPS, me gustaría discutir un punto más. A saber, clases de IPS. En una aproximación aproximada, todas las soluciones IPS se pueden dividir en dos clases:

- NIPS funciona a nivel de red, es decir escanea el tráfico que pasa / transita.

- HIPS funciona a nivel de computadora del usuario, es decir con el tráfico que está destinado directamente a esta computadora, bueno, o bien el host mismo genera.

Hoy discutiremos exactamente la primera opción.

Dos opciones para usar NIPS

Veamos el uso arquitectónico de IPS. Aquí, también, todo es bastante simple, hay dos opciones para usar IPS de red:

- Modo en línea . En ruso, lo llamamos "en la brecha". Es decir El tráfico de red real pasa por IPS. IPS en este caso funciona como un puente normal (es decir, en el segundo nivel del modelo OSI). Este modo es el más óptimo en términos de protección. En caso de un ataque, IPS puede bloquear inmediatamente la sesión y la computadora del atacante. Por supuesto, hay aspectos negativos en forma de respuestas falsas positivas, bueno, es decir falsos positivos cuando IPS bloquea el tráfico normal. Pero este es un tema separado, lo discutiremos un poco más adelante.

- Modo promiscuo . Nuevamente, en ruso: modo de monitoreo. Como regla, en este modo, IPS se "cuelga" en el puerto SPAN, que "refleja" el dispositivo ¡COPIAR! tráfico En esta opción, IPS se convierte automáticamente en IDS, ya que ya no funciona con tráfico real y no tiene forma de bloquear ataques rápidamente. Es decir Esta es una mala opción cuando se requiere la máxima seguridad.

No consideraremos en detalle las características de la aplicación de un régimen particular. Este es un tema bastante amplio que va más allá del alcance de nuestra lección. Centrémonos mejor en el modo en línea, ya que Es él quien en la mayoría de los casos se utiliza en Check Point.

IPS en dispositivos UTM. Flujo de paquetes

Desde el punto de vista del procesamiento del tráfico, el firewall primero verifica los paquetes y, si las listas de acceso correspondientes lo permiten, solo entonces el IPS se enciende y comienza a verificar el tráfico que pasa. En realidad, este algoritmo de procesamiento de tráfico revela la diferencia conceptual entre el Firewall y el Sistema de prevención de intrusiones.

“El

cortafuegos busca evitar el paso de un tráfico. IPS funciona con tráfico ya pasado ".

Esto es lógico no solo en términos de seguridad, sino también en términos de rendimiento. ¿Por qué investigar el tráfico que un cortafuegos puede eliminar rápidamente con costos mínimos de recursos? Esta es la cuestión de si poner IPS frente al firewall. Definitivamente no! Solo imagine cuánto tráfico "restante" se transmitirá a él desde diferentes bots que escanean todo en Internet.

Bueno, ahí es donde terminamos nuestra digresión lírica prolongada. Pasemos a los conceptos erróneos típicos de IPS. Intentaré desacreditarlos usando Check Point como ejemplo.

Conceptos erróneos típicos de IPS

1. IPS solo protege contra ataques de capa de red

Quizás este es el mito más común. Históricamente, por supuesto, IPS principalmente protegido contra ataques de red, como escaneos de puertos, fuerza bruta, algunos tipos de ddos y, por supuesto, la lucha contra las anomalías. Sin embargo! ¡Muchos todavía no saben que IPS puede verificar los archivos descargados! Y si el archivo contiene exploit, IPS bloqueará su descarga más rápido que Anti-Virus, porque IPS funciona en un flujo de tráfico y Anti-Virus se ve obligado a esperar hasta que se descargue todo el archivo en el búfer. Es decir IPS comprueba archivos como pdf, doc, xls y mucho más. Definitivamente lo mostraré en el laboratorio. Por lo tanto, el IPS incluido aumentará significativamente la protección de sus usuarios que descargan varios archivos de Internet. ¡No descuides este nivel adicional de protección!

2. IPS ya no es relevante y no protege contra nada

Otro mito popular. Por supuesto, recientemente los hackers profesionales han estado tratando de no usar herramientas de ataque clásicas, como escaneo de puertos, fuerza bruta, etc. Y todo porque tales ataques se notan de inmediato y generan una gran cantidad de alertas en las defensas clásicas. Sin embargo! Esto ocurre solo en ataques muy complejos y específicos, cuando un verdadero profesional se ocupa del asunto. El 99% de todos los ataques exitosos son bots automatizados que escanean la red en busca de vulnerabilidades conocidas, que luego explotan. ¡IPS lo ve todo! Además, recordando nuevamente wannacry, después de descubrir esta vulnerabilidad, Check Point emitió una firma IPS en solo un par de días. Microsoft lanzó el parche mucho más tarde (en un par de semanas, por lo que recuerdo). El IPS incluido con las firmas actuales refleja perfectamente los ataques automáticos que aún prevalecen (y es poco probable que algo cambie en el futuro cercano).

3. IPS no necesita ser actualizado con frecuencia

En realidad, en el párrafo anterior, dije que el IPS incluido con las firmas ACTUALES proporciona protección contra ataques automáticos. Por alguna razón, muchos creen que solo las bases de datos antivirus deben actualizarse regularmente, mientras se olvidan por completo de IPS. Pero las firmas para IPS aparecen o se actualizan literalmente todos los días. Por ejemplo, puede usar el recurso

Check Point . Como puede ver, solo en los últimos días se han lanzado varias firmas nuevas. O se actualizaron los creados anteriormente.

IPS con bases de datos actualizadas es muy importante. Como dije antes, las firmas IPS salen más rápido que los parches de los proveedores. Si tiene firmas antiguas, entonces su IPS simplemente está reduciendo el tráfico y desperdiciando recursos del sistema. Y no les creas a los fabricantes nacionales de OWL, quienes dicen que actualizar una vez al mes es normal (como regla general, establecen ese período y probablemente se deba al hecho de que usan bases de datos Snort, que se actualizan con un retraso de 30 días para la versión gratuita) .

4. IPS reduce significativamente el rendimiento del dispositivo

¿Qué puedo decir sobre este mito? Si y no Por supuesto, la inclusión de IPS aumenta la carga tanto en el procesador como en la RAM. Pero no todo es tan dramático como se cree comúnmente. Un gran aumento en la carga cuando se activa IPS generalmente se manifiesta en dos casos:

- Usted (o usted) seleccionó incorrectamente la solución. Ya sea en línea de hardware o solución virtual. Esta es la pregunta de que todo debe ser probado antes de comprar. Nuevamente, mucho depende de quién seleccione la solución. Presta especial atención a esto. Utilice con cuidado las hojas de datos en los dispositivos. Indica necesariamente el ancho de banda del dispositivo cuando IPS está habilitado. Bueno, una vez más, Check Point tiene una herramienta de dimensionamiento que proporciona recomendaciones muy realistas para un modelo adecuado. ¡Asegúrese de usar el tamaño! Si no tiene acceso a esta herramienta, pregunte a sus socios.

- La segunda razón más común para aumentar la carga debido a IPS es que se incluyen demasiadas firmas. Este es uno de los extremos del uso de IPS cuando absolutamente todas las firmas disponibles están habilitadas, debido al hecho de que inicialmente no está claro cuáles son necesarias. Este error muy grave conduce a un dispositivo de arranque simplemente salvaje y muchos falsos positivos. Habiéndose encontrado con esto, muchos administradores deciden deshabilitar IPS, porque con ella, la puerta de enlace simplemente se "dobla". Como ser Bueno, primero debes determinar qué es exactamente lo que vas a proteger. Es lógico suponer que si tiene un servidor de correo basado en Linux en su DMZ, entonces probablemente no debería incluir firmas para este segmento relacionadas con Microsoft, MacOS, Android, Wordpress, etc. Creo que el significado general es claro. Trillar el tráfico con todas las firmas indiscriminadamente es muy costoso . Para que IPS pueda utilizar los recursos de manera eficiente, debe habilitar solo las firmas necesarias y desactivar las innecesarias. Eso suena facil. Pero la implementación parece muy complicada. A partir de aquí crece el siguiente mito.

5. IPS es difícil de configurar

Esta es en parte la opinión justa que ha tenido lugar. De hecho, muchas soluciones IPS siguen siendo muy difíciles de aprender. Pero esto no se trata de Chess Point. Vamos en orden. ¿Cómo se ve una firma por lo general? Esto suele ser algo como:

IGSS SCADA ListAll Function Desbordamiento de búfer

WebGate Multiple Products WESPMonitor Stack Buffer DesbordamientoY trate de averiguar qué tipo de firma es, para qué sirve, cuánto la activará la puerta de enlace, ¿qué tan crítica es? Afortunadamente, Check Point tiene una descripción detallada de cada firma. La descripción es visible directamente en SmartConsole y no tiene que buscar en Google cada nombre. Además, por conveniencia, Check Point ha asignado varias etiquetas a cada firma:

- Gravedad (es decir, el nivel de peligro que puede cerrar esta firma);

- Nivel de confianza (el nivel de confiabilidad de la firma, es decir, cuál es la probabilidad de la adecuación del funcionamiento de esta firma. Esta es una característica muy importante, especialmente para el análisis de comportamiento)

- Impacto en el rendimiento (esta etiqueta muestra cuánto cargará el dispositivo una firma fuertemente habilitada)

- Proveedor : puede filtrar las firmas por proveedor (por ejemplo, vulnerabilidades asociadas con todos los productos de Adobe o Microsoft)

- Producto : es posible filtrar por producto (por ejemplo, Microsoft Office o WordPress).

Las etiquetas Proveedor y Producto a veces se cruzan, porque Con bastante frecuencia, una empresa tiene un solo producto.

Con estas etiquetas, puede generar rápidamente una lista de firmas que desea incluir. Y para esto no es necesario tener siete tramos en la frente. Bueno, por supuesto, antes de eso necesita hacer una pequeña auditoría de la red y comprender qué software usan sus empleados.

Discutiremos el trabajo con estas etiquetas con más detalle en el laboratorio.

6. Trabajar con IPS es un trabajo tedioso y rutinario.

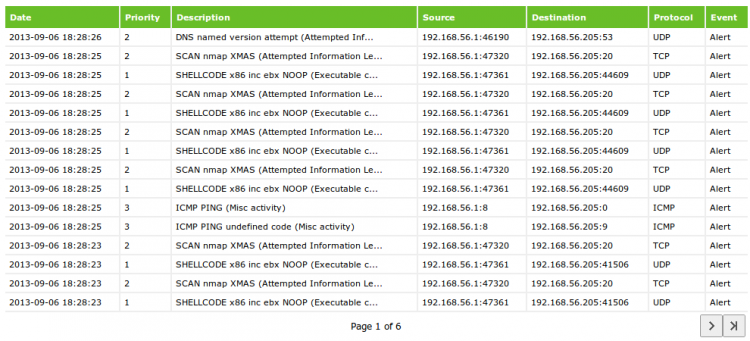

He dicho muchas veces que la seguridad de la información no es un resultado, sino un proceso continuo. No puede configurar el sistema una vez y olvidarse de él. Necesita refinamiento continuo y sistemático. Lo mismo ocurre con IPS. Y aquí generalmente surgen dificultades. Casi cualquier sistema IPS más o menos adecuado genera una gran cantidad de registros. Suelen verse así:

Ahora imagine que estos registros han acumulado varios miles en una semana. ¿Cómo los analizas? ¿Cómo entender qué eventos ocurren con mayor frecuencia? ¿Qué firmas podrían necesitar desactivarse o qué hosts podrían bloquearse en el nivel de firewall?

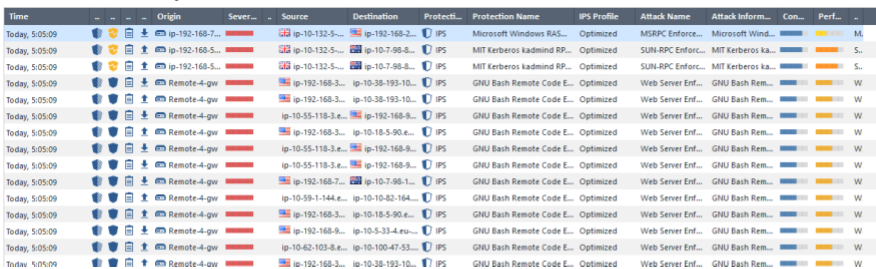

Por supuesto, los registros del punto de control se ven más atractivos y claros:

Aquí puede ver la

gravedad y el

impacto en el rendimiento y el

nivel de confianza . Sin embargo, esto no resuelve el problema de analizar una cantidad tan grande de eventos. Como regla general, los sistemas SIEM que están diseñados para agregar, correlacionar y realizar un análisis inicial de eventos se recuerdan aquí. Afortunadamente, Check Point tiene un sistema SIEM incorporado:

Smart Event . Esta hoja le permite ver registros de IPS en forma procesada y agregada:

Como saben, esto ya es mucho más fácil de trabajar. El principal valor de SIEM es que este sistema le permite "ver" su seguridad en términos cuantitativos. En cualquier trabajo, necesita ver el resultado y aquí es mucho más fácil concentrarse en los números. En nuestro ejemplo, vemos que hay un número bastante grande de registros con la

gravedad del nivel crítico . Es con ellos que necesitas comenzar a trabajar. Además, vemos que la mayor cantidad de eventos están relacionados con la firma

GNU Bash Remote Code Execution . El análisis debe comenzar con estos eventos. Habiendo caído aún más, podemos determinar:

- ¿Qué hosts están atacando?

- ¿Qué host está atacando?

- ¿De qué país viene el ataque?

Puede resultar que la firma se active por el tráfico generado por nuestro nodo interno. Esta es una ocasión para el juicio. O está realmente infectado o es un falso positivo. A continuación, tratamos al host o desactivamos esta firma específicamente para este host.

Si el ataque proviene de una red externa, tal vez todos estos registros sean creados por un solo nodo atacante (lo más probable es que sea algún tipo de bot), y de algún Singapur. En este caso, podemos agregar este host (o toda la red de Singapur) a la lista de bloqueo para que esté bloqueado en el nivel del firewall y no llegue al procesamiento del tráfico IPS.

También podemos notar que la firma captura ataques para distribuciones de Linux, mientras que el host de Windows puede ser atacado. En este caso, también sería lógico deshabilitar las firmas de Linux específicamente para este host.

Como puede ver, el proceso se asemeja a cierta investigación. Después de tal optimización constante, la carga en la puerta de enlace disminuirá significativamente, porque:

- Parte de los hosts atacantes se bloquearán en el nivel del firewall;

- Las firmas innecesarias que consumen recursos serán deshabilitadas.

Al mismo tiempo, SmartEvent le permite ver inmediatamente el resultado en forma de un número decreciente de registros. Esta es solo esa característica cuantitativa que muestra la efectividad de nuestro trabajo realizado. Idealmente, deberíamos deshacernos del llamado "ruido" y ver solo eventos IPS realmente importantes (es decir, ataques reales) en los registros.

Además, ¡todo el proceso de investigar y agregar hosts a la lista de bloqueo puede automatizarse! R80.10 introdujo una API completa que le permite integrarse con soluciones de terceros. Ya escribí un artículo en el centro sobre la API en sí:

Check Point R80.10 API. Gestión a través de CLI, scripts y más.Además, mi colega Gleb Ryaskin publicó instrucciones detalladas sobre la integración de Check Point y Splunk -

Check Point API + Splunk. Automatización de la protección contra ataques a la red .

No solo hay una parte teórica, sino también práctica, con un ejemplo de ataque y la adición automática de un host a la lista de bloqueo. No seas perezoso, mira.

Sobre esto propongo terminar nuestra parte teórica. En la próxima lección, nos espera mucho trabajo de laboratorio.

Parte teórica en formato de video tutorial

Si está interesado en otros materiales en Check Point, aquí encontrará una gran selección (

Check Point. Una selección de materiales útiles de TS Solution ). También puede suscribirse a nuestros canales (

YouTube ,

VK ,

Telegram ) para no perderse nuevos artículos, cursos y seminarios.

Puede

encontrar más información sobre los modelos de interruptor Extreme

aquí .

Puede realizar una auditoría gratuita de la configuración de seguridad de Check Point aquí.