En el marco de este artículo, tratamos de responder a la pregunta de qué es la confidencialidad y cómo se puede lograr en Bitcoin y otras monedas digitales. Además, aquí aprenderá sobre mecanismos específicos para lograr la confidencialidad, así como también cómo se aplican en la práctica. El tema será interesante para aquellos que trabajan directamente con las criptomonedas, así como para los amantes del protocolo que aumentan el nivel de privacidad del usuario.

Definamos los términos

El tema de la confidencialidad (privacidad) y cómo garantizar que sea bastante voluminoso. Es mejor comenzar a estudiarlo con una comprensión de las definiciones básicas.

El concepto de privacidad incluye dos componentes principales: no rastreabilidad y anonimato. La imposibilidad de seguimiento, o la imposibilidad de seguimiento, implica la imposibilidad de asignar un grupo de actividades a algún usuario en la red. El anonimato, o anonimato, está asociado con la incapacidad de establecer de manera confiable la identidad de un usuario en esta red.

Privacidad predeterminada de Bitcoin

Bitcoin tiene la propiedad de anonimato, pero es muy fácil perderlo en la práctica. La propiedad de no rastreabilidad no se logra por completo. Podemos analizar el gráfico de transacciones y concluir que están involucrados en ciertas billeteras anónimas. Si al menos una dirección se vio comprometida en el contexto del anonimato, se puede establecer la participación en ciertos individuos. La implementación más simple de una billetera bitcoin es capaz de proporcionar solo un nivel mínimo de privacidad.

Por ejemplo, para cada pago entrante o cambio, el usuario crea una nueva dirección. El auditor que analiza el gráfico de transacciones, en este caso, ya no puede relacionar de manera confiable hechos específicos que se relacionan con las acciones del usuario y la distribución de moneda entre ellos. Pero incluso en esta situación, la privacidad no es tan confiable como podría parecer.

Por lo general, en la red de Bitcoin, su privacidad depende de los contadores. Quien acepta el pago conoce el historial del origen de las monedas, y quien envía las monedas sabe a dónde las envía. Además, hay una serie de metadatos que pueden estar disponibles para personas externas: la naturaleza de la transacción, datos sobre la billetera, datos sobre la ubicación del usuario, etc.

¿Qué tipo de datos de transacciones deben ocultarse en primer lugar para garantizar el máximo nivel de confidencialidad? Esto incluye datos sobre el origen de las monedas, que se relacionan con la propiedad de intercambiabilidad o fungibilidad. Es muy importante para cualquier dinero y objetos de valor. A nivel del protocolo de Bitcoin, se proporciona esta propiedad (todas las monedas son iguales y las reglas para procesarlas son comunes para todos), pero en la práctica la fungibilidad es fácil de romper. Por ejemplo, algunos comerciantes pueden analizar el historial del origen de las monedas aceptadas y rechazar pagos si les genera dudas.

Lo siguiente que tiene sentido ocultar es la suma de las transferencias, las direcciones del remitente y el receptor en el cuerpo de la transacción. También es importante ocultar las direcciones de red de los usuarios, lo que generalmente se logra utilizando darknet, donde se utilizan protocolos como Freenet, TOR e I2P. ¿Cómo ocultar las cantidades, el historial y las direcciones?

Moneda

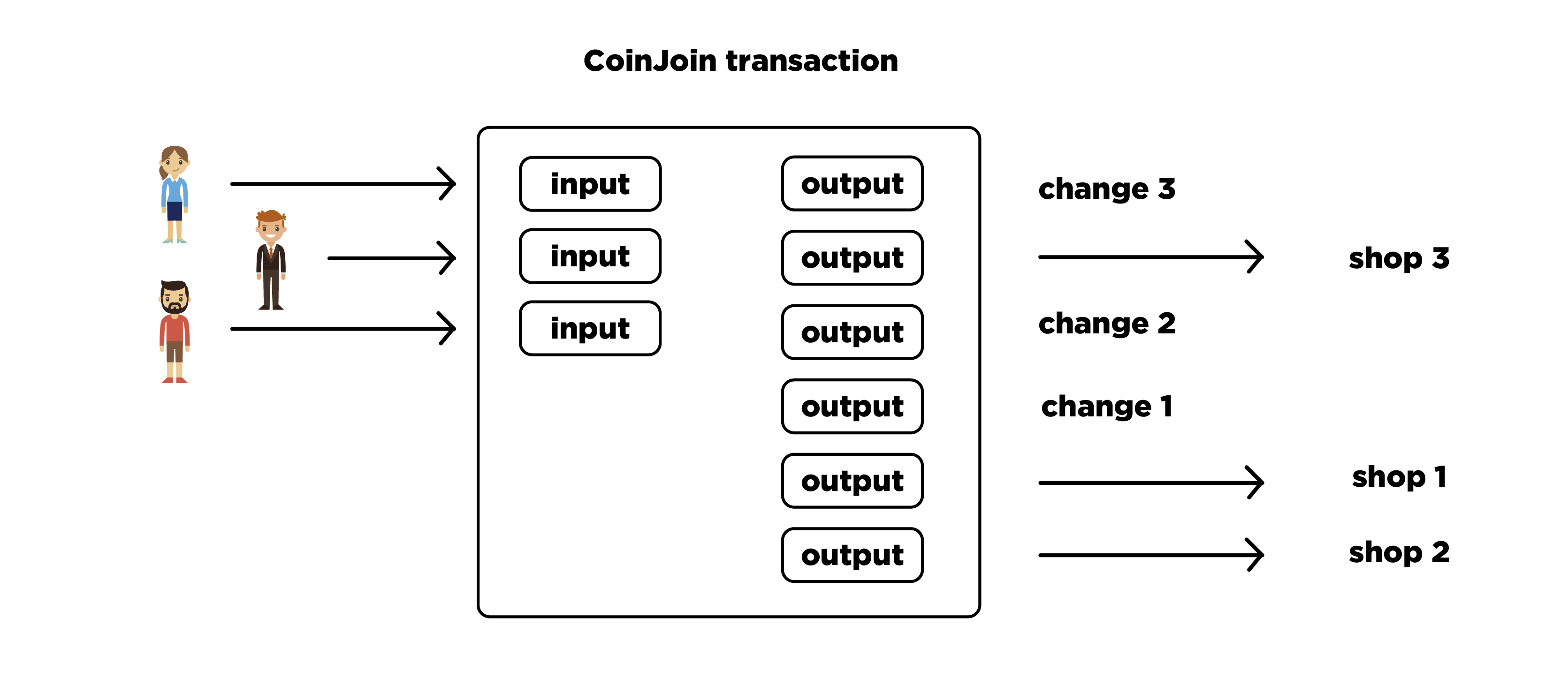

El método más simple para ofuscar un gráfico de transacción se llama CoinJoin. Comenzaremos con él. Su esencia es crear una transacción conjunta, como resultado de lo cual el origen de las monedas enviadas se vuelve ambiguo. Un grupo está formado por usuarios que crean una transacción común, dentro de la cual se realizan varios pagos simultáneamente. Es decir, los usuarios no necesitan crear transacciones separadas.

Gregory Maxwell propuso por primera vez esta idea en 2013 en el popular foro BitcoinTalk. Desde entonces, se han propuesto y desarrollado muchas modificaciones de este método. Cada uno de ellos mejoró ciertas propiedades de los pagos. Hablemos sobre cómo funciona CoinJoin en su forma pura, y luego veremos algunas de sus modificaciones más interesantes.

Cómo funciona CoinJoin

Imagine un grupo de tres usuarios en el que todos quieren comprar productos en una tienda en línea (al mismo tiempo, cada uno tiene su propia tienda).

Crean una transacción para tres entradas, una de cada usuario, tres salidas, una para cada tienda en línea. Además, hay tres salidas más para el cambio. Además, todas las salidas se mezclan aleatoriamente entre sí. Cada usuario vuelve a verificar la transacción recibida y firma la entrada correspondiente. Si tiene éxito, la transacción se considera correcta, se extiende a la red y recibe confirmación.

Diferencias entre CoinJoin y Transacción regular

El siguiente diagrama muestra la diferencia entre los gráficos de transacciones regulares y las transacciones de CoinJoin.

Arriba hay un gráfico donde cada transacción tiene una o dos salidas, y debajo de la transacción ya hay tres salidas. El gráfico inferior es más complicado y más difícil de analizar. Cuando CoinJoin se pone en práctica en la billetera Bitcoin, se forma un gran grupo de usuarios. Entonces las transacciones pueden tener docenas de entradas y salidas (a veces más). Representado en un plano, el gráfico de tales transacciones será muy confuso. Una moneda que ha pasado por una cadena de tales transacciones tiene miles de orígenes posibles. Es difícil encontrar el verdadero entre todas las opciones.

Moneda Chaumiana

Llegamos a la modificación CoinJoin llamada Chaumian CoinJoin. Y el mismo Gregory Maxwell lo sugirió. Utiliza un operador centralizado y utiliza una firma ciega. El operador es necesario para realizar la mezcla de entradas y salidas, y luego completar la transacción final. Pero el operador no puede robar monedas ni violar la confidencialidad de la mezcla debido a la firma ciega.

El usuario cega previamente los datos antes de transmitirlos al operador. Cuando el operador firma estos datos, no ve el contenido real. Los datos firmados se devuelven al usuario, después de lo cual elimina el deslumbramiento y todo parece una firma electrónica normal.

¿Cómo es la interacción entre el usuario y el operador en la formación de la transacción general? Cada usuario prepara una entrada por adelantado, donde se gastan las monedas que le pertenecen, una dirección para recibir el cambio, así como una dirección oculta para enviar un pago, después de lo cual combina estos datos en una secuencia y los transfiere al operador.

El operador verifica la entrada y el monto del pago, firma la dirección de salida y devuelve la firma al usuario. Sin embargo, el operador no ve la dirección a la que el usuario desea enviar el pago, porque está cegado. Además, el usuario elimina el cegamiento de la dirección de salida, se vuelve a conectar de forma anónima al operador y le envía una dirección de salida firmada. El operador, a su vez, comprueba que realmente firmó esta dirección con su clave y que ya tiene la entrada correspondiente, pero no puede saber qué entrada corresponde a qué salida. Después de que todos los usuarios hayan completado dichas acciones, se vuelven a conectar de forma anónima al operador y proporcionan firmas que confirman la propiedad de las monedas a la entrada de la transacción general. La transacción completada se puede distribuir a la red para su confirmación.

En este caso, ni los usuarios ni el operador pueden desanonimizar monedas en las direcciones de salida. Y la formación de una transacción en condiciones normales no lleva más de un minuto. La interacción del usuario debe llevarse a cabo a través de redes de datos anónimos, que pueden usarse como TOR, I2P o Bitmessage.

Entre los usuarios puede haber participantes sin escrúpulos cuyo propósito es interrumpir el proceso de crear una transacción común por cualquier medio. Hay una lista completa de posibles escenarios de comportamiento del usuario, incluidos los fraudulentos. Se han desarrollado varios mecanismos de protección para contrarrestar escenarios adversos, que permiten a los usuarios honestos garantizar la formación de la transacción final. Los mecanismos de protección utilizan tiempos de espera, seguimiento de salidas no utilizadas, etc. Para obtener más detalles sobre todos los escenarios y mecanismos de protección, puede familiarizarse por separado. Ahora considere la próxima modificación de CoinJoin, que se llama CoinShuffle.

Mezcla de monedas

La modificación de CoinShuffle se propuso en 2014. Ya no hay un operador central y esto se ha convertido en una ventaja. Los usuarios forman independientemente una transacción común, comunicándose entre sí. Sin embargo, aún no pueden violar la confidencialidad de mezclar direcciones de salida. Otra ventaja de esta técnica es que los usuarios no tienen que usar redes adicionales para anonimizar el tráfico, ya que todas las propiedades necesarias se lograrán utilizando un protocolo de interacción P2P entre los participantes.

Aquí, se usa el cifrado direccional, donde se usa un par de claves (públicas y privadas). El mensaje se cifra utilizando la clave pública, y solo el propietario de la clave privada puede descifrarlo. Para la comunicación entre los participantes, se utiliza el protocolo DiceMix y también se brinda oposición a los infractores.

Introduciendo CoinShuffle

Veamos cómo funciona CoinShuffle.

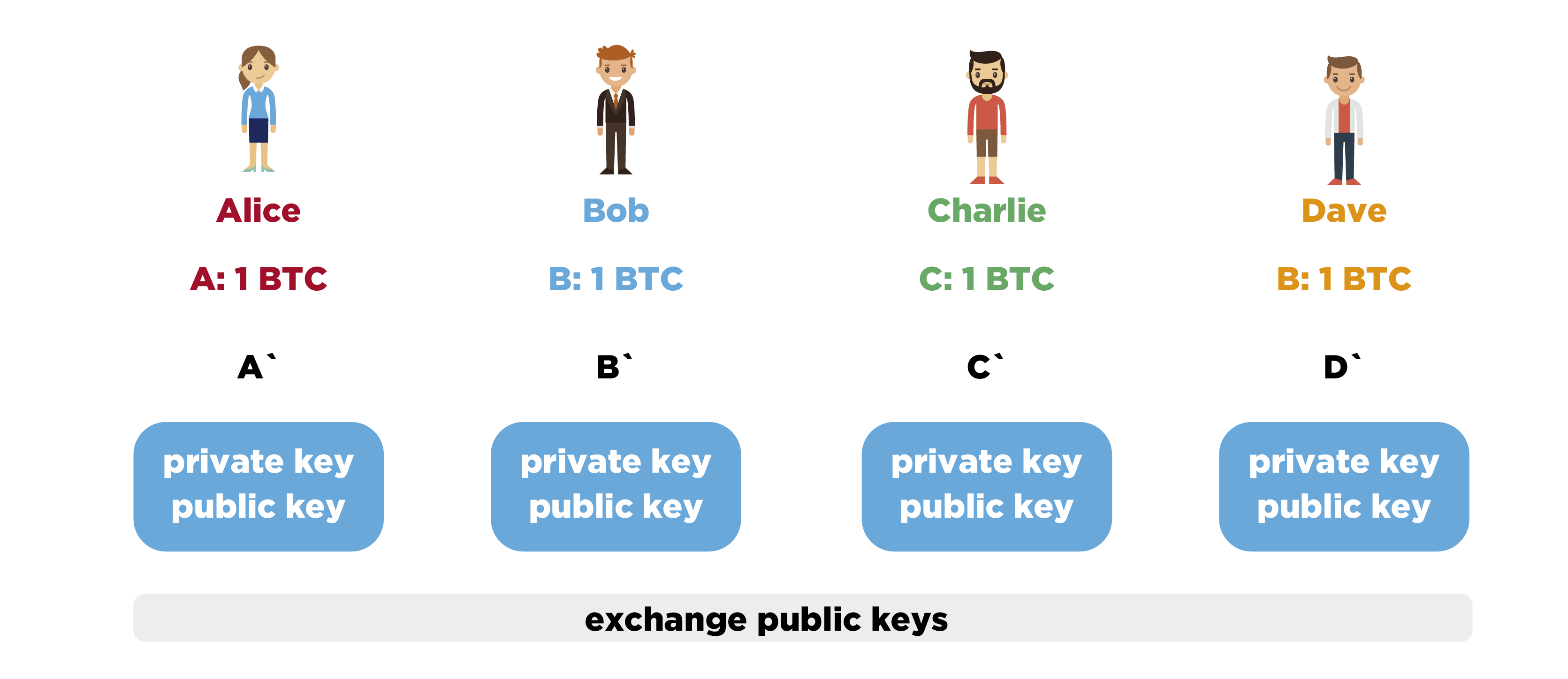

Imagine un pequeño grupo de usuarios: la astuta Alice, el sabio Bob, el barbudo Charlie y el naranja Dave. Cada uno de ellos tiene una moneda no gastada en la cadena de bloques de Bitcoin en las direcciones A, B, C y D, respectivamente. Todos quieren gastar una moneda y ocultar la historia de su origen. Con este fin, cada miembro del grupo descubre la dirección a la cual se deben enviar las monedas A, B, C o D, respectivamente, pero no revela esta dirección a los otros miembros.

Además, cada uno genera un nuevo par de claves para el cifrado direccional, después de lo cual los miembros del grupo intercambian claves abiertas para el cifrado entre ellos, y la nueva clave pública se firma con una clave privada que corresponde a una dirección con una moneda no gastada. Del mismo modo, todos los mensajes de los participantes se firmarán durante la interacción posterior. Esta fue la primera etapa.

Los participantes barajan y forman una cola. Alice será la primera porque es astuta, Bob la segunda porque es sabio, etc. Ahora Alice toma A 'y encripta a Dave usando la clave pública de Dave, respectivamente. El texto cifrado resultante que Alice encripta nuevamente y apuntó a Charlie. Este texto cifrado se vuelve a cifrar, pero ya está dirigido a Bob. Alice pasa el resultado del cifrado a Bob. Bob descifra el mensaje con su clave privada. Luego toma B 'y encripta dirigido a Dave, luego a Charlie y lo agrega a la lista. Al azar baraja esta lista y se la pasa a Charlie. Charlie, a su vez, descifra los elementos de la lista con su clave privada, agrega C ', cifrada dirigida a Dave, a la lista y mezcla aleatoriamente todos los elementos de la lista. La lista se transfiere a Dave, quien la descifra, recibe los datos de la dirección abierta para enviar monedas, agrega la dirección D ', la mezcla aleatoriamente y, en función de estas direcciones, las entradas y cantidades de transacciones conocidas, forma una transacción general.

Dave distribuye la transacción en blanco al resto del grupo. Además, cada uno verifica cuidadosamente si el resultado de la transacción tiene la dirección que necesita y si la cantidad coincide. Si todo está bien, entonces el participante firma la transacción, confirmando la propiedad de las monedas de su entrada. Los participantes intercambian firmas y, si la transacción recoge todas las firmas necesarias, se puede distribuir a la red para su confirmación.

Si uno de los participantes comienza a desviarse del escenario de interacción principal, el resto puede analizar conjuntamente el historial de interacción y eliminar a los infractores del grupo para repetir todo sin ellos. Esta es una característica importante.

Tenga en cuenta que las implementaciones listas para usar de CoinShuffle ya existen. Y en la práctica, funcionan de manera efectiva incluso en grupos de varias docenas de usuarios. Actualmente, se espera la integración de este protocolo en algunas billeteras bitcoin, incluidas las móviles.

¿Cuáles son las desventajas del método CoinJoin?

Obviamente, existe una gran dificultad en la interacción fuera de la cadena para la formación de una transacción, es decir, es necesario organizar la formación de grupos y la interacción de los participantes entre ellos. Pero un inconveniente más significativo es que CoinJoin en su forma pura no oculta la cantidad de transferencias. Como resultado, es vulnerable al análisis CoinJoin Sudoku, que se basa en una comparación de las sumas de los resultados de la transacción y le permite desentrañar el historial del origen de las monedas después de su repetida confusión. Sí, este problema se puede combatir, por ejemplo, para usar solo ciertas cantidades para los valores de salida de la transacción (0.1 VTS, 1 VTS, 10 VTS, etc.), pero esto crea dificultades y limitaciones adicionales. Por lo tanto, considere un método completamente diferente que resuelva el problema de los montos de transferencias abiertas: transacciones confidenciales.

Transacciones confidenciales

Una característica del método de Transacciones confidenciales (CT) es que oculta completamente los montos reales en las entradas y salidas de la transacción de terceros. Todos pueden verificar que la suma de todas las salidas no exceda la suma de todas las entradas, que ya es suficiente para validar esta transacción.

Esto fue posible gracias al uso de la prueba de conocimiento cero: esta es una prueba criptográfica del conocimiento de un secreto, pero sin revelar esto último. Para demostrar que la suma de las salidas no excede la suma de las entradas, se utiliza el Compromiso de Petersen, que se basa en transformaciones en un grupo de puntos en una curva elíptica. Para combatir la emisión incontrolada de monedas en este esquema, se aplica necesariamente la prueba del uso de cantidades permitidas a la salida de la transacción. Para verificar que se hayan utilizado cantidades no negativas que no excedan el orden de puntos base, se utilizan las llamadas Pruebas de rango.

Y todo estaría bien, pero la creación de estas mismas pruebas de rango es muy costosa en términos de recursos informáticos. Además, tienen un volumen muy grande. Teóricamente, es posible integrar transacciones confidenciales en el protocolo de Bitcoin, pero nadie tiene prisa por hacerlo debido a su gran volumen. Sin embargo, ya existen sistemas de contabilidad en funcionamiento donde las transacciones confidenciales se aplican con éxito.

Anillo de transacciones confidenciales

La siguiente metodología se llama Transacciones confidenciales en anillo. Para confundir la historia del origen de las monedas, aquí se utilizan firmas de anillo. El remitente en la entrada de su transacción no se refiere a una salida específica (UTXO), sino a varias a la vez. Además, con la ayuda de una firma de anillo, demuestra que posee las monedas de una de varias salidas, pero no se reveló cuál. Se deduce que es imposible rastrear sin ambigüedades la historia del origen de las monedas.

El uso de firmas de anillo de esta manera se propuso por primera vez en el protocolo CryptoNote, en base al cual funcionan varias criptomonedas. Las transacciones confidenciales en anillo utilizan CT. Le permiten crear transacciones con muchas entradas y salidas, donde es imposible rastrear sin ambigüedades el origen de cada entrada, la cantidad de transferencias está oculta y no se requiere interacción con otros usuarios para crear una transacción.

Direcciones furtivas

Este enfoque es una técnica para calcular direcciones encubiertas a las que se enviarán monedas. Esta idea fue descrita por primera vez por Peter Todd. Las claves públicas se utilizan como identificadores de usuario: si desea aceptar pagos, debe anunciar su clave pública.

El remitente utiliza su par de claves y su clave pública para calcular una nueva clave pública única, que ya se indicará en la transacción como una dirección. Resulta que solo el remitente y el destinatario pueden saber la dirección a la que se envían las monedas. Para un observador externo, no se puede establecer la conexión entre el ID de usuario y la dirección en la salida de la transacción.

Aplicación práctica

¿Dónde se aplican estos métodos en la práctica?

El equipo de Bitshares fue uno de los primeros en implementar CT junto con Stealth Addresses, no solo para la moneda base, sino también para los tokens que se pueden emitir en la plataforma. La criptomoneda Monero admite firmas de anillo y direcciones ocultas para garantizar un alto nivel de privacidad. En enero de 2017, el equipo implementó RingCT, y con la actualización en septiembre de 2017, el uso de RingCT se hizo estrictamente obligatorio. Cabe señalar el protocolo Mimblewimble, que utiliza una versión modificada de CT, que actualmente se encuentra en desarrollo activo, pero hablaremos de ello más adelante.

Existe tal proyecto ZeroLink, que es un marco para crear billeteras confidenciales basadas en la técnica Chaumian CoinJoin. Es de destacar que puede funcionar en Bitcoin, sin requerir ningún cambio en el protocolo en sí.

Pasemos a las preguntas frecuentes.

- ¿Es posible usar Direcciones Stealth en bitcoin?Sí, puede usarlos ahora, no se requieren actualizaciones de protocolo para esto. Pero para una adaptación más amplia de esta funcionalidad, es necesario especificar estrictamente el orden de cálculo y los formatos de datos para que todas las billeteras puedan funcionar entre sí y, en consecuencia, agregar esta función a las billeteras mismas. Peter Todd ya ha creado un BIP por separado para presentar esta especificación, pero aún está bajo consideración.

- ¿Es efectivo usar CoinJoin en su forma más pura para bitcoins?No, en su forma pura es ineficaz, porque tales transacciones se prestan a un análisis simple por la cantidad de transferencias.

Alternativamente, puede usar las mismas cantidades para todos los participantes, evitando mezcladores confiables que pueden robar monedas o violar la confidencialidad.- ¿Se pueden aplicar los métodos discutidos anteriormente para garantizar la confidencialidad en monedas digitales como Ethereum, Ripple y Stellar?No lo es. Ethereum, Ripple y Stellar utilizan un modelo de transacción completamente diferente y una forma diferente de contabilizar las monedas, que no se pueden aplicar a tales métodos para lograr la confidencialidad. Por supuesto, puede intentar integrar artificialmente Direcciones Stealth o Transacciones Confidenciales, pero esto será extremadamente ineficaz en términos de rendimiento monetario. La razón es que en Bitcoin, la contabilidad se basa en resultados no gastados (es decir, UTXO), y estas monedas usan saldos y cuentas.Este tema está cubierto en una de las conferencias del curso de privacidad de criptomonedas en línea Blockchain .