Hola Habr! En este artículo, hablaremos sobre la introducción de las puertas de enlace criptográficas ViPNet para proteger los canales de comunicación como parte del proyecto de protección de datos personales en el sistema de información ERIS. Tuvimos la suerte de formar parte de un proyecto tan importante para la medicina de Moscú que lleva el diagnóstico de radiación a un nuevo nivel.

Brevemente sobre ERIS

ERIS (Servicio Unificado de Información Radiológica) es un sistema de información que combina equipos médicos de alta tecnología, lugares de trabajo de radiólogos y un único archivo de imágenes de diagnóstico. Actualmente, ERIS combina resonancia magnética, máquinas de rayos X digitales, dispositivos de fluorografía y tomógrafos computarizados en 64 clínicas en Moscú, incluidas las instalaciones para pacientes externos en Zelenograd.

Los objetivos principales de ERIS son aumentar la efectividad del diagnóstico de radiación en Moscú, crear una red unificada de equipos de diagnóstico y proporcionar un sistema de almacenamiento moderno y confiable para imágenes, descripciones y conclusiones obtenidas como resultado de la investigación.

La necesidad de puertas de enlace criptográficas

Dado que los datos personales de los pacientes se procesan en el sistema de información ERIS, es necesario cumplir con los requisitos de la Ley Federal 152 “Sobre Datos Personales” y los estatutos relacionados con esta ley. Uno de los requisitos para la protección de datos personales es la organización de canales de comunicación seguros utilizando medios de protección de información criptográfica (CPSI). De acuerdo con este requisito, comenzamos a diseñar un sistema de protección de datos personales en general y un sistema de protección de información criptográfica en particular.

Criterios de selección, patrón de prueba, piloto, elección final

El cliente Elefus de nuestra compañía, representado por la compañía Laval, presentó una serie de requisitos que CIPF debería haber cumplido, incluidos los principales:

- retrasos en el canal (este fue el criterio más importante, porque el personal médico, utilizando la aplicación del cliente en el lugar de trabajo, se conecta a la parte del servidor en el centro de datos, y los retrasos en el canal afectan en gran medida el rendimiento del sistema y la velocidad del paciente);

- disponibilidad de un certificado del FSB de Rusia para las criptomonedas (requisito de documentos reglamentarios con respecto a la protección de datos personales (Orden del FSB No. 378 del 10 de julio de 2014 “Sobre la aprobación de la composición y contenido de medidas organizativas y técnicas para garantizar la seguridad de los datos personales cuando se procesan en sistemas de información de datos personales con utilizando los medios de protección criptográfica de la información necesaria para cumplir con los requisitos establecidos por el Gobierno de la Federación de Rusia para la protección de datos personales para cada uno de los su protección "));

- escalabilidad de la solución (se supone que expande el sistema a objetos adicionales, por lo que inicialmente tuvimos que colocar equipos con un margen y la capacidad de escalar tanto horizontal como verticalmente);

- tolerancia a fallas (si estaba en las policlínicas de Moscú, sabe muy bien que siempre hay una fila para salas de radiología, por lo tanto, garantizar que la tolerancia a fallas de la solución sea un factor importante);

- rendimiento suficiente (era necesario instalar equipos de pequeña capacidad en gabinetes radiológicos, pero suficientes para proporcionar un buen canal de comunicación al centro de datos, nuestra guía era un ancho de banda de 20 mb / s);

- monitoreo (dado que la infraestructura se distribuye por todo Moscú, es necesario asegurar un monitoreo constante de los equipos y monitorear las cargas de la red);

- facilidad de mantenimiento (las visitas in situ son realizadas por ingenieros de base amplia que, sin un conocimiento profundo de ViPNet (porque esta no es su tarea principal), deben resolver el problema en el acto de acuerdo con las instrucciones).

Se probaron cuatro productos:

- Coordinador de ViPNet;

- APKKS "Continente";

- CryptoPro IPsec;

- MagPro CryptoPackage "OpenVPN-GOST"

Seleccionamos las soluciones de software y hardware más populares y probadas (Continent y ViPNet) y soluciones puramente de software (CryptoPro y MagPro). No estaba destinado a instalar software adicional en las computadoras de la oficina radiológica, porque a menudo, para interactuar con equipos radiológicos, se requieren versiones muy específicas y antiguas de sistemas operativos y software especial. Por lo tanto, la protección del canal de comunicación tuvo que colocarse en el equipo de la red fronteriza. Se consideraron dos esquemas de instalación de CIPF: la instalación de equipos de hardware y software en el perímetro (Continent y ViPNet), o la instalación de una computadora que actúa como puerta de entrada a la oficina radiológica en la que se instalará CIPF (CryptoPro y MagPro). En términos de costos, estas opciones eran comparables, por lo que inicialmente los PAK eran preferibles porque eran más fáciles de mantener.

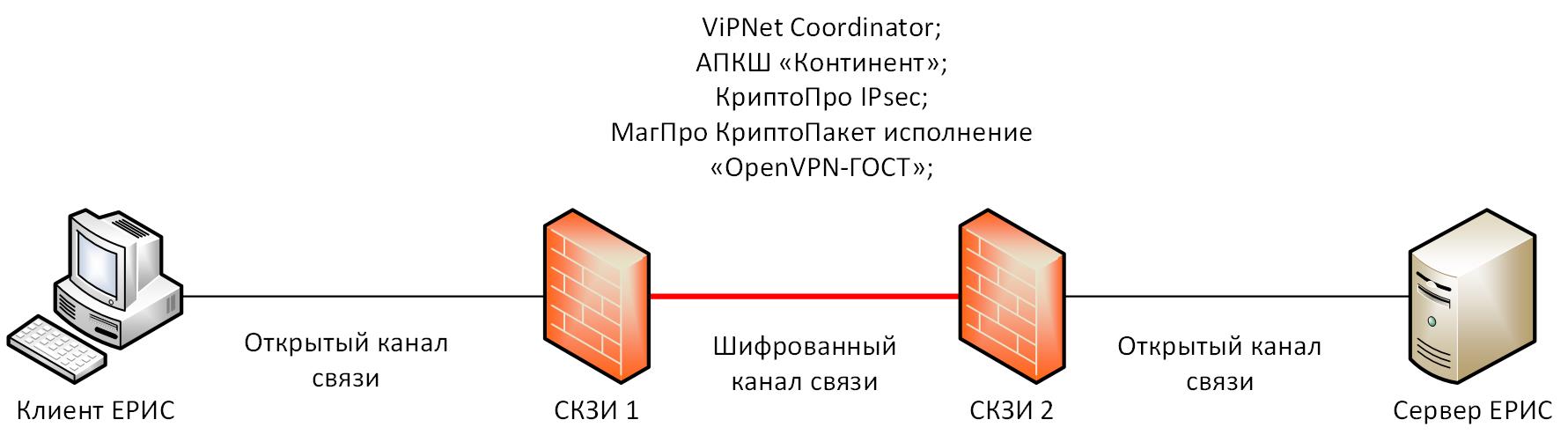

El esquema de prueba fue el siguiente:

Figura 1 - Esquema de prueba

Figura 1 - Esquema de pruebaDurante las pruebas, se transfirieron tres tipos de imágenes: CT, MMG, PETKT (difieren en tamaños de archivo, frecuencia de interacción cliente-servidor), varias opciones de imagen nos permitieron simular diferentes tipos de cargas en las puertas de enlace criptográficas. WinMTR e iperf3 realizaron mediciones de retrasos y velocidad en el canal.

Según los resultados de la prueba, Continent y ViPNet estuvieron a la cabeza, sus resultados fueron comparables, CryptoPro se retrasó ligeramente y MagPro influyó fuertemente tanto en la velocidad como en los retrasos en el canal.

Además, después de interactuar con los proveedores, el Cliente tomó una decisión final a favor de ViPNet. Dejemos la elección final fuera de los corchetes de este artículo, desde un punto de vista técnico, Continent y ViPNet son casi lo mismo.

InfoTeKS (fabricante ViPNet) proporcionó el siguiente equipo para pruebas piloto:

- HW50 - 2 piezas para salas de radiología

- HW1000 - 1 pieza para centro de datos

El equipo fue probado durante un mes en condiciones de combate. Las pruebas han demostrado que nuestros cálculos resultaron ser correctos y las pruebas son bastante precisas. El equipo funcionó como de costumbre, sin ejercer restricciones significativas sobre el trabajo de los trabajadores médicos. Como resultado, la especificación final resultó ser solo este equipo, el HW50 se instaló en gabinetes radiológicos, un grupo de dos puertas de enlace criptográficas HW1000 de un modelo actualizado con mayor ancho de banda, en el centro de datos).

¿Cómo implementar? Esquema, complejidad, preestablecido

Tuvimos que abordar la implementación con especial cuidado. Como dije anteriormente, el personal médico de las salas de radiología está constantemente ocupado, por lo que tuvimos 15 minutos para implementar la instalación de protección de información criptográfica en la instalación. Llevamos a cabo la implementación junto con los ingenieros de Laval, que conocían bien el equipo local.

La implementación consistió en los siguientes pasos:

- Preconfiguración (el equipo fue preconfigurado por nuestros ingenieros (emitiendo e instalando dst-on PAC, configurando interfaces de red, configurando snmp-agent, configurando PAC en ViPNet Administrator);

- Instalación de puertas de enlace criptográficas en el centro de datos (configuración de un canal alternativo para no interrumpir el funcionamiento de ERIS);

- Instalación de puertas de enlace criptográficas en policlínicas (en un intervalo de 15 minutos, el ingeniero tuvo que sobreesfuerzo del equipo y asegurarse de que el túnel hacia el centro de datos estuviera arriba. Naturalmente, en casos ideales, todo sucedió en minutos, pero siempre hay tiempo para corregir los problemas que surgen. En general, 15 minutos son suficientes para completar el trabajo);

- Conectando las puertas de enlace criptográficas al sistema de monitoreo (en esta etapa, detectamos un error del sistema que se informó al proveedor, el agente snmp se cayó periódicamente espontáneamente, debe reiniciarse. Como sabemos que ViPNet se ejecuta en Linux (Debian), escribimos un script que automáticamente reinició el proceso. En la nueva versión de InfoTeX solucionó este punto).

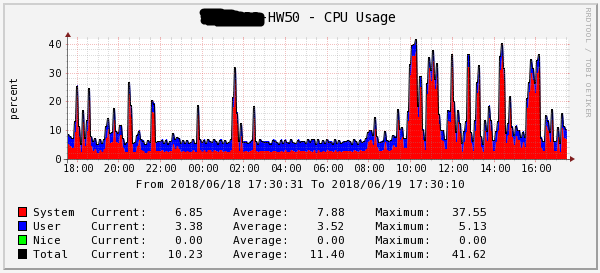

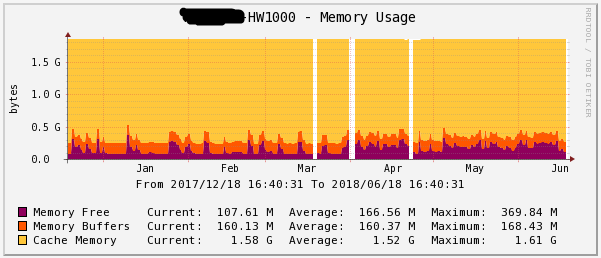

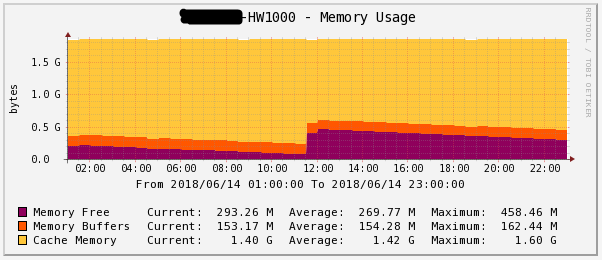

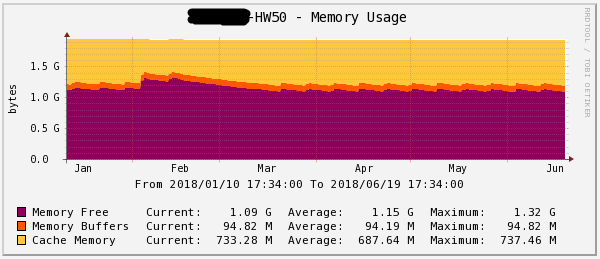

Monitoreo CPU, RAM, carga de red

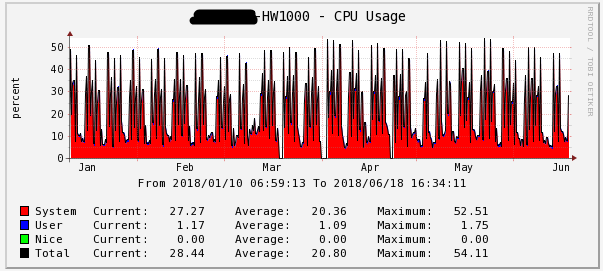

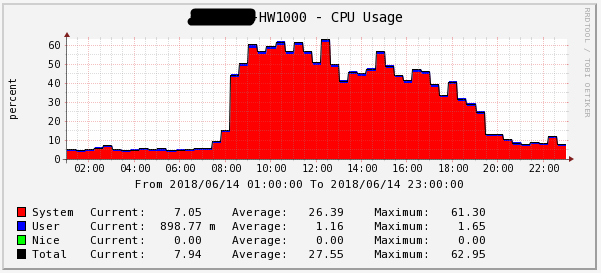

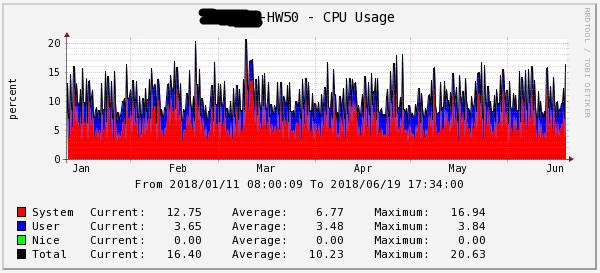

Además, mostraremos capturas de pantalla del sistema de monitoreo, donde puede ver la carga en el equipo por separado durante seis meses y por separado durante un día hábil (CPU, RAM, red). Los nombres de los dispositivos de red están ocultos, desde el punto de vista de la carga semántica no afecta nada.

Carga de la CPU

Figura 2 - Uso de CPU para seis meses de HW1000

Figura 2 - Uso de CPU para seis meses de HW1000 Figura 3 - Uso de CPU para 1 día HW1000

Figura 3 - Uso de CPU para 1 día HW1000 Figura 4 - Uso de CPU para seis meses de HW50

Figura 4 - Uso de CPU para seis meses de HW50 Figura 5 - Uso de CPU para 1 día HW50

Figura 5 - Uso de CPU para 1 día HW50Carga de RAM

Figura 6: descargue RAM durante seis meses HW1000

Figura 6: descargue RAM durante seis meses HW1000 Figura 7: descargue RAM durante 1 día HW1000

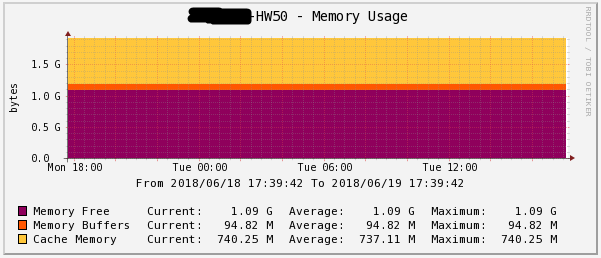

Figura 7: descargue RAM durante 1 día HW1000 Figura 8: descargue RAM durante seis meses HW50

Figura 8: descargue RAM durante seis meses HW50 Figura 9 - Descargar RAM para 1 día HW50

Figura 9 - Descargar RAM para 1 día HW50Cargas de red

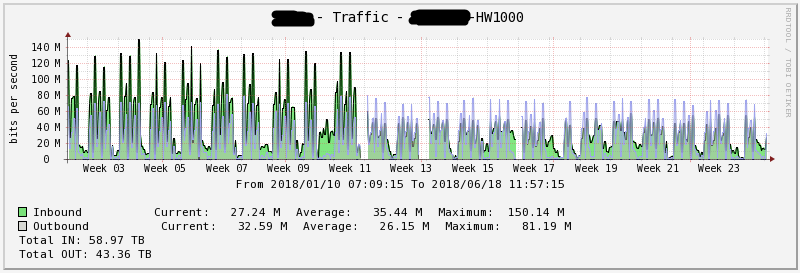

Figura 10 - Descarga de la red durante seis meses HW1000

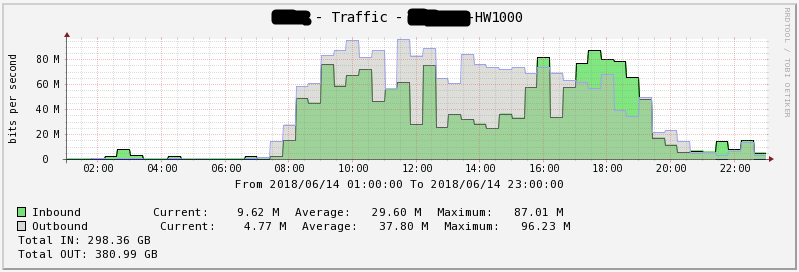

Figura 10 - Descarga de la red durante seis meses HW1000 Figura 11 - Descarga de la red en 1 día HW1000

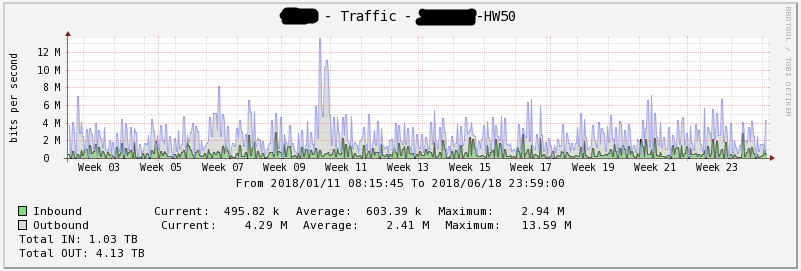

Figura 11 - Descarga de la red en 1 día HW1000 Figura 12 - Descarga de la red durante seis meses HW50

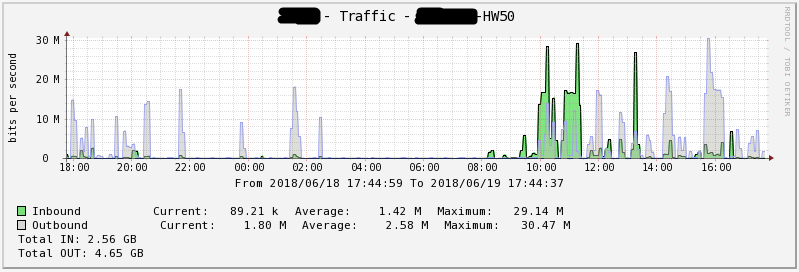

Figura 12 - Descarga de la red durante seis meses HW50 Figura 13 - Descarga de la red en 1 día HW50

Figura 13 - Descarga de la red en 1 día HW50Conclusión

Ha transcurrido aproximadamente un año desde la implementación del proyecto, todas las herramientas de protección de la información criptográfica están funcionando normalmente, ni una sola puerta de enlace criptográfica ha fallado. ERIS funciona en modo normal con las herramientas de protección de información instaladas, proporcionando el nivel necesario de seguridad de la información para los datos personales de los pacientes en las clínicas de Moscú.