Hoy en día, el tema del monitoreo de TI: infraestructura y análisis de registros está ganando cada vez más popularidad. En primer lugar, todos piensan en monitorear los eventos de seguridad, que se discutirán en este artículo. A pesar de que se ha dicho y escrito mucho sobre este tema, surgen aún más preguntas. Así que decidimos traducir el artículo "

Lista de verificación de revisión crítica de registros para incidentes de seguridad ", escrito por

Anton Chuvakin y

Lenny Zeltser , que será útil tanto para aquellos que recién comienzan a trabajar con el monitoreo de eventos de seguridad como para aquellos que se ocupan de esto. bastante tiempo, para comprobar una vez más si no está perdiendo algunas oportunidades.

Esta lista de verificación enumera las acciones que son necesarias si desea monitorear los registros del sistema de seguridad y responder rápidamente a los incidentes de seguridad, así como una lista de posibles fuentes y eventos que pueden ser de interés para el análisis.

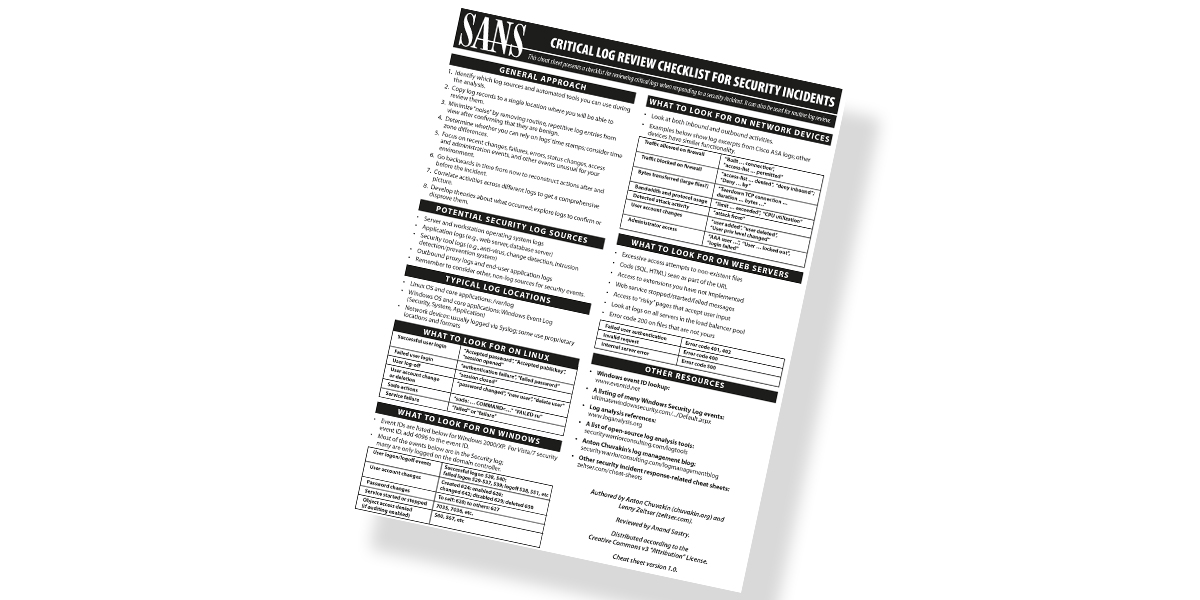

Esquema general de acción.

- Determine qué fuentes de registro y herramientas automatizadas puede usar para el análisis

- Copie las entradas del diario en un lugar donde pueda verlas y procesarlas todas

- Cree reglas para determinar que los eventos son necesarios para usted a fin de reducir automáticamente el "ruido" de los registros

- Determine si se puede confiar en las marcas de tiempo de registro; considerar las diferencias de zona horaria

- Preste atención a los últimos cambios, bloqueos, errores, cambios de estado, acceso y otros eventos inusuales para su entorno de TI

- Examine el historial de eventos para recuperarse antes y después del incidente.

- Compare acciones en diferentes revistas para obtener una imagen completa

- Hipotetiza lo que sucedió; estudiar revistas para confirmarlo o negarlo

Posibles fuentes de registros de seguridad

- Registros del sistema operativo de servidores y estaciones de trabajo.

- Registros de aplicaciones (por ejemplo, servidor web, servidor de bases de datos)

- Registros de herramientas de seguridad (por ejemplo, antivirus, herramientas de detección de cambios, sistemas de detección / prevención de intrusiones)

- Registros proxy salientes y registros de aplicaciones de usuario final

- Asegúrese de considerar también otras fuentes de eventos de seguridad que no están en los registros.

Diseño de registro estándar

- Sistema operativo Linux y aplicaciones principales: / var / log

- Sistema operativo Windows y aplicaciones principales: Registro de eventos de Windows (seguridad, sistema, aplicación)

- Dispositivos de red: generalmente se registran a través de syslog ; algunos usan su propio diseño y formatos

Qué buscar en los registros de Linux

| El evento | Ejemplo de entrada de registro |

|---|

| Inicio de sesión exitoso | "Contraseña aceptada", "Clave pública aceptada", "sesión abierta" |

| Intentos de inicio de sesión fallidos | "Error de autenticación", "contraseña fallida" |

| Final de la sesión | "Sesión cerrada" |

| Cambio de cuenta | "Contraseña cambiada", "nuevo usuario", "eliminar usuario" |

| Acciones de sudo | "Sudo: ... COMMAND = ...", "FAILED su" |

| Mal funcionamiento | "Fallido" o "fallo" |

Qué buscar en los registros de Windows

Los identificadores de eventos se enumeran a continuación para Windows 2008 R2 y 7, Windows 2012 R2 y 8.1, Windows 2016 y 10. (El artículo original utiliza principalmente identificadores para Windows 2003 y versiones anteriores, que se pueden obtener restando 4096 de los valores del EventID enumerados a continuación).

La mayoría de los eventos a continuación se encuentran en el registro de seguridad (Registro de eventos de Windows: Seguridad), pero algunos solo se registran en el controlador de dominio.

| Tipo de evento | Eventid |

|---|

| Eventos de entrada y salida | Inicio de sesión exitoso 4624; inicio de sesión fallido 4625; cierre de sesión 4634, 4647, etc. |

| Cambio de cuenta | Creado 4720; habilitado 4726;

cambiado 4738; discapacitado 4725; eliminado 630 |

| Cambiar contraseña | 4724, 4723 |

| Iniciar y detener servicios | 7035.7036, etc. |

| Acceso a las instalaciones | 4656, 4663 |

Qué buscar en los registros de dispositivos de red

Conozca las acciones entrantes y salientes de sus dispositivos de red.

Los ejemplos a continuación son extractos de los registros de Cisco ASA, pero otros dispositivos tienen una funcionalidad similar.

| Tráfico de cortafuegos | "Construido ... conexión" "lista de acceso ... permitido" |

|---|

| Tráfico bloqueado por firewall | "Lista de acceso ... denegada", "denegar entrante"; Negar ... por |

| Volumen de tráfico (en bytes) | "Conexión TCP desmontable ... duración ... bytes ..." |

| Usando canales y protocolos | "Límite ... excedido", "Utilización de la CPU" |

| Detección de ataque | "Ataque desde" |

| Cambio de cuenta | "Usuario agregado", "usuario eliminado", "Nivel de usuario modificado" |

| Acceso de administrador | "Usuario AAA ...", "Usuario ... bloqueado", "error de inicio de sesión" |

Qué buscar en los registros del servidor web

- Intentos excesivos de acceder a archivos inexistentes

- Código (SQL, HTML) como parte de la URL

- Acceda a extensiones que no instaló

- Servicio web Stop / Start / Crash Messages

- Acceso a páginas "riesgosas" que aceptan la entrada del usuario

- Código de error 200 ( solicitud exitosa ) en archivos que no le pertenecen

- Error de autenticación : Código de error 401.403

- Solicitud no válida : Código de error 400

- Error interno del servidor : Código de error 500

Enlaces utiles

Ejemplos de eventos de Windows para cada EventID:

EventID.NetReferencia de eventos del registro de seguridad de Windows:

Enciclopedia de registro de seguridad de WindowsLista de herramientas de análisis de registro:

Las mejores herramientas de gestión de registrosOtras "hojas de trucos" relacionadas con la respuesta a incidentes de seguridad en el blog de uno de los autores del artículo original:

Hojas de trucos de seguridad informática e informáticaSi está interesado en este tema, escriba comentarios, estaremos encantados de responderle. Suscríbase a nuestro grupo

VK y al canal de

Telegram si desea mantenerse al tanto de los nuevos artículos.