En mayo de este año, el Departamento K del Ministerio del Interior de Rusia, con la asistencia del Grupo IB, detuvo a un residente de 32 años de la región de Volgogrado acusado de malversación de dinero de clientes de bancos rusos que utilizan una aplicación falsa de banca por Internet, que de hecho resultó ser un programa malicioso - Android un troyano Todos los días, con su ayuda, se robaron de 100,000 a 500,000 rublos a los usuarios, parte del dinero robado para cobrar más y ocultar actividades fraudulentas se transfirió a la criptomoneda.

Al analizar las "huellas digitales" de los robos cometidos, los especialistas del Grupo IB descubrieron que el troyano bancario utilizado en el esquema criminal se disfrazó como la aplicación financiera "Bancos en la palma", que actúa como un "agregador" de sistemas móviles

banca de los principales bancos del país. Era posible descargar todas sus tarjetas bancarias a la aplicación, para no llevarlas consigo, pero al mismo tiempo poder ver el saldo de la tarjeta en función de los SMS entrantes para todas las transacciones, transferir dinero de una tarjeta a otra, pagar servicios en línea y comprar en tiendas en línea .

Interesados en las capacidades del agregador financiero, los clientes bancarios descargaron la aplicación Banks in the Palm e ingresaron los detalles de su tarjeta. El troyano lanzado envió datos de tarjetas bancarias o inicios de sesión / contraseñas para ingresar al banco de Internet al servidor para los atacantes. Después de eso, los delincuentes transfirieron dinero a cuentas bancarias preparadas en cantidades de 12,000 a 30,000 rublos. para una transferencia, ingresando el código SMS de la confirmación de la operación interceptada desde el teléfono de la víctima. Los propios usuarios no sospechaban que fueran víctimas de ciberdelincuentes: todas las confirmaciones de transacciones por SMS estaban bloqueadas.

Texto: Pavel Krylov, Jefe de Desarrollo de Producto

Secure Bank Group-IB

Por el momento, el "mercado" de los troyanos bancarios de Android es el más dinámico y de más rápido crecimiento. Según el informe del Grupo IB para 2017, el daño causado por el malware en el sistema operativo Android en Rusia creció un 136% en comparación con el período de informe anterior: ascendió a $ 13.7 millones. Esta cifra cubre el daño de los troyanos para computadoras personales en un 30%.

Los principales esquemas de robo a través de RBS: por qué los antivirus no funcionan

Los expertos forenses del Grupo IB identifican siete esquemas de robo comunes que utilizan los ciberdelincuentes en ataques a sistemas bancarios remotos:

1) ingeniería social;

2) transferencias de tarjeta a tarjeta;

3) transferencias a través de la banca en línea;

4) interceptar el acceso a la banca móvil;

5) banca móvil falsa;

6) compras con Apple Pay y Google Pay;

7) robo a través de la banca por SMS.

Las herramientas de protección antivirus habituales son prácticamente inútiles contra tales esquemas de robo. Por ejemplo, en el caso de usar ingeniería social, cuando un cliente que fue atrapado, creyó a un estafador y transfirió dinero a su cuenta por su cuenta (es decir, "hackeó" a la persona), o cuando los detalles de la víctima se eliminaron de un dispositivo de terceros, los antivirus no ayuda

El último escalón de defensa es el antifraude. La mayoría de los sistemas antifraude se centran en el análisis de información o datos transaccionales que van directamente a los servidores del banco (dirección IP del cliente, información sobre su navegador, ritmo de trabajo en una aplicación web o móvil, etc.). Dado que el fraude como tal es un proceso determinado que incluye no solo el momento de la transacción, sino también las etapas de preparación y

Con el retiro de fondos, resulta obvio que los sistemas antifraude transaccionales "cierran" solo un rango limitado de estafadores.

Los analistas de Gartner identifican cinco niveles de prevención de fraude. Analizaremos cada uno de ellos en detalle y con ejemplos:

1) análisis del dispositivo del usuario (dispositivos infectados, identificación del dispositivo);

2) monitorear las acciones del usuario a nivel de sesión (anomalías en el trabajo del usuario: navegación, tiempo, geografía);

3) análisis de comportamiento del usuario en un canal en particular (¿qué acciones se realizan en el canal? ¿Cómo (comportamiento)? ¿Quién las realiza?);

4) análisis de canales cruzados de los usuarios y su comportamiento (análisis del comportamiento del usuario en diferentes canales, correlación de datos);

5) análisis de la relación entre usuarios y cuentas (comportamiento en diferentes recursos, perfil global del cliente).

Nivel uno: analizar el dispositivo del usuario

Este nivel de prevención de fraude incluye todas las tecnologías de protección de punto final, como antivirus, tokens para generar firmas electrónicas, herramientas de autenticación de dos factores, herramientas adicionales de identificación de dispositivos, etc. Los medios biométricos de identificación por voz, huella digital o cara pertenecen al mismo nivel.

Uno de los ejemplos sorprendentes de ataques a sistemas bancarios remotos fue la actividad del grupo Lurk, que al final de su "carrera" en 2016 alcanzó una escala bastante impresionante: unas 50 personas trabajaron para ello. Después de comenzar su carrera con la carga automática para versiones de escritorio de RBS (cliente "grueso"), a fines de 2014 implementó este método de robo para bancos de Internet (clientes "delgados" que no requieren instalación en la PC de un usuario), lo que amplió significativamente el alcance actividades grupales. El cliente formó el pago solo con los detalles del destinatario, pero este pago ya fue recibido por el banco con los detalles del programa troyano modificado. Muchos expertos aún reconocen este tipo de ataque como el más peligroso, ya que le permite manipular su comportamiento y datos al nivel más delgado directamente desde el dispositivo del cliente. ¿Cómo sucedió esto?

El troyano se inyectó directamente en el navegador del cliente e hizo cambios en su código directamente en la memoria, lo que hizo posible que un cliente visitara el sitio web oficial del banco para interceptar y modificar las páginas HTML originales de una manera necesaria para un estafador, incluso cuando usa una conexión HTTPS.

En la fig. La Figura 1 muestra un ejemplo de una inyección maliciosa que fue agregada por un troyano al código de las páginas. Las líneas resaltadas en gris son las URL por las cuales este script interactuó con los servidores de comando del estafador, donde se enviaron inicios de sesión / contraseñas, saldos y otra información, y los detalles de pago del estafador se enviaron en respuesta para sustituir el pago original del cliente.

Fig. 1 Script introducido por el troyano en la página original del banco de Internet en el navegador del cliente.

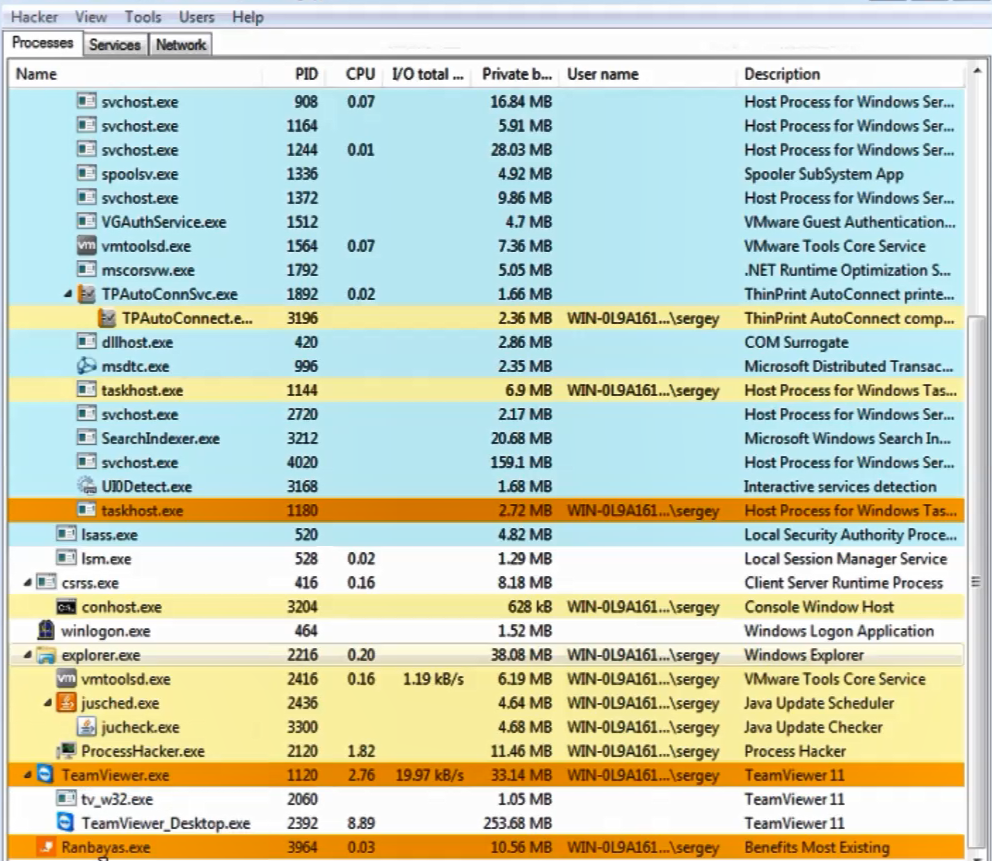

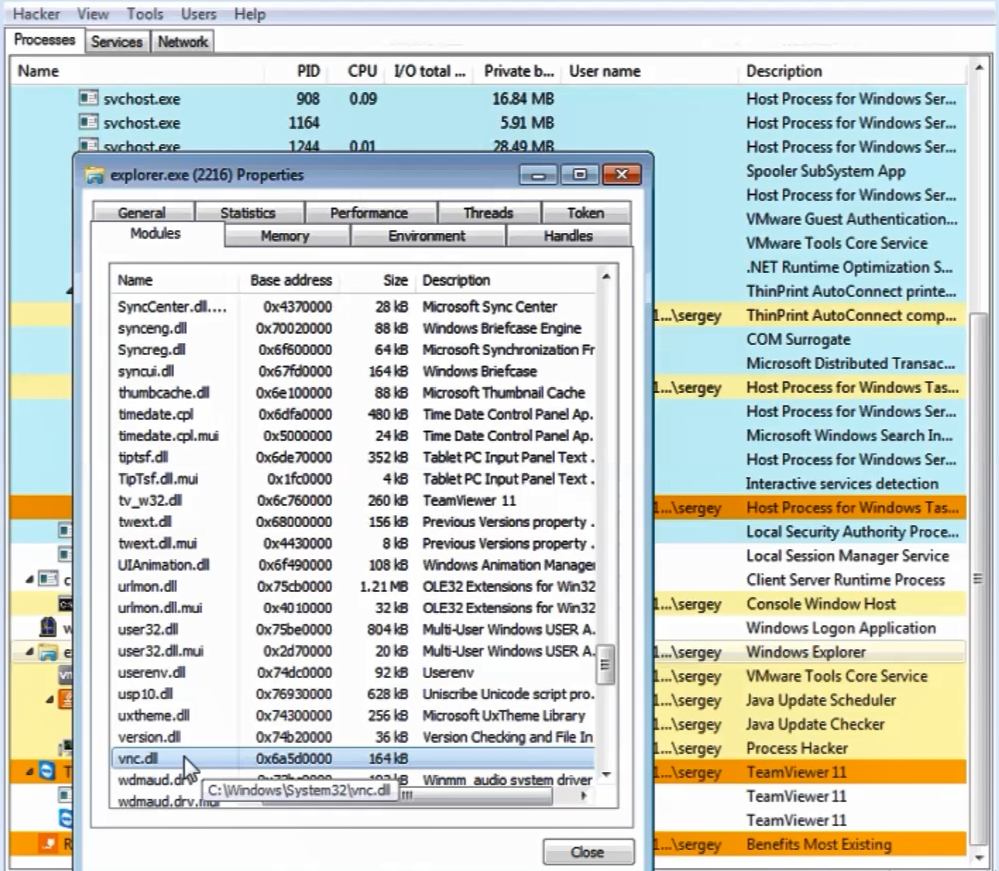

Fig. 1 Script introducido por el troyano en la página original del banco de Internet en el navegador del cliente.Una forma menos sofisticada pero efectiva de robar dinero es controlar de forma remota el dispositivo de un cliente (Fig. 2). Después de la recolección automatizada con la ayuda de un programa keylogger (literalmente, "interceptor clave") de todos los inicios de sesión / contraseñas necesarias, PIN de tokens, etc. El estafador, a través del control remoto, se conecta al dispositivo del cliente (Fig. 3) y crea un pago fraudulento directamente desde y en nombre del dispositivo del cliente.

Fig. 2. Un ejemplo de una interfaz de computadora infectada con un troyano Ranbayas

Fig. 2. Un ejemplo de una interfaz de computadora infectada con un troyano Ranbayas

Fig. 3. Implementación de VNC Remote Management en Explorer

Fig. 3. Implementación de VNC Remote Management en ExplorerEntonces, ¿cuál es el primer nivel de tecnología de prevención de fraude? En primer lugar, aquellos que le permiten identificar efectivamente el control remoto cuando trabaja en sistemas bancarios remotos utilizando varios métodos independientes. Sin embargo, no requieren la instalación de software adicional en el dispositivo cliente.

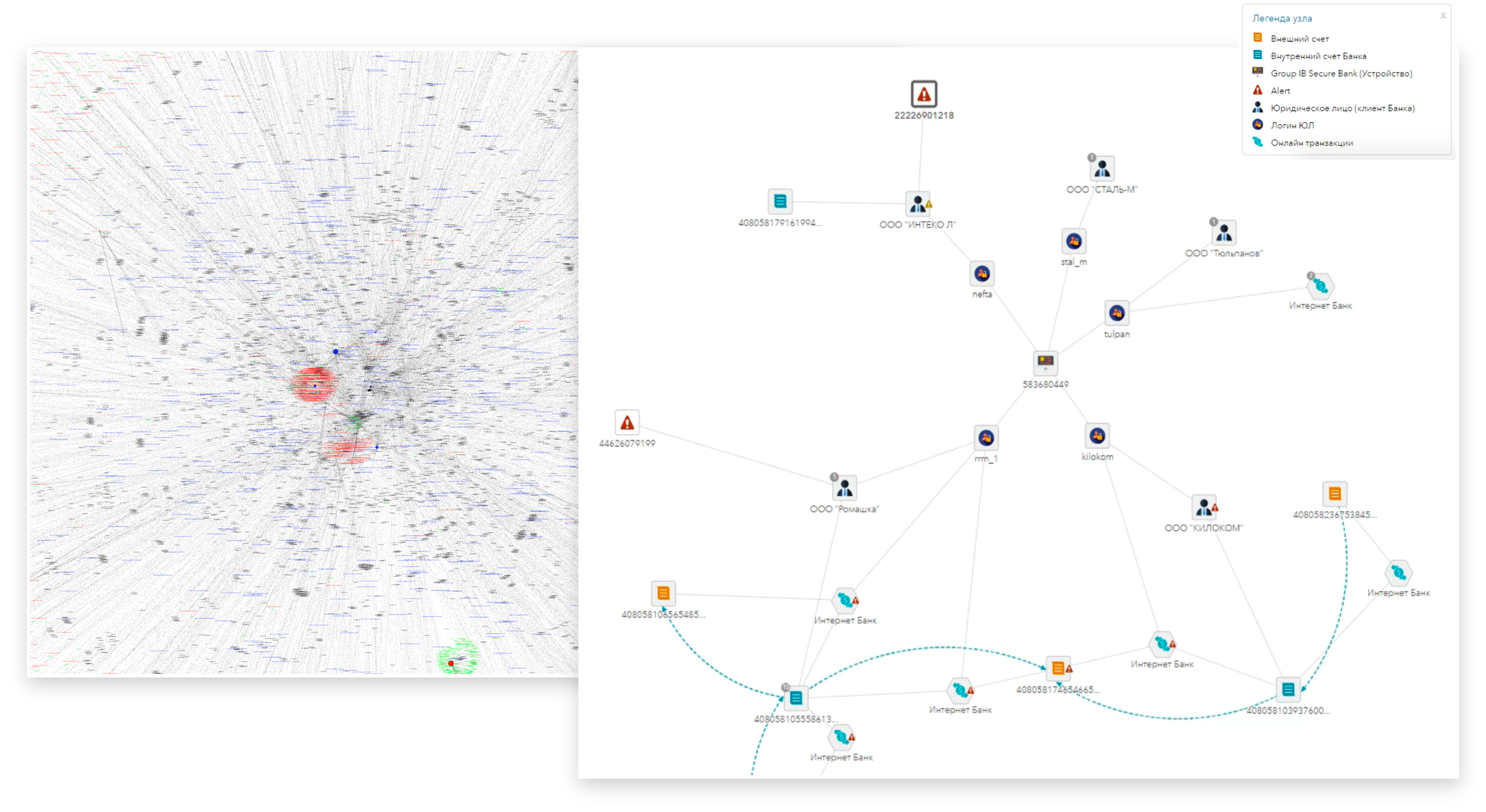

También en el primer nivel de tecnología se encuentran los sistemas y soluciones que producen la identificación del dispositivo y del usuario. Esto le permite recopilar y analizar información sobre los dispositivos utilizados por un cliente en particular (a la izquierda en la Fig. 4 hay un fragmento del gráfico de conexiones entre cuentas y los dispositivos utilizados por ellos). Por ejemplo, la aparición de un dispositivo desconocido en un cliente previamente conocido por nosotros es un factor importante para decidir sobre la suspensión del pago y realizar procedimientos de control adicionales.

Fig.4. Relaciones de cuentas gráficas

Fig.4. Relaciones de cuentas gráficasEn la fig. La Figura 4 a la derecha muestra otro ejemplo de identificación de un dispositivo para la identificación proactiva de entidades legales destinadas al lavado de dinero. En este ejemplo, los empleados del banco identificaron, mediante análisis financiero, una empresa dedicada al lavado de dinero (la parte inferior de la columna a la derecha). Además, mediante el identificador de la entidad jurídica, puede obtener los identificadores de los dispositivos que utilizaron (centro de la columna derecha). Y luego, todas las otras cuentas que se usaron desde los mismos dispositivos (la parte superior de la columna derecha) y con las que funcionó el "lavado" identificado. Esto encaja muy bien con la naturaleza del trabajo de los estafadores. El estafador siempre tiene en compañías de acciones que aún no se han utilizado para el lavado de dinero. El banco debe aumentar la atención a las operaciones de las entidades legales identificadas.

Segundo nivel: monitoreo de acciones del usuario

En este nivel, se analiza lo que una persona hace directamente como parte de una sesión de trabajo en un sistema bancario remoto u otro sistema. En este nivel, podemos identificar comportamientos anormales del usuario o escenarios típicos de estafadores. En particular, dicho análisis ya permite aumentar la eficiencia de la detección de fraudes utilizando ingeniería social (es decir, cuando un estafador utiliza la credulidad, la imprudencia o la ignorancia del usuario para atraerlo de la información o forzarlo a realizar acciones beneficiosas para el estafador).

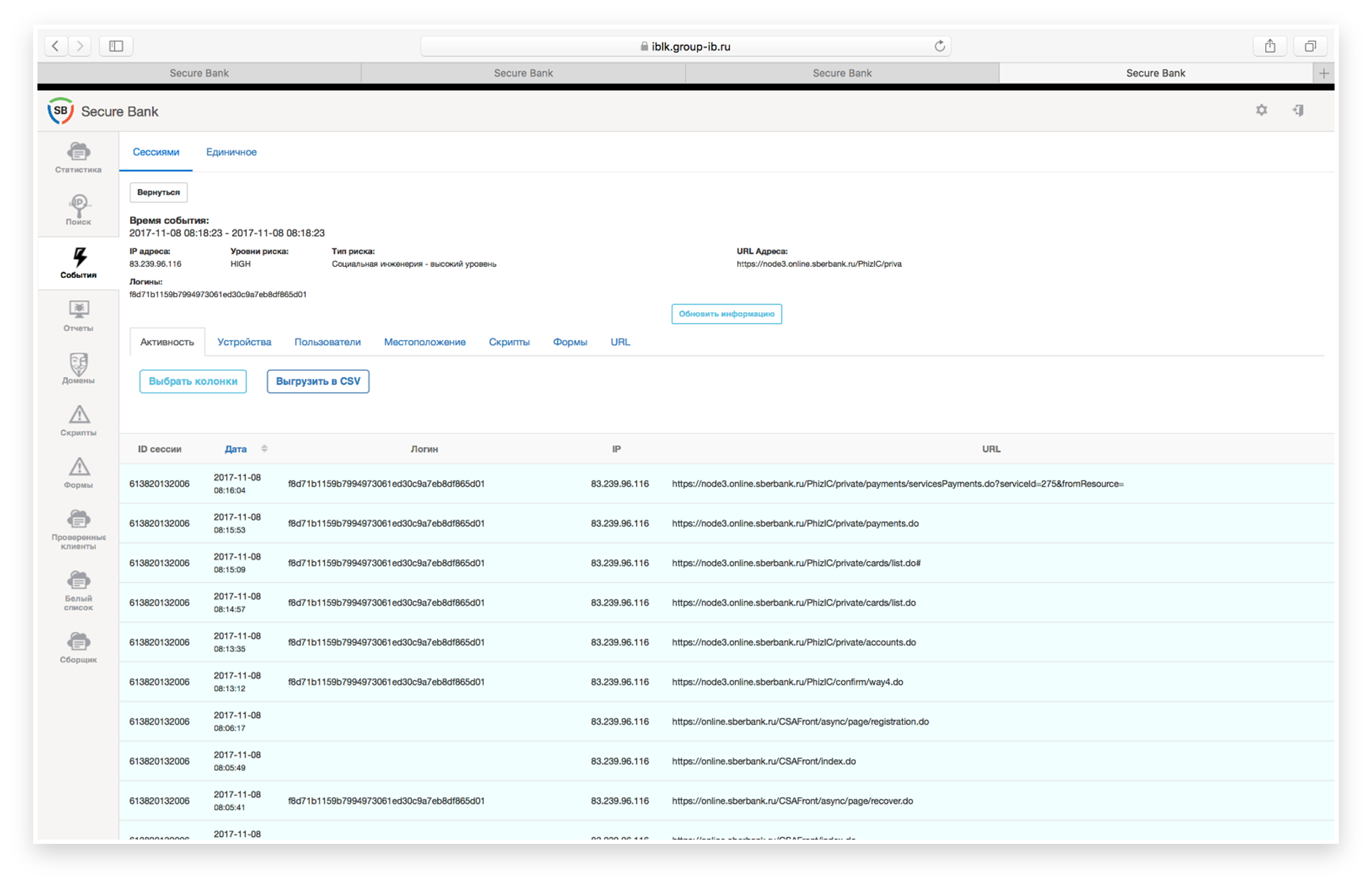

Por ejemplo, un caso común es la atracción de los detalles de la tarjeta y los códigos SMS en el proceso de compra de productos caros a través de sitios clasificados populares con el pretexto de hacer un depósito. De hecho, el estafador utiliza estos datos para pasar por el procedimiento de registro en la RBS y obtener acceso a las cuentas de la víctima. Un ejemplo real de tal escenario se muestra en la Fig. 5)

Fig. 5. Aprobar el procedimiento de registro de un estafador en el sistema bancario y obtener acceso a las cuentas de la víctima.

Fig. 5. Aprobar el procedimiento de registro de un estafador en el sistema bancario y obtener acceso a las cuentas de la víctima.El análisis de la secuencia de pasos realizados por el usuario en el RBS le permite identificar el escenario descrito anteriormente. En este proceso, se tienen en cuenta los resultados de las tecnologías de primer nivel (análisis del dispositivo del usuario): qué dispositivo se utilizó, es típico para un cliente determinado, ha cambiado la geografía; el tiempo de sesión se tiene en cuenta y, además, el escenario que utiliza el estafador.

Esto también se aplica a otros esquemas de estafa. Por ejemplo, un método similar identifica algunos de los escenarios de los "lanzadores". Está claro que no todos los casos de lavado de dinero pueden rastrearse solo por características de comportamiento. Por ejemplo, si una empresa se dedica al tránsito, entonces solo un análisis de comportamiento, lo que una persona hace en la banca por Internet, no será suficiente para comprender si se trata de un pago de tránsito o uno estándar. Sin embargo, la mayoría de los casos dejan en claro que está sucediendo algo anormal y, muy probablemente, esta actividad es fraudulenta.

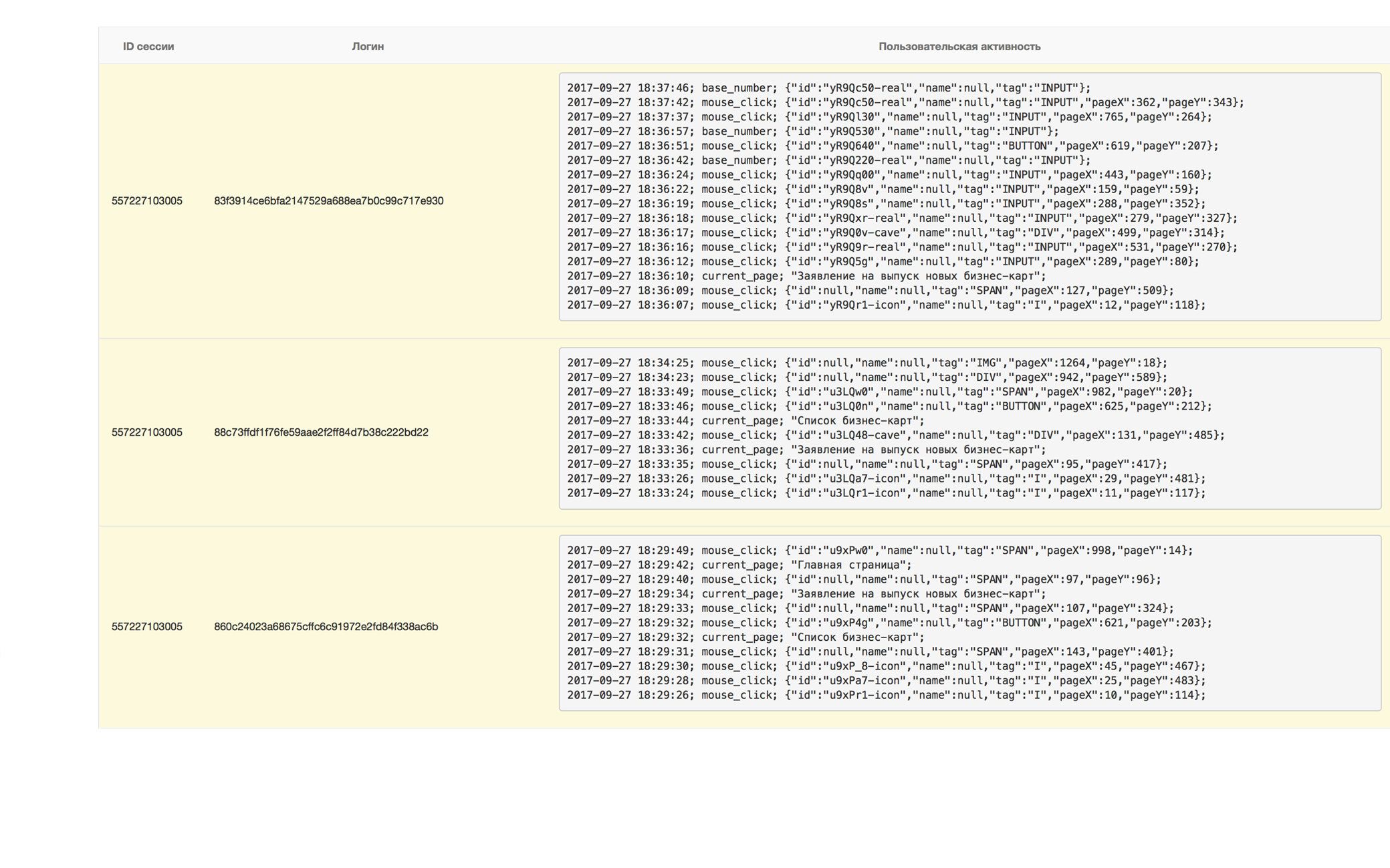

Fig. 6. Preparación para la implementación de un esquema fraudulento: entrada de más de 100 entidades legales con una solicitud de emisión de tarjeta bancaria.

Fig. 6. Preparación para la implementación de un esquema fraudulento: entrada de más de 100 entidades legales con una solicitud de emisión de tarjeta bancaria.Entonces, en la fig. La Figura 6 a la derecha muestra un ejemplo cuando desde un dispositivo ha iniciado sesión en más de un centenar de cuentas de personas jurídicas, cuya única actividad fue una solicitud para emitir una tarjeta bancaria y ampliar su límite. Como se confirmó más tarde, de esta manera se preparó la base de tarjetas para el lavado de dinero. También al segundo nivel está el problema de los bots. Si el cliente no tiene ningún sistema para protegerse contra los bots, entonces, por regla general, los bots muy primitivos (que acceden a la API directamente) realizan todas las acciones necesarias (brutforce, verificación de contraseña), sin pasar por la aplicación web del banco. Pero hay más bots "inteligentes" utilizados por los estafadores para eludir la protección anti-bot.

Tales bots imitan el trabajo del usuario. A menudo se usan botnets para esto. Es decir, el trabajo de los bots se distribuye y no se concentra en ningún alojamiento en particular. Dichos bots se identifican por los escenarios de su trabajo en los sitios y la naturaleza de la acción. Esto nos lleva sin problemas al tercer nivel.

Tercer nivel: analizamos el comportamiento del usuario en un canal específico

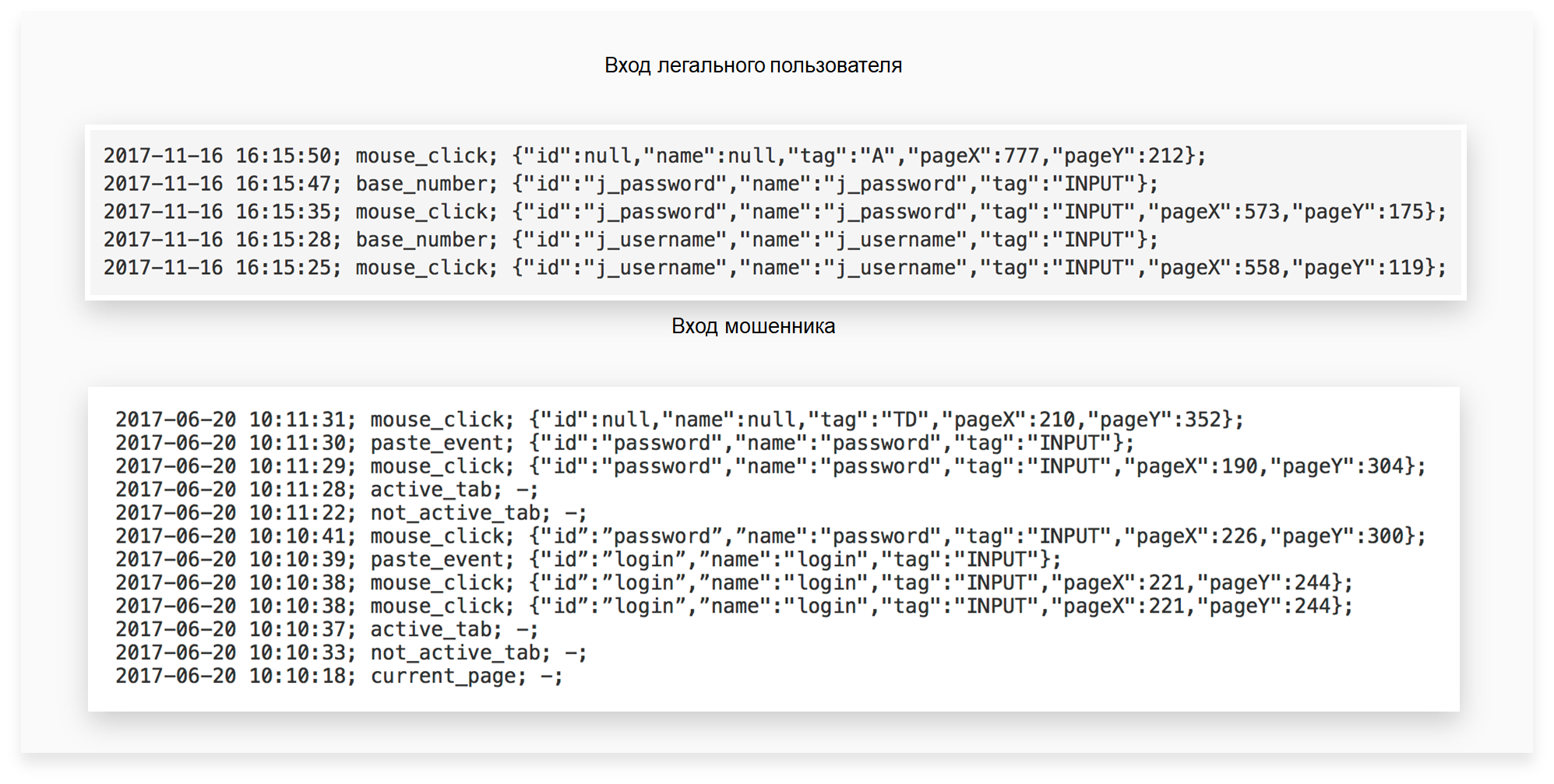

Si en el segundo nivel analizamos lo que el usuario hace en el sistema, en el tercer nivel también analizamos cómo el usuario realiza ciertas acciones. Mostramos esto con un ejemplo real (Fig. 7).

Fig.7. Comparación del trabajo en el sistema de un usuario legal y un estafador: identificación de acciones inusuales y sospechosas

Fig.7. Comparación del trabajo en el sistema de un usuario legal y un estafador: identificación de acciones inusuales y sospechosasEn la parte superior de la figura, la secuencia de acciones de un usuario legal es visible. Es decir, va a la página para acceder al sistema RB, usa el teclado numérico superior para ingresar el nombre de usuario y la contraseña, luego hace clic en "Enter". La parte inferior de la figura muestra una versión típica del trabajo de un estafador que de alguna manera recopiló inicios de sesión y contraseñas, por ejemplo, utilizando sitios falsos (phishing) o utilizando un troyano. Él tiene toda su base. Naturalmente, el estafador no vuelve a escribir los datos que recibió, sino que los copia del portapapeles al ingresar al RB. Y esto se ve claramente en la captura de pantalla.

Además de esto, se utilizan todos los métodos de análisis del dispositivo y el comportamiento del usuario descritos en los niveles anteriores. En este nivel, los algoritmos de aprendizaje automático se utilizan activamente. Uno de los ejemplos más llamativos es el uso de tecnologías biométricas como la escritura a mano del teclado y el cursor, teniendo en cuenta la naturaleza conductual y los hábitos del trabajo del usuario en el sistema. En la fig. La Figura 8 muestra la secuencia de comandos para utilizar la escritura a mano del teclado en la página de autorización del usuario, "capturada" del sistema del Banco seguro de Group-IB.

Fig.8. La secuencia de comandos para usar la escritura a mano del teclado en la página de autorización del usuario.

Fig.8. La secuencia de comandos para usar la escritura a mano del teclado en la página de autorización del usuario.

En el gráfico a lo largo del eje, la escritura acumulada de un usuario legítimo se resalta al ingresar el nombre de usuario y la contraseña. Las fluctuaciones más notables caracterizan la escritura del teclado del estafador. Se ve que la escritura a mano del teclado es diferente. Por encima de los gráficos, se indican dos estimaciones integrales de las diferencias entre ellos. Los valores de las estimaciones superan los umbrales establecidos, lo que indica un comportamiento atípico para un usuario legítimo.

La combinación de las tecnologías anteriores de análisis de comportamiento le permite identificar el fraude cometido mediante la ingeniería social. Además, estas tecnologías pueden reducir la cantidad de falsos positivos de los sistemas antifraude transaccionales. Por ejemplo, con una precisión del 91%, resultó arrojar un 78% de falsos positivos del sistema antifraude transaccional para casos de ingeniería social, lo que libera significativamente los recursos internos del banco, incluso de la gran cantidad de llamadas de clientes molestos.

Cuarto nivel: implementamos análisis de canales cruzados de usuarios y su comportamiento

En el cuarto nivel, se utilizan tecnologías para analizar y correlacionar datos sobre el comportamiento del usuario en sus dispositivos cuando se trabaja a través de diversos canales de interacción con el banco.

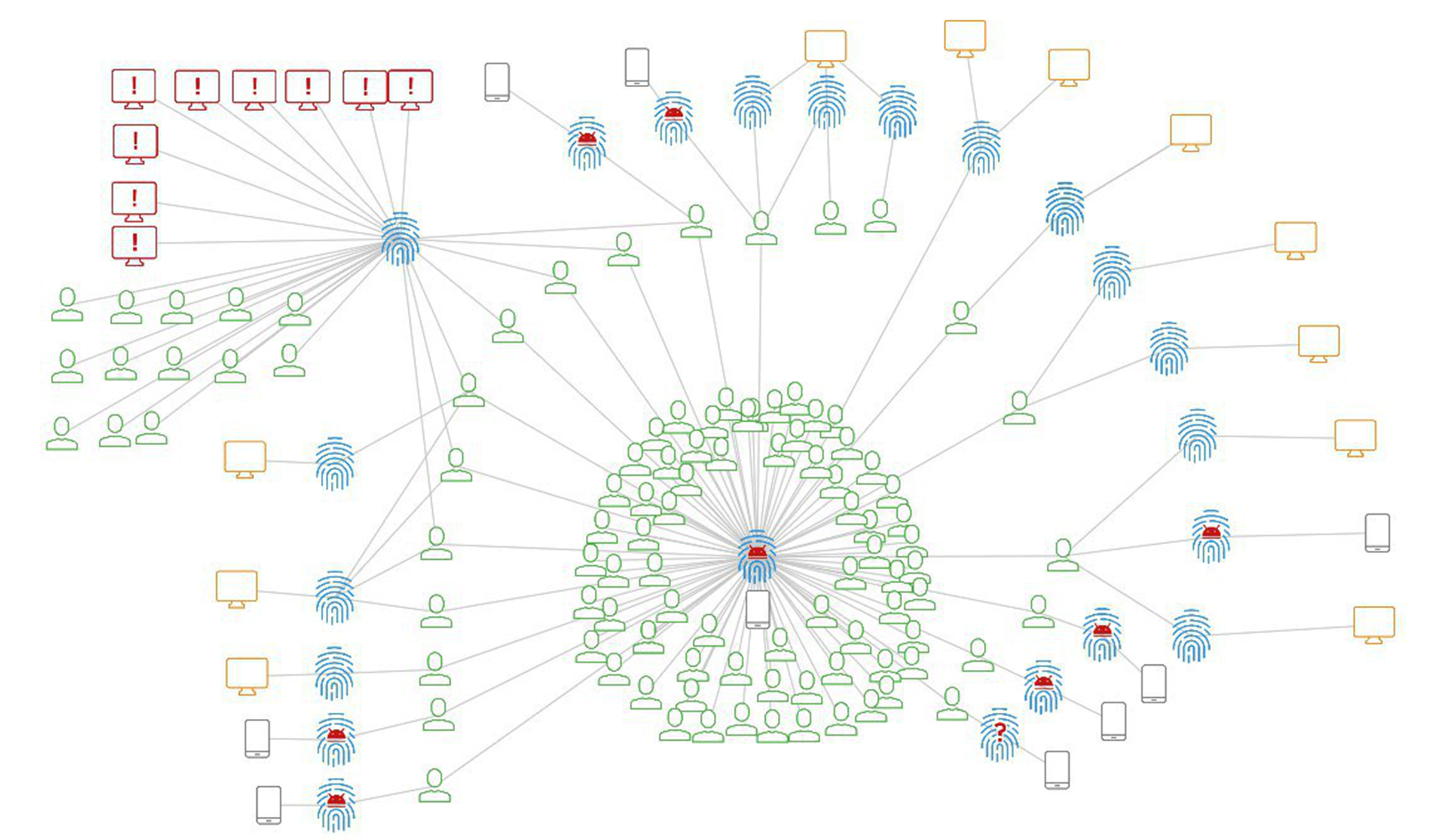

La eficacia de esto se demuestra en uno de los casos reales, cuyas conexiones gráficas se muestran en la Fig. 9)

Fig. 9. Conexiones gráficas que muestran el trabajo del usuario con varios dispositivos, entre los cuales hay un dispositivo de fraude.

Fig. 9. Conexiones gráficas que muestran el trabajo del usuario con varios dispositivos, entre los cuales hay un dispositivo de fraude.El estafador se detectó originalmente en un dispositivo móvil. Utilizó un troyano móvil para recopilar inicios de sesión y contraseñas, detalles de la tarjeta de pago e interceptar confirmaciones por SMS del banco para pagos no autorizados. Un análisis de la relación entre las cuentas y los dispositivos que utilizan permitió detectar el dispositivo móvil de un estafador, que se muestra en el centro y en la parte inferior de la imagen en la nube de cuentas. Como puede ver, solo una parte de las cuentas comprometidas funcionaba anteriormente a través de la aplicación móvil. Otra parte importante de las cuentas identificadas se utilizó anteriormente en la banca por Internet. Más tarde resultó que el mismo estafador utilizó métodos de ingeniería social para comprometerlos. También se identificó el dispositivo del estafador, que utilizó para acceder al banco en línea de las víctimas. Su grupo se destaca en la parte superior izquierda de la figura.

El estafador borró el historial del navegador después de usar secuencialmente de 3 a 8 cuentas, tratando de ocultar los rastros de su trabajo. Pero todos los dispositivos tenían la misma huella digital (recuerde el nivel 1). Fue a través de este dispositivo fraudulento que se identificaron otras víctimas. Además, a través de este análisis de vínculos, surgió un caso cuando un estafador, utilizando métodos de ingeniería social, "crió" a una víctima para recibir un préstamo expreso con el posterior robo de fondos de crédito emitidos.

En este ejemplo, podemos resumir los siguientes resultados:

- en primer lugar, un análisis de canales cruzados de intentos de robo utilizando troyanos móviles permitió identificar y prevenir intentos de robo, que de ninguna manera están relacionados con el código malicioso, sino que se realizan mediante ingeniería social;

- en segundo lugar, también ayudó a construir una imagen completa del trabajo del estafador y evitar el robo de toda la base de clientes, independientemente del canal bancario remoto;

- En tercer lugar, recibimos más datos para una mayor investigación.

, iOS , , , , .

:

, , — , , - .. , , , , .

Fig. 10. : ( )

Fig. 10. : ( ), . , , . ( . 10 ), ( . 10 B). , , , . , .

(Threat Intelligence), , ,

, . , , , .

, . , , .

« », No3 (145)\ 2018.