ESET ha descubierto una nueva campaña cibernética que utiliza certificados robados para firmar un código. Los certificados digitales de D-Link Corporation y Changing Information Technologies han sido robados por un grupo altamente calificado de ciberespionaje centrado en el este de Asia.

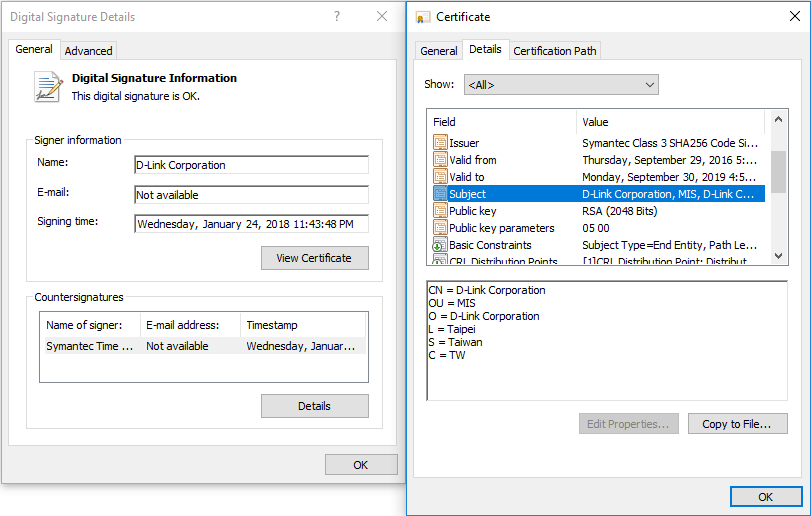

Detectamos una campaña maliciosa cuando nuestros sistemas marcaron varios archivos como sospechosos. Curiosamente, los archivos marcados se firmaron digitalmente con un certificado válido de D-Link Corporation. Se utilizó el mismo certificado para firmar el software D-Link legítimo; este certificado fue muy probablemente robado.

Después de confirmar la malicia del archivo, informamos un problema en D-Link, que lanzó su propia investigación. Como resultado, el 3 de julio, la compañía

revocó un certificado digital comprometido.

Figura 1. Certificado digital D-Link utilizado para firmar malware

Figura 1. Certificado digital D-Link utilizado para firmar malwareMalware

En el curso del estudio, encontramos dos familias de programas maliciosos que usan certificados robados: una puerta trasera para el control remoto del dispositivo objetivo y un componente asociado para robar contraseñas. JPCERT

publicó recientemente

un análisis detallado de la puerta trasera de Plead; Según Trend Micro, es utilizado por el grupo de

ciberespionaje BlackTech .

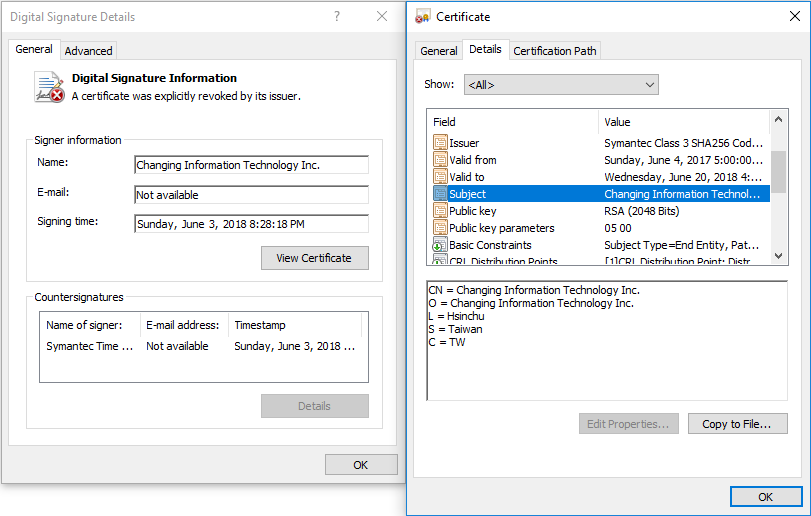

Además de las muestras de Plead con firma digital D-Link, identificamos muestras firmadas por la compañía taiwanesa de seguridad de la información Changing Information Technology Inc.

Figura 2. Certificado digital de Changing Information Technology Inc. usado para firmar malware

Figura 2. Certificado digital de Changing Information Technology Inc. usado para firmar malwareCertificado Changing Information Technology Inc. recordó el 4 de julio de 2017, sin embargo, el grupo BlackTech todavía lo está utilizando para firmar sus herramientas maliciosas.

La posibilidad de un compromiso de varias compañías tecnológicas taiwanesas y la reutilización de sus certificados en nuevos ataques demuestra la alta calificación del grupo cibernético y su interés en esta región.

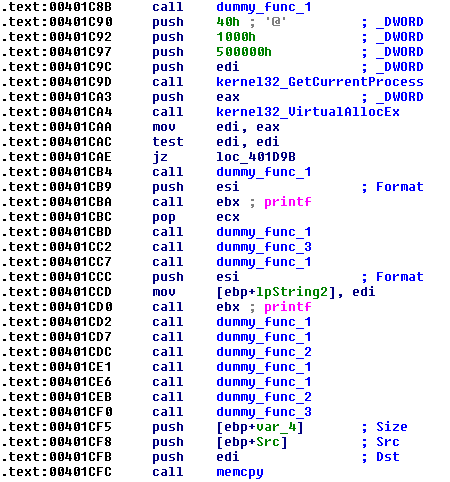

Las muestras firmadas de Plead están muy ofuscadas usando código basura, pero el propósito del malware es el mismo en todas las muestras: descargar desde un servidor remoto o abrir un pequeño blob binario encriptado desde una unidad local. Contiene un código de shell cifrado que carga el módulo final de puerta trasera Plead.

Figura 3. Código de puerta trasera ofuscado ofuscado

Figura 3. Código de puerta trasera ofuscado ofuscadoLa herramienta de robo de contraseña se utiliza para recopilar contraseñas guardadas en las siguientes aplicaciones:

- Google Chrome

- Microsoft Internet Explorer

- Microsoft Outlook

- Mozilla Firefox

¿Por qué robar certificados digitales?

El uso de certificados digitales robados es una forma de disfrazarse. Los certificados ayudan a que el malware parezca legítimo y, por lo tanto, omite la protección sin causar sospechas.

Probablemente el malware más famoso que utilizó varios certificados "extraterrestres" es

Stuxnet , descubierto en 2010 y conocido como el primer arma cibernética centrada en infraestructura crítica. Stuxnet utilizó certificados digitales robados de RealTek y JMicron, reconocidas empresas de tecnología de Taiwán.

Sin embargo, esta táctica no es exclusiva de incidentes a gran escala como Stuxnet, como lo demuestra el último descubrimiento.

Indicadores de compromiso:

Detección por productos ESET:Win32 / PSW.Agent.OES troyano

Win32 / Plead.L troyano

Win32 / Plead.S troyano

Win32 / Plead.T troyano

Win32 / Plead.U troyano

Troyano Win32 / Plead.V

Win32 / Plead.X troyano

Win32 / Plead.Y troyano

Win32 / Plead.Z troyano

Muestras sin firmar (SHA-1):80AE7B26AC04C93AD693A2D816E8742B906CC0E3

62A693F5E4F92CCB5A2821239EFBE5BD792A46CD

B01D8501F1EEAF423AA1C14FCC816FAB81AC8ED8

11A5D1A965A3E1391E840B11705FFC02759618F8

239786038B9619F9C22401B110CF0AF433E0CEAD

Muestras firmadas (SHA-1):1DB4650A89BC7C810953160C6E41A36547E8CF0B

CA160884AE90CFE6BEC5722FAC5B908BF77D9EEF

9C4F8358462FAFD83DF51459DBE4CD8E5E7F2039

13D064741B801E421E3B53BC5DABFA7031C98DD9

Servidores C y C:amazon.panasocin [.] com

office.panasocin [.] com

okinawas.ssl443 [.] org

Números de serie de certificados para firmar el código:Corporación D-Link:

13: 03: 03: E4: 57: 0c: 27: 29: 09: E2: 65: Dd: B8: 59: De: Ef

Changing Information Technology Inc .: 73: 65: ED: E7: F8: FB: B1: 47: 67: 02: D2: 93: 08: 39: 6F: 51

1E: 50: CC: 3D: D3: 9B: 4A: CC: 5E: 83: 98: CC: D0: DD: 53: EA