En un amplio círculo de personas lejos de las tecnologías modernas, generalmente se acepta que los especialistas en TI y, más aún, los especialistas en seguridad de la información son paranoicos, están reasegurados bajo la influencia de la deformación profesional y se protegen con docenas de diferentes medios de protección, a menudo superpuestos entre sí para una mayor confiabilidad. Por desgracia, la realidad es un poco diferente y hoy me gustaría mostrar lo que generalmente está oculto de una vista amplia. Se centrará en los resultados del monitoreo de la actividad en Internet de los visitantes de varios eventos internacionales y nacionales importantes dedicados a las tecnologías modernas de la información y la seguridad de la información. Cisco es a menudo socio tecnológico de conferencias y exposiciones como RSA en San Francisco, BlackHat en Singapur, Mobile World Congress en Barcelona, y también organiza su propio evento, en diferentes países llamado Cisco Live o Cisco Connect. Y en todas partes usamos nuestras tecnologías de monitoreo que me gustaría compartir.

Comenzaré con el Cisco Connect ruso, que tiene lugar una vez al año en Moscú, y donde Cisco presenta sus últimos productos, hablando sobre la experiencia de su uso para resolver diversos problemas comerciales y de TI. A esta conferencia asisten más de 2 mil personas, que pertenecen principalmente a la categoría de ingenieros y especialistas líderes responsables del funcionamiento de sus infraestructuras, que van desde varios cientos hasta decenas y cientos de miles de nodos. Estos especialistas acuden a la conferencia Cisco Connect y, junto con la adquisición de nuevos conocimientos, continúan en contacto con su administración o sus subordinados, respondiendo el correo del trabajo o yendo a varios recursos de Internet en busca de una respuesta a las preguntas emergentes. En otras palabras, los visitantes de Cisco Connect utilizan activamente dispositivos móviles (tabletas, teléfonos inteligentes y computadoras portátiles) y acceso a Internet de Cisco. La última vez, en la primavera, decidimos integrar nuestra infraestructura de acceso inalámbrico a Internet con el sistema de monitoreo DNS: Cisco Umbrella.

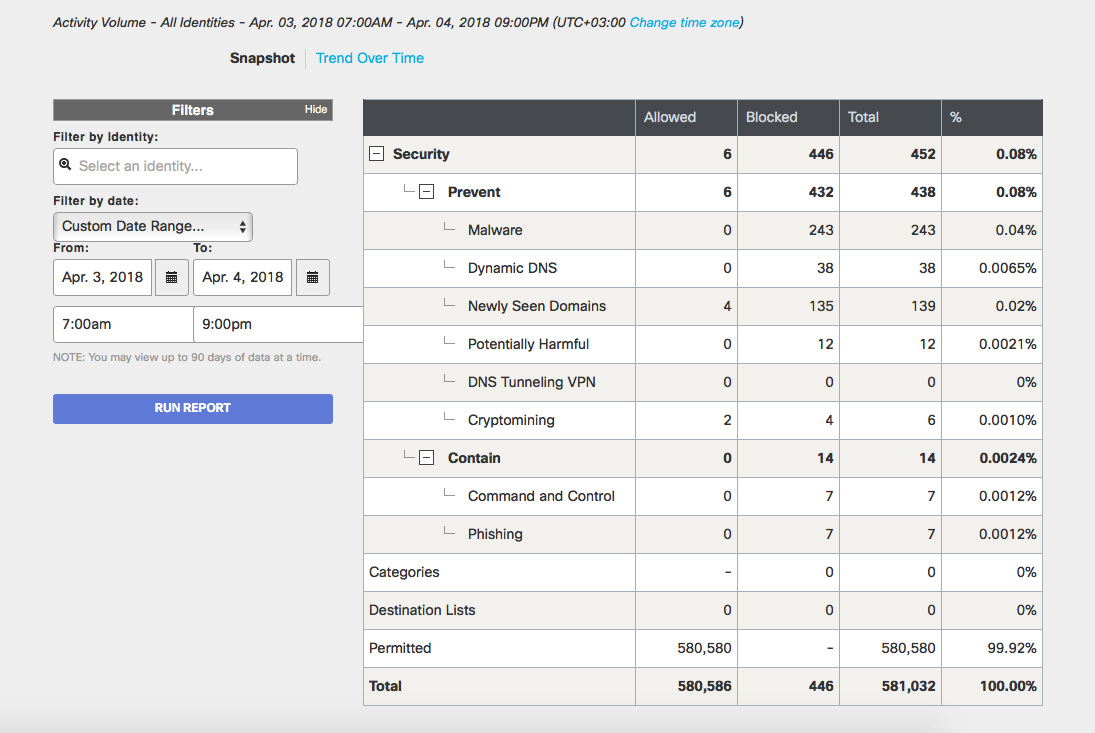

No calculamos cuántos participantes de Cisco Connect utilizaron el acceso inalámbrico a Internet proporcionado, sino cuántos utilizaron el acceso 3G / 4G proporcionado por su operador móvil. Pero durante los dos días de la conferencia, desde las 7 am del 3 de abril a las 9 pm del 4 de abril, alrededor de 600 mil consultas DNS pasaron por el servicio Cisco Umbrella. Esto no es tanto en la escala de todo el servicio, que procesa alrededor de 120-150 mil millones de solicitudes por día. El 0.08% de este número de solicitudes tenía una orientación claramente maliciosa y estaba bloqueado.

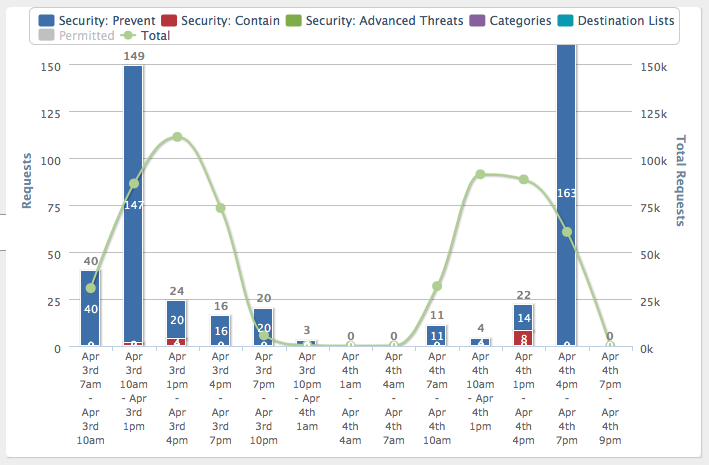

Es interesante que mientras que el primer día aproximadamente la mitad de todas las solicitudes maliciosas fueron registradas por nosotros en la primera mitad del día (de 10 a.m. a 1 p.m.), cuando hubo informes plenarios, en el segundo día la activación de todas las cosas malas comenzó después de las 4 de la tarde, cuando La conferencia estaba llegando a su fin y los participantes se preparaban para un programa cultural: una pequeña mesa de buffet y participación en el concierto. La baja actividad durante el resto del tiempo indica que los participantes de Cisco Connect escucharon activamente los discursos de los expertos de Cisco y sus socios y no se distrajeron al navegar por Internet y trabajar en dispositivos móviles.

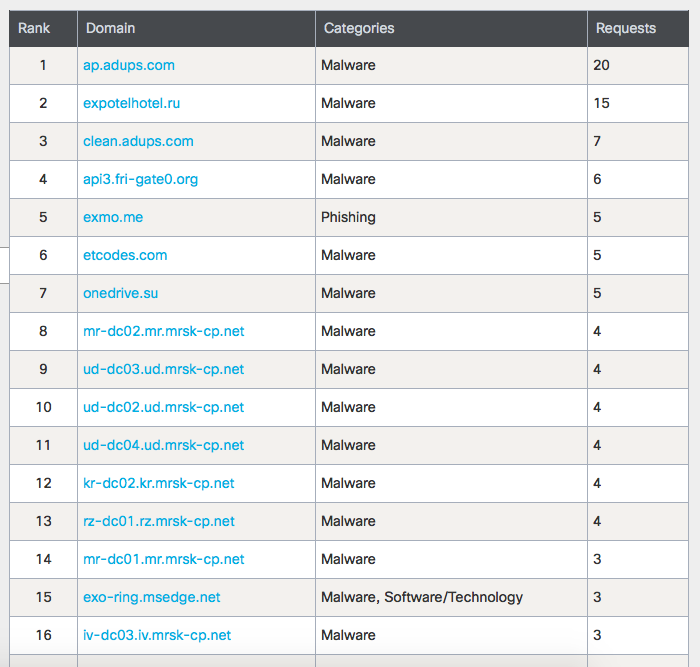

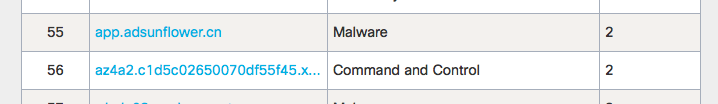

Según las estadísticas, la mayoría de los intentos de acceso bloqueados se asociaron con código malicioso.

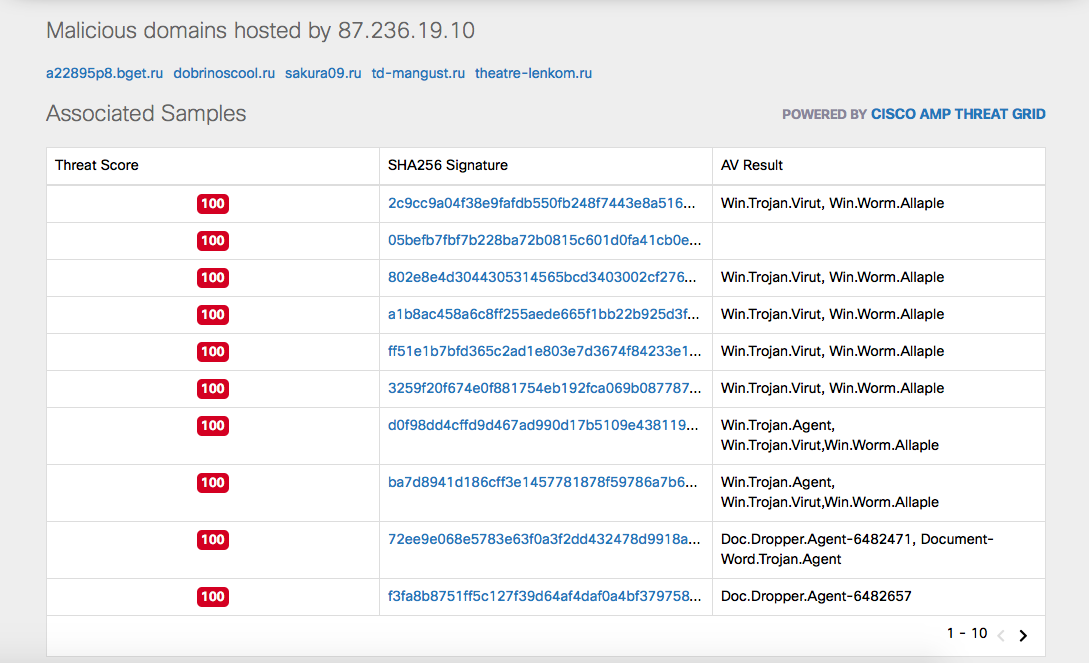

El servicio Cisco Umbrella por sí solo no puede decir si el recurso visitado está infectado o no. Las muestras maliciosas asociadas con el dominio solo dicen que de alguna manera se están comunicando con el dominio bloqueado o la dirección IP. Por ejemplo, debido a la propagación de código malicioso de este dominio. O debido al código malicioso que accede a este dominio como un interruptor de interrupción (el mismo WannaCry actuó así). O por el uso del dominio como servidor de comandos. En cualquier caso, esta es una ocasión para una investigación adicional.

En cuanto a los servidores de comando, registramos tales intentos.

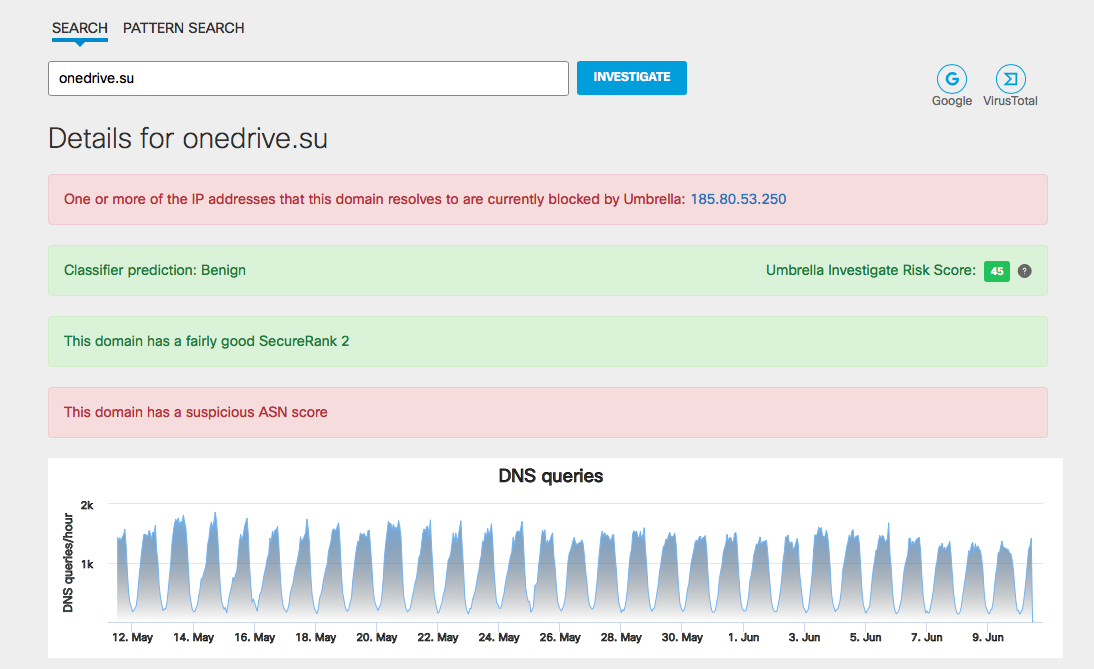

Me gustaría llamar su atención sobre el hecho de que los ciberdelincuentes explotan activamente el tema

relacionado con el uso de dominios de clonación o dominios cuyos nombres son similares a los reales. Así fue durante Cisco Connect, cuando registramos intentos de acceder al dominio onedrive [.] Su.

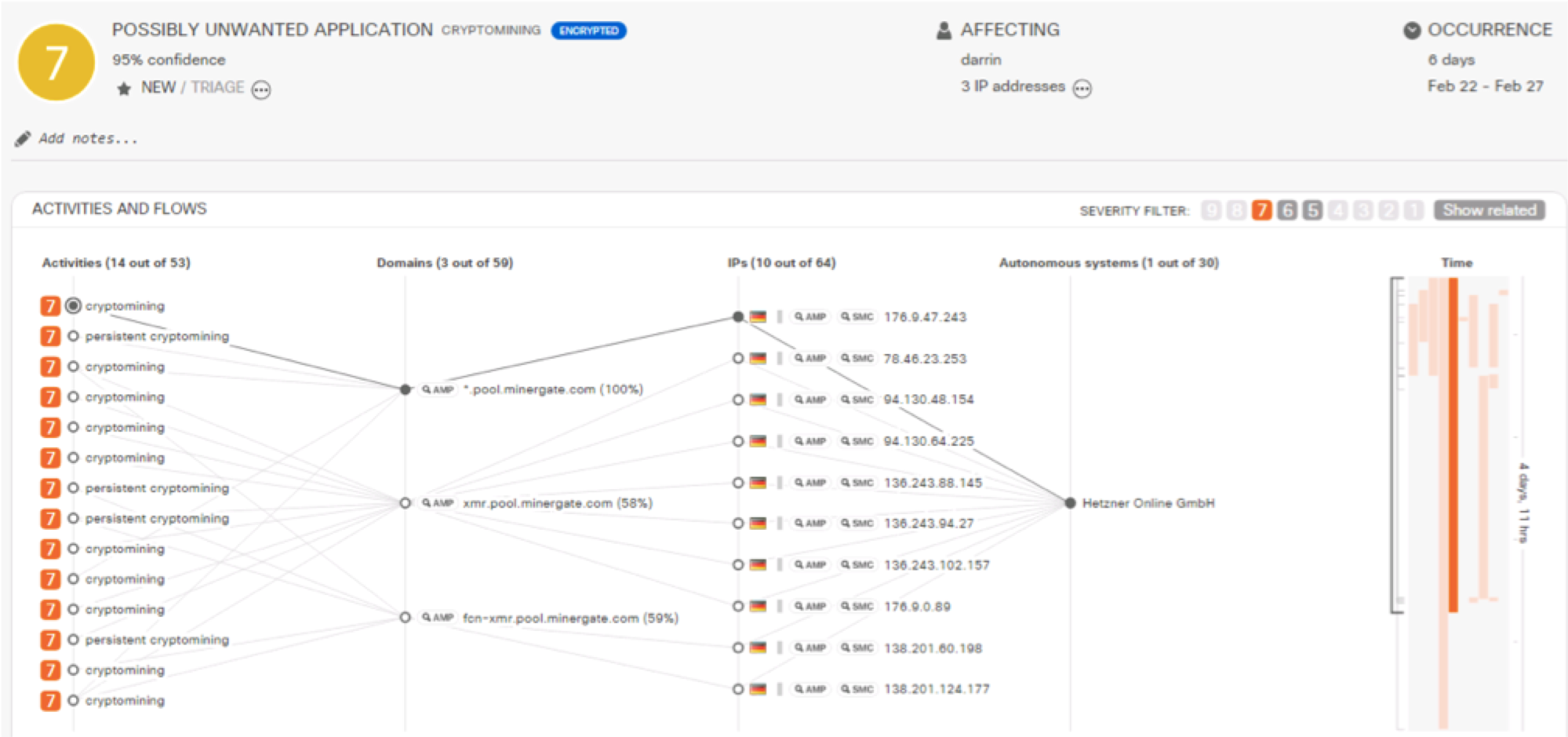

Finalmente, varios intentos estuvieron relacionados con las actividades de los criptomineros. Esta es otra zona fronteriza que requiere una investigación adicional, ya que no se puede decir de antemano si la minería en este caso es legal (de repente alguien decidió ganar dinero extra) o si la computadora del usuario se usa en secreto y para otros fines. Ya

escribí sobre varias formas de detectar la minería utilizando las soluciones de Cisco, desde entonces solo hemos fortalecido nuestras capacidades en esta área.

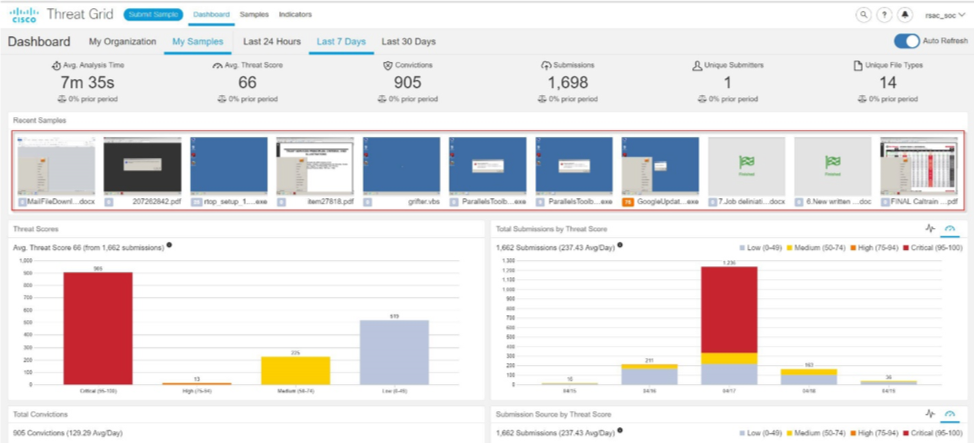

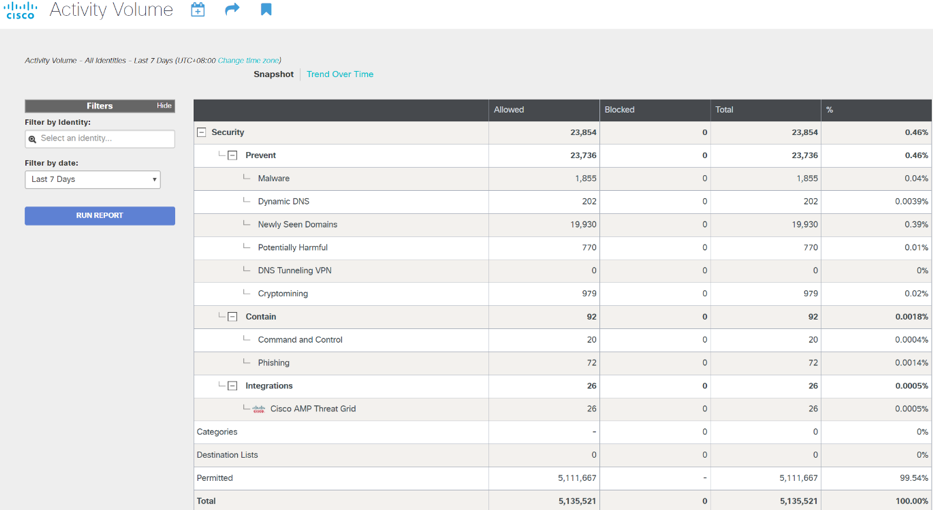

Cabe señalar que, en comparación con otros eventos de TI y seguridad de la información, Cisco Connect no es tan grande (aunque en Rusia es uno de los más grandes). Pero incluso para más de 2000 visitantes, se registraron casi 250 intentos de interactuar con dominios asociados con código malicioso, lo cual es mucho para la audiencia, que debe comprender perfectamente todo el peligro de esta amenaza y ser capaz de lidiar con él. Veamos qué pudimos descubrir como parte del monitoreo del entorno de Wi-Fi en la exposición de ciberseguridad más grande del mundo: RSAC, que se celebró en San Francisco en abril de este año. Fue visitada por 42 mil personas. Cisco junto con RSA proporcionó el SOC RSA (por quinta vez), cuya tarea era evitar ataques a la infraestructura inalámbrica del Centro Moscone (el lugar de la exposición y la conferencia). Cisco proporcionó las siguientes soluciones: el entorno limitado de Cisco Threat Grid, el sistema de monitoreo DNS de Cisco Umbrella y las soluciones Threat Intelligence: Cisco Visibility y Talos Intelligence.

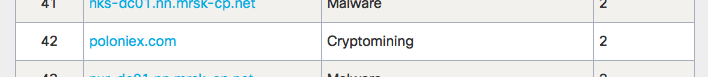

Es interesante que en un evento mucho más grande que Cisco Connect, el número de dominios maliciosos fue comparable - 207. Pero registramos dominios de minería de cifrado utilizados dentro del RSAC usando Cisco Umbrella un orden de magnitud más - 155. Los más activos fueron:

- authedmine [.] com

- coinhive [.] com

- minergate [.] com

- www [.] cryptokitties [.] co

- api.bitfinex [.] com

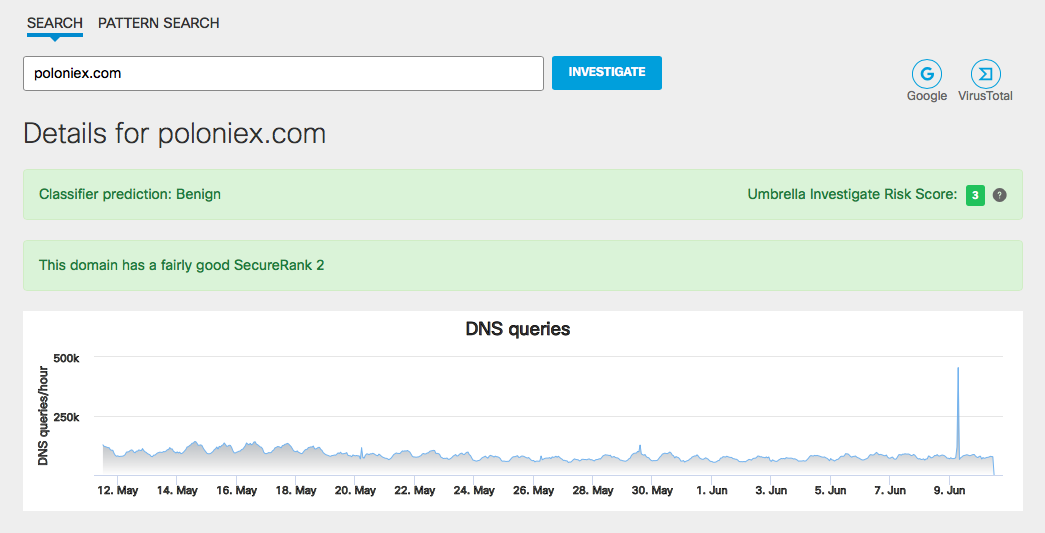

- poloniex [.] com (esto también se solucionó en Cisco Connect)

- www [.] coinbase [.] com

- api.coinone.co [.] kr

- binance [.] com

- gemius [.] pl

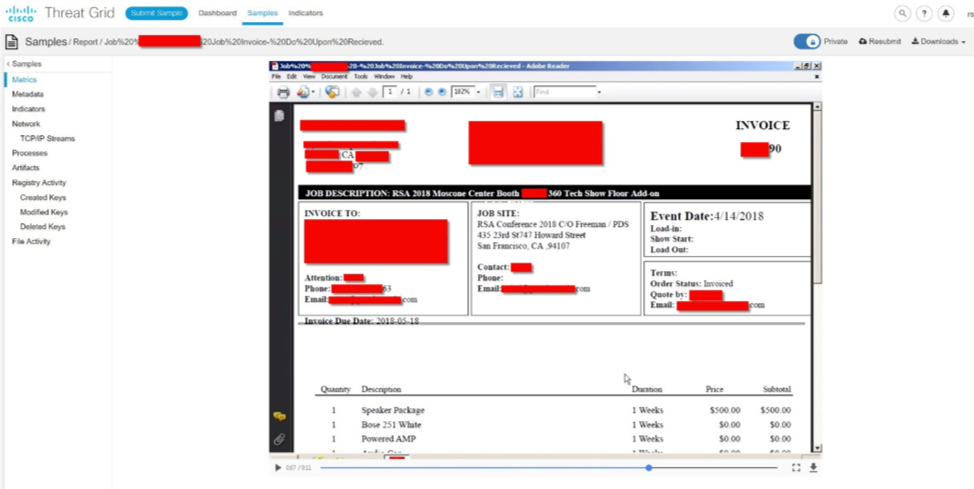

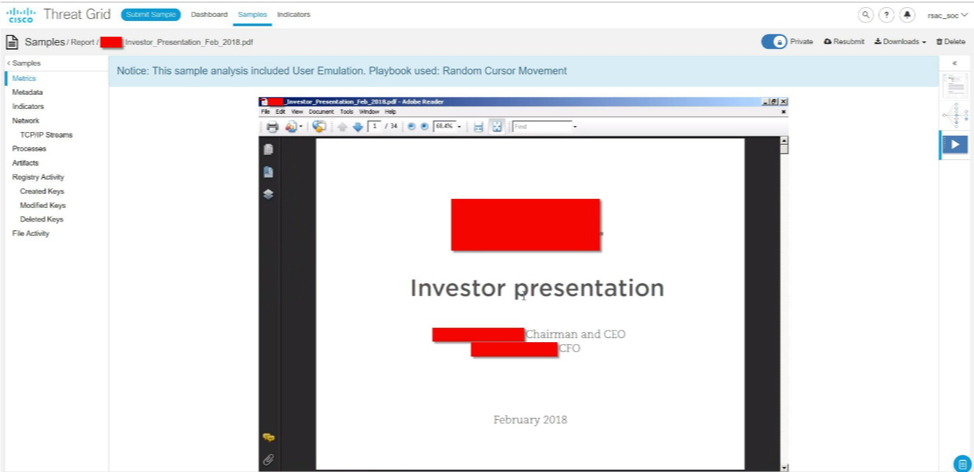

Paradójicamente, en el evento de seguridad de la información más grande del mundo, donde la luz de toda la industria se dirigirá (bueno, o la mayor parte), los usuarios continuaron usando conexiones HTTP no cifradas y descargaron archivos a través de ellas, incluidas facturas, boletos aéreos, ofertas comerciales, materiales para inversores, etc. Esto es lo que notamos como el principal problema durante el monitoreo semanal. Parece que los participantes de RSA se sintieron como en casa en la conferencia y no les importó mucho su seguridad. Pero toda esta información podría utilizarse para organizar el phishing: una gran cantidad de información valiosa estaba abierta para la intercepción.

La presentación de la sesión informativa con los inversores en general resultó ser una situación interesante. Contenía información valiosa de uno de los patrocinadores de RSA: tuve que buscarlos con urgencia en la exposición, hacer una excursión al SOC, para que pudieran ver en el acto que sus acciones eran peligrosas y averiguar si la información que circulaba en forma desprotegida ya era accesible para los medios y analistas.

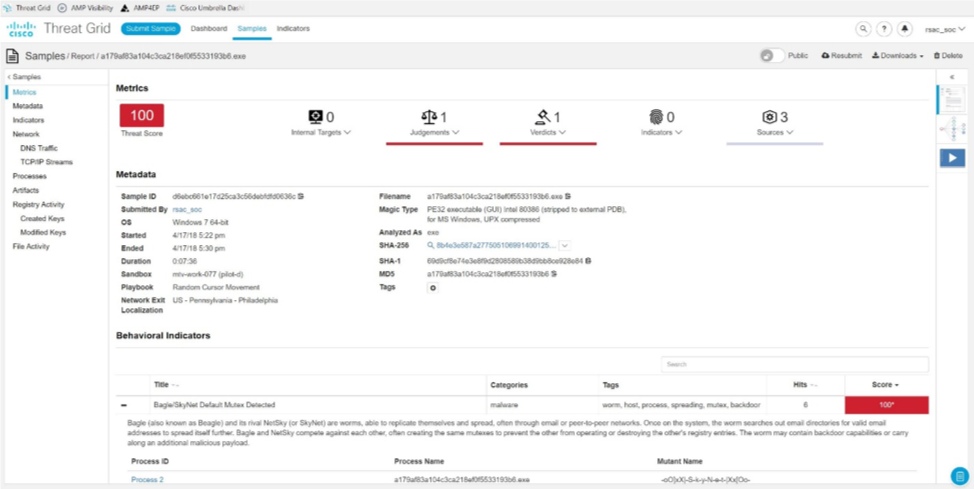

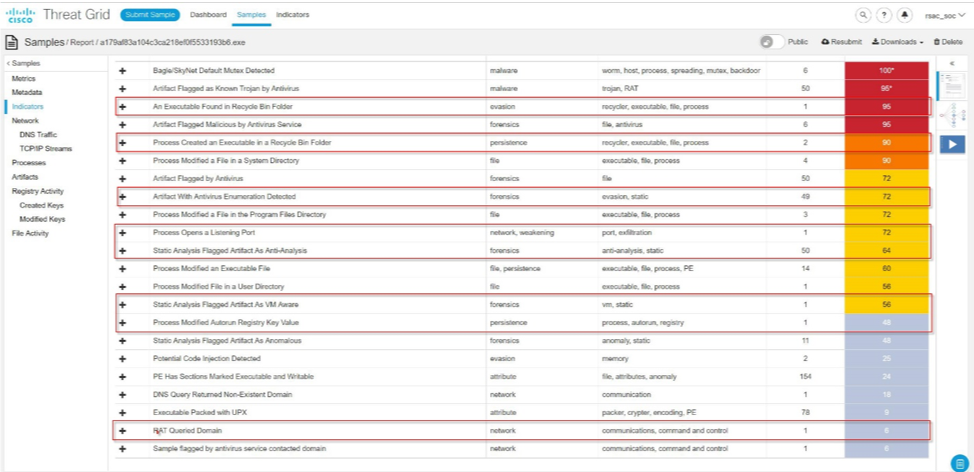

En solo 5 días de la conferencia, el RSA SOC registró alrededor de 1000 archivos maliciosos, entre los que se encontraban algunos, como la variante de gusano SkyNet.

Se registraron las interacciones con los servidores de comando (hubo 24 intentos de este tipo),

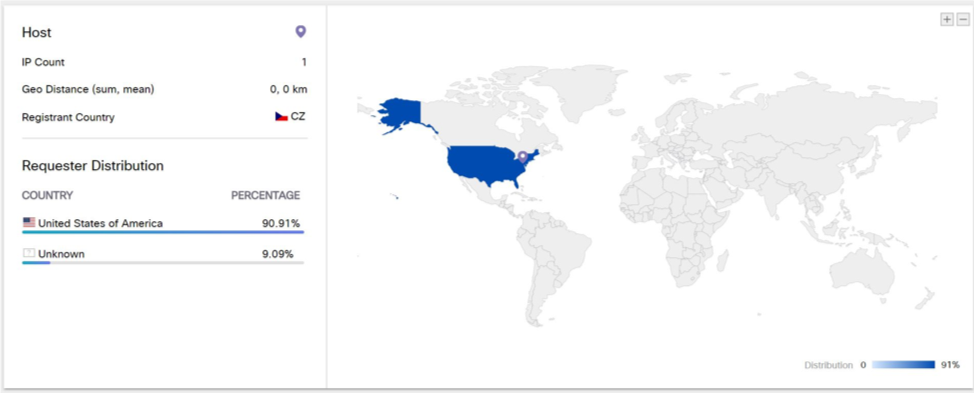

así como clonar sitios de phishing. Por ejemplo, cragslist [.] Org, que imita el famoso sitio web de clasificados electrónicos Graiglist, se lanzó en San Francisco en los años 90 y es muy popular entre los estadounidenses.

El sitio falso los atrajo, aunque sí estaba registrado en la República Checa.

¿Qué ha cambiado en RSAC durante el año pasado? La actividad de los criptomineros (especialmente Monero) ha aumentado y ha aparecido malware móvil. Pero el descuido de los usuarios se mantuvo en el mismo nivel: el 30-35% del correo electrónico se transmitió sin cifrar utilizando los protocolos anticuados POP e IMAPv2. Aunque otras aplicaciones utilizaron principalmente el cifrado, era débil y se basaba en protocolos criptográficos vulnerables, por ejemplo, TLS 1.0. Además, muchas aplicaciones, por ejemplo, videovigilancia en el hogar, sitios de citas (llenos de seguridad para viajes de negocios :-), hogares inteligentes, aunque usaron autenticación, ¡los datos de autenticación se transmitieron en texto claro! Un fenómeno paradójico.

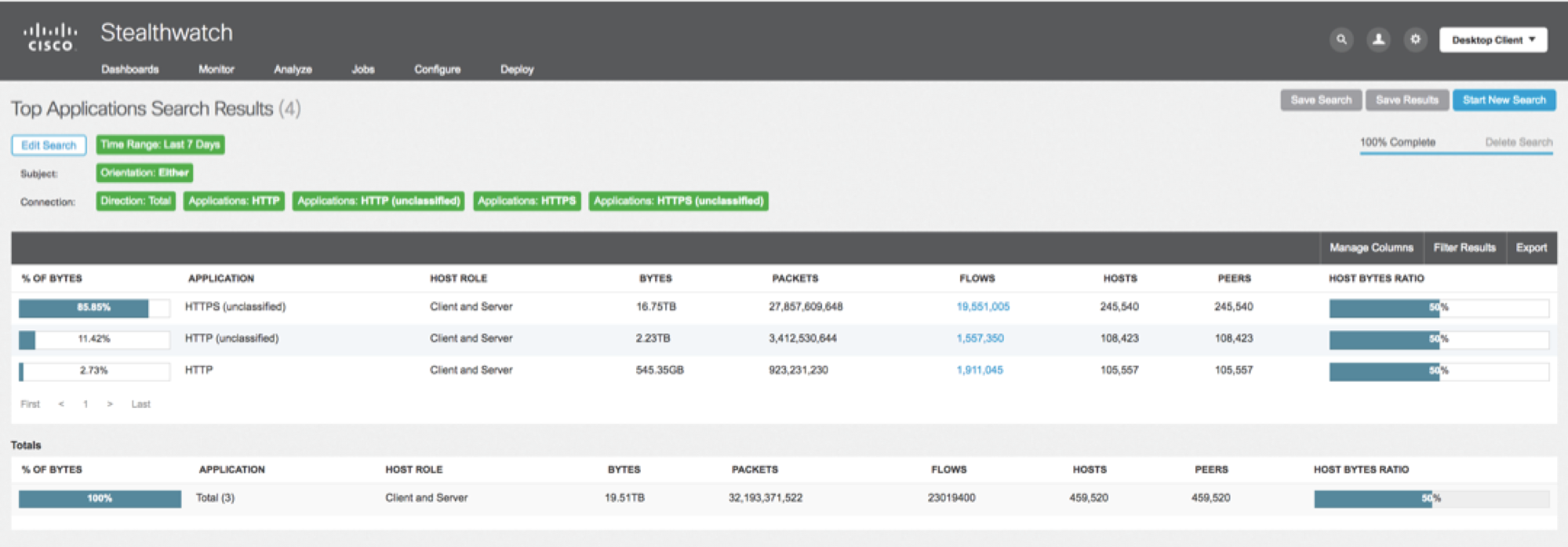

Una imagen ligeramente diferente fue en el Mobile World Congress en Barcelona en el primer trimestre de este año, al que asistieron 107 mil personas. Para monitorear la red inalámbrica, utilizamos nuestro sistema de análisis Cisco Stealthwatch. El cifrado de tráfico web se utilizó en el 85% de los casos (en Singapur BlackHat este valor alcanzó el 96%).

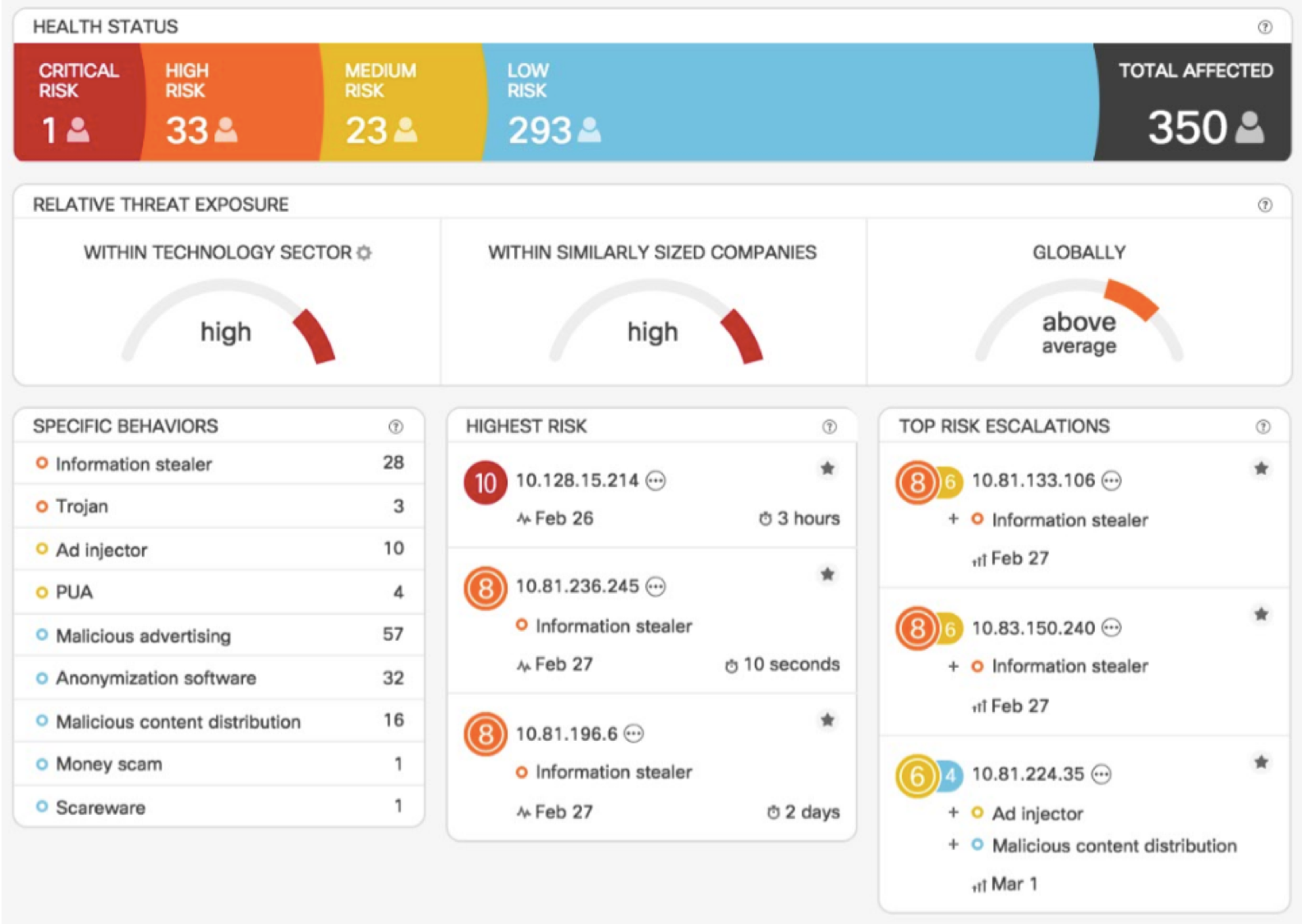

Analizando Netflow, en dos días (26 y 27 de febrero) registramos 32,000 eventos de seguridad, de los cuales 350 podrían identificarse como incidentes graves:

- actividad de cripto minero

- Troyanos para Android (Android.spy, Boqx, firmware infectado)

- código malicioso SALITY

- malware, escaneando activamente servicios SMB

- OSX Malware Genieo

- Gusanos Conficker

- RevMob

- Proyectores

- se infectaron varios dispositivos móviles Android

- protocolos no autorizados como Tor y BitTorrent.

Algunos malware utilizaron PowerShell para interactuar con los servidores de comandos a través de HTTPS. En general, el malware usa cada vez más conexiones cifradas (un aumento del 268% en los últimos seis meses). Los analizamos utilizando la tecnología de análisis de tráfico cifrado integrada en Cisco Stealthwatch, que permite detectar actividad maliciosa en el tráfico cifrado sin descifrarlo ni descifrarlo.

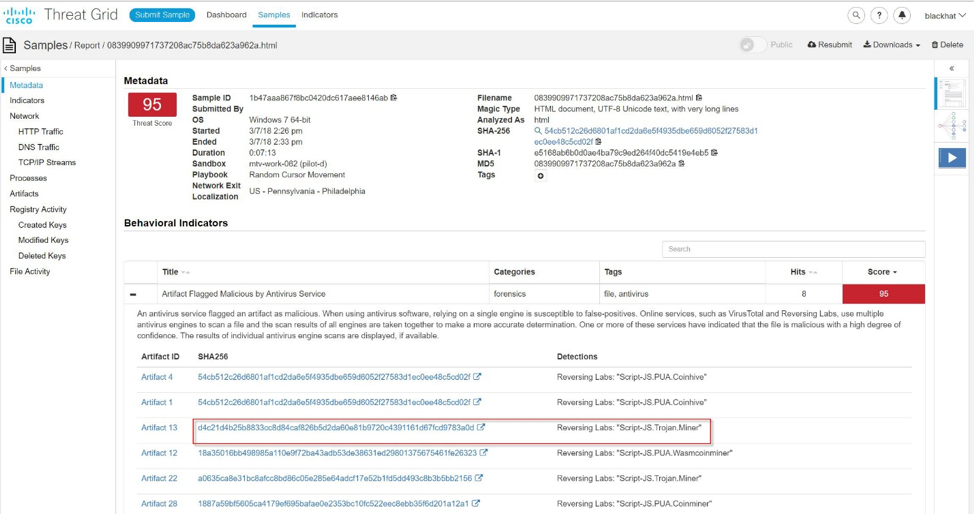

Concluiré el artículo sobre lo que sucede detrás de escena de la seguridad de la información y los eventos de TI, donde los especialistas también se encuentran bajo la distribución de ciberdelincuentes y ciberdelincuentes, así como usuarios comunes, con una historia sobre cómo monitoreamos la seguridad en el Black Hat de Singapur en marzo de 2018. Esta vez fuimos parte del NOC, responsable de la seguridad del evento asiático IB. Pero al igual que RSAC, utilizaron el mismo conjunto de soluciones: Cisco ThreatGrid para analizar archivos, Cisco Umbrella para analizar DNS y Cisco Visibility para inteligencia de amenazas. Dado que muchos informes, laboratorios, demostraciones y capacitaciones requerían acceso a sitios y archivos maliciosos, no los bloqueamos, solo los observamos. En general, la imagen era similar a la descrita anteriormente, pero me gustaría hablar sobre un caso interesante.

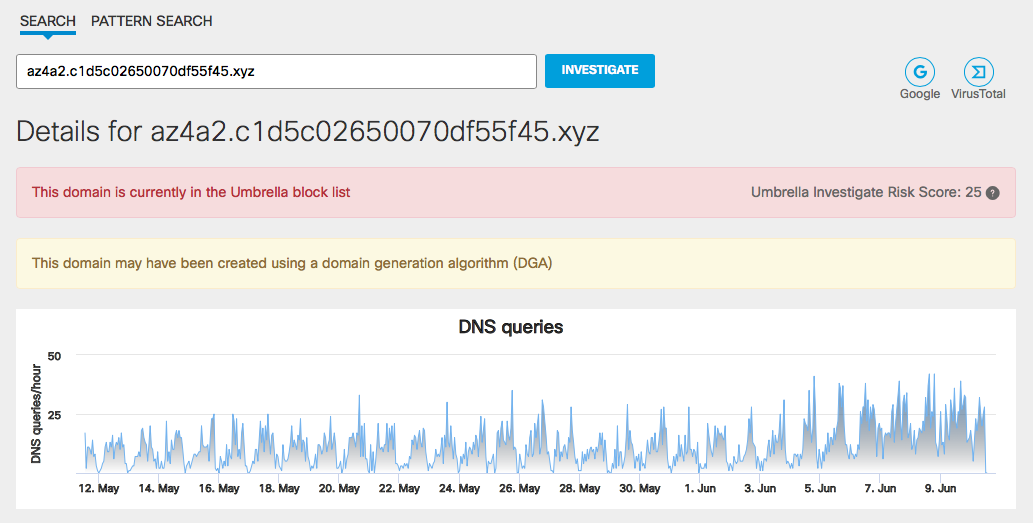

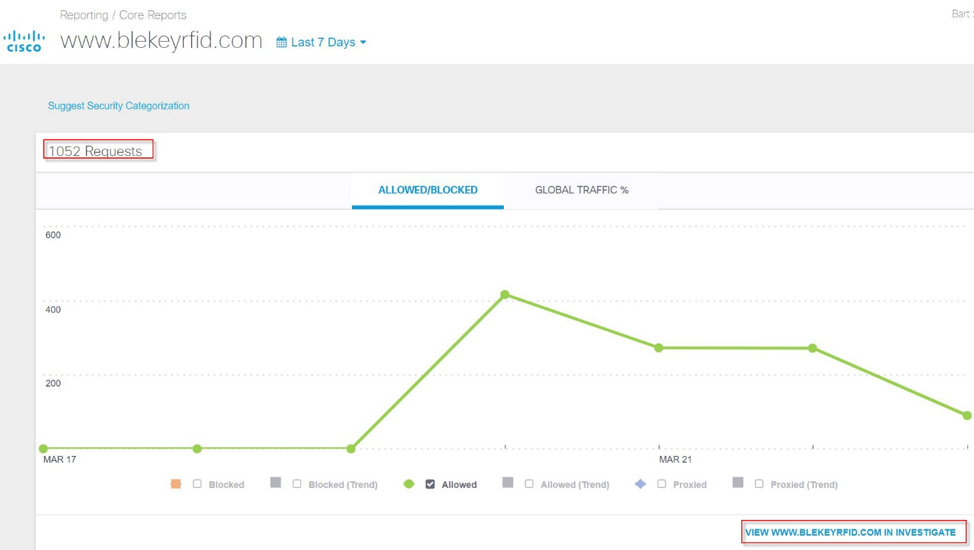

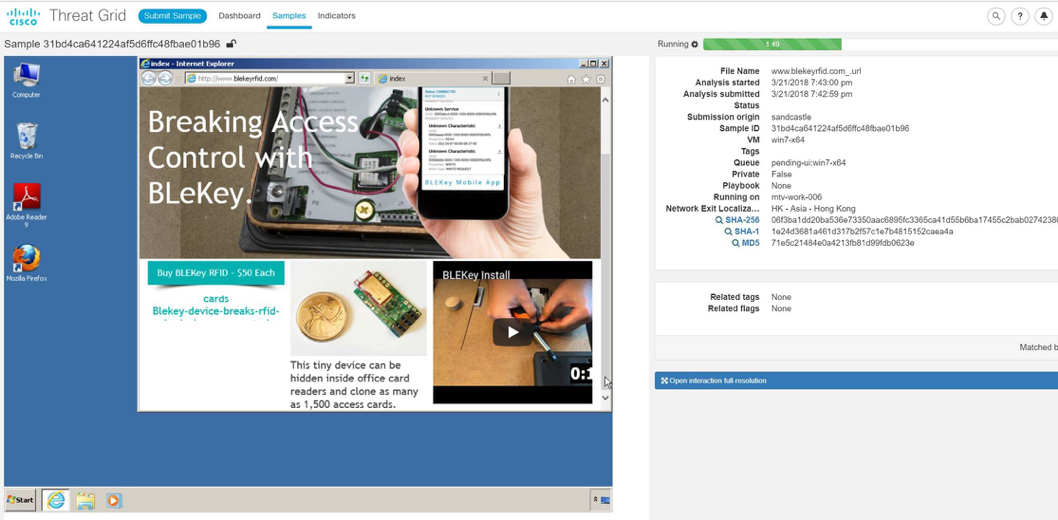

El primer día de la conferencia, registramos una actividad inusual: más de 1000 consultas DNS al dominio

www.blekeyrfid [.] Com en 1 hora. Una investigación adicional mostró que toda la actividad era de una PC y solo durante la conferencia.

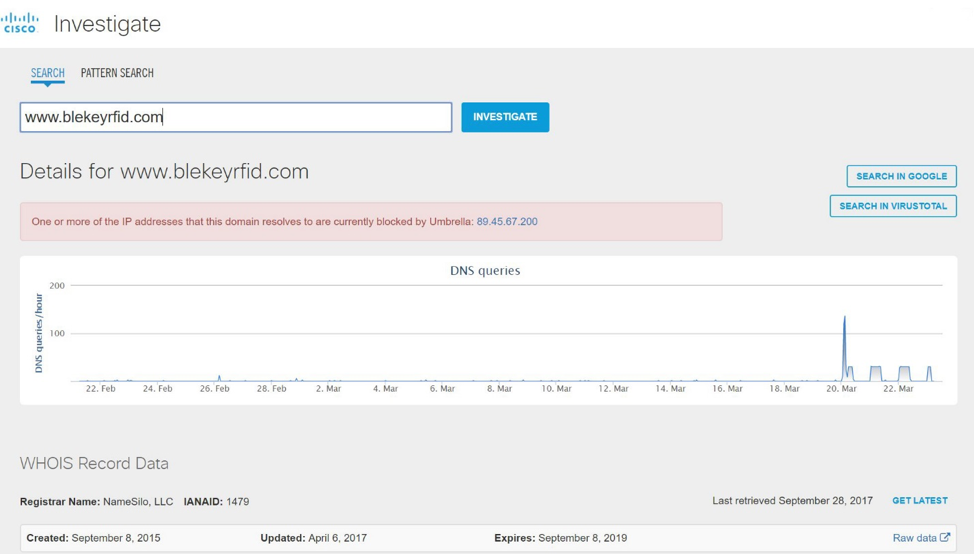

Pasando de la consola Cisco Umbrella a la herramienta de investigación de investigación Cisco Umbrella, comenzamos a estudiar qué tipo de dominio era. La IP en la que se encontraba el dominio estaba en la lista negra de Umbrella. El acceso a dichos sitios era aceptable para los participantes de la conferencia Black Hat Asia. Sin embargo, bloqueamos el acceso desde los recursos de la conferencia.

Una investigación con ThreatGrid reveló que este dominio anunciaba soluciones de suplantación de control de acceso. Además, la información fue transferida a los organizadores, quienes ya habían llevado a cabo una investigación adecuada, independientemente de si esta actividad era legal o no.

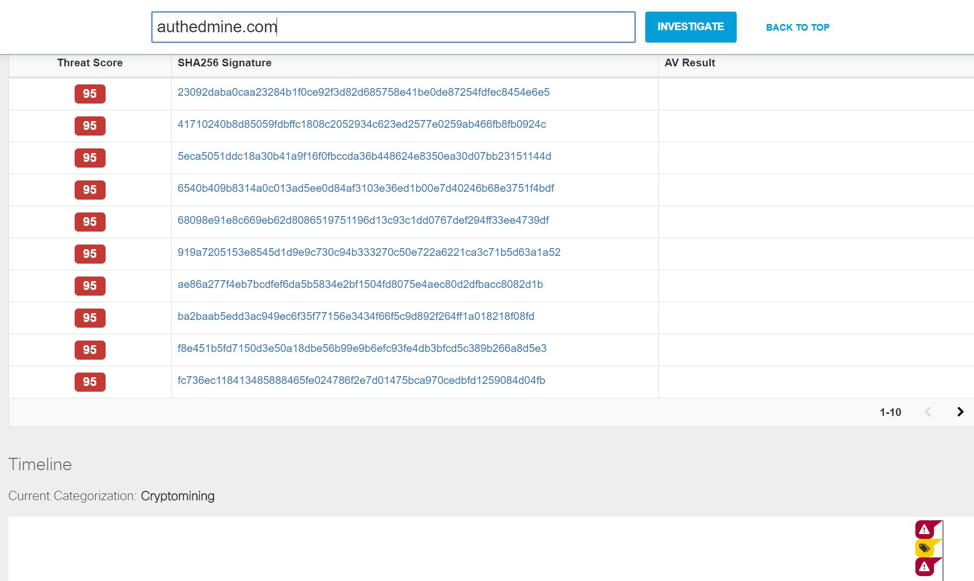

Pero el evento de seguridad más común en Black Hat Asia fueron los cripto mineros. Por primera vez, registramos dicha actividad en el Sombrero Negro Europeo de 2017. En Singapur, se convirtió en un flagelo. La mayor parte del tráfico de la conferencia se dirigió al dominio authedmine [.] Com, que está asociado con coinhive [.] Com.

El análisis de este dominio en Cisco Umbrella Investigate mostró que está asociado con muchas muestras maliciosas que analizamos en Cisco ThreatGrid.

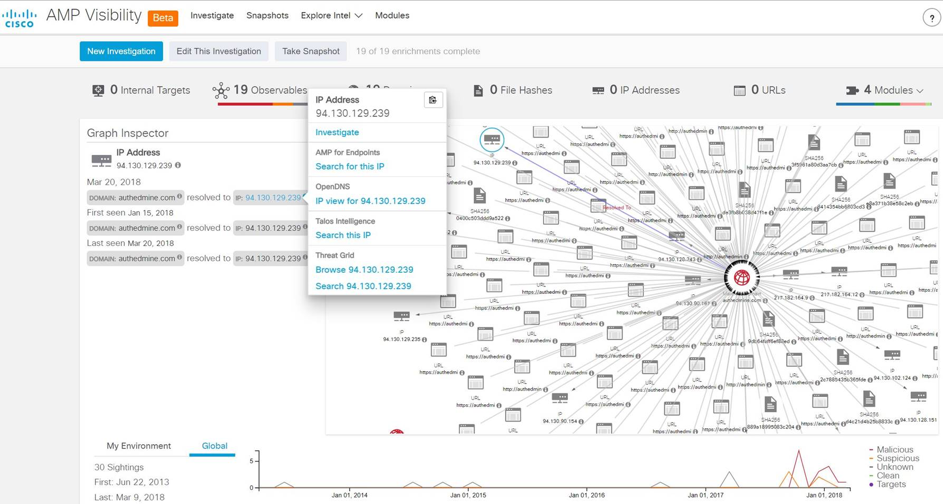

Con el nuevo Cisco Visibility recientemente lanzado, hemos podido comprender mejor la arquitectura de los atacantes y la relación entre direcciones IP, artefactos, URL y muestras maliciosas.

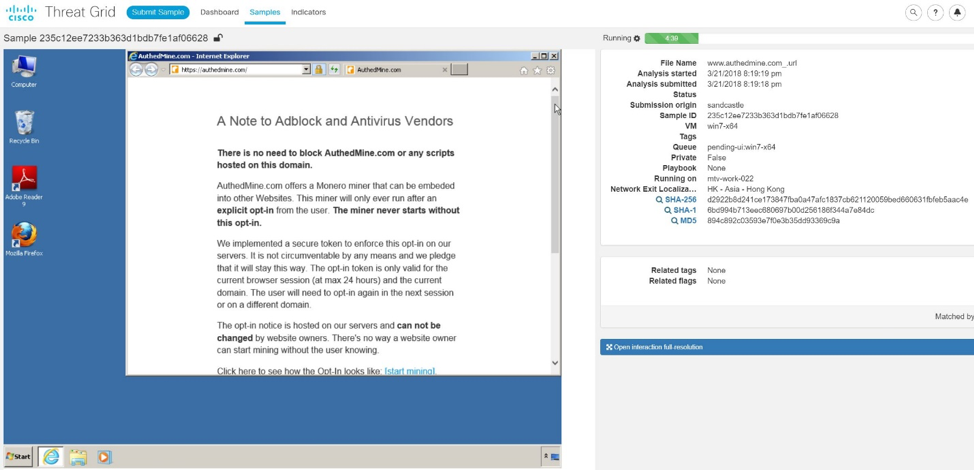

Por lo general, la minería de cifrado se implementa de dos maneras:

- explícito: el usuario claramente acepta participar en la minería y hace esfuerzos para que su antivirus y otro software de seguridad no bloqueen al minero de cifrado

- implícito: el usuario no sabe que el navegador abierto por él está extrayendo criptomonedas, utilizando recursos informáticos.

Los propietarios de authedmine [.] Com afirman (como muestra el análisis en ThreatGrid) que están utilizando la primera opción.

Sin embargo, en el sitio en sí, se utiliza un script .js para la minería (el método generalmente utilizado en la segunda versión), que se carga en los archivos temporales de Internet sin el consentimiento del usuario.

Usando los datos integrados y globales de inteligencia de amenazas, vemos que este script se usa como un artefacto en otras muestras que analizamos usando Cisco ThreatGrid.

Se registraron otros dominios de minería:

- www [.] cryptokitties [.] co

- bitpay [.] com

- www [.] genesis-mining [.] com

- ws010 [.] coinhive [.] com

- www [.] criptominería [.] granja

- www [.] ledgerwallet [. [com

- ethereum [.] miningpoolhub [.] com

- miningpoolhub [.] com

- empujar [.] coinone.co [.] kr

- ws [.] coinone.co [.] kr

- getmonero [.] org

- widgets [.] bitcoin [.] com

- index [.] bitcoin [.] com

- api [.] nanopool [.] org

- wss [.] bithumb [.] com

- api [.] bitfinex [.] com

¿Qué conclusiones me gustaría concluir esta revisión de nuestros esfuerzos para monitorear varios eventos de TI y seguridad de la información en 2018:

- Incluso los profesionales de seguridad o TI que se supone que pueden defenderse por trabajo no siempre lo hacen bien.

- En las conferencias sobre seguridad de la información y TI, muchos expertos son descuidados y no solo pueden conectarse a un punto de acceso falso, sino que también usan protocolos desprotegidos para la autenticación en varios recursos o para trabajar con el correo electrónico, abriendo oportunidades interesantes y peligrosas para los atacantes.

- Los dispositivos móviles son un objetivo interesante para los atacantes. La situación se ve agravada por el hecho de que tales dispositivos generalmente están mal protegidos y no están bajo la sombra del perímetro ITU, IDS, DLP, sistemas de control de acceso y protección de correo electrónico. La infección de tales dispositivos y el hecho de trabajar con ellos puede tener consecuencias mucho más tristes que la extracción inconsistente con el usuario.

PD: Muy pronto, en agosto, volveremos a monitorear la seguridad de Black Hat en Las Vegas y definitivamente compartiremos los resultados de nuestro trabajo con los lectores de Habr.