Apple ha

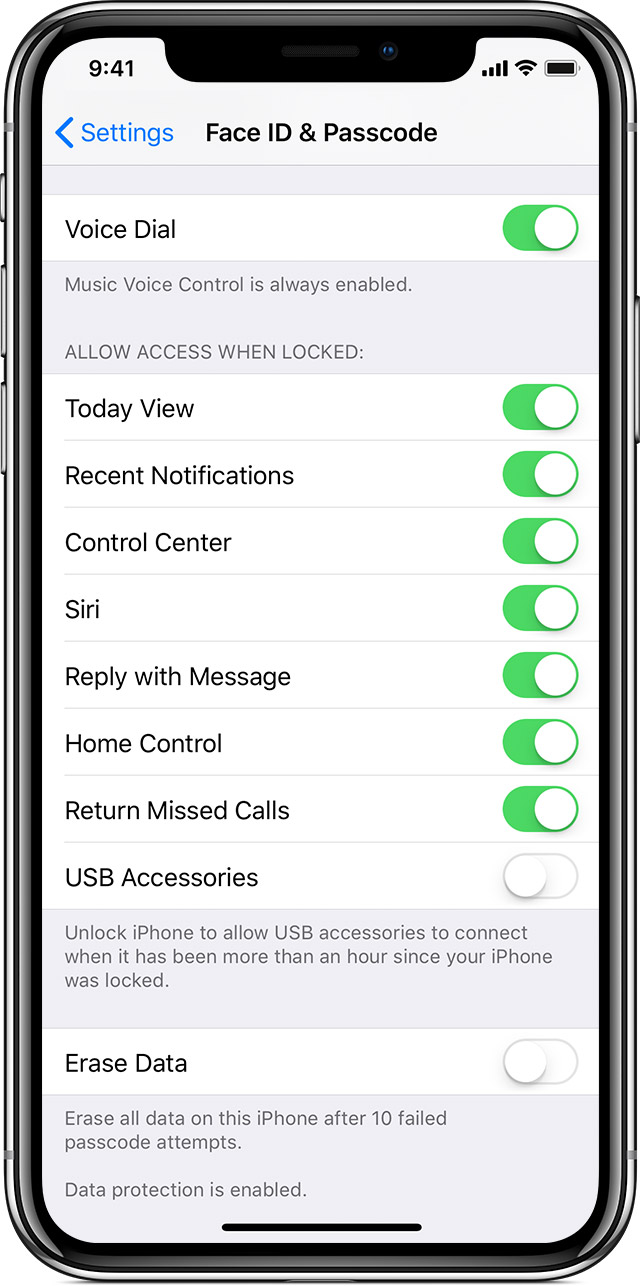

presentado al público una nueva característica antirrobo de sus dispositivos con iOS 11.4.1 y superior. El principio de protección se basa en deshabilitar la transferencia de datos a través del puerto Lightning del dispositivo una hora después de que la pantalla esté bloqueada. Esto se hace para limitar la capacidad de conectar dispositivos de terceros a un teléfono inteligente sin el conocimiento del propietario. La nueva función se denominó modo restringido por USB (en la configuración - accesorios USB) y, según los representantes de la compañía, podrá aumentar significativamente la seguridad de los productos de Apple contra piratería en caso de pérdida o robo del dispositivo.

Además de la obvia imposibilidad de establecer una conexión con el dispositivo a través del puerto Lightning, el nuevo sistema de protección tiene otra característica: el teléfono inteligente continúa cargándose, pero se vuelve completamente "tonto", es decir, otros dispositivos no lo detectan como algo "inteligente" y tiene su propia memoria. Por lo tanto, con la pérdida de un iPhone bloqueado con USB restringido, el dispositivo se convertirá rápidamente en un ladrillo banal que solo se puede cargar para que el propietario pueda detectarlo.

Por qué Apple mejora la seguridad de sus dispositivos

La compañía tomó el curso para aumentar la seguridad del iPhone en 2014, cuando el cifrado se activó de manera predeterminada en iOS 8. Luego, las agencias de aplicación de la ley de los Estados Unidos y otros servicios especiales percibieron de manera extremadamente negativa este movimiento de la compañía. Además del cifrado, los dispositivos Apple también tienen protección física integrada en la arquitectura de sus procesadores, comenzando con A7. Este componente se llama Secure Enclave (SE), tiene un búfer y una memoria comunes con otros núcleos de procesador ARM, pero no depende de ellos. Es a través de él que los datos se cifran en la memoria flash del teléfono inteligente, y la clave es el UID, la contraseña definida por el usuario y otras claves del dispositivo. El proceso es el siguiente: SE genera una clave de 256 bits para el cifrado AES basada en estas claves y una clave especial disponible solo para el módulo, lo que elimina la posibilidad de pirateo al soldar los elementos en el tablero.

Pero este es solo uno de los niveles de protección de datos en el iPhone. La arquitectura de seguridad completa en forma esquemática es la siguiente:

La documentación técnica de Apple en forma de una extensa guía sobre este tema se puede encontrar

aquí .

Ya en 2016, las agencias de inteligencia de EE. UU. Tenían una razón real para presionar a la empresa desde Cupertino. Luego, el teléfono inteligente iPhone 5C de Sayed Rizvan Farouk, uno de los terroristas que disparó en el centro para discapacitados en San Bernandino, cayó en manos del FBI.

Luego, el FBI presentó una serie de requisitos para Apple, relacionados con la cooperación con la Oficina y para ayudar a hackear el dispositivo del criminal con el fin de identificar a sus posibles cómplices y prevenir otros ataques terroristas en los Estados Unidos. Vale la pena señalar que hasta este momento, Apple colaboró voluntariamente con las autoridades: los especialistas de la compañía ayudaron a descifrar más de 70 iPhones de 2008 a 2013 a solicitud de los servicios de inteligencia de los EE. UU., Pero esta práctica se detuvo después de que Edward Snowden drenó la documentación secreta. Después de eso, Apple dejó de ayudar al gobierno.

El tirador de teléfonos inteligentes de San Bernandino se ha convertido literalmente en un obstáculo entre el FBI y Apple. Los primeros exigieron eliminar la restricción en 10 entradas del código PIN, proporcionar herramientas automáticas de adivinación de contraseña y eliminar restricciones en la velocidad de entrada (después del quinto intento, el teléfono inteligente establece un retraso para ingresar el código PIN en un minuto y después del noveno en una hora).

Los expertos de Apple se opusieron enérgicamente a trabajar con el FBI y señalaron que la creación de tales herramientas para el iPhone objetivo es imposible: al recibir el software requerido, el FBI podrá usarlo para descifrar cualquier dispositivo. En ese momento, muchas personas se unieron al escándalo en torno al dispositivo del terrorista, incluidas personas como McAfee y Gates hablando. Tim Cook

publicó una carta abierta a los consumidores, en la que argumentó que la solicitud del FBI era incorrecta y que la compañía debía crear una puerta trasera para atacar sus dispositivos (

traducción completa de la carta en Habré ):

Específicamente, el FBI quiere que hagamos una nueva versión del sistema operativo del iPhone que omita varios elementos de seguridad importantes y que lo instalemos en el iPhone que se restauró durante la investigación. En las manos equivocadas, el software que no existe actualmente puede desbloquear cualquier iPhone que tenga acceso físico.

Las autoridades dicen que esta herramienta se usará una vez, solo en un teléfono. Pero este simplemente no es el caso. Una vez creado, se puede usar una y otra vez en cualquier cantidad de dispositivos. En el mundo real, esto es equivalente a una llave universal que puede abrir cientos de millones de cerraduras, desde restaurantes y bancos hasta tiendas y casas. Ninguna persona cuerda encontraría esto aceptable.

Como resultado, las fuerzas de seguridad tuvieron que pagar a hackers desconocidos una suma de $ 1 a $ 1.3 millones para acceder a los datos en el iPhone de Faruk.

Después de este incidente, la compañía Cupertino no fue vista en colaboración con las autoridades y continuó mejorando la protección de sus dispositivos. Otra característica fue USB Restringido.

Restringido por USB no es perfecto

Inmediatamente después de la publicación de Apple sobre la nueva función de protección de dispositivos en la red, apareció información de que este sistema puede ser engañado y que el puerto Lightning puede estar completamente operativo bajo ciertas condiciones. Un blog de Elcomsoft ha

publicado una extensa publicación de blog que analiza cómo funciona y hace trampa el USB Restricted. Por lo tanto, los especialistas de la compañía dicen que para mantener la operabilidad del puerto del dispositivo y transferir datos a través de él, es suficiente usar cualquier módulo

MFi- , y en este escenario pueden participar tanto los modelos "nativos" certificados por Apple como las réplicas chinas.

¿Por qué es tan importante mantener la funcionalidad completa del puerto? Las agencias de aplicación de la ley necesitan tiempo para transportarse, obtener órdenes de arresto y trabajar en dispositivos de piratería, y una restricción de una hora evita que tales actividades sucedan. Sin embargo, cuando se conecta a un iPhone con la función USB Restricted activada, cualquier dispositivo MFi, el temporizador que cuenta el tiempo desde el momento del bloqueo se detiene. Para obtener un efecto del 100%, los expertos recomiendan conectar alimentación adicional al iPhone para evitar descargar el dispositivo, así como colocar todo el "kit" en la bolsa (jaula) de Faraday. El escenario funciona bastante, porque según las estadísticas, el usuario promedio de un teléfono inteligente desbloquea la pantalla 80 veces al día (es decir, cada 12 minutos cuando está despierto durante 16 horas al día).

Este truco de vida solo funciona si ha pasado menos de una hora desde que se bloqueó la pantalla. Si intenta conectar el dispositivo MFi a un iPhone ya bloqueado, el teléfono devolverá un mensaje que indica que debe estar desbloqueado para que el módulo funcione. Es decir, el proceso de bloquear la transmisión de datos a través del puerto del rayo solo se puede detener, pero no revertir.

Algunos consideran las acciones de Apple contra los servicios de inteligencia, si recuerdan la reacción a los requisitos del FBI. Sin embargo, se sabe con certeza sobre la posibilidad de códigos PIN de 4 dígitos de bootforce para el iPhone, por ejemplo, usando la

máquina GreyKey , y los desarrolladores venden sus "cajas" a todos.

¿Por qué una forma tan trivial de engañar al temporizador restringido por USB funciona?

Cualquier dispositivo conectado a través del puerto Lightning, si es más complejo que un cable convencional o "cubo", intercambia códigos abiertos con el teléfono inteligente para que el teléfono inteligente pueda determinar qué está conectado a él. Esta función es especialmente relevante después del rechazo completo del conector Jack de 3.5 mm y la aparición en el mercado de múltiples adaptadores para todos los gustos y colores.

Obviamente, los ingenieros de Apple no pudieron dar un paso cuando cualquier dispositivo MFi se verá obligado a apagarse una hora después del bloqueo de pantalla: estamos hablando de estaciones base en las que el teléfono inteligente puede usarse como reproductor, adaptadores a tarjetas de memoria e incluso auriculares banales con cable para escuchar musica

Quizás dicho defecto se eliminará mediante la compilación de una lista blanca de dispositivos conectados que pueden recibir prioridad y detener el temporizador restringido por USB. Ahora parece el escenario más probable. Al mismo tiempo, Apple puede volver a obsesionarse con sus propios productos y los usuarios de réplicas chinas tendrán que elegir: garantizar la seguridad de su dispositivo o utilizar adaptadores y módulos más baratos. Es cierto que siempre hay una forma radical: la transición a la plataforma Android.