Imagina que

lees un artículo en Kommersant que un paquete completo para ataques contra bancos Pegasus se puso a disposición del público en Internet. Probablemente querrá saber si también quedó atrapado en la distribución y si hay código malicioso en su red. Por un lado, tiene un montón de registros y eventos de seguridad de diversos medios de protección, y por otro, puede recibir información sobre amenazas como parte de una suscripción a cualquier servicio de Inteligencia de Amenazas gratuito o de pago (por ejemplo, de BI.ZONE, Servicio de Seguridad del Estado o FinCERT). Por un lado, tiene muchos datos para analizar, pero no sabe si tienen rastros de lo que está buscando. Por otro lado, tiene información sobre los rastros (es decir, indicadores de compromiso), pero no sabe qué tan aplicables son para usted. Debe combinar estos dos conjuntos de datos implementando lo que comúnmente se llama Búsqueda de amenazas o encontrar rastros de ataques en su infraestructura. Veamos cómo puede automatizar esta tarea con la solución gratuita Cisco Visibility, recientemente lanzada.

¿No sabes por dónde empezar? ¿Dónde buscar rastros de una amenaza que le interese? Aquí hay una hoja en blanco y en Cisco Visibility se ve así:

En esta ventana, carga todo lo que buscará. Tomemos a TeslaCrypt como ejemplo (en la vida real, en lugar de TeslaCrypt, sustituirá cualquier otra amenaza que necesite para encontrar rastros o demostrar su ausencia durante la Caza de amenazas). Primero, necesita reunir todos los indicadores de compromiso para los que utiliza los servicios de inteligencia de amenazas existentes. Por ejemplo, obtiene datos de TeslaCrypt del

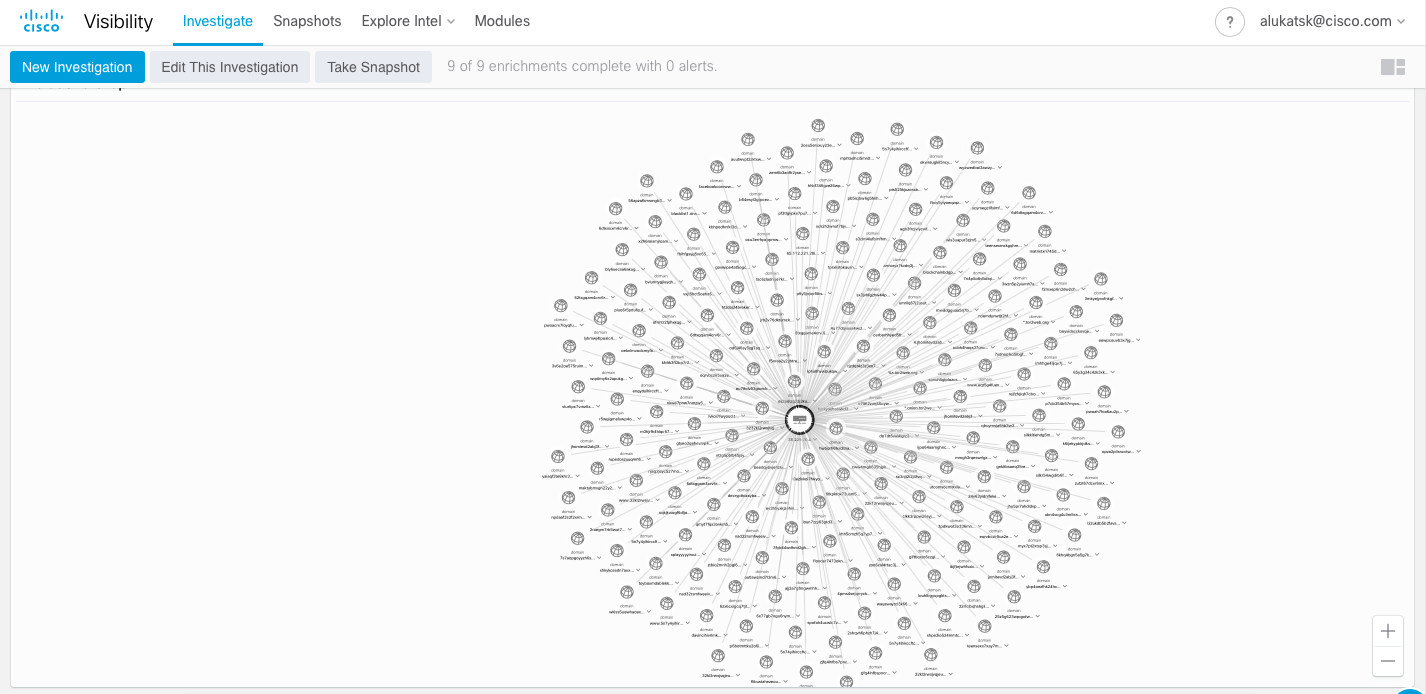

blog de Cisco Talos . Tienes 9 indicadores frente a ti: direcciones IP, hash de archivos de malware y dominios que el encriptador implementado contacta para recibir comandos adicionales y pagar el rescate en criptomoneda. Cargue todos estos indicadores en Cisco Visibility:

Aquí necesitas hacer una pequeña digresión. Cisco Visibility ahora funciona con datos de Cisco AMP para Endpoints, es decir, con una solución de clase EDR (Endpoint Detection and Response) que se instala en computadoras personales y móviles con Windows, Linux, MacOS, Android e iOS. Por lo tanto, Threat Hunting con Cisco Visibility ahora se lleva a cabo en dispositivos de punto final, que son atacados en un 70% por los atacantes.

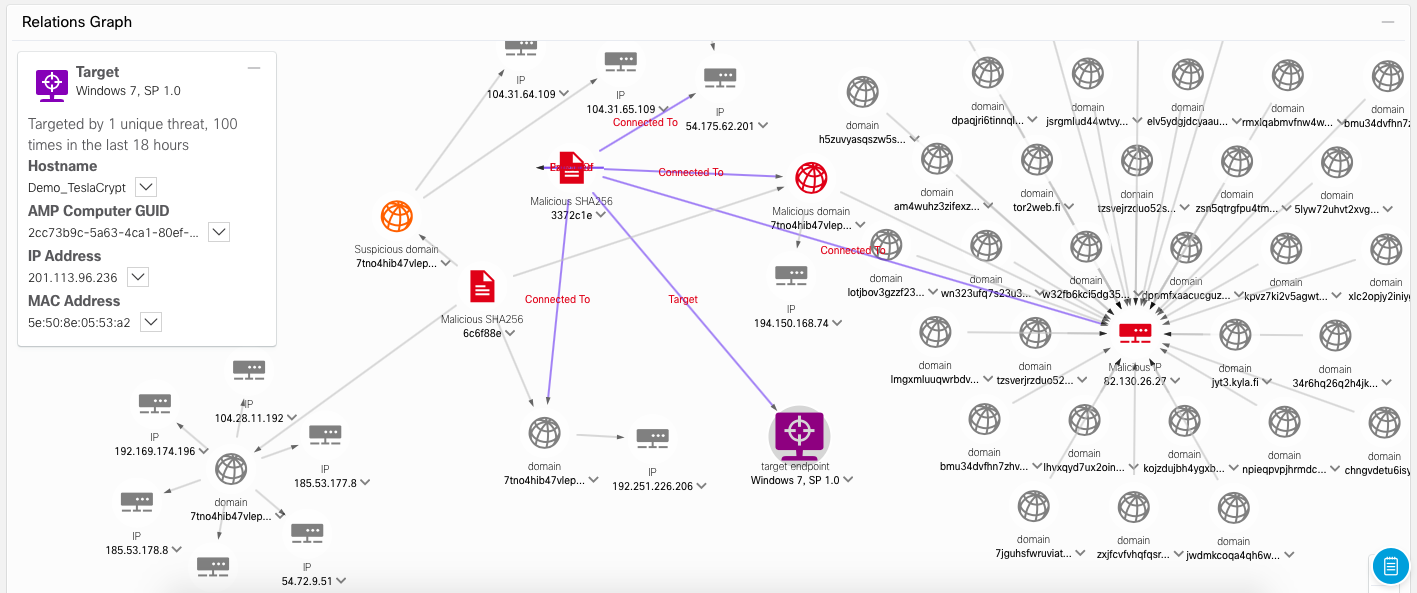

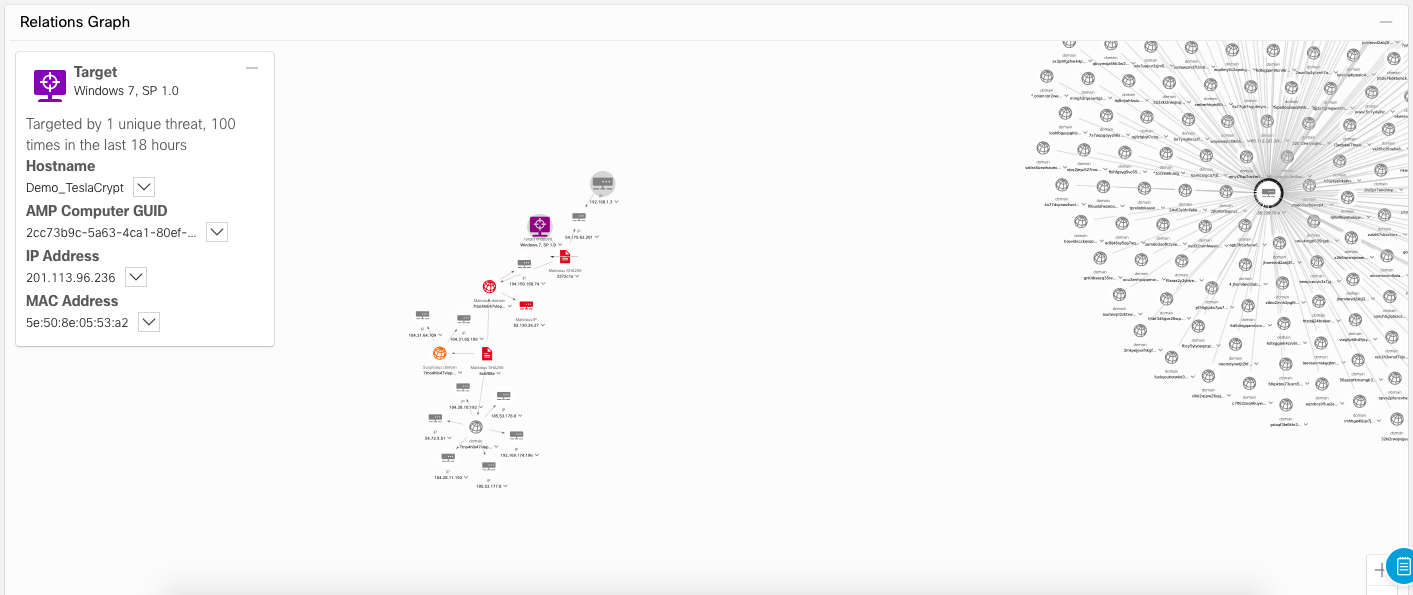

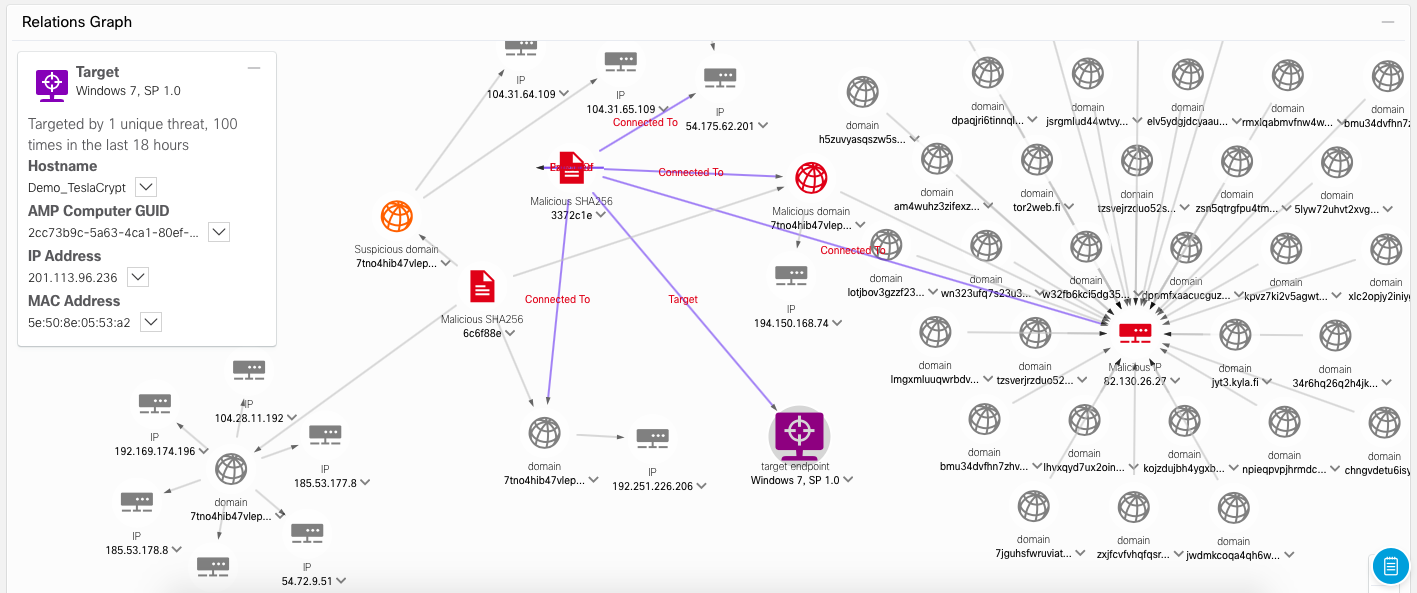

¿Qué vemos después de cargar los indicadores en Cisco Visibility? El área principal de la pantalla está ocupada por el gráfico de relaciones, que refleja las interacciones entre los indicadores de compromiso, los eventos de seguridad que se recopilan de la infraestructura del cliente y el entorno externo. Puede escalar la imagen para tener una idea general de la imagen de lo que está sucediendo.

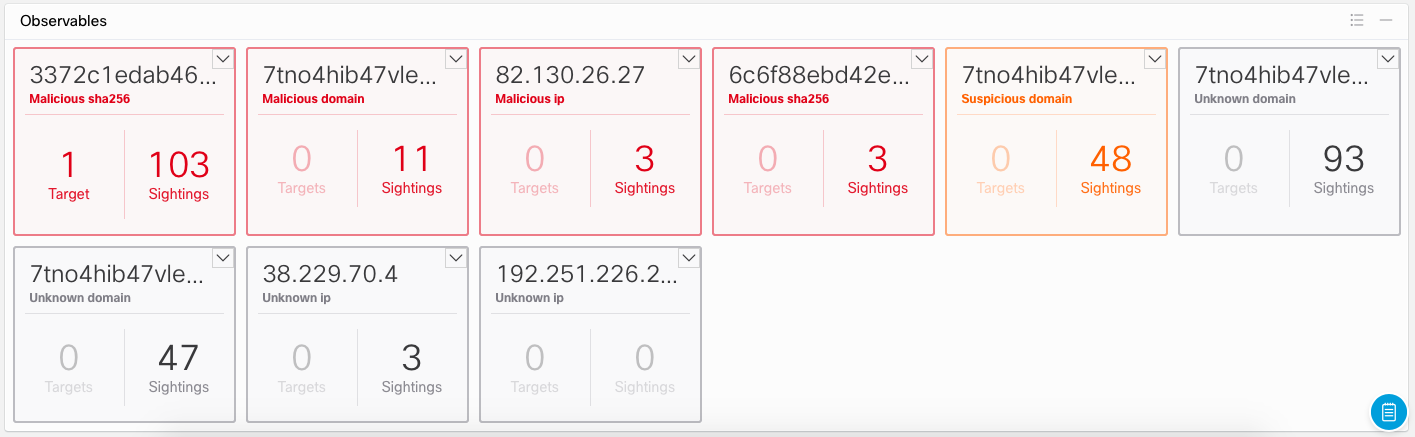

Sobre el gráfico de interacciones hay un panel que muestra un resumen de todos los puntos de interés para nosotros:

- Objetivos o sacrificios. Al hacer clic en este campo, recibirá de inmediato una lista de todos los nodos de su red en los que se encuentran las pistas que está buscando. Esto es exactamente lo que necesita para comprender la magnitud del desastre y cuánto ha sufrido. Si no se muestran nodos aquí, entonces no tiene nodos involucrados en el ataque.

- Huellas Al hacer clic en este campo, obtendrá una lista de las pistas que está buscando, con resaltado de color que refleja el hecho de que estas pistas están en las bases de datos de Cisco Threat Intelligence.

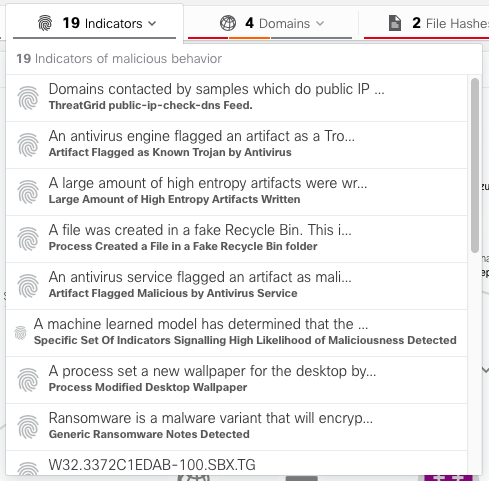

- Indicadores Al hacer clic en este campo, verá los patrones de comportamiento que se encontraron en su infraestructura que coinciden con los rastros que está buscando.

- Dominios, hashes, direcciones IP y URL. Estos campos muestran las trazas correspondientes.

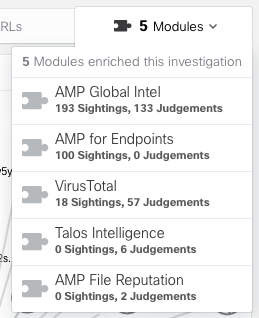

- Módulos Este elemento del menú refleja la lista de módulos con la ayuda de los cuales se enriquecieron los datos y se detectaron rastros de ataques. Existen varios módulos de este tipo e incluyen soluciones de Cisco (por ejemplo, Cisco ThreatGrid, Cisco Umbrella, Cisco AMP Global Intelligence, Talos Intelligence) y soluciones de terceros (por ejemplo, VirusTotal). La lista de estos módulos se expandirá.

Teniendo en cuenta que los agentes AMP4E pueden instalarse en cientos y miles de computadoras, no estamos interesados en todos ellos, sino solo en aquellos que "se pusieron bajo la distribución" (si es que lo hicieron, por supuesto). Al hacer clic en el campo Objetivo, obtenemos una lista de los nodos donde se encontraron rastros de la amenaza. En nuestro caso, este es solo un nodo.

Al hacer clic en el nombre de este nodo, obtenemos de inmediato el área del gráfico de interacciones, que refleja todas las conexiones entre las trazas deseadas y el nodo comprometido.

Está claro de inmediato que solo una pequeña parte de la infraestructura se ha visto afectada, en la que puede concentrarse.

Las trazas encontradas se enriquecieron con varios módulos, incluidas soluciones de terceros (en este caso, VirusTotal). Esto nos permite tener más confianza en los resultados del análisis, ya que la confirmación de los rastros encontrados se obtuvo de varias fuentes de Inteligencia de amenazas. En este caso, la investigación se enriqueció con datos de TI de 5 fuentes:

Se han encontrado muchos indicadores de compromiso, es decir, patrones de comportamiento, con respecto a las huellas buscadas (19):

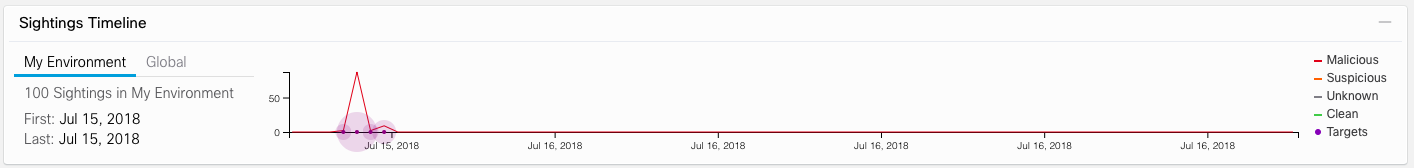

El área de la pantalla "Línea de tiempo de avistamientos" nos muestra una línea de tiempo que refleja dos cuestiones importantes: cuándo se encontraron los rastros en nuestra infraestructura local y cuándo se encontraron fuera de la empresa, en el mundo (los últimos 30 días se muestran para no llevar a los analistas demasiado lejos del momento actual ) Dicha comparación de las dos líneas de tiempo nos permite concluir si la actividad maliciosa es global (y simplemente nos encontramos bajo distribuciones como muchas otras) o si fue focal, diseñada específicamente para nosotros.

En la parte inferior de la pantalla, veremos una sección donde puede obtener los detalles de cada pista, artefacto, indicador de compromiso encontrado e ir a un análisis más detallado. Tenga en cuenta que de todos los rastros que estamos buscando, solo tenemos uno en nuestra red: el hash del archivo malicioso.

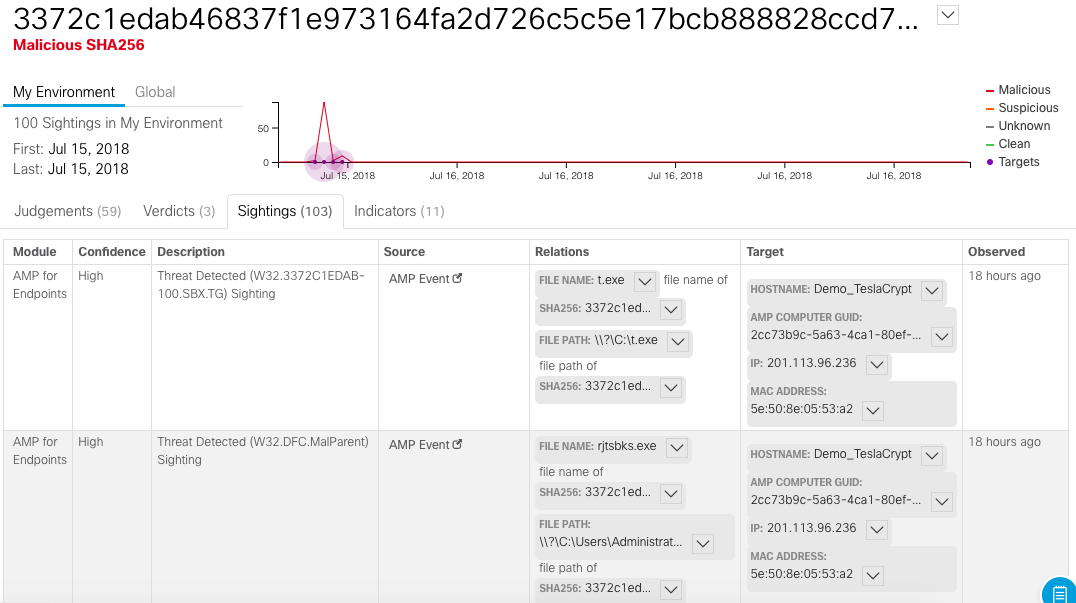

Por ejemplo, así es como se ve la información sobre archivos maliciosos detectados en nuestra infraestructura con el hash correspondiente. Sin embargo, vale la pena prestar atención a un punto tan importante. Para cada pista, vemos varias pestañas. El primero de estos son los juicios. En él vemos referencias a varios módulos que "vieron" estos rastros en algún momento. Por ejemplo, vemos que en la base de datos VirusTotal hay un hash correspondiente y es reconocido por diferentes motores antivirus. ¿Esto significa que esta amenaza está en nuestra red? Aún no Quizás este es un viejo malware que ya no es válido. Por ejemplo, en el campo Caducidad puede haber una nota de que este rastro se registró por última vez "en estado salvaje" hace dos meses.

La pestaña Veredicto (oración final) es mucho más importante, lo que nos permite sacar una conclusión final (mediante la evaluación de diferentes datos, cuyo resultado ponderado se muestra en la pestaña Veredicto) sobre la presencia o ausencia de una amenaza en nuestra infraestructura.

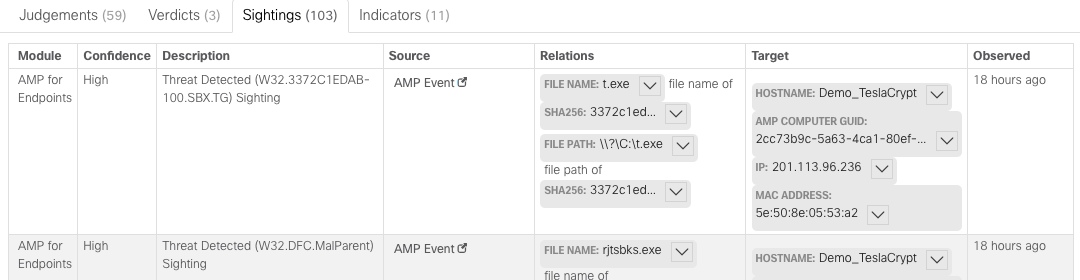

La pestaña Avistamientos nos muestra artefactos por amenaza y dónde fueron descubiertos:

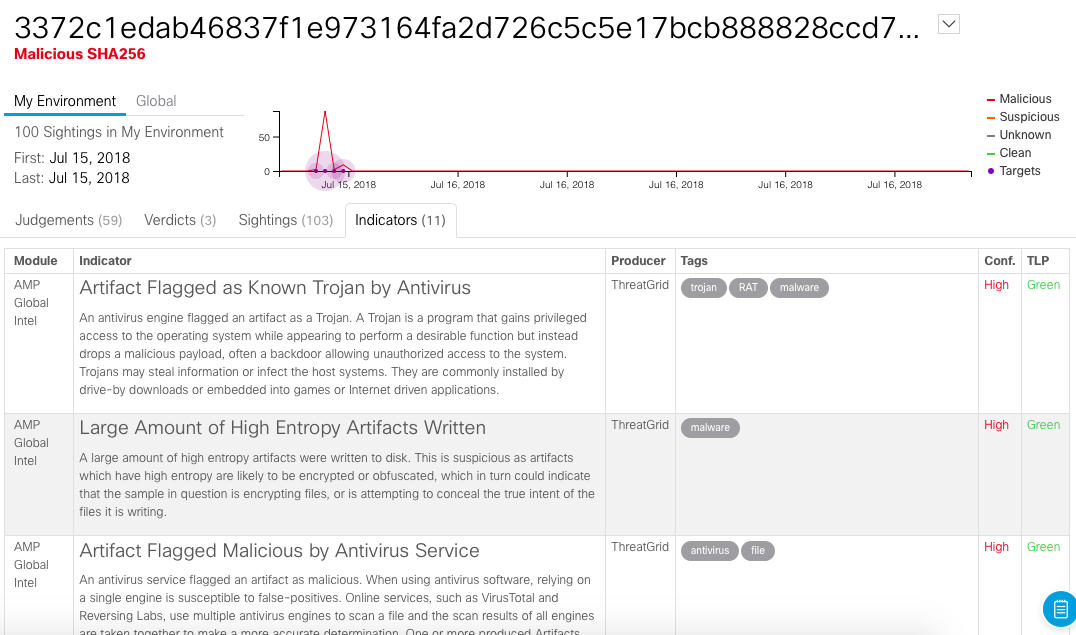

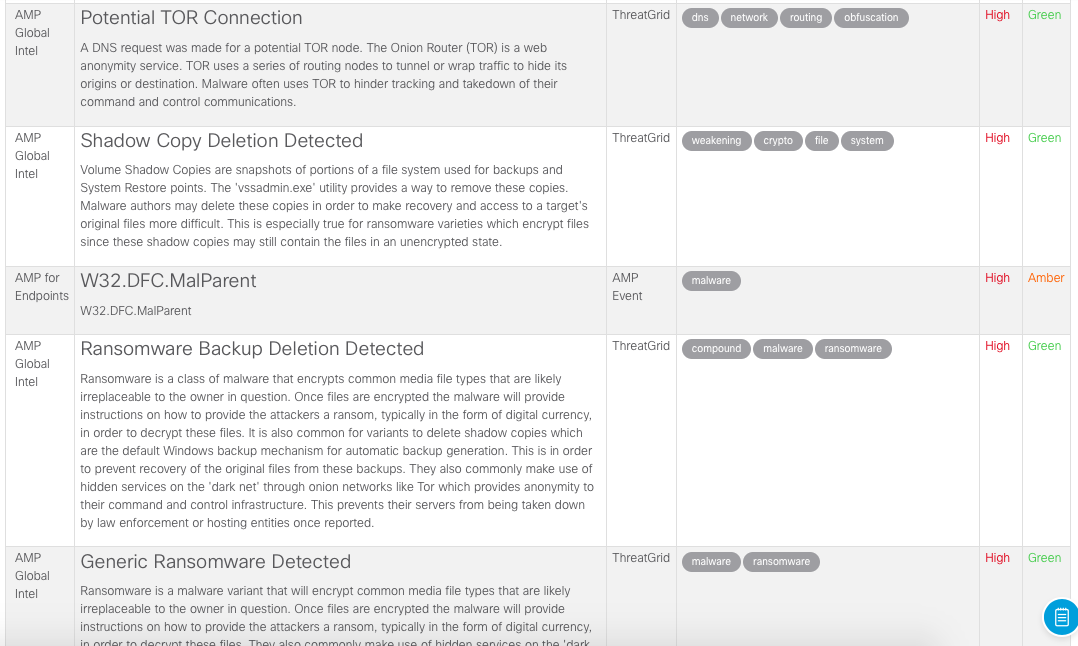

La pestaña Indicadores muestra una descripción detallada de cada indicador inherente a las trazas detectadas:

Tenga en cuenta que tenemos interacción con Tor, eliminación de copias de seguridad, reconocimiento de antivirus y la creación de una gran cantidad de artefactos, etc. En nuestras bases de datos de Threat Intelligence, analizamos alrededor de 1000 indicadores diferentes.

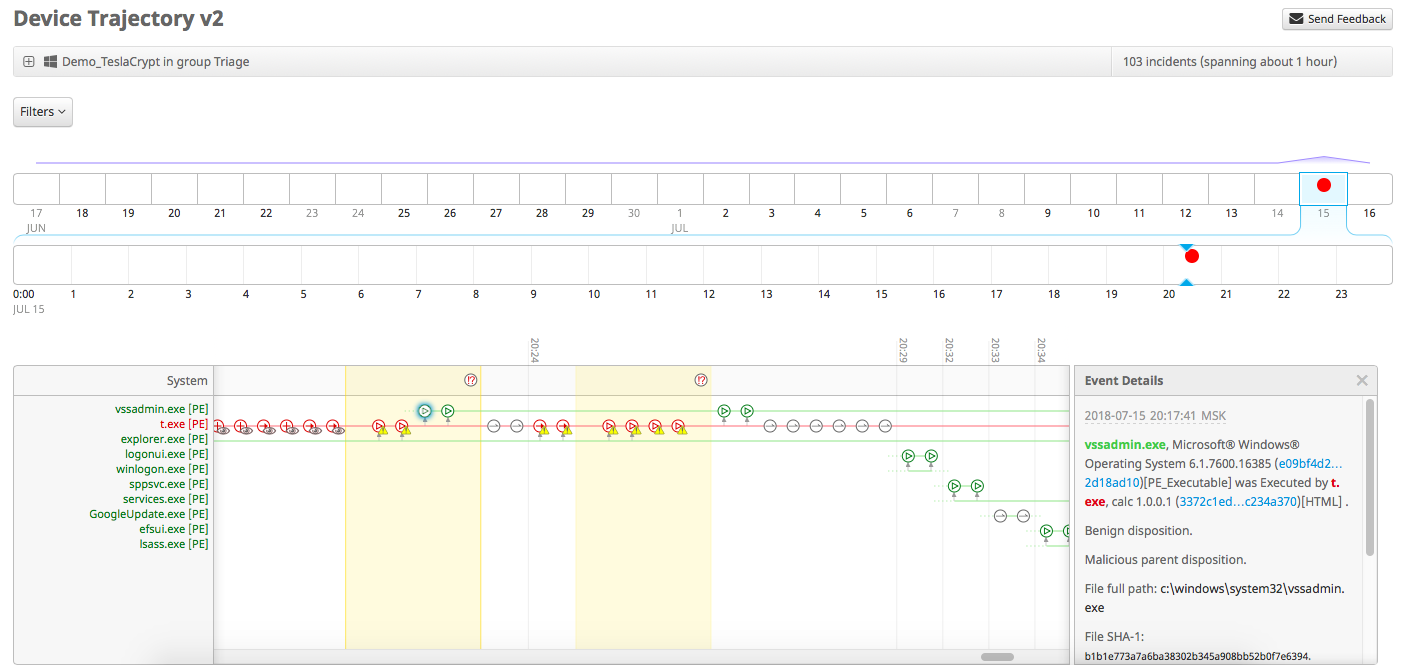

Después de recibir información sobre los rastros de un ataque encontrado en nuestra infraestructura, podemos realizar una investigación más detallada utilizando las herramientas que proporcionaron los datos iniciales a Cisco Visibility. Por ejemplo, podemos ejecutar AMP para puntos finales con el fin de obtener un análisis detallado de un evento específico, lo que condujo a la posibilidad de detectar una amenaza.

Vemos la imagen completa de lo que está sucediendo. Archivo malicioso creado por el proceso explorer.exe a las 20:00:00 hora de Moscú el 15 de julio. Vemos dónde se encuentra este archivo y los valores de sus valores hash de acuerdo con varios algoritmos (SHA1 y MD5).

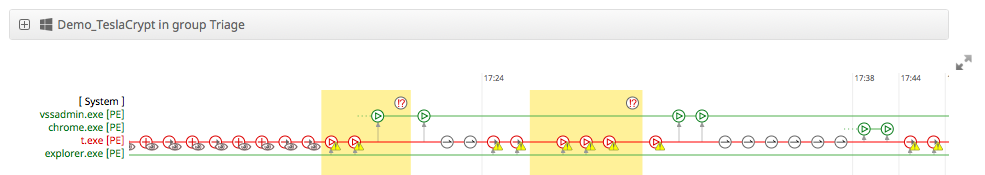

Utilizando la tecnología de seguridad retrospectiva y el mecanismo de visualización de Device Trajectory, podemos visualizar todas las acciones realizadas o realizadas por el archivo que nos interesa. En este caso, vemos que el objeto de archivo t.exe creado por el proceso explorer.exe lanzó la utilidad completamente legal de Windows: vssadmin.exe, que administra las instantáneas y, entre otras cosas, a menudo es utilizado por los encriptadores para eliminarlas (de modo que no se pueda restaurar) datos encriptados). Si nos fijamos en la descripción de TeslaCrypt, veremos que este encriptador usa vssadmin en sus actividades.

Por cierto, recientemente actualizamos el mecanismo de trayectoria del dispositivo y ahora se ve un poco diferente:

En el ejemplo anterior, el archivo t.exe no se bloqueó y no se puso en cuarentena, aunque esto es exactamente lo que hace AMP for Endpoints en la vida real. Pero para los fines de este artículo, AMP4E funciona en modo auditoría, que le permite monitorear eventos, pero no bloquearlos. Por cierto, si se iniciara PowerShell (también una herramienta de administración del sistema completamente legal) en lugar de vssadmin, entonces veríamos esto y los parámetros de línea de comando utilizados en PowerShell.

En resumen, parece que funciona con Cisco Visibility mientras busca rastros de amenazas en la infraestructura local y enriquece los eventos de seguridad existentes con datos de varias fuentes de inteligencia de amenazas.

PD: Cisco Visibility se basa en el Modelo de inteligencia de amenazas de Cisco (CTIM) que desarrollamos, que, a su vez, se basa en el estándar de comunicación de Inteligencia de amenazas: STIX. Pero a diferencia de STIX, el modelo CTIM no se centra en formalizar el formato de los datos de amenazas, sino en el proceso de recopilación, almacenamiento y análisis de estos datos. Confiando en la API de Cisco Threat Intelligence (este es un

proyecto de código abierto y puede usarse en sus soluciones), planeamos expandir la lista de fuentes con las que trabajaremos, tanto en términos de recibir eventos de seguridad como en términos de recibir datos de Threat Intelligence. Además, planeamos agregar a Cisco Visibility la capacidad de trabajar no solo con indicadores atómicos de compromiso (IP, hash, dominio, URL), sino también con datos de vulnerabilidad (CVE), programas de configuración (CWE) y base de datos de patrones de ataque (CAPEC) y una base de conocimientos sobre métodos, tácticas y procedimientos de los atacantes (ATT y CK). Este trabajo está en curso.

PPS: Al comienzo de la nota, era un poco astuto. Cisco Visibility es de hecho una solución gratuita, pero para usarla, debe tener al menos Cisco AMP for Endpoints instalado en su organización (¿y de dónde obtener los datos para la búsqueda de amenazas?). También es deseable (pero no necesario) tener acceso a los servicios de Cisco Threat Grid (sandbox) y Cisco Umbrella (análisis de DNS). En estos casos, será posible realizar un análisis más profundo de las amenazas (trazas e indicadores) que ya se encuentran dentro de los servicios especificados lanzados desde Cisco Visibility. Y, por supuesto, debe tener acceso a los servicios externos de Inteligencia de amenazas que se integran con Cisco Visibility. Hasta ahora, esto es solo VirusTotal (pero no estamos quietos y ampliaremos su número), acceso al que cualquiera puede acceder.