Un amigo mío me preguntó hoy sobre la higiene del comportamiento digital. Intentaré describir brevemente los principios siguiendo los cuales aumentará su nivel de seguridad en la red.

En este artículo intenté pasar de un consejo completamente banal a bastante difícil de implementar. Todos deben decidir por sí mismos qué nivel de seguridad es personalmente aceptable para él. Todo es exactamente igual que con las cajas fuertes: hay una caja fuerte por cien dólares, hay una caja fuerte por cien mil dólares. Es una tontería mantener millones de dólares en el primero y un puñado de pequeñas cosas en el segundo.

Si tiene información importante y tiene miedo de perderla, y el simple hecho de que esta información pueda llegar a sus enemigos lo asusta, entonces debe pensar en la seguridad de la información.

Bueno, tomar en serio la protección de datos cuando los datos no cuestan nada es una pérdida de tiempo.

Principios de seguridad

Si desea proteger su información, lo primero que debe hacer es comprender los principios básicos.

Si tiene experiencia en seguridad de la información, pase audazmente al siguiente capítulo.

La mayor medida sobre esto se puede encontrar en el libro de Kevin Mitnik, titulado El arte del engaño. Hay una gran cantidad de historias sobre los problemas en los que se metieron las empresas porque no les enseñaron a sus empleados los principios básicos para proteger su información.

Pero si todavía da un par de consejos universales, entonces serán así:

- No utilice contraseñas fáciles: contraseñas que pueden estar asociadas con usted o encontradas en el diccionario.

- No use las mismas contraseñas para diferentes servicios.

- No almacene contraseñas en texto claro (se mostró un historial reciente con documentos de Google indexados por Yandex).

- No le digas a nadie la contraseña. Incluso el personal de apoyo.

- No use redes Wi-Fi gratuitas. Y si lo usa, tenga cuidado y trate de no trabajar en sitios sin una conexión https.

Aprenderá más del libro. Allí se describen muchas historias interesantes, y aunque algunas de ellas ya están desactualizadas debido al progreso, es poco probable que la esencia en sí misma deje de ser relevante.

"¿Quién me necesita?"

La gente a menudo hace esa pregunta cuando se trata de protección de datos. Algo así como: "¿Por qué las empresas necesitan mis datos?" o "¿Por qué debería hackearme un hacker?" Sin entender que no pueden ser pirateados. El servicio en sí puede ser pirateado y todos los usuarios registrados en el sistema sufrirán. Es decir, es importante no solo cumplir con las reglas de seguridad de la información, sino también elegir las herramientas adecuadas que utilice. Para hacerlo más claro, daré algunos ejemplos:

Cuando un poco agravadoHace solo un par de días, todos supimos que la aplicación Burger King, que se encuentra en Google Play y Apple Store, registra todo lo que el usuario hace. Y no hay absolutamente ningún dato anónimo, como nos dicen los representantes de Burger King. Literalmente, todo se registra: cómo el usuario ingresa su nombre, apellido, dirección e incluso la información de la tarjeta de crédito. El video siempre se graba.

¿Crees que esta es la única aplicación que captura todo lo que haces en ella?

AppSeeYo trabajo para una empresa de software. Y tuvimos un par de casos.

En febrero de 2016, un cliente con una aplicación móvil se nos acercó y solicitó agregar algunas funciones allí.

Observamos el código y vimos que se estaba usando la cosa de análisis llamada AppSee. Le pidieron al cliente acceso a él, y él respondió que él mismo no sabía de dónde provenía, y que no había acceso a él. Hablamos con el soporte durante mucho tiempo y pasamos mucho tiempo restaurando el acceso. Y vieron que el desarrollador anterior configuró AppSee para grabar video de algunas pantallas. Y algunas pantallas eran aquellas en las que el usuario ingresaba datos de tarjeta de crédito o paypal.

Cifrar contraseñasEl segundo caso fue cuando un cliente vino a nosotros con un proyecto bastante grande, en el que había aproximadamente dos millones de usuarios registrados. Comenzamos a trabajar, el cliente nos dio acceso al código y la base de datos. Y en la base de datos todas las contraseñas de los usuarios en forma no cifrada.

Creo que entiendes cuáles podrían ser las consecuencias si la base cae en malas manos.

¿Está seguro de que todos los servicios que utiliza son muy sensibles a la seguridad, no fusionan sus datos y nunca utilizarán sus datos en su contra? No estoy seguro

Y lo peor: ¿qué pasa si los servicios de almacenamiento de contraseñas como 1password, LastPass no pueden almacenar sus contraseñas de forma segura? ¿Qué pasa si se escapan? Personalmente, incluso tengo miedo de pensarlo.

Posible solución

¿Cómo veo una salida? En mi opinión, esto es de código abierto.

Al usar aplicaciones de código abierto obtienes una gran ventaja y una gran desventaja. La desventaja es la falta de soporte, todos los riesgos dependen de usted. La ventaja es que no hay otro enlace que almacene sus datos: excluye la posibilidad de que este enlace pierda, venda o comprometa sus datos. Por supuesto, Open Source en sí mismo no es una panacea, y no garantiza que el desarrollador no ponga nada malo en el código. La confianza vale solo aquellos proyectos en los que una gran comunidad.

A continuación, hablaré sobre lo que uso personalmente.

Sé que cualquier tema que comience a hablar sobre cuál es mejor: mac o win, win o linux, se desliza en un debate inútil. Por favor no lo hagas.

El sistema operativo es solo una herramienta. Y es poco probable que los profesionales argumenten que es mejor usar un destornillador o un martillo. Para cada caso, encontrarán la herramienta más adecuada. Tratemos los sistemas operativos y otro software de la misma manera.

Administrador de contraseñas

No por casualidad en primer lugar. Después de todo, esta es la parte más importante en su seguridad. Todo está almacenado aquí. Y, habiendo perdido el acceso al administrador de contraseñas, puede obtener una gran cantidad de problemas.

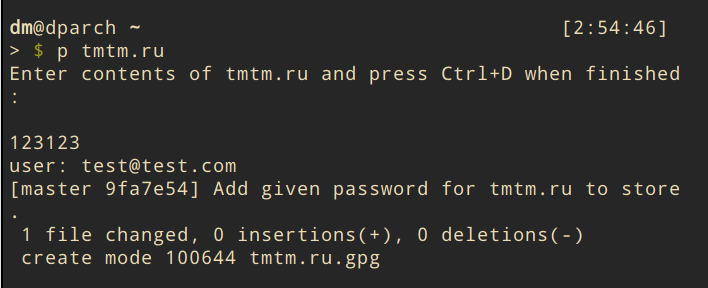

Como dije antes, no tengo idea de lo que sucederá si se filtran todas mis contraseñas. Por lo tanto, uso pase. Este es un programa de terminal en el que puede almacenar sus contraseñas en forma cifrada.

Es para todos los sistemas operativos. Hay aplicaciones para iOS y Android. Y también hay complementos para Chrome y Firefox.

El programa es completamente abierto y gratuito, utiliza la biblioteca GPG gratuita. Cifra cada registro con su clave GPG. En mi opinión, esta es la opción más segura.

Sistema operativo

En mi opinión, los más seguros son los sistemas operativos de código abierto. Hay muchos de ellos. Puede comenzar con la forma más fácil de instalar y usar: Ubuntu. Pero personalmente, no me gusta porque tiene varios servicios, como el concurso de popularidad, que envía algunos datos a los desarrolladores.

Además, ubunta ya minó un poco su reputación, utilizando la llamada "búsqueda de espías" hasta la versión 16.04.

Personalmente, hice mi elección a favor de Arch Linux, aunque es más difícil de instalar. Aunque hay muchos análogos, no puedo decir que sean peores.

Smartphone

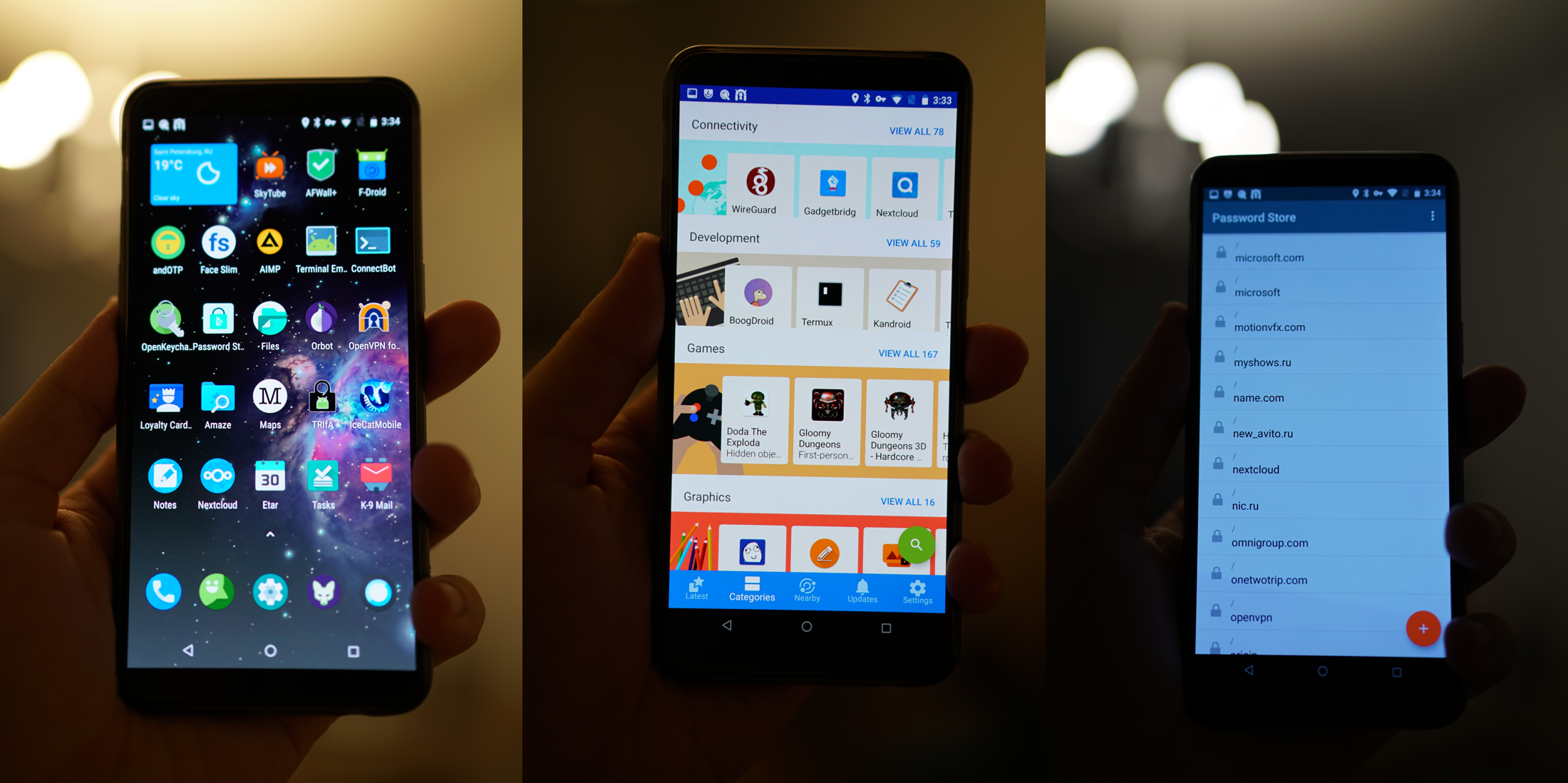

En mi opinión, un excelente sistema operativo de código abierto es LineageOS. Es muy estable y se actualiza con bastante frecuencia. Ahora es un Android 8.1.0 muy nuevo, que funciona bien. No olvide bloquear el gestor de arranque después de la instalación.

Junto con un sistema operativo gratuito, recomiendo usar una tienda de software gratuita llamada F-Droid.

Piensa en cómo desbloqueas tu teléfono inteligente.

En mi opinión, el desbloqueo en la cara no es un método muy confiable, hay una gran cantidad de problemas.

Las huellas digitales también son un método bastante controvertido. De hecho, si no confía en Google o Apple y no utiliza sus sistemas operativos, pero al mismo tiempo desbloquea los teléfonos con su huella digital, puede suponer que su huella digital ya está comprometida. Y ya no puede usar una huella digital para proteger algo importante.

Almacenamiento de archivos

En lugar de Google Drive o Dropbox, uso NextCloud en mi servidor. Hay varias ventajas.

- Seguridad Estoy seguro de que nadie más tiene acceso a mis datos. E incluso si aparece, todos los datos en NextCloud están encriptados. Al igual que Dropbox, tiene clientes para todos los sistemas operativos, incluidos los móviles.

- Flexibilidad Puedo usar la cantidad de almacenamiento que necesito. Puedo hacer fácilmente tanto 100GB como 20TB.

- Complementos NextCloud ofrece algunos complementos bastante útiles. Como notas, calendario, administrador de tareas. Y todo esto está sincronizado y también funciona en un teléfono inteligente.

Navegador

Probablemente lo mismo que con los párrafos anteriores. Es mejor usar navegadores de código abierto: Firefox, Chromium, Brave, Icecat. En términos de facilidad de uso y otras características, no son inferiores al mismo cromo.

Motor de búsqueda

Realmente no me gusta el hecho de que el motor de búsqueda sabe demasiado sobre mí. Aquí hay ejemplos de lo que Google sabe de ti.

myactivity.google.com/myactivitymaps.google.com/locationhistoryadssettings.google.com/authenticated?hl=enDebo decir que Google es realmente bueno para mirar. Hay pocos análogos gratuitos que respeten su privacidad. De hecho, solo hay DuckDuckGo que no se ve perfectamente.

Encriptación sobre la marcha

Hay programas como TrueCrypt que le permiten cifrar su información sobre la marcha.

TrueCrypt se consideraba el más confiable para el cifrado completo del disco o la creación de contenedores. Pero aquí solo los desarrolladores publicaron un mensaje en el que aconsejaban a todos los usuarios que cambiaran a Bitlocker. En este mensaje, la comunidad vio el llamado "testimonio del canario", es decir, un intento de decir algo sin decir nada y dar una pista de su falta de sinceridad. Dado que los desarrolladores siempre han ridiculizado a Bitlocker.

Además, algunos usuarios querían bifurcar el proyecto. Pero el autor de TrueCrypt respondió breve y sucintamente: “Lo siento mucho, pero creo que estás pidiendo lo imposible. No creo que la bifurcación TrueCrypt sea una buena idea ".

Basado en esto, creo que TrueCrypt, y todos sus análogos como VeraCrypt, no son seguros.

No conozco otros análogos. Aunque escuché sobre Tomb, siempre quise probarlo, pero mis manos no llegaron. Si puede aconsejar algo, escriba los comentarios.

Adiciones importantes

Cifrar todo el disco¿Sabes qué sucederá si pierdes tu computadora portátil y una persona mala la encuentra? Lo encenderá con cualquier unidad flash USB de arranque y accederá silenciosamente a todos sus datos.

Por lo tanto, es muy importante cifrar todo el disco. De modo que si pierde su dispositivo, una persona no puede acceder a él.

Hacer copias de seguridad (y cifrarlas)Del mismo modo, es importante no perder todos sus datos usted mismo. Por lo tanto, haga copias de seguridad. Y asegúrese de encriptarlos. Bueno, por supuesto, no almacene copias de seguridad en los mismos medios.

Realizar un seguimiento del accesoCuando venda sus dispositivos, no olvide eliminarlos de sus cuentas. Esto es muy importante

myaccount.google.com/device-activitywww.dropbox.com/account/securitywww.icloud.com/#settingsRealice un seguimiento del nivel de acceso que requieren sus aplicaciones y complementos.

Hay situaciones en las que instala una aplicación, pero requiere acceso total a la carpeta de Dropbox. Aunque parece que esta aplicación no necesita ese acceso en absoluto. Bueno, en casos extremos, el tipo de acceso: "Carpeta de la aplicación" sería suficiente para él. Estas cosas para Dropbox se pueden verificar aquí:

www.dropbox.com/account/connected_appsY algunas aplicaciones requieren acceso a Google Drive. No entiendo por qué necesitan acceso a mis documentos. Esto se puede verificar en este enlace:

myaccount.google.com/permissionsAutenticación de dos factoresUtilice la autenticación de dos factores siempre que pueda. Esta es una capa extra de seguridad muy efectiva. Hay varios tipos de ellos.

- Contraseñas sincronizadas en el tiempo. En mi opinión, una de las opciones de autenticación de dos factores más comunes, seguras y exitosas. Se le muestra un código QR que debe fotografiar con la aplicación, y verá una línea con su contraseña única que cambia cada 30 segundos. Le recomiendo que de alguna manera almacene imágenes de estos códigos QR o use aplicaciones que puedan exportar la base de datos con sus registros.

- Llave de hardware FIDO U2F. En mi opinión, esta también es una buena opción, pero algunos puntos me confunden. Por ejemplo, no está claro qué hacer si esta tecla se rompe y deja de funcionar. Aún así, esta es una técnica, y cualquier técnica se rompe. Además, no entiendo qué hacer si lo pierdo.

- Una lista de contraseña única es una opción decente si no hay nada más. El problema con esta opción es que el usuario a menudo almacenará la contraseña y la lista de contraseñas de un solo uso en un solo lugar.

- Autenticación por SMS. Absolutamente no me gusta este método, y trato de no usarlo, aunque a veces no funciona, ya que algunos servicios solo lo ofrecen. El problema es que hay muchas maneras de obtener su número de teléfono.