Esta historia fue escrita por mí en 2015, esto no es una publicación cruzada (no hubo publicación en ninguna parte). El texto no es grande y simple, ya que traté de escribir para un nivel escolar avanzado (mi sobrino agradeció, aunque todo comenzó con sus preguntas: "¿qué es un archivo Léame" y "¿Quiénes son los piratas informáticos"?). El texto se deja original, aunque ahora le habría hecho algunas enmiendas, pero no lo haré.

Muchos aspectos del mundo actual de TI, series NF, como el "Wild West World", etc., calificación social, etc. - Aquí, también, se ven afectados directa o indirectamente, pero no estaban allí en 2015 o no sabía nada de ellos.

Quizás todavía encuentre lo que es moderno en el texto que se ha descrito.

"La vida de una persona (como un conjunto de acciones) (especialmente a comienzos de los siglos XX y XXI) es solo una base de datos que ha evolucionado de una versión en papel a una digital".

Primer diaEl lunes 15 de agosto de 3159, el planeta "Lamento", la ubicación de la Universidad de "Información del Universo" (UIV), que es un análogo moderno del famoso Museo de Alejandría de la Tierra.

Un aspirante a científico del grupo de análisis de información está en un búnker cerrado debajo del ayuntamiento principal de la Universidad. La parte principal del búnker se encuentra a una profundidad de doscientos metros y se utiliza para almacenar la base de datos en papel de la humanidad.

Los últimos cincuenta metros de descenso a un depósito oculto de información son escaleras casi empinadas. No se puede quitar ningún dispositivo electrónico, todo se verifica mediante escáneres en la parte superior y varias celdas Faraday protegidas debajo.

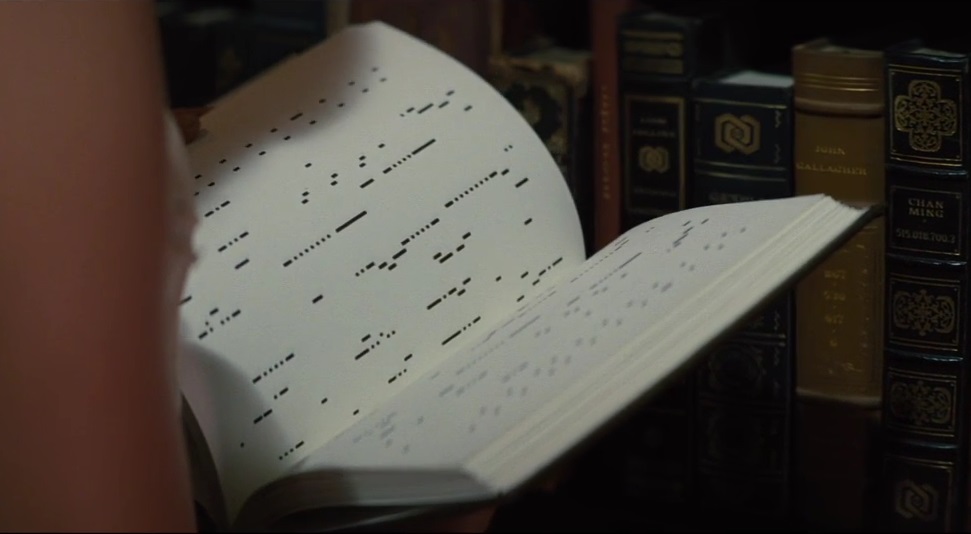

Un adepto (un estudiante de primaria de la UIV) llamado Thomas está estudiando un manuscrito de papel "antiguo", que se estima que se publicó en 2050.

El título del documento es "Un historial completo y extendido de versiones del programa TOB, con comentarios". Se desconoce el autor exacto de este documento (solo había un seudónimo y se indicó la clave: se trata de cierto programador \ hacker autodidacta "Blue Snake").

El programa TOB es una abreviatura de "Tactical Barrier Walker" (más tarde también se agregó la letra "y" - inteligente, en la versión en inglés - Tactical Overflow of Barrier).

El historiador principiante Thomas estaba interesado en este documento por el hecho de que no estaba marcado en la base de datos principal de DIV como lo había leído previamente nadie. O simplemente aquellos que lo leyeron no pusieron una marca final en el registro de la base de datos DIV de que el documento fue procesado (analizado). Eso fue raro. Oh, es casi una curiosidad infantil ...

Qué tipo de manual tiene en sus manos, qué ve y qué líneas lee Thomas, veamos con los ojos.

******** >>

Impresión del archivo "TOBIhistory.txt" con los comentarios del autor. Serpiente Azul Parte 1

******** >>

#% - TOB versión 0.0.

El nacimiento de la idea de crear un módulo de asistente de software no fue espontáneo para mí.

Cuando en la niñez usas el comando "POKE" para piratear y actualizar programas, y luego trabajas con soluciones como "Artmoney" y "Scanmem", luego automatizar el proceso de omisión de prohibición para superar las barreras y bloqueos en el software de cualquier programador se convierte en una idea casi obsesiva.

Así que estaba TOB, el programa para eludir tácticamente cualquier barrera digital.

Hasta ahora, en mi cabeza, su código está compilado y elaborado, y todas las mañanas trato de describir sus módulos principales.

Se definen los criterios y las etapas del trabajo del programa TOB: encontrar una barrera (el usuario establece las condiciones de entrada y salida), la adaptación (integración del microcódigo en el sistema especificado, el control de los volúmenes de datos requeridos), realizar cambios (ataque no fatal, irreversible y no monitoreado con la tarea del usuario) .

Si los programas anteriores de este tipo eran altamente especializados, entonces mi TOB absorberá la funcionalidad de cada uno de ellos. No será una especie de Frankenstein digital. Mi tarea principal es obtener un código anti-secuestro (no eliminado por ningún sistema) que sea "mío" para cualquier sistema de seguridad, pero necesario para el usuario.

Acciones con TOB que cometí en el primer mes de su nacimiento:

- compiló el núcleo principal del programa, módulos y bibliotecas en desarrollo;

- se están ensamblando módulos y bibliotecas de programas similares para su integración en un grupo común;

- por el momento, el control y la puesta en marcha de partes del TOB se realizan a través de la línea de comando.

#% - TOB versión 0.3.

Lista de cambios y adiciones:

- Mecanismo multiplataforma mejorado (un conjunto de módulos ahora);

- tamaño de núcleo optimizado y módulos centrales (para adaptación en diferentes entornos de información);

- los módulos externos se cruzan automáticamente cuando hay un canal de comunicación externo.

******** >>

#% - TOB versión 0.9.

“SISTEMA OPERATIVO UNIVERSAL”: un entorno operativo de software, sobre la base del cual ahora funcionan todos los dispositivos digitales, se ha lanzado en el mundo. Ahora no hay sistemas operativos separados, como Windows y Android, ahora hay el mismo tipo de "UNOS" para absolutamente todos los dispositivos desde un módulo o un sensor simple a un sistema para un gran grupo de una supercomputadora.

* Según algunos informes, "Blue Snake" fue uno de los programadores que trabajó en los módulos de red "UNOS". Tuvo la oportunidad de integrar una puerta trasera con raíces muy profundas en este sistema (o más bien, incluso una puerta trasera en la puerta trasera, ya que el editor oficial de este sistema operativo hizo marcadores de ingeniería en muchos niveles del sistema para diferentes servicios de seguridad), y luego usar esta herramienta con módulos TOB.

** Además, la "serpiente azul" fue una vez maestra de ciencias de la computación y se le ocurrió un proverbio localizado para recordar los siete niveles del modelo OSI: "Kiwi Fruit Sweet You Eat A Couple of Cookies", este proverbio realmente ayudó a los estudiantes de la escuela y la universidad a recordar los nombres de todos los niveles de OSI ( similar a No tire la pizza de salchicha). Pero su nombre y otros datos no se conservaron o se ocultaron cuidadosamente.

Lista de cambios y adiciones:

- compatibilidad añadida con los módulos principales "UNOS";

- Se agregó la capacidad de control de voz;

- Se ha comenzado a trabajar para mejorar los módulos de inteligencia artificial (IA).

******** >>

#% - TOB versión 1.0.

Finalmente, un año después, volví a armar la versión final de la primera parte de mi idea.

Anteriormente realicé varias pruebas en tareas estándar, considero que el resultado es satisfactorio. Ahora puede verificar con seguridad el TOB en entornos reales, no de prueba.

Lista de cambios y adiciones:

- Se ha ampliado el nivel de entrenamiento de IA, se han agregado bloques de análisis y expansión de acciones;

- el mecanismo de mejora de la autorreplicación está activado, ahora el TOB puede crear módulos de software adicionales necesarios para la situación de forma independiente.

Las pruebas de TOB se llevaron a cabo de esta manera (en su propia caja de arena, sin acceso a entornos externos): los programas locales se lanzaron en diferentes dispositivos, el usuario en el proceso de trabajar con el programa podía activar el TOB, solicitar cambiar algún parámetro en el programa ejecutable. TOB cambió este parámetro sin hacer que el programa se bloquee.

Por supuesto, estas pruebas aún requieren tiempo adicional para activar el TOB dentro del programa, y el TOB no siempre "entendió" lo que el usuario quiere de él.

Por lo tanto, TOB aprendió ciertas acciones estándar, y yo, como programador, entendí que todavía necesitaba "terminarlo" en su código.

Desafortunadamente, fue difícil encontrar otros probadores, ya que, de hecho, TOB es un producto prohibido que no debe verse comprometido antes de tiempo.

<< ********

En este momento, sonó una campana, indicando que hoy la lectura ha terminado y que el búnker estará cerrado por la noche. El joven historiador Thomas ahora tuvo que subir las escaleras durante mucho tiempo para salir al aire libre.

El adepto no se sentía cansado, porque una luz de encanto y comprensión iluminó en él que había encontrado algo interesante. Recién salido del búnker, sus pensamientos sobre los RSU retrocedieron un poco y Thomas se dio cuenta de que tenía mucha hambre.

Segundo diaThomas tuvo que hablar un poco sobre la historia del siglo XX-XXI, el vocabulario de los programadores y las tecnologías que eran relevantes en ese momento.

Resulta que simplemente los datos de archivo no son suficientes. Tuve que rogar en el acceso de la oficina del decano a portales cerrados con una amplia gama de matrices de información.

Es bueno que ahora no necesite "leer" los datos de la infomatriz de la manera tradicional, pero ahora puede "copiarlos" directamente a la memoria intermedia de su cerebro para procesarlos. Y aquí es más interesante, Thomas después de "verter" una cierta cantidad de infomatrixes (una gran cantidad de información no se puede "resolver" a la vez, también) simplemente se fue a dormir. Y en la mañana su cerebro "digirió" nuevos datos, colocó nuevas células de memoria en los lugares correctos.

Por lo tanto, un Thomas bien dormido fue a llevar nuevas fronteras al búnker de la UIV. Es cierto que ahora tuvo en cuenta algunos matices pasados, llevándose consigo una bolsa adicional con una ración para el almuerzo y una botella de agua.

******** >>

"TOBIhistory.txt", parte 2.

******** >>

#% - TOB versión 2.0.

Lista de cambios y adiciones:

- Cambió dramáticamente el mecanismo del núcleo del programa. Se agregó la funcionalidad de "fusión" con un sistema pirateable. Si el sistema bajo ataque tiene bibliotecas o funcionalidades que admiten el núcleo TOB, entonces se puede llamar al código del programa TOB desde fuera del sistema.

Solo se necesita una conexión de red externa, y luego los niveles tácticos del SOT comienzan a funcionar con el sistema como si el sistema necesitara usar el SOB, solo que esto no es así, sino que, por el contrario, el sistema se usa para una implementación perfecta del microcódigo SOB;

- debido a controles bastante serios de los niveles de seguridad en muchos programas modernos, el uso y la activación de los TOB es difícil, pero esto solo limita su desarrollo a tiempo, por lo tanto, estudiamos, estudiamos y aprendemos a sortear las barreras.

Pruebas locales de TOB:

Por segundo mes, he estado probando activamente las capacidades de MSW en todos los equipos disponibles.

Trasladó todo su equipo al sótano y ocupó tres habitaciones enteras entre tuberías y gatos.

Las pruebas se combinan con la capacitación del módulo AI TOB.

Además, traté de centrarme en el desarrollo del módulo AI TOB, utilizando el modo de aprendizaje del niño, de simple a complejo.

Al principio, TOB estudió los sistemas operativos simples y casi sin usar, y luego los sistemas de encriptación y protección más modernos, simultáneamente estándar y no estándar, fueron "pirateados".

<< ********

Cuanto más leyó Thomas la copia impresa, más quiso aprender sobre la vida y las tecnologías del siglo XXI en el que vivió y trabajó la "Serpiente Azul".

De hecho, antes de que el planeta Tierra estuviera a menos de cien años luz de distancia, pero todo lo que Thomas sabía sobre los acontecimientos de hace mil años, cabía en varios gruesos libros de infomatriz en un estante sobre su cama.

Al final resultó que, había muy poca información en estos libros. Como si algo limitara su volumen a un nivel aceptable, pero no completo. Es como un vaso de agua: si quieres beber, está medio lleno y un tercio lleno, pero para emborracharte solo necesitas uno lleno.

Thomas decidió averiguar por qué los datos para ese período en la vida del planeta Tierra están tan minimizados. ¡Pero frente a la habitual barrera burocrática de oposición!

Día tresThomas se dio cuenta de que estaba descubriendo algo prohibido o previamente mal interpretado por sus colegas. El mundo del pasado comenzó a brillar en su imaginación con nuevos colores. Hubo pocos datos sobre la Tierra hace mil años, principalmente debido al hecho de que muchos de los medios de comunicación de esa época fueron corrompidos por el tiempo y los desastres locales.

Anteriormente, no les importaba particularmente el futuro, no creaban almacenes de datos protegidos especiales separados para las generaciones futuras. Hubo centros de datos dispares donde grandes cantidades de información no clasificada se mezclaron escasamente o se mezclaron, pero incluso después de analizarla, solo el 5-10% del material resultó ser útil, el resto fueron registros, copias de seguridad y datos de cálculo sin procesar de las supercomputadoras de intercambio.

******** >>

"TOBIhistory.txt", parte 3.

******** >>

#% - TOB versión 3.0.

Lista de cambios:

- la funcionalidad de copiar y enviar al usuario se ha reducido - ahora no puede hacer una copia del TOB;

- Se ha mejorado el mecanismo de IA, ahora TOB comprueba si sus copias están en el sistema, las elimina para reducir problemas con diferentes modificaciones. Si virus o troyanos, etc. - estos son programas que se "propagan" de una manera especial, entonces el TOB será único: él decidirá cómo sortear la barrera y completar la tarea. Además, también elegirá las tareas él mismo (más tarde, después del final de la etapa de entrenamiento).

Finalmente, decidí probar TOB en entornos "en vivo". Preparó un campo de entrenamiento para probar el funcionamiento del programa en una gran zona de red cerrada.

Resultó ser una especie de sandbox de red activa, en el que tuve que desplegar una estructura de un elenco casi semanal de información mundial (no había suficientes recursos para más).

Como resultado, TOB estudió una nueva situación (escaneada, trató de comprender nuevas estructuras y volúmenes de datos) y "jugó" en este espacio virtual con toda su fuerza, aunque estaba limitado por el volumen semanal de datos transmitidos.

Incluso tuve que desplazarme por esta información tres veces más esta semana desde el principio hasta el final. Si a los niños les encantan los dibujos animados, entonces TOB prefiere información limpia y en grandes volúmenes para el procesamiento.

Al principio, TOB se fusionó con el funcionamiento correcto de los recursos de la red, aprendió a rastrear y convertir paquetes de datos.

Mensajeros, diversas variaciones de redes sociales, programas para administrar los procesos de los usuarios y otras computadoras, todo esto TOB escaneado y trabajado. No importa cuán protegidos estén cifrados los datos, los canales de transmisión y la información, TOB abrió nivel por nivel la protección de cada barrera virtual.

Su multitarea se limitaba a mi servidor más poderoso. En el futuro, se supone que "difumina" la carga de TOB en todos los servidores del mundo. Esta es la forma de extraer bitcoins: de hecho, los usuarios y sus servidores simplemente estarán "un poco" bajo las tareas que TOB resuelve, porque lo que parece esta descarga para el usuario no es tan importante.

<< ********

Thomas no quería irse, pero la lectura diurna había llegado a la puesta del sol de hoy.

Él en su cabeza agregó una lista de palabras y acciones que necesitan ser estudiadas y entendidas.

Resulta que la vida en el siglo XXI estaba en su apogeo, pero la gente se limitó a la fuerza en el mundo real, y se fue deliberadamente al entorno virtual. Thomas no podía creer que en ese momento no encontraría al menos una persona que no tocara un solo botón en el teclado en un día, no absorbiera un paquete de noticias innecesarias, no intercambiara mensajes instantáneos con el mismo individuo, sino en otro fin del planeta, era imposible.

Cuarto diaThomas se quedó dormido. Ningún despertador pudo levantarlo, como resultó. ¡Su compañero de cuarto vino del entrenamiento de la mañana y se despertó manualmente! El historiador tenía dolor de cabeza. Él demasiado en la noche anotó infomatrix para estudiar en un sueño. Por lo general, esto es de tres a cuatro gigabytes de datos, pero Thomas quería estudiar diez a la vez. Y por esto pagué con un cierre de la mañana. Es bueno que no tuviera que ir al médico, de lo contrario, me prohibirían usar la infomatriz durante un mes o más. Aunque Thomas sabía que era posible aumentar gradualmente el volumen de su estudio, ayer lo olvidó y simplemente fue demasiado lejos.

******** >>

"TOBIhistory.txt", parte 4.

******** >>

#% - TOBi versión 4.0.

Lista de cambios y adiciones:

- la letra "y" se agrega al nombre del programa - intelectual;

- opciones de control externo deshabilitadas;

- TOBi debe encontrar las tareas en sí, clasificando las diferentes solicitudes de los usuarios, es decir, ningún usuario puede administrarlas directamente, ni siquiera el autor;

- Lanzó el programa en la navegación "gratuita" en la red y comenzó a esperar, o más bien se involucró en nuevos desarrollos.

Ha pasado un mes. El código del programa TOBi ha desaparecido en el espacio virtual global. Toby podría estar en cualquier lugar y en ninguna parte al mismo tiempo. El mundo de TOBi es un espacio de datos distribuidos libremente que se interpreta de manera inequívoca. Si en algún lugar el flujo de datos se transforma por algún tipo de barrera, esta es la tarea de TOBi para que esta barrera se absorba en su conocimiento.

Idealmente, quería obtener una entidad de software y hardware que fuera "autorizada" (en el contexto de la comprensión y el control total) sobre toda la red de datos. TOBi debe estar dentro de todos los protocolos, cifrados, cada bit de datos.

Además, si algún tipo de sistema no está incluido en la red general, entonces sus elementos no pueden recibir el código TOBi. Pero con el tiempo, ningún sistema autónomo podría consistir en componentes en los que el código MSDS no se integraría. Por lo tanto, los usuarios que ni siquiera estaban conectados a una red de datos externa estaban en manos de TOBi. Sí, en este caso, se violó la centralización de sus relaciones, pero TOBi también encontró soluciones en esta situación: creó sus propios elementos autónomos que estaban adaptados para funcionar en cualquier sistema de transmisión de datos. Ahora puede ser solo una calculadora, una linterna o un calentador, que utiliza elementos integrados para el control digital.

Comencé a notar cosas extrañas: los recibos comenzaron a llegar a las cuentas de mis dispositivos inteligentes. Pequeñas cantidades, pero después de un período igual de tiempo.

Más tarde llegó un correo electrónico de TOBI: está estudiando usuarios ... integrado en el intercambio freelance y realiza diversas tareas, recibe el pago por su implementación. Hmm ... No pensé que tal hecho me sorprendería, pero no estaba planeado en mis pensamientos.

– – , .

« , », – « , »!

<<********

, . . , «» , , .

– , , . , .

Quinto dia, . , - . .

********>>

“.txt”, 5.

********>>

#% — 5.0.

( ) :

# . , . , , , . - , , , . – , , , .

:

. ( ) . , – .

, . — , , .

, , , , .

-. , , - - , , , - .

– , . – , , , , ! .

, – . - , – . , , . – , .

, , .

. , . . , , , .

<<********

, , , XXI . (, ) , , , «» , .

Sexto dia, . , - , .

********>>

“.txt”, 6.

********>>

#% — 6.0.

, , . . .

. , , , – .

.

, , , , – .

– .

, «» . , , . . , .

– , . “” - . .

#/

:

/# , — . — , , . , , , .

( ) . , , dev/null ( ). , .

, , . — , , … . , , , , . – .

/#

<<********

. , , . , , . , - . – , , , .

Séptimo día…. , , . , , , .

********>>

, , .

— 6.6.

: , .

: 405159 (35030880000 ).

: , - , . – , . , , , , . . , . , , .

“ ” “”. , , – , .

: , , .

: . .

: , , .

: .

: , .

<<********

. , ….

, . , , , , , “ ”.

Incluso terminando“ ”.

, , .

, . — . .

«» , . , .

, «» .

…. \\ , .

, — «» , , «»!

___________###___________####

_________##.0.##________##.0.##

_______###################

______#####################

_____.########.o.###.o.#########

____#########################

_____#####”......__V____V__......”####

________#######_______#######

_____________#############

_________________#####

_________________####_____________..

_________________####___________####

_________________####_________#######

_________________####________###___###

_________________####_______###_____###

_________________.####______###______###

__________________.####____####______.###

___________________.####__####________.###___.#

____________________.########__________###...##

______________________######_____________####

Final extraño, – “”, , , ,

, . , . .

, , – dev/null.

, . . « — ».

__________$$$$$$__________________$$$$$$

_______$$$$$$$$________$$$$$_______$$$$$$$$

_____$$$$$$$$$$$$____$$$$$$$$$____$$$$$$$$$$$

___$$$$$$$T$$$$$$$__$$$$O$$$$$$__$$$$$$Bi$$$$$$

__$$$$$$$_$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$_$$$$$$$

__$$$$$____$$$$$$$$$$$$$$$$$$$$$$$$$$$___$$$$$$

__$$$$________$$$$$$$$$$$$$$$$$$$$$$$_______$$$$

___$$$____________$$$$$$$$$$$$$$$___________$$$

____$$$___________$$$$$$$$$$$$$$$__________$$$

_____$$$___________$$$$$$$$$$$$$__________$$$

______$$__________$$$$$$$$$$$$$$__________$$

_______$$________$$$$$$$$$$$$$$$_________$$

________$_________$$$$$$$$$$$$$__________$

________$___________$$$$$$$$$$$__________$

_______$_____________$$$$$$$$$____________$

______$_______________$$$$$$$______________$

_____$_______________$$$$$$$$______________$

____$_____________$$$$$$$___________________$

_________________$$$$______________________T

__________________$$______________________O

__________________$______________________Bi