Los sistemas DLP se utilizan para proteger los datos confidenciales de la empresa e identificar a los empleados que fusionan estos datos. En la mayoría de los casos, los ingenieros de implementación encuentran incidentes típicos como estos en los proyectos. Pero a veces el sistema DLP detecta inesperadamente violaciones, cuya detección ni siquiera se agudiza.

Bajo el corte: una selección de las investigaciones más inusuales realizadas con DLP.

Caso No. 1: "El soldado está durmiendo, el servicio está en marcha"

Del caso: “La empresa X ordenó la implementación piloto de Solar Dozor. La zona piloto incluía diez empleados. En sus computadoras, se instaló Endpoint Agent, un módulo para monitorear la actividad del usuario en una estación de trabajo ”.Por alguna razón, el tráfico provenía de solo nueve computadoras, la décima era "silenciosa". Verificamos todo varias veces, el resultado es uno: el agente está instalado, el estado está activo, el sistema funciona bien, pero el tráfico no funciona. Además, según SKUD, una persona llega a tiempo y deja el trabajo, lo que significa que definitivamente está en la oficina.

Alguien bromeó: "¿Quizás solo duerme allí?" Se rieron, pero decidieron comprobarlo. Tuvimos suerte: se instaló un sistema secreto de videovigilancia en la oficina. Esto es lo que vimos: un empleado llega a tiempo al trabajo, va a su oficina, se pone lentes oscuros y ... realmente duerme. A la mitad del día se despierta con un reloj despertador y sale a almorzar, se comunica con sus colegas, da instrucciones, durante algún tiempo incluso separa papeles y trabaja con contratos, y luego regresa a su oficina y

trabaja durmiendo hasta el final de la jornada laboral.

Resulta que una persona no usa una computadora en el trabajo y, por lo tanto, el tráfico no va. Dado que X es una organización grande, sin un sistema DLP en un flujo de datos enorme, la administración no notó el problema.

Curiosamente, este empleado todavía está trabajando en la empresa X. No se va a ir solo, pero no puede ser despedido por el artículo: llega a tiempo al trabajo, cierra las tareas y las transfiere a sus subordinados. Y usar grabaciones en la corte de cámaras de CCTV es ilegal: están instaladas para la seguridad contra incendios y no para el control de los empleados.

Caso No. 2: "Donante de Honor"

Cuando un empleado presenta un certificado electrónico o licencia por enfermedad al departamento de recursos humanos, Solar Dozor advierte al servicio de seguridad. El documento puede ser falso, es mejor verificarlo.

Del archivo del caso: “El empleado de la Compañía Y presentó un certificado de donación de sangre en forma electrónica. Al verificar, el oficial de seguridad descubrió que el certificado está fechado mañana: era jueves en el calendario y la sangre fue "donada" mañana ".Comenzó una investigación del incidente. En primer lugar, verificamos la autenticidad de los datos sobre la clínica y el médico. Resultó que ni tal organización ni tal especialista existe. Estaba claro: el certificado era falso. Esto fue confirmado por el análisis del tráfico del donante: un día antes estaba buscando en Internet dónde comprar un certificado de donación de sangre y realizó un pedido en uno de los sitios. Como lo mostró ACS, poco después, abandonó brevemente la oficina. Tal vez para cumplir con el servicio de mensajería?

Además de los datos de violación, Solar Dozor también registra el historial de comunicaciones de los empleados. Se encontró información interesante en el archivo: el "donante" ordenó e imprimió no solo un certificado, sino también dos boletos para un tren a una ciudad vecina, justo el día en que "donó sangre".

También hubo un diálogo entre el empleado y su esposa. Discutieron lo bueno que sería el viernes saltarse el trabajo e ir a familiares. Luego tuvieron la idea de falsificar un certificado, porque el donante recibe un día libre por ley.

Caso No. 3: "Venta antes del robo"

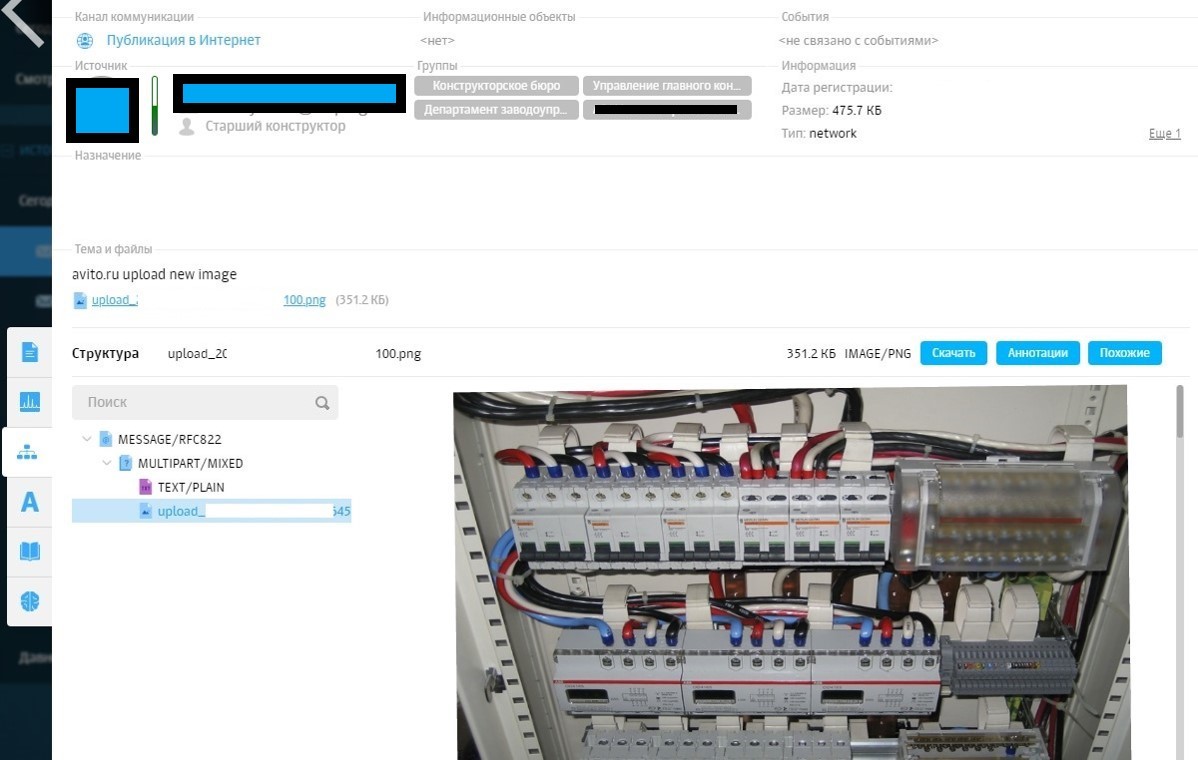

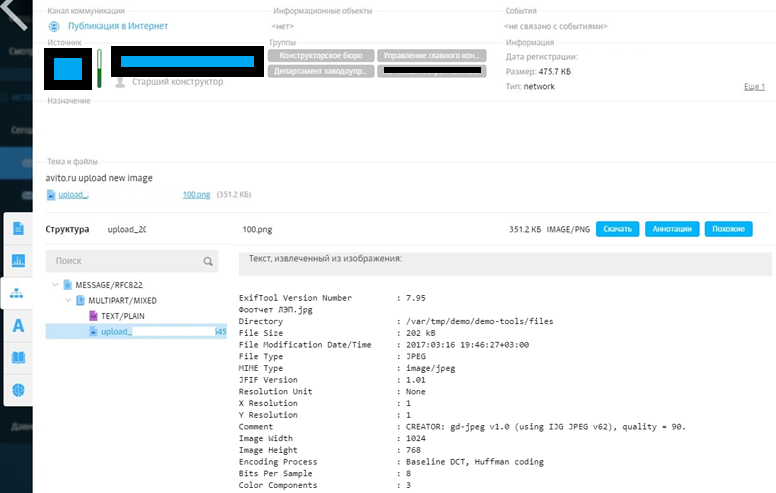

Este caso fue investigado gracias a la capacidad de Solar Dozor para analizar los campos de servicio de las fotografías, que contienen datos sobre el dispositivo, la fecha de disparo y la geolocalización.

De los materiales del caso: “La empresa Z realizó una implementación piloto de Solar Dozor. La actividad sospechosa en Avito se registró desde la estación de trabajo de uno de los empleados ".Esto en sí mismo no es un delito: una persona puede buscar electrodomésticos, ropa, cosas de niños. Sin embargo, decidimos ir a lo seguro: lanzamos el módulo Dozor File Crawler y analizamos el contenido de la estación de trabajo de los empleados. Entre otras cosas, se descubrieron fotos de paneles eléctricos.

Luego, el cliente recordó que había casos de escudos faltantes en la empresa. Las sospechas aparecieron, pero se necesitaban más pruebas.

Encontramos la misma foto de los escudos en Avito, los descargamos y comparamos los campos de servicio. El número de serie del "sospechoso" coincidió completamente con el modelo y el número de serie en los campos de servicio de las fotografías. Otros datos también fueron idénticos. Entonces, en el disco duro y en Avito, las mismas fotos. En los campos de servicio, observamos la geolocalización, puntuamos los datos en el navegador y encontramos los mismos escudos. Como pensábamos, estaban ubicados en las instalaciones de la empresa Z.

Al final resultó que, el empleado publicó anuncios para la venta de vallas publicitarias, y cuando el comprador estaba allí, retiró el equipo. Entonces logró vender dos escudos y consiguió el tercer intento.

Caso No. 4: “¿Por qué necesitas un antivirus? Eres tan hermosa

Según los materiales del caso: “El administrador del sistema de la compañía B ha sido atrapado varias veces en violación, por lo que cayó en el grupo de control especial. Solar Dozor realizó un seguimiento de todas sus actividades. Así que su correspondencia con la secretaria entró en el servicio de seguridad.Esta no es la primera vez que una niña se queja de que una computadora se está desacelerando. Por correspondencia es claro: estamos hablando de un antivirus. Se actualiza regularmente o ejecuta un escaneo, por lo que la computadora comienza a congelarse. El administrador del sistema, sin siquiera tratar de resolver el problema, simplemente "vuela" el antivirus. Es evidente que no está haciendo esto por primera vez.

Parece solo negligencia, pero las consecuencias son muy graves: la máquina es vulnerable, se crea una brecha en el perímetro de la empresa, sobre la cual el guardia de seguridad no sabe nada.

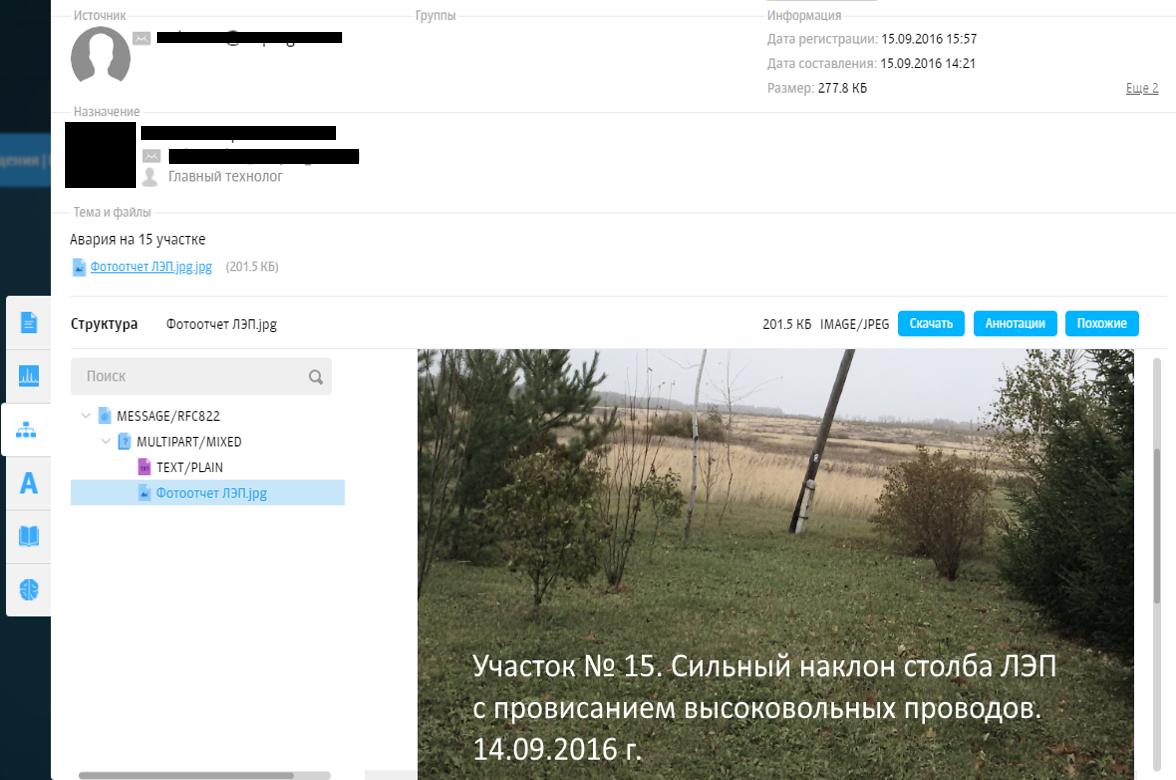

Caso No. 5: falsificación de documentos de reparación

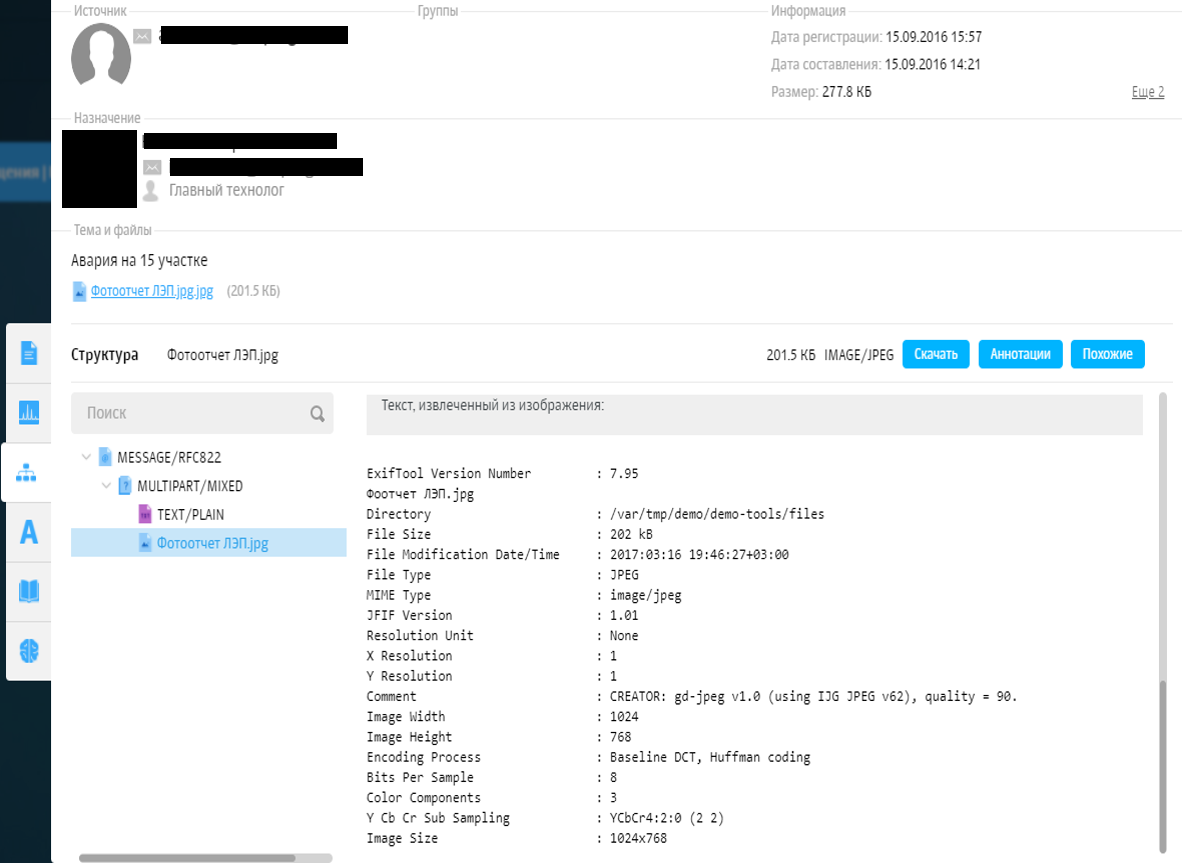

De los materiales del caso: “A, una gran organización, se dedica al soporte y reparación de torres de transmisión de energía, subestaciones y otros equipos eléctricos. Cuenta con inspectores que van a los objetos para evaluar su estado. Si hay un problema, lo fotografían con una cámara de servicio y comienzan una solicitud de reparación. Después de eso, se forma un contrato, se realiza una licitación y se asigna dinero ”.Una aplicación despertó sospechas. El oficial de contratación estaba convencido de que el sitio ya estaba siendo reparado hace varios años. Decidimos verificar y examinar el campo de servicio de la foto enviada.

Resultó que la imagen fue tomada hace un año, las coordenadas del punto no coinciden con las indicadas en la aplicación, el número de serie de la cámara tampoco corresponde al servicio. Lo más probable es que la foto fue tomada de Internet y no estaba relacionada con objetos reales. A primera vista, no es fácil descubrir tal engaño, porque todos los polos en el campo se ven iguales.

La información se transfirió al propio servicio de seguridad del cliente. Durante la investigación, resultó que la licitación fue ganada una y otra vez por la misma compañía, no se hicieron reparaciones y el dinero simplemente se compartió.

En estos casos, no hubo ciberataque ni fuga de información confidencial. Y, sin embargo, gracias a la atención a anomalías aparentemente insignificantes en las acciones de los usuarios, fue posible evitar el robo, revelar la falsificación de documentos, detectar empleados deshonestos. Por lo tanto, no ignore las pequeñas rarezas informadas por DLP: a veces significan nada menos que alertas directas sobre una fuga.