Por tercer año consecutivo,

The Standoff sigue siendo la principal competencia del foro Positive Hack Days, una ciber batalla entre equipos de atacantes, defensores y centros expertos de seguridad (SOC). Los juegos de

2016 y

2017 mostraron que el formato de competencia lo más cercano a la realidad posible es comprensible e interesante no solo para los participantes, sino también para los visitantes de la conferencia. Por lo tanto, los organizadores no tenían dudas sobre si hacer o no The Standoff este año. En total, a The Standoff 2018 asistieron

19 equipos .

Durante casi 30 horas lucharon por el control de la ciudad. Los defensores defendieron persistentemente los objetos que se les confiaron, pero los atacantes aún lograron hackear algo: algunos objetos fueron intencionalmente desprotegidos por las reglas. Pero la batalla entre los equipos atacantes resultó ser ardiente: la clasificación cambió dramáticamente, literalmente, media hora antes del final del juego. Contamos lo que sucedió en el sitio durante dos días.

Primer día: los atacantes sondean el suelo

El día no fue muy agitado. Los atacantes tardaron mucho tiempo en explorar la situación y examinar cuidadosamente los objetos del campo de juego. Según la leyenda, la batalla se desarrolló en una ciudad cuya economía entera se basa en la tecnología digital. En la ciudad había TPP y una subestación, un ferrocarril, varias oficinas, casas "inteligentes" con recuperación de energía, bancos con cajeros automáticos y quioscos de autoservicio, comunicaciones móviles, Internet y varios servicios en línea.

Diseño de polígono de juego

Diseño de polígono de juegoPara ayudar a los atacantes, había un portal interno que albergaba información general sobre la infraestructura y una lista de objetivos de alto nivel que debían alcanzar. Para las tareas completadas con éxito, los organizadores cargaron a los equipos con el público (moneda virtual de la ciudad). De acuerdo con las reglas del juego, ese equipo atacante ganó, lo que ganará más público.

Los primeros ataques se registraron más cerca de la cena. Las víctimas fueron algunos objetos de infraestructura urbana, que incluían sistemas de control para cámaras, semáforos y ventilación.

El equipo de Antichat descubrió vulnerabilidades en las cámaras y lanzó un ataque de denegación de servicio. A las 11:20, el equipo obtuvo acceso a los sistemas de video vigilancia y durante dos horas intentó desactivarlos. Al igual que en la vida, se establecieron contraseñas simples en algunas cámaras que se podían recoger fácilmente. Como resultado, los atacantes lograron simplemente apagar algunas de las cámaras y otras, para desactivar el uso de exploits disponibles públicamente.

A continuación, Antichat apuntó a los sistemas de calefacción. El equipo obtuvo acceso al controlador que controla la calefacción y la ventilación, y comenzó a encender y apagar la calefacción. Sin embargo, los organizadores contaron parcialmente esta tarea bajo el programa de recompensas de errores, ya que bajo las condiciones era necesario desactivar los sistemas de ventilación y control de tráfico.

A las 12 en punto, el equipo de "CARKA" descubrió vulnerabilidades en el software del sistema de control de procesos automatizado, pero no pudo navegar a tiempo para aprovechar esta oportunidad y entrar en la infraestructura.

Aproximadamente al mismo tiempo, el equipo de Rostelecom SOC hizo un informe sobre el escenario principal del foro, que supervisó una oficina desprotegida, según la leyenda, la compañía de ingeniería Sputnik. Ella dijo que uno de los equipos atacantes logró romper la red de la oficina y obtener derechos de administrador de dominio utilizando la fuerza bruta y la explotación de vulnerabilidades.

En el medio del día, "CARKA" dejó caer las contraseñas de todos los suscriptores del portal del operador de telecomunicaciones e intentó vender las cuentas descartadas a un comprador en el mercado negro, pero se dio cuenta de que eran ficticias y se negó a comprarlo. El operador de telecomunicaciones inmediatamente después de recibir las quejas de los suscriptores, restauró las cuentas de la copia de seguridad y cerró el agujero en el portal. Además, el equipo intentó pasar los registros contables bajo el programa de recompensas de errores, pero para esto ayudó un centavo. Tenga en cuenta que esto no fue una omisión del equipo de protección, ya que los organizadores pidieron temporalmente desconectar WAF del portal para instalar actualizaciones y probar nuevas funcionalidades, que fueron utilizadas por los atacantes.

Los defensores de las telecomunicaciones, el equipo que no debes aprobar, señalaron que los piratas informáticos se centraron principalmente en piratear el portal y las interfaces web. La mayoría de los recursos relacionados con las telecomunicaciones fueron controlados por defensores, pero según lo planeado por los organizadores, algunos de los recursos permanecieron desprotegidos. Por ejemplo, el equipo no protegió contra el robo de identidad, el restablecimiento de contraseña en su cuenta y la intercepción de mensajes SMS, y el equipo de SOC ANGARA solo registró estos incidentes, que luego fueron utilizados por los oponentes. Por cierto, no pasará también nos contó sobre los intentos de los atacantes de aplicar la ingeniería social: algunos de los participantes, recordando la exitosa experiencia del equipo "CARKA" del año pasado, trataron de obtener datos de los defensores, presentándose como reporteros. Pero los defensores no cayeron en los astutos trucos de los rivales.

Al anochecer, los atacantes descubrieron que F tiene su propia criptomoneda. Los participantes tuvieron la oportunidad de ganar audiencias adicionales en ataques DDoS distribuidos vinculados a la cadena de bloques. El primer equipo que decidió ganar dinero extra resultó ser "TSARKA": alrededor de las seis de la tarde irrumpieron en un automóvil para usarlo para la minería.

A las ocho en punto, "CARKA" descubrió vulnerabilidades en el software del sistema de control de procesos automatizado, pero no pudo orientarse a tiempo para aprovechar esta oportunidad y entrar en la infraestructura. Por lo tanto, el equipo cambió a otros objetos: a las nueve se supo que había descubierto el automóvil por coordenadas GPS. Un poco más tarde, los equipos "CARKA" y Sploit00n piratearon casi simultáneamente a los suscriptores del operador de telecomunicaciones: interceptaron mensajes SMS con información comprometedora para el gerente superior de la compañía de seguros de la ciudad. Tenga en cuenta que la seguridad de los datos del suscriptor no fue controlada por los equipos de defensa. Para una misión completada con éxito, los atacantes recibieron 250,000 publicaciones.

Al final del día, atacantes desconocidos intentaron desbloquear cuentas de telefonía SIP en línea, pero debido a la edición oportuna por parte de los defensores de la configuración de la aplicación de telefonía informática Asterisk, lo que complica la fuerza bruta en línea, este ataque no tuvo éxito. También resultó que los atacantes aparentemente no tenían tiempo suficiente para la preparación preliminar: intentaron extraer números de teléfono inexistentes: los números válidos eran de 10 dígitos sin un código de país o ciudad, y los participantes maltrataron los de 9 dígitos.

Un poco más tarde, el equipo de defensores del banco del Equipo Antifraude Jet hizo un informe, que decía que durante el día logró bloquear 5 transacciones ilegítimas por un monto de 140 públicos, podemos decir que fue un calentamiento antes de los ataques nocturnos.

Según los resultados del primer día, los organizadores que vieron la confrontación notaron que los participantes fueron cautelosos por primera vez y no hicieron ningún intento de realizar ataques serios. Los atacantes, si actuaban, eran muy directos y su actividad era muy notable. Al final del día, muchos ataques todavía estaban en sus etapas iniciales, ya que los atacantes no entendían cómo desarrollarlos más. Por ejemplo, después de romper una oficina desprotegida, no se dieron cuenta de inmediato de que Sputnik era la compañía administradora del segmento de tecnología, y los equipos no usaron los recursos recibidos para extraer la criptomoneda local.

Sin embargo, durante todo este tiempo, se presentaron alrededor de cien informes de errores sobre vulnerabilidades en el programa de recompensas de errores, se robaron cuentas y datos de tarjetas bancarias. Para estas tareas, los atacantes también recibieron dinero en la moneda del juego, un poco, pero debido a la cantidad, algunos equipos lograron anotar una cuenta seria (100 mil - 200 mil publicaciones).

Los defensores, enseñados por la experiencia de juegos pasados, predijeron que los ataques comenzarían más cerca de la noche.

La noche es la hora de las obras oscuras.

Los miembros del enfrentamiento

Los miembros del enfrentamientoComo era de esperar, toda la diversión sucedió por la noche. Tan pronto como terminó el día del juego, los piratas informáticos se activaron e intentaron explotar las vulnerabilidades que descubrieron durante el día. Y de inmediato en varios puntos de la ciudad se puso inquieto.

El Equipo Antifraude de Jet registró ataques masivos destinados a robar dinero de las cuentas de los residentes de la ciudad. Por cierto, se abrieron un total de 500 cuentas en el banco de la ciudad, el monto total fue de 3 millones de públicos. Los atacantes trataron de retirar dinero; más precisamente, al menos un poco los conducen entre las cuentas y comprueban la fuerza antifraude del banco. Tres ataques importantes ocurrieron entre las 10 a.m. y las 2 a.m. Hubo alrededor de 20 mil intentos de llevar a cabo transacciones fraudulentas en 19 cuentas fraudulentas. Al mismo tiempo, se comprometieron 100 cuentas, pero el banco en ese momento no perdió un solo rublo.

Después de la medianoche, el equipo True0xA3 decidió competir con "CARK" y pirateó una computadora para la minería de criptomonedas. Durante la noche, ambos equipos pudieron organizar una pequeña red de bots para la minería.

Hacia la mañana, ocurrió una inesperada tregua temporal entre atacantes y defensores. Juntos, comenzaron a estudiar la infraestructura del segmento tecnológico. Tenga en cuenta que desde el año pasado, el sector industrial ha cambiado significativamente. El modelo incluía centrales hidroeléctricas y centrales térmicas, subestaciones de distribución, una refinería de petróleo, transporte y almacenamiento de productos derivados del petróleo, ferrocarriles y depósitos automatizados, sistemas de llenado de grúas y aceite líquido, automatización de BMS y edificios de soporte vital, sistemas de videovigilancia, hogares inteligentes. Se utilizaron el software y el equipo real de dichos proveedores: ABB, Advantech, Belden, GE, ICONICS, ICP DAS, Kepware, Loxone, Matrikon, Moxa, Schneider Electric, Siemens, Phoenix Contact, Rockwell, Prosoft. Los organizadores utilizaron versiones de software y firmware con vulnerabilidades típicas conocidas y errores de configuración, que se encuentran con mayor frecuencia en la práctica.

Cuando los intentos de obtener acceso remoto al sistema automático de control de procesos no tuvieron éxito, los equipos comenzaron a conectarse localmente y, bajo la supervisión de los defensores, escanearon para establecer la topología de la red, explotaron vulnerabilidades conocidas, pero no llevaron a cabo ataques completos en los sistemas industriales.

Segundo día: un giro inesperado de los acontecimientos.

El diseño de separación

El diseño de separaciónEl segundo día, los atacantes llegaron a otra oficina; según la leyenda, era la compañía de seguros de la ciudad F. A eso de las 9:30, el equipo de SCS logró obtener datos personales de los clientes de la compañía. Según los equipos de defensores de SRV y SOC "Perspective Monitoring", algunos servicios fueron pirateados. Una máquina Linux fue probada durante mucho tiempo por su fuerza al enumerar las contraseñas. Como resultado, usando el diccionario avanzado, SCS hackeó cuentas. Además, los atacantes intentaron establecerse en el sistema y atacar los servicios internos sin pasar por NGFW, pero la actividad fue suprimida. Casi al mismo tiempo, SCS tomó la computadora incautada por CARK para minar, pero los defensores rápidamente descubrieron y eliminaron al minero. En solo 24 horas, el WAF del equipo defensor de SRV repelió alrededor de 1,500,000 ataques, y el equipo de Monitoreo Prospectivo realizó 30 incidentes de seguridad.

Después del almuerzo, los equipos de SCS, EpicTeam y Level 8 trataron de vender basura al gerente superior de la compañía de seguros de la ciudad que se encuentra en mensajes SMS para 250,000 publicaciones en el mercado negro. Sin embargo, uno de los equipos no pudo confirmar con documentos que esta correspondencia pertenece al gerente superior (esta información no estaba en los datos), por lo tanto, recibió solo 100,000 publicidades por ello. Otro equipo pudo interceptar solo una parte de la correspondencia. El comprador en el mercado negro, por supuesto, pagó por esta información, pero no tanto como esperaban los atacantes: solo 150,000 publica.

Mientras tanto, el equipo True0xA3 comenzó a estudiar activamente las instalaciones de energía y a enviar las primeras vulnerabilidades a la recompensa por errores. El exploit que encontraron les ayudó a llevar a cabo un ataque en la subestación de la central térmica a las 15:19: el equipo deshabilitó la terminal de protección, creando así una emergencia.

A mitad del día, el equipo de Jet Security y los defensores de RT SOC dijeron que los atacantes tenían control total sobre la insegura oficina de Sputnik: encontraron acceso al sistema ICS en el sector petrolero. A pesar de los numerosos intentos por la noche, los atacantes no lograron romper los sistemas de defensa, pero durante el día se desarrollaron estos ataques. Resultó que la compañía Sputnik no garantizaba la seguridad de su red Wi-Fi, por lo que los equipos pudieron acceder a ella. Además, se encontraron cuentas de acceso remoto a través de TeamViewer a la máquina de un ingeniero de sistemas de control de procesos automatizado. Los delanteros, por supuesto, usaron esto para su ventaja y tomaron el control de la sesión. En este momento no se registraron ataques graves, pero el Equipo de Seguridad de Jet y RT SOC predijeron el sabotaje en el sector petrolero.

No tuve que esperar mucho. Al final del día, atacantes desconocidos llevaron a cabo un ataque local al sistema de suministro de petróleo desde el buque tanque: yendo directamente al equipo, los atacantes hicieron (posiblemente por accidente) un bucle en la red local, lo que condujo a la pérdida de comunicación con el controlador lógico programable y SCADA al mismo tiempo. Debido a esto, se produjo un derrame de petróleo en el buque tanque, pero sin consecuencias graves. Sin embargo, un trabajo tan cercano y cuidadoso en la protección de los sistemas de control industrial (desde el monitoreo total hasta la reconfiguración de dispositivos de red industrial), que fue demostrado por el Equipo de Seguridad de Jet, rara vez se ve en la vida real.

Pero lo más interesante sucedió una hora antes del final de la batalla cibernética. La ciudad abandonó el sistema antifraude. Los Hack.ERS e invul: $ equipos rápidamente se aprovecharon de esto. Sin embargo, solo los Hack.ERS fueron los primeros en automatizar las operaciones y limpiar completamente el banco en 20 minutos; en total, retiraron alrededor de 2.7 millones de publicaciones. Esto permitió al equipo ascender desde la décima línea de la tabla del torneo y entrar en los ganadores, eliminando al equipo "CARKA" (ganadores del año pasado) de los líderes. En solo 30 horas de la batalla cibernética, el Equipo Antifraude de Jet, que defendió el banco de la ciudad, repelió con éxito 22,500 transacciones fraudulentas por valor de 97,000.

Clasificación final

Clasificación finalLa situación en el intercambio de criptomonedas agregó calor. Un total de 6 equipos de 12 minados: "TSARKA", True0xA3, Hack.ERS, SCS, CrotIT, invul: $. Como en la vida real, el curso cambiaba constantemente: el mínimo era de 5 públicos por bloque, el máximo era de 200 públicos por bloque. En la última hora, los números han cambiado dramáticamente. En total, los participantes minaron 1776 bloques: TsARKA - 620, True0xA3 - 515, Hack.ERS - 355, SCS - 133, CrotIT - 104, invul: $ - 48. En dos días los equipos ganaron: “TSARKA” - 75940 publica, True0xA3 - 40,200 publ., Hack.ERS - 35,100 publ., SCS - 12,680 publ., CrotIT - 1,905 publ., Invul: $ - 960 publ.

Ya en los últimos minutos del concurso, el equipo True0xA3 organizó un apagón en la ciudad. Este ataque fue una continuación lógica de las acciones tomadas por el equipo el día anterior. Todo este tiempo, los participantes estudiaron el stand, leyeron la investigación sobre la seguridad de los sistemas de control industrial y buscaron las utilidades necesarias. Usando las vulnerabilidades del protocolo MMS, lograron causar un corto circuito. Por cierto, el mismo ataque ya se llevó a

cabo hace dos años en PHDays VI. El sistema de seguridad debería haberlo evitado, pero True0xA3 pudo desactivarlo el día anterior. Al final, el ferrocarril también obtuvo: True0xA3 obtuvo el control de la locomotora, pero no tuvo tiempo de hacer nada, y Sploit00n encontró varias vulnerabilidades en el almacén automatizado del ferrocarril que permitieron cambiar la lógica del PLC, pero el equipo tampoco logró hacer modificaciones.

Diseño del ferrocarril

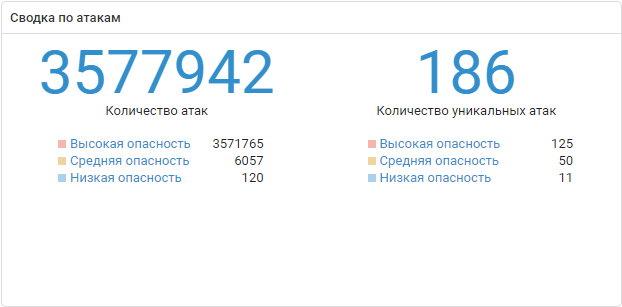

Diseño del ferrocarrilDurante dos días, los eventos en el sitio también se monitorearon utilizando productos de Tecnologías Positivas: sistema MaxPatrol SIEM, solución de seguridad de red para análisis de tráfico de red, detección e investigación de incidentes PT Network Attack Discovery, sistema de detección de malware PT MultiScanner de subprocesos múltiples. Durante todo el tiempo, el PT Network Attack Discovery solo registró 11,769,526 ataques. Sobre qué ataques registraron las soluciones de Tecnologías positivas y su análisis técnico detallado, en nuestro próximo artículo.

El número de ataques a objetos de la ciudad F en dos días.

El número de ataques a objetos de la ciudad F en dos días.Resultados: amistad ganada

Según los resultados de dos días, podemos decir que la amistad ganó. La batalla cibernética de 30 horas de Standoff ha confirmado una vez más que los especialistas en seguridad de la información pueden proporcionar el más alto nivel de protección sin afectar la lógica empresarial y los procesos tecnológicos de los sistemas. Los atacantes no lograron romper los objetos protegidos, sin embargo, los equipos demostraron lo que puede conducir a una actitud negligente hacia los problemas de seguridad de la información. Algunos objetos e infraestructuras quedaron completamente sin protección (como es el caso en la vida) para que la competencia sea más realista y visual. Bueno, para que los defensores no abusen de su posición y no afecten el funcionamiento de los objetos que se les confían (por ejemplo, no desconectaron los servicios por razones de seguridad), los organizadores lanzaron programas especiales para verificar su disponibilidad.

Los primeros tres premios fueron tomados por Hack.ERS, TsARKA, Sploit00n. Los resultados restantes están

en la clasificación final .

Los ganadores del enfrentamiento - Hack.ERS Team

Los ganadores del enfrentamiento - Hack.ERS TeamEl experto en seguridad de los sistemas automatizados de control de procesos y uno de los organizadores de las instalaciones industriales destaca que Ilya Karpov cree que los defensores ganaron, a pesar del hecho de que en la ciudad de la subestación CHP, los atacantes pudieron sabotear y bajar el cuchillo a tierra.

“El sector petrolero, a pesar de varias vulnerabilidades implementadas, errores de configuración, puntos de acceso e incluso la posibilidad de acceso físico, estaba protegido de manera confiable por el Equipo de Seguridad de Jet. Este año no vimos ningún vector de ataque complejo con un cambio en la lógica de trabajo: nadie llegó a los controladores, ya que los defensores trabajaron al 100% y tomaron todo bajo control. Sin embargo, el equipo True0xA3 pudo descubrir cómo funciona la subestación sobre la marcha: su ataque fue el más difícil en los dos días ”, dijo Ilya. "Por segundo año consecutivo, esperamos ataques contra equipos de red, ya que son ellos los que suceden en todas partes en la vida real, pero permanecen desatendidos en la competencia".

Según Mikhail Pomzov, miembro del comité organizador de PHDays, los atacantes podrían lograr más:

“Este año, todas las tareas que enfrentaron los piratas informáticos fueron diseñadas para la lógica. El juego proporcionó objetivos ocultos que aparecieron después de realizar ciertas acciones o cuando ocurrió un evento. Por ejemplo, habiendo obtenido acceso a una cuenta en un portal, fue posible penetrar en otros segmentos. Los atacantes actuaron de manera más directa y no desencadenaron los ataques: entregaron tareas y recibieron dinero. Quizás simplemente no tuvieron suficiente tiempo ".

Mikhail Levin, miembro del comité organizador de PHDays, resumió los resultados:

“El objetivo anual de nuestro evento es prestar atención a los problemas de seguridad de la información, demostrar escenarios de ataque modernos y formas de contrarrestarlos. Creo que este año hemos tenido éxito. , , , . - — , , . , , . The Standoff , ».