Inicialmente, solo quería lanzar un enlace a algunos comentarios para la primera rama de este artículo , como ejemplo, por qué sobresalir los puertos (cuánto en vano) no es bueno.

Bueno, la respuesta ha crecido en la hoja en este artículo, y el comentario verá a una o dos personas (y tal vez alguien sea útil).

No estamos hablando de vulnerabilidad en el verdadero sentido de la palabra, sino de cómo descuidar (negligencia o pereza) disparar al pie de inmediato con un estallido prolongado.

Lo que realmente sucedió

El equipo de UpGuard Cyber Risk encontró un "agujero" donde muchos documentos, incluidos los secretos, estaban mintiendo (no puedo elegir otra palabra) en el acceso público directo.

Para evaluar la seriedad, entre las compañías cubiertas por las divisiones de "agujero" están VW, Chrysler, Ford, Toyota, GM, Tesla y ThyssenKrupp.

Los datos para todos los diferentes tipos, grados de confidencialidad y secreto de "firma", pero ...

Donde arrastrado encontrado

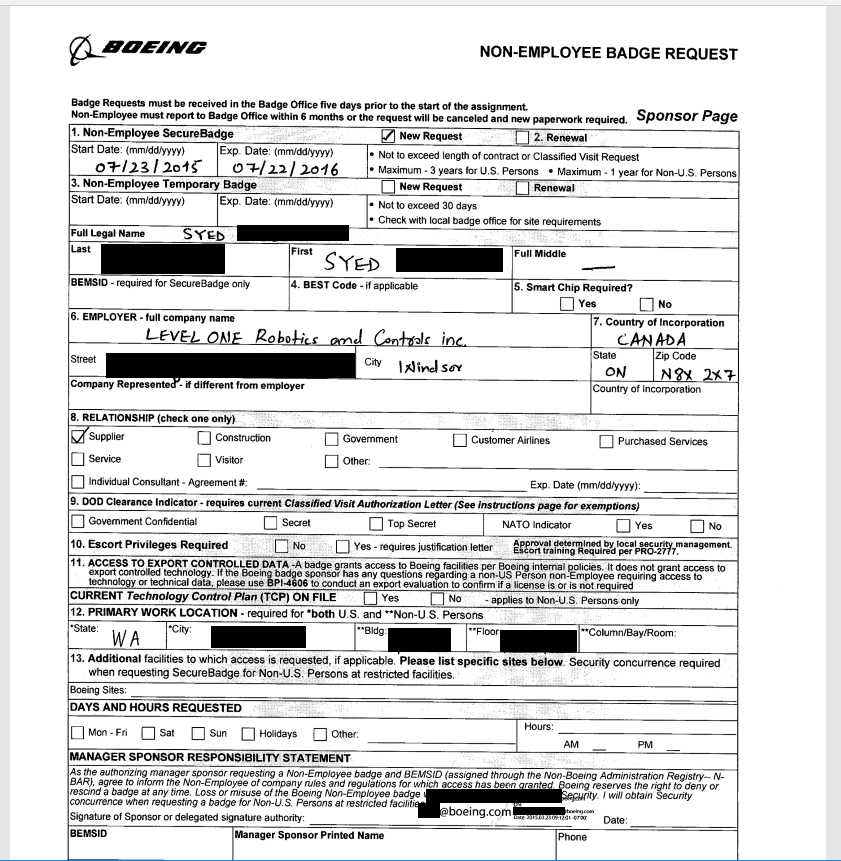

En servidores de acceso público que pertenecen al grupo Level One Robotics, "un proveedor de servicios de ingeniería especializado en el proceso de automatización y ensamblaje para OEM" ...

La lista de compañías manufactureras realmente afectadas, ver arriba.

Que arrastrado encontrado

Aproximadamente 157 GB de buenos, incluidos diagramas de línea de montaje (durante más de 10 años), planos de ubicación de las instalaciones de la fábrica, configuración y documentación robótica, formularios de solicitud con ID de empleado, formularios de solicitud de acceso a VPN, acuerdos de confidencialidad (ríete aquí), etc. .d. etc. Esto es cierto para casi todas las empresas mencionadas. Además, los datos personales de los empleados (Nivel uno y otros), incluidos los escaneos de licencias de conducir y pasaportes, los datos comerciales del Nivel uno (facturas, contratos y detalles de la cuenta bancaria). Pero entonces, para un calentamiento.

Y finalmente aparentemente para terminar por completo, el nivel de acceso (conjunto de permisos) instalado en el servidor, al momento de abrir el "agujero", apareció repentinamente como escribible , es decir cualquiera podría cambiar los documentos allí, por ejemplo, al cambiar el número de cuenta bancaria en las instrucciones al contable para la transferencia directa, podría inscribirse como un ser querido en el personal, podría pegar un programa malicioso, etc. alegrías

Como arrastrado parado por

Y aquí (como ya indiqué anteriormente) todo es muy simple: el servidor era (o de repente se volvió repentinamente) accesible a través de rsync . El servidor rsync no estaba limitado por IP (no a nivel de usuarios, claves, etc.), es decir todos los datos pueden ser borrados por cualquier cliente rsync conectado al puerto rsync.

Una vez más, rsync estúpidamente sacó un puerto abierto afuera, sin ninguna verificación adicional.

Probablemente simple: la configuración incorrecta (el efecto de varios cocineros en la misma cocina, etc.).

No sé (y UpGuard está en silencio) qué estaba exactamente allí: si ssh estaba abierto (lo cual es poco probable), se convirtió en rsh como capa de transporte, unísono directo o algún otro método de socket, rdiff o csync a través de HTTP, etc. Hay muchas opciones, pero el punto es que, en cualquier caso, el "vector de ataque" sería anulado por la regla de firewall más simple que permite la conexión a puertos estrictamente definidos y desde 127.0.0.1 , [::1] y un par de "amigos" direcciones, también conocido como lista blanca.

Que tenemos

La automatización de la producción ha cambiado la industria, pero también ha creado muchas áreas nuevas para el riesgo, donde el eslabón más débil (incluido el factor humano, ya sea por intención maliciosa, debido a la supervisión, la configuración incorrecta o la estupidez perezosa) anula todo el sistema de seguridad corporativo, lo que significa que las empresas deben cuidar más seriamente todos los enlaces involucrados en el ecosistema digital de la organización.

Y en su VPS-ke (o tal vez en otro lugar, donde el tráfico puede ser tunelizado mañana o de alguna manera envuelto en "afuera"), cierre todo desde el pecado con una lista blanca (lista blanca) para que mañana algún servicio de repente tenga acceso afuera ( o un nuevo vector de ataque que ha aparecido) no ha dejado caer su seguridad debajo del zócalo.

Bueno, establezca un auditor familiar en su "proveedor de ingeniería y otros servicios" ...

De repente allí también puertos rsync sobresale - estigma en el arma.