En el artículo, le contaré la experiencia de crear interacción de red entre computadoras físicas y máquinas virtuales creadas en el entorno VMWare Esxi 6.7. La organización del enrutamiento entre todos los dispositivos se lleva a cabo utilizando Mikrotik CHR.

Y entonces, comencemos

Introduccion

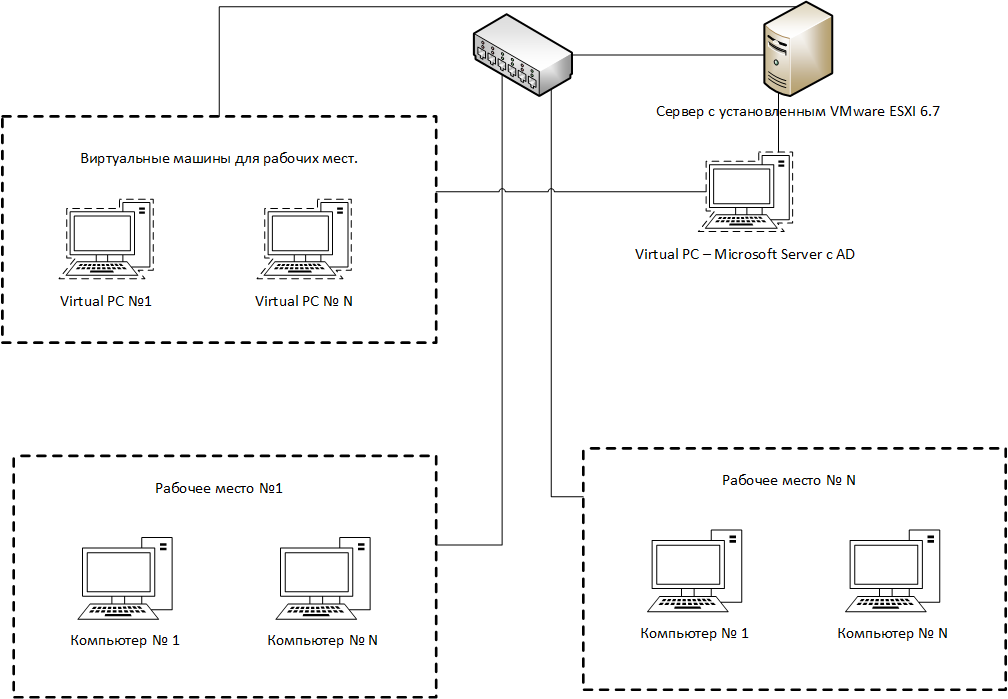

En algunos casos, a veces es necesario combinar máquinas físicas en una infraestructura de red con máquinas virtuales. Al mismo tiempo, asegúrese de que cada espacio de direcciones esté aislado entre sí, pero proporcione acceso a máquinas virtuales compartidas desde cualquier dispositivo dentro de la infraestructura.

Daré la topología inicial.

Que tenemos

- Interruptor D-Link Las máquinas físicas y un servidor con VMWare ESXI están conectados a él. El interruptor en sí está conectado al equipo superior de la organización.

- Una flota de máquinas físicas.

- Un conjunto de máquinas virtuales.

- Una máquina virtual en la que están instalados Windows Server y AD.

Desafío

Es necesario combinar 2 máquinas físicas y 2 máquinas virtuales en un espacio de direcciones. Al mismo tiempo, la infraestructura general de la organización no puede verse afectada. Cada conjunto de máquinas debe estar aislado entre sí, pero debe contar con acceso a Internet y acceso a AD.

Implementación

Inicialmente, comenzamos colocando los puertos en el conmutador al que están conectadas las máquinas físicas en sus propias VLAN, que no están en la infraestructura de la organización. El resultado es que hay dos máquinas físicas en cada VLAN. A continuación, colocaremos todas las VLAN creadas en el servidor donde está instalado VMWare.

En el conmutador virtual VMWare obtenemos la siguiente estructura:

Para organizar el enrutamiento y las subredes, utilizamos Mikrotik CHR. En el servidor VMWare, dividimos las VLAN creadas entre las máquinas virtuales y Mikrotik. Como resultado, obtenemos la siguiente vista para cada VLAN:

La nueva topología con Mikrotik CHR es la siguiente:

Como resultado, las siguientes interfaces llegan al enrutador virtual:

- Interfaz para acceder a la red interna de la organización.

- Interfaz con direcciones IP reales

- La interfaz de cada VLAN creada

Configurar Mikrotik CHR

Para todas las interfaces creadas en el enrutador, agregue un comentario y defina un nombre.

Interfaces/interface ethernet set [ find default-name=ether1 ] comment="VLAN ID 361 Uplink to Org" name=Class_VM set [ find default-name=ether2 ] comment="Interface Vlan 2025 Real_Outside" name=Real_Outside set [ find default-name=ether3 ] comment="Interface WSR_4001 for StudentWSR #1" name=WSR_4001 set [ find default-name=ether4 ] comment="Interface WSR_4002 for StudentWSR #2" name=WSR_4002 set [ find default-name=ether5 ] comment="Interface WSR_4003 for StudentWSR #3" name=WSR_4003 set [ find default-name=ether6 ] comment="Interface WSR_4004 for StudentWSR #4" name=WSR_4004 set [ find default-name=ether7 ] comment="Interface WSR_4005 for StudentWSR #5" name=WSR_4005 set [ find default-name=ether8 ] comment="Interface WSR_4006 for StudentWSR #6" name=WSR_4006 set [ find default-name=ether9 ] comment="Interface WSR_4007 for WinServerDC" name=WSR_4007 /interface list add comment="Interface List All Local Vlan" name=local_vm /interface list member add interface=WSR_4001 list=local_vm add interface=WSR_4002 list=local_vm add interface=WSR_4003 list=local_vm add interface=WSR_4004 list=local_vm add interface=WSR_4005 list=local_vm add interface=WSR_4006 list=local_vm add disabled=yes interface=WSR_4007 list=local_vm

Ahora para cada interfaz podemos definir nuestro propio espacio de direcciones, en cada espacio de direcciones el servidor DNS será una máquina virtual con Windows Server y AD. Por lo tanto, cada dispositivo se puede agregar al AD creado. Dentro de AD, también especificamos el servidor DNS de la organización.

Direccionamiento /ip address add address=*.*.*.*/27 interface=Class_VM network=*.*.*.* add address=10.0.35.1/29 interface=WSR_4001 network=10.0.35.0 add address=10.0.36.1/29 interface=WSR_4002 network=10.0.36.0 add address=10.0.37.1/29 interface=WSR_4003 network=10.0.37.0 add address=10.0.38.1/29 interface=WSR_4004 network=10.0.38.0 add address=10.0.39.1/29 interface=WSR_4005 network=10.0.39.0 add address=10.0.40.1/29 interface=WSR_4006 network=10.0.40.0 add address=10.0.41.1/29 interface=WSR_4007 network=10.0.41.0 add address=*.*.*.*/27 interface=Real_Outside network=*.*.*.*

Para garantizar el aislamiento de cada subred entre sí, crearemos una regla apropiada, pero al mismo tiempo proporcionaremos acceso a la red donde se encuentra Windows Server con AD (cadena de reenvío). También prohibimos los paquetes ICMP entre redes (cadena de entrada).

Cortafuegos /ip firewall filter add action=accept chain=forward in-interface-list=local_vm out-interface=WSR_4007 add action=accept chain=forward in-interface=WSR_4007 out-interface-list=local_vm add action=drop chain=input comment="Block ping between interface" in-interface-list=local_vm protocol=\ icmp add action=drop chain=forward comment="Block traffic between interface" in-interface-list=local_vm \ out-interface-list=local_vm /ip firewall nat add action=masquerade chain=srcnat out-interface=Class8_509_VM

Para simplificar el trabajo, colocamos las interfaces necesarias en una lista, asegurando así la conveniencia de configurar el firewall.

Después de todas las configuraciones, obtenemos la siguiente situación del servidor DHCP:

Como puede ver, las máquinas ocupan direcciones de ciertas redes.

Resumen

Usando el Mikrotik CHR virtual, se proporciona la interoperabilidad entre máquinas físicas y máquinas virtuales. La separación de cada conjunto de máquinas en su propio espacio de direcciones permite aislar los objetos creados.