Quiero que entiendas por qué empiezo mi discurso con esta diapositiva en particular. Quiero decir lo poco que sabes si crees que lo malo siempre significa rencoroso, odioso, y lo bueno siempre es agradable y esponjoso. Quiero que recuerdes esta foto de gatitos cuando empiezo a contarte cosas realmente terribles.

Mi presentación se llama "¡Robar todo, matar a todos, causar un colapso financiero completo, o cómo entré y me porté mal!" simplemente porque habla de la falla de un sistema de seguridad.

La leyenda en la imagen con los gatitos dice: "Ejército de la Oscuridad. Más dulce de lo que esperabas. En la diapositiva con el nombre de la presentación hay un plato con la inscripción "El guardia volverá en 5 minutos".

Les explicaré que los problemas de seguridad física y todo lo relacionado con ellos son nuestro punto más débil, porque las personas contrastan lo bidimensional con lo tridimensional y lo simple con lo difícil, cuando se acercan a las puertas de entrada. Verá, Jason I. Street tiene muchas más letras después del apellido, así que permítanme presentarme primero. Tengo trabajo diurno y nocturno. El trabajo diario es que estoy sirviendo como vicepresidente de seguridad de la información en la compañía financiera Stratagem 1 Solutions. Trabajo en una cabina de oficina, rodeado de muchos eventos interesantes. Observo los cortafuegos, superviso los sistemas de identificación, construí nuestra propia infraestructura y encuentro formas más creativas de protegerla de aquellas personas que pueden "venir tras nosotros", y mi trabajo principal es un "equipo azul", es decir, protección.

Mi trabajo nocturno es actuar como CIO - director de estrategias de información, y aproximadamente 3 veces al año hago pruebas de penetración, este es mi trabajo principal. Hablo en tales eventos en todo el mundo, escribí el libro Dissecting the Hack: The F0rb1dd3n Network en el género de detectives documentales, escribo artículos y hago todo esto por la noche. Por la tarde reacciono a los incidentes, y por la noche creo incidentes para otras personas, es más conveniente para ambas partes.

Me encanta mirar estas fotos. Con esta gorra de béisbol y anteojos negros, me paré una hora frente al edificio de las instalaciones protegidas del parque industrial, el domingo, en ausencia de otro tráfico, y un guardia pasó junto a mí dos veces, quien ni siquiera preguntó qué estaba haciendo en la acera y por qué estaba inspeccionando el edificio vigilado, y No grabé este incidente.

En la segunda foto, estoy usando anteojos, estaba a punto de solicitar un trabajo, aquí estoy usando una camisa de color de la comunidad de hackers BlackHat porque me gusta ir con "pegatinas de advertencia". Nunca obtuve este trabajo porque no estaba lo suficientemente calificado, pero logré obtener sus datos. Esa fue mi victoria.

En la siguiente diapositiva, verá dos fotos más que también me gustan.

Creo que la camiseta con la inscripción es la mejor, porque en ella casi robo el auto. Estaba en un hotel en la costa y el estacionamiento me proporcionó un automóvil, pero le expliqué que no podía tomar este automóvil en este momento, me preguntó por qué y respondí, porque lo robaría. Aparentemente, compró la inscripción en mi camiseta "Soy la fuente de problemas" y decidió darme el auto de otra persona. Le tomó un tiempo entender lo que quiero decir, así que tuve que decirle: "Tienes que llevarla de vuelta porque el dueño puede necesitarla".

La siguiente camiseta es mi favorita. En uno de los sitios más vigilados que he visto en mi vida, justo enfrente de la Zona Cero, nivel cero del World Trade Center en Manhattan, un destacamento SWAT pasa por el pasillo hasta el ascensor principal, que está protegido por 8 guardias, estos K9 con sus ametralladoras, y estoy en en los pisos superiores me dirijo a mí mismo con una camiseta con la insignia de "Geek of your company". Sí, esta fotografía me gusta más que nada, y luego te contaré un poco más sobre esta historia.

Tengo CISSP (certificado de seguridad de la información de la organización sin fines de lucro International Information Systems Security Certifications Consortium), y creo que, de acuerdo con el código de ética, debo mencionar que en mi presentación utilicé citas del tratado "The Art of War" de Sun Tzu, un estratega chino y pensador del siglo V

Entonces, mi presentación consta de las siguientes partes:

Entrada;

El hecho es un hecho que encontraremos cuando discutamos este tema;

Reglas: 2 reglas que se me ocurrieron mientras hacía mi trabajo;

Resultados: tendremos hasta 3 resultados derivados de estas 2 reglas;

Conclusiones y / o discusión.

Entonces, ¿por qué exactamente este tema? Hablé sobre esto el año pasado en la conferencia 36 CHARGE, hablé sobre el comienzo de la ingeniería social, sobre las cosas que puedes hacer para intentar ingresar al edificio vigilado. Esta fue la primera parte y, francamente, recibí algunos comentarios después de eso, y me abordaron todo tipo de preguntas difíciles.

Pero no soy un experto en el campo de la ingeniería social, no sé nada sobre programación neurolingüística (PNL), no conozco los métodos de reconocimiento facial o tecnología ninja. Sin embargo, tengo un 100% de éxito en la penetración de edificios, solo entro allí cuando uso las habilidades de esta misma ingeniería social. Pero créanme, no soy fuerte en eso, tal es nuestra seguridad moderna.

Creo que no aprenderá nada nuevo de mí, por lo que esta es más una conferencia educativa que le mostrará el comienzo del camino, pero espero que después de eso recuerde algo que lo obligue a mirar a su alrededor y a revisar las cosas que le parecen familiares. y mejora tu percepción del medio ambiente.

Pero ahora no hablaré sobre ingeniería social, así que este es todo el daño que podría hacer después de que su guardia de seguridad me permitiera pasar por las puertas principales.

Entonces, hecho número 1: ¡entré! Tomé esta foto tan pronto como abrí la puerta y subí al pasillo. Vi una puerta para el personal, esta era una puerta al área vigilada, y la atravesé presionando los botones 1-3-5.

Podría presionar 5-3-1, o 3-1-5, no importa, lo abriría de todos modos, porque presioné botones cuya superficie se borró del uso frecuente más que otros. Regresé de allí 10 minutos antes del comienzo de nuestra reunión, y nadie sabía que estaba allí.

Otro incidente gracioso fue cuando fui a buscar otro trabajo. Decidí ser un tipo malo, y cuando firmé en la recepción, les robé un bolígrafo. Luego pregunté dónde tenían un baño. Esto no se debe a que bebo demasiada Coca-Cola light, simplemente me "pierdo" en estos grandes edificios y puedo deambular durante horas en busca de este inodoro, mientras inspecciono todo el edificio.

En busca de un baño, me topé inesperadamente con una parte protegida del territorio del área de trabajo y encontré una entrada para el personal. Parecía que los guardias de esta instalación mostraban sus sistemas de seguridad de un millón de dólares, pero cuando miré la puerta, vi una pequeña cosa, una bisagra que sujeta el pestillo de la puerta. Si tuviera un condón, lo adaptaría para evitar que la puerta se cierre. Y luego recordé sobre la manija robada, desenrosqué la tapa y la puse en esta bisagra, y la puerta no se rompió. Cuando regresé allí 20 minutos después de caminar por la zona "restringida", la tapa todavía estaba allí. Nadie descubrió que estaba en la instalación vigilada, ¡y fue divertido!

Por lo tanto, no soy un cerrajero de la categoría más alta, y no necesito ser un cerrajero para que la gente me deje pasar por la puerta principal. No necesito ser un codificador súper ninja solo para robar un disco duro de datos de tu computadora. Este video muestra mis habilidades como un cracker maestro y una llave maestra única: la tapa de una carpeta de cartón. Simplemente inserto una hoja de cartón entre los postigos de una puerta cerrada, los paso de abajo hacia arriba y las puertas se abren con una simple "llave".

Más adelante en la diapositiva, se muestra otra "clave": un correo electrónico falso que coloqué en mi iPad. Si solo lo imprime, se verá falso, le dirán: "¡lo imprimiste tú mismo!", Pero cuando lo ven en la tableta con estos hipervínculos azules, dicen: "¡Oh, es mágico, debe ser cierto!"

Tuve que llegar a las instalaciones vigiladas en Nueva York porque el administrador de la red notó que gran parte del tráfico de la red provenía de la computadora del subdirector financiero de la compañía. Por lo tanto, un especialista en redes tan genial, como yo, tuvo que llegar a este objeto y descubrir qué estaba pasando con la red. Tal era la leyenda, y pasé 2 horas en Google Docs escribiendo esta carta. Entonces, dice aquí que el nuevo propietario de esta compañía estaba muy molesto por este triste evento y recurrió a otra compañía con la solicitud de que enviara a su mejor especialista de red, es decir, yo, para verificar su servidor principal. Bueno, la segunda carta me fue dirigida personalmente, como si fuera del director de seguridad de la información de la segunda compañía, y él escribió que debería renunciar a todos mis asuntos y llegar allí mañana. Y que tengo que hacer el trabajo "excelente", porque "muchos ojos" miran este proyecto. En general, hice que pareciera urgente y político, de modo que nadie se sorprendió particularmente por mi llegada. Le mostré esta carta al "chico de la red", me llevó a la oficina, hablamos con el director de seguridad de la información durante 10 minutos. Y luego este tipo me acompañó en todos los escritorios con computadoras, pero podía insertar libremente mis unidades flash donde quisiera y hacer lo que quisiera. Así que realmente me encantó esta carta.

Por lo tanto, no me importan sus tarjetas de crédito, me importa un bledo la ley Sarbanes-Oxley, los ISO, que Lester tiene Linux, solo quiero joderte, arruinar tu estado de ánimo de la peor manera, quiero ser el peor quizás te suceda en el peor momento. ¿Te acuerdas de los gatitos?

Así que estas son mis 2 reglas que tomé de la película Serenity: "Quiero equivocarme" y "Seamos malos".

Es como un equipo rojo contra uno azul, así que no te ofendas si te golpeo por debajo de la cintura. Es como aquellos banqueros que son secuestrados y retenidos como rehenes por toda su familia hasta que las puertas del banco se abren a los ladrones. No es gracioso, realmente todavía está sucediendo. Esta es una de las cosas que la gente dice que no tiene nada de nuevo. El concepto de lo que estamos haciendo está tomado de la película de 1992 "Sneakers". Es como si la gente te estuviera contratando para que entres en algunos lugares para asegurarte de que nadie pueda hackearlos.

Ahora ha mejorado con este negocio, pero aún así, el concepto se conserva, no es nuevo y hay personas que lo entienden mejor que yo.

Otra cosa que debemos entender es que la administración es una respuesta, no una advertencia. Citaré a Dan Erwin, un oficial de seguridad de Dow Chemical en 2008, diciendo: "La mejor manera de llamar la atención de la gerencia sobre un plan de desastre es quemar un edificio al otro lado de la calle".

Saludos a todos los presentes. ¡Soy este fuego! Y ahora pasaremos a la parte divertida de la presentación, en la que hablaré sobre varias formas de encender esas luces.

La inscripción en el desmotivador: "Simpletons. ¡Incluso los patitos saben cómo reconocerlos!

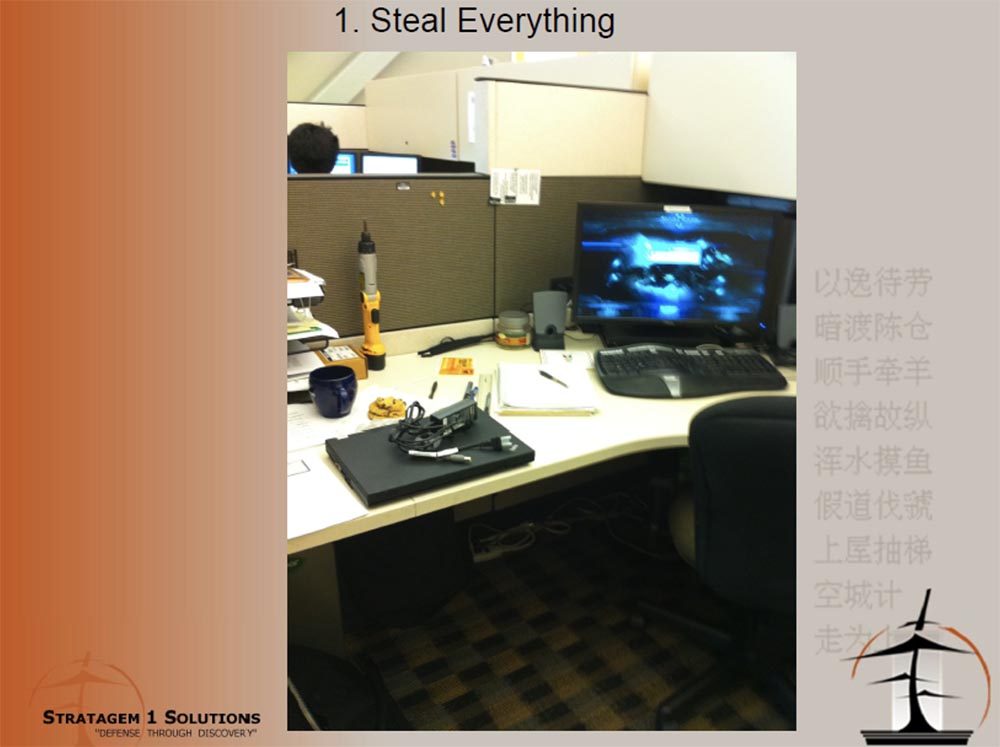

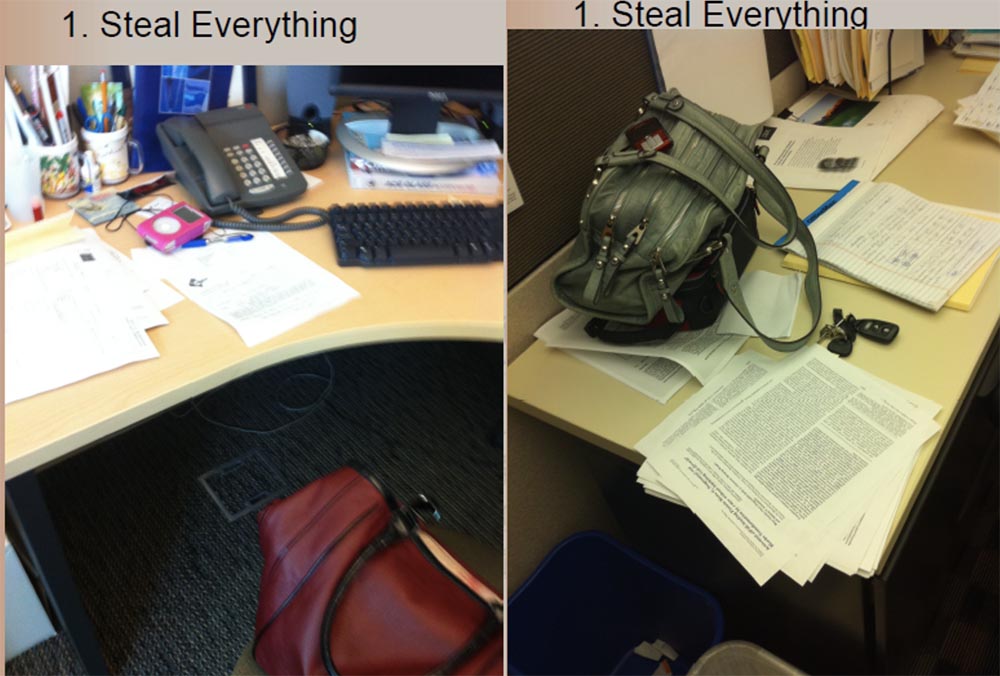

La inscripción en el desmotivador: "Simpletons. ¡Incluso los patitos saben cómo reconocerlos!Las diapositivas a continuación representan lo que yo llamo "usar datos negativos" porque robé este teléfono, "violé" esta computadora portátil y 30 computadoras portátiles en esta oficina no tenían cables antirrobo, porque la gerencia creía que eran " protegido ". Cuando llegué allí, solo estaban equipando las computadoras portátiles con cables antirrobo, y un tipo dejó su computadora portátil en la mesa junto con un cable y un destornillador, probablemente para que sea conveniente que un ladrón desenrosque el cable si estaba conectado a la computadora portátil. Pero como tenía hambre, solo robé galletas de su mesa.

Ya sabes, la gente piensa que la seguridad no debe ser tan exhaustiva que usan cables antirrobo para proteger sus computadoras portátiles. Debido a que tiene que unirlo a la mesa, y esto es difícil, debe doblarse, así que simplemente coloquemos este cable sobre la mesa, porque nadie lo tirará. Y saben que la mayoría de los guardias de seguridad realmente no intentan tirar de este cable para verificar, pero yo no soy un guardia de seguridad, soy un ladrón, lo tiraré para tratar de robar una computadora portátil.

Algunos usan un código de bloqueo, pero les aseguro que si este código es 0-0-0-0, intentaré escribirlo, si es 1-1-1-1, lo intentaré también, e intentaré marcar incluso 9-9- 9-9. Y si eres tan ingenioso que escribes 0-0-0-7-7, porque a las personas como tú les gusta mover solo la última o solo la primera rueda del castillo, probaré esta opción y aún abriré el castillo.

Voy a rebuscar en todos los cajones de tu escritorio y en todos los casilleros, y buscaré todo tipo de cosas allí. Un colega decente y honesto no mirará a la mesa de otra persona lo que hay allí, pero yo no soy así. En la diapositiva a la derecha, ves la computadora portátil de un chico, la arregló de manera absolutamente correcta y pensó que ahora que tiene un cable tan brillante, su computadora portátil está protegida contra robos. Pero luego puso las llaves en el cajón superior de su escritorio y tachó toda la seguridad.

La siguiente diapositiva muestra por qué robé este iPod retro, estas llaves del auto y una licencia de conducir. Porque estaban mintiendo sin vigilancia.

Ahora imagine que tomé sus llaves, bajé al estacionamiento, abrí el auto y luego puse las llaves en su lugar. Y después del trabajo, la habría estado esperando en el asiento trasero del auto con una pistola en la mano. Desde la licencia de conducir, averiguaría la dirección de su casa, y podría enviar personas que matarían a su familia si ella no volviera al trabajo y me robara los datos necesarios.

Los trabajadores deben saber que sus pertenencias personales les pertenecen solo a ellos, pero su robo puede causar un duro golpe no solo a ellos, sino también a la empresa en la que trabajan. Por lo tanto, ellos mismos deben garantizar la seguridad de sus pertenencias. Recordemos los lindos gatitos de la primera diapositiva.

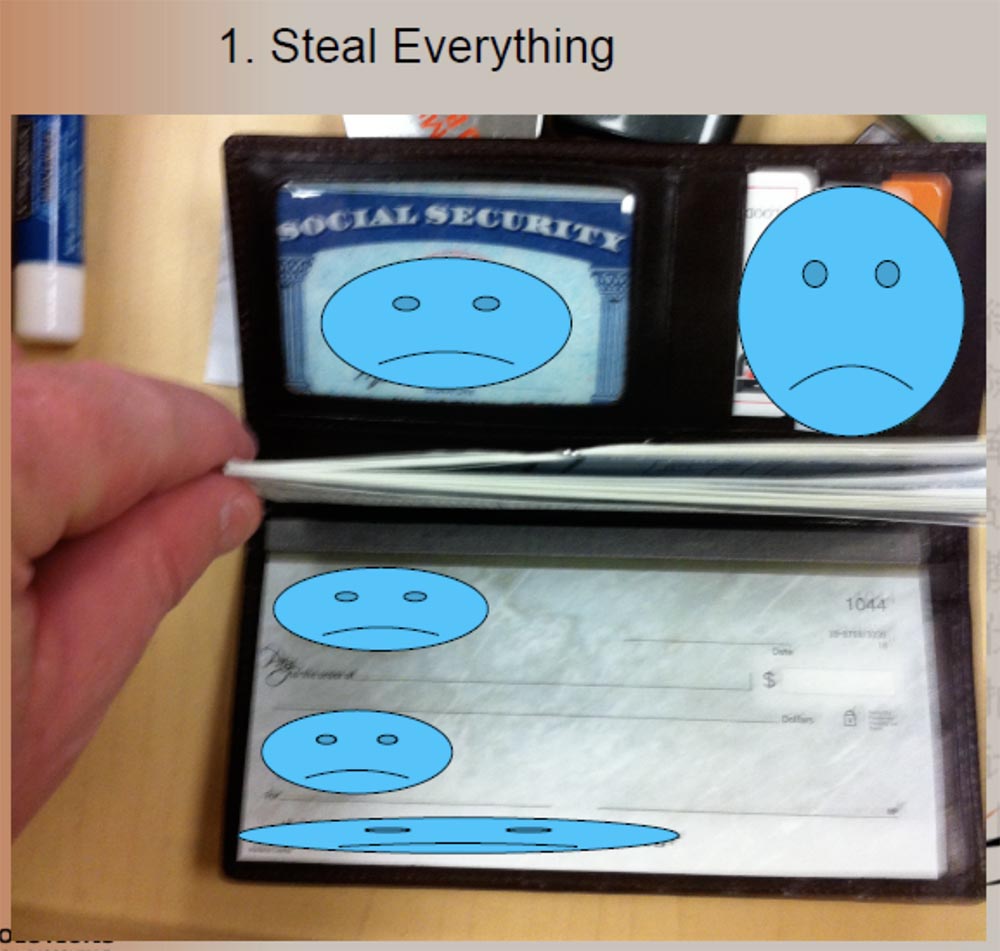

Mira la siguiente diapositiva, ¿sabes por qué hay tantos emoticones tristes? Debido a que este es un "juego terminado" para el propietario de esta billetera, hay una chequera vacía, tarjetas de crédito, una tarjeta de identidad y una tarjeta de seguro social con la firma del propietario aquí.

Cuando iba a robar mi primer automóvil, muchas personas giraban allí, y luego llegué a las 2 de la mañana y abrí tres Mercedes-Benz y un Beamer y me tomó menos de 60 segundos, como en la película con Nicholas Jaula Deberías haber visto al gerente de seguridad cuando me acerqué a él y arrojé 4 llaves de estos autos sobre la mesa; la expresión en su rostro era simplemente indescriptible.

Por cierto, incluí esta diapositiva en la presentación: esta imagen del escritorio de mi casa.

Por lo tanto, me gustaría que los empleados tomen contramedidas contra el robo, para que cierren las cajas en el trabajo, incluso si dejan el lugar de trabajo por un corto tiempo, no dejen carteras, tarjetas de crédito, revisen libros en las mesas, garanticen la seguridad de su propiedad en el trabajo y en el hogar, la seguridad de sus carros Quiero que entiendan que está prohibido que dos personas pasen el "pase" a lo largo de un pase y expliquen a los demás que esto amenaza su propia seguridad. No puede pasar el certificado emitido por la empresa a nadie, no puede dejar su computadora, computadora portátil y teléfono inteligente sin supervisión. Finalmente, si ve a una persona sospechosa, o alguien que no debe estar dentro o fuera del edificio, informe inmediatamente a la seguridad o la policía.

¿Sabes lo que hice una vez? Aparecí en una cruz de silla de ruedas con 4 libros en mis manos. "¡Jason, imbécil!" Y soy así, sí, estoy tratando de robarte, ¿realmente crees que estoy preocupado por mi posición desfavorecida, porque no debería estar en este cochecito? Soy malvado, realmente voy a hacer ESTO, y me dejas entrar al objeto protegido con estos 4 libros.

Quiero señalar que usted mismo no necesita empujar a esa persona discapacitada fuera de las puertas o abrir puertas frente a él si está avergonzado o tiene miedo de insultarlo. Pero si viste algo sospechoso, dilo. Recuerde que cualquier empleado es parte del sistema de seguridad de la compañía. Si cree que algo es sospechoso, no dude en informar al guardia sobre esto, es su trabajo verificar a todos los visitantes sospechosos.

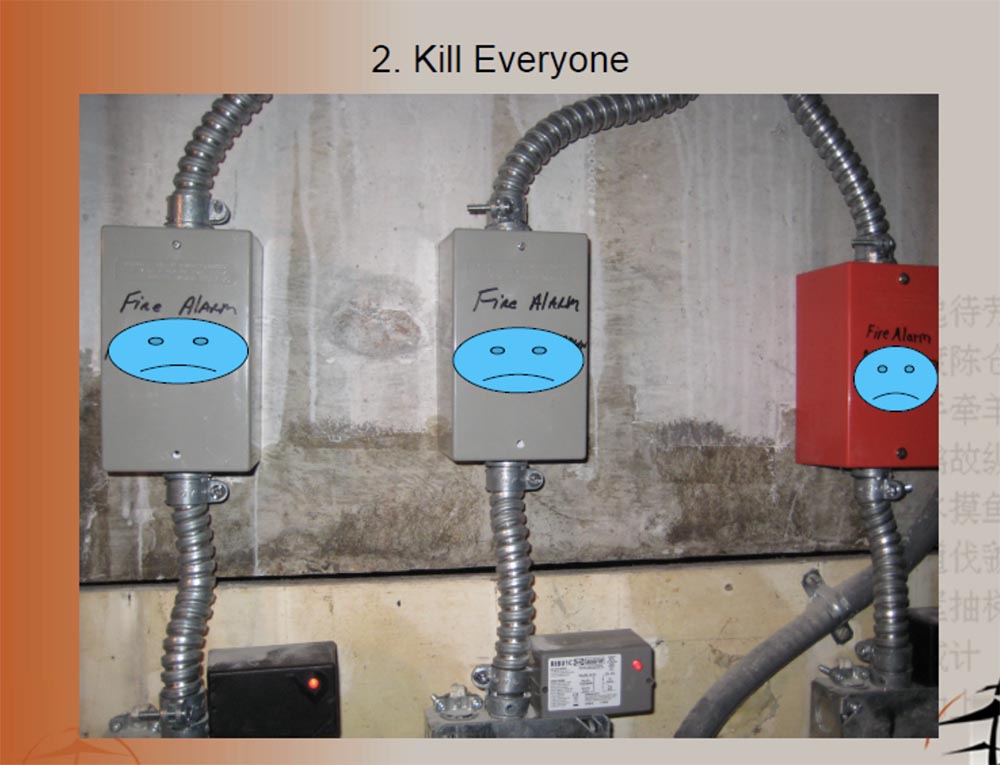

Entonces, descubrimos qué significa "robar todo", así que ahora hablaremos de "matar a todos".

Esta diapositiva muestra una foto tomada a las 2-30 del domingo por la noche en el área de trabajo del sótano del hotel, fui allí con mi pijama y descalza, porque me quité toda la ropa en el baño del área de invitados, y pensé qué podía hacer aquí y cómo Resultó que podía hacer mucho. Entré en la habitación con equipo mecánico y vi que ninguno de los interruptores tenía cerraduras.

Imagine que tengo algo como OBS, trastorno obsesivo compulsivo, estoy loco, y si estos interruptores están apagados, los encenderé, si están encendidos, los apagaré, si hay un botón rojo, lo presionaré dos veces, pero No pienses que soy un completo imbécil. Si hay sustancias químicas venenosas allí, se encenderán, el humo pasará a la ventilación y se puede activar una alarma de incendio. , , , , .

, , – , . , , 2-30 ! ! , .

, , . , , .

, . , , , .

, . - , . , , . . . : «, »!

: « «» «-47», -4, , , . , ». , .

, , . . , : «!», , . , , , , , .

, , . , 2 , . : « ?», : «!», . , , . , , , . , , , . . , , – WI-Fi , , iPad , .

: , , . :

- ;

- , ;

- , / , , / , ;

- , , ;

- ;

- , , , , , .

Enseñe a su gente a comprender una palabra de lo que está sucediendo en el lugar de trabajo, enséñeles esta palabra clave. Siempre le digo a la gente que el código "¡Oh, Dios mío, tiene un arma, todos moriremos!" No es el mejor código en caso de peligro. Les aconsejo que usen la palabra Bígaro (bígaro) en esta combinación: “¿Dónde está el Sr. Bígaro? ¡Se llama al señor Perewinkle! y similares Espero que algún día creen el Instituto Periwinkle, porque es una palabra muy divertida.

Compruebe la seguridad de su equipo y su gente constantemente. Cuando caminé sobre un objeto durante una hora, noté una puerta que podía abrir fácilmente. Justo encima de ella había una cámara y dos cámaras más en el estacionamiento, mal sintonizadas. Y podría pasar diagonalmente más allá de ellos, y nadie lo notaría, especialmente si cambiara el ángulo de esta única cámara sobre la puerta. Comencé a hablar sobre esto con el jefe del servicio de seguridad, él agitó su mano, dijo que esto no tenía sentido y me invitó a su oficina. No había seguridad, me mostró las pantallas de las computadoras y los monitores, todos estaban apagados. Los encendió, y una cámara no funcionó: era precisamente esa cámara que estaba encima de la puerta, lo que solo proporcionaba una observación competente. Lo miré a los ojos y dije: "¡Esto no es serio!". Creo que no fue el único que pudo verificar esto, porque ahora esta persona ya es un ex jefe del Consejo de Seguridad.

Ahora pasemos a la tercera parte de la presentación: el colapso financiero completo y comencemos con el espionaje. Mire estos emoticones con el ceño fruncido en la diapositiva, significa que todo está mal.

¿Sabes por qué? ¡Porque soy un ambientalista! ¿Sabes cuántos árboles pobres mueren sin sentido todos los días por las impresiones que dejas cerca de tu impresora? Entonces sepan que no mueren en vano, porque cuando venga, los tomaré a todos. ¡Liberaré estos árboles! Tomaré tus impresiones y las llevaré conmigo, solo para asegurarme de que no te hayas olvidado de los pobres árboles.

Sabes por qué esto es realmente triste, porque estas personas todavía usan máquinas para destruir documentos de datos confidenciales. Sin embargo, todo lo que tendría que ser cortado, pasado por una trituradora, lo pondremos en este gran cubo azul por ahora.

Esta es toda la información confidencial, y así es en el Distrito de Columbia, y en las instituciones financieras, y en el Departamento de Defensa, en todas estas oficinas seguras, que ni siquiera pueden ingresar a los limpiadores, porque hay datos de alto secreto. ¿Y sabes lo que hacen los empleados? ¡Por la noche, solo sacan este cubo azul de papeles y lo ponen fuera de la puerta! Esto es realmente terrible, es decir, quiero decir, terrible para un tipo tan malo como yo. Sigamos adelante.

Si el atacante no sabe dónde se encuentra la unidad flash de su servidor de intercambio, simplemente deje la unidad flash USB en el puerto USB deseado. Esto le mostrará de dónde descargar información confidencial. ¿Qué pasa con su servidor financiero, dónde están todas las cuentas? Los 25 empleados que reciben sus salarios allí creen que no hay nada malo en pegar un pedazo de papel con la palabra CONTABILIDAD en una de las computadoras. Para que el criminal no pierda el tiempo buscando este servidor, sino que inserte inmediatamente una unidad flash USB cuando sea necesario.

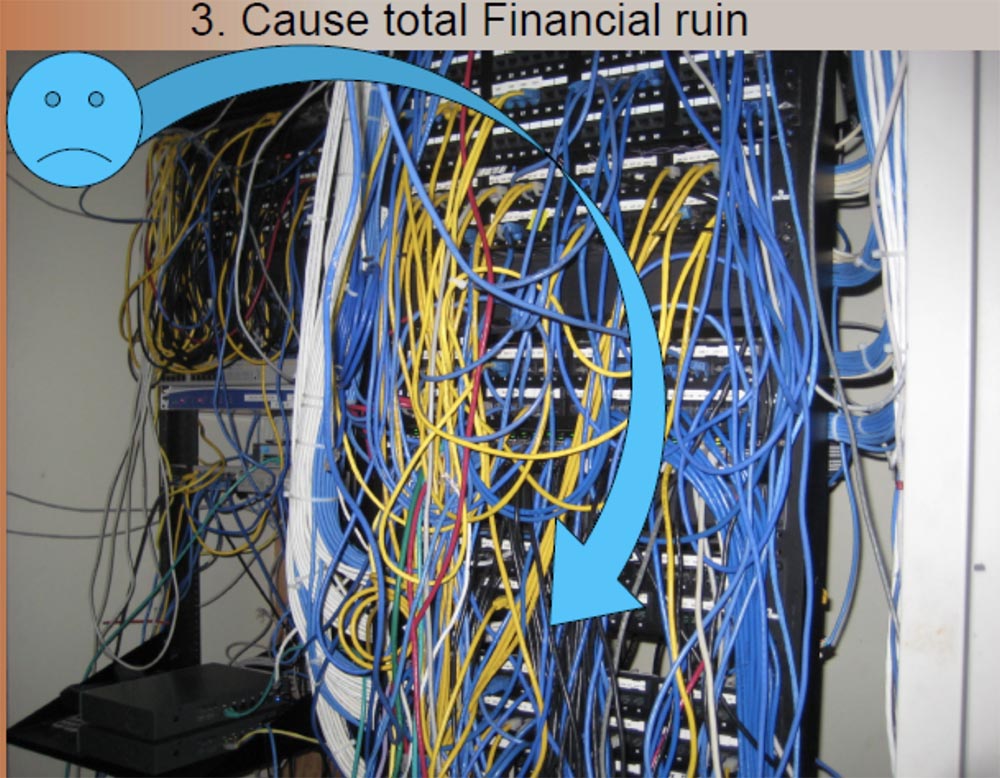

Si desea organizar una intervención telefónica, no necesita buscar algo especial, simplemente vaya a este lío de cables y use el que necesita.

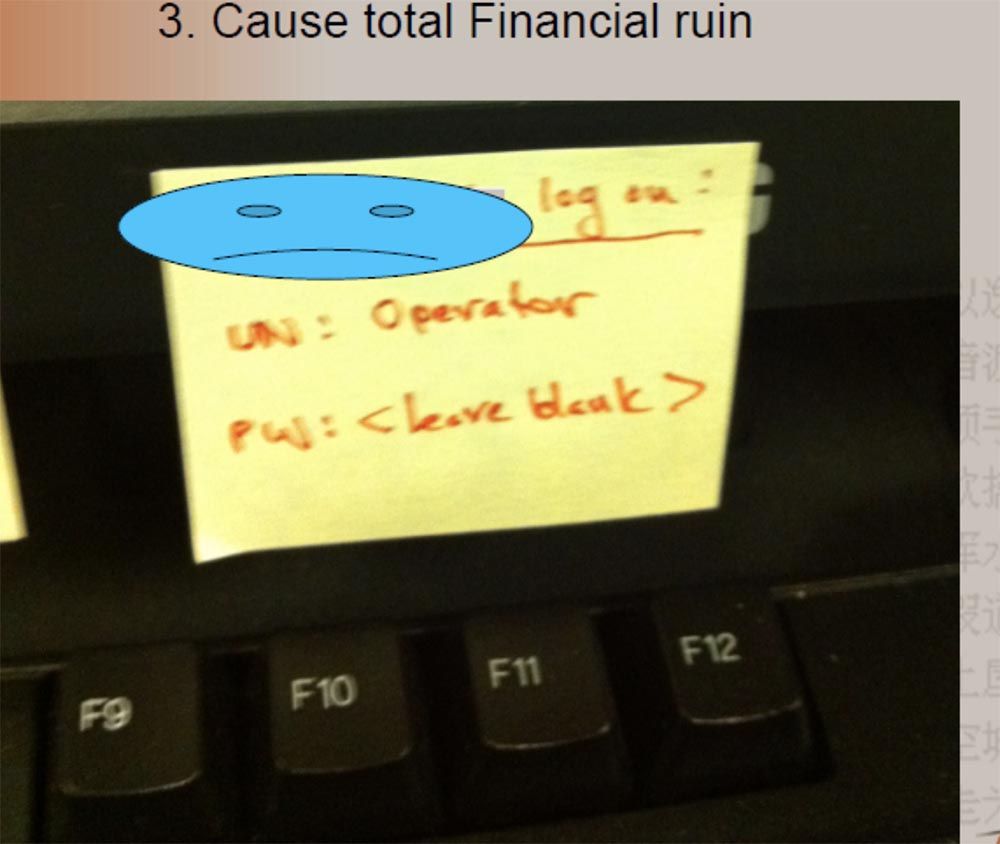

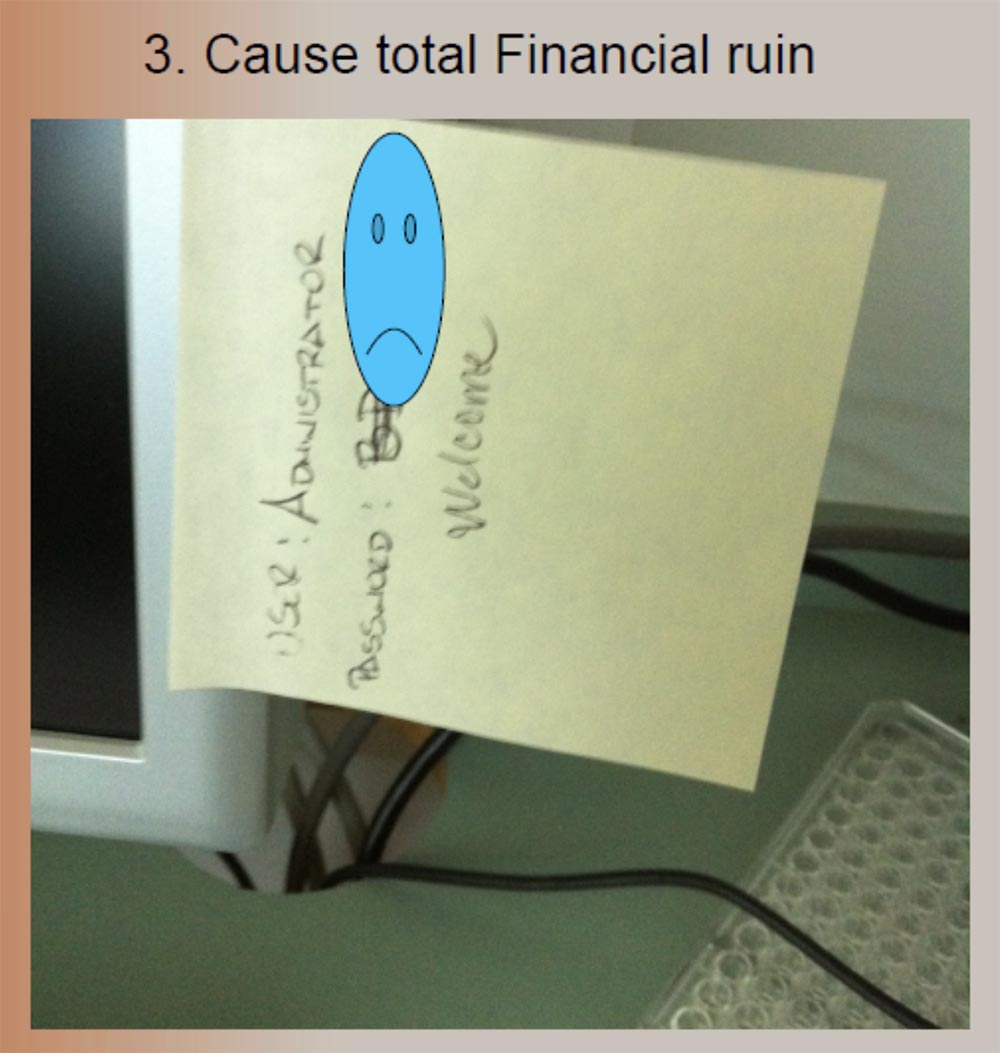

¿Sabes lo difícil que es robar o falsificar contraseñas? Necesitas entender Linux, para ser técnicamente inteligente, esto no se trata de mí. Por lo tanto, solo voy a esta tabla y leo la contraseña en la etiqueta.

Por lo general, elimino la etiqueta de contraseña y dejo el clip en blanco para que piensen un poco.

Y esta imagen en la diapositiva superior es una de mis favoritas. Esta es la oficina de un laboratorio farmacéutico que realiza investigación bioquímica. Estas son cosas complejas, así que terminemos la ciencia del cohete y escriba una contraseña más simple. Y tachan una contraseña alfanumérica especial, que era bastante complicada, y la reemplazan con esta palabra Bienvenido. De hecho, ¡bienvenido a mi computadora!

Hay algo peor que verme en pijama de Pepsi: verme con un traje formal, porque me da la oportunidad de hacer cosas realmente terribles. Porque si estoy en este traje, entonces quiero "tirarte".

Junto a él, mi atuendo favorito es un chaleco, al que llamo Wasted Doom, "Sense of Doom", porque creo que suena genial.

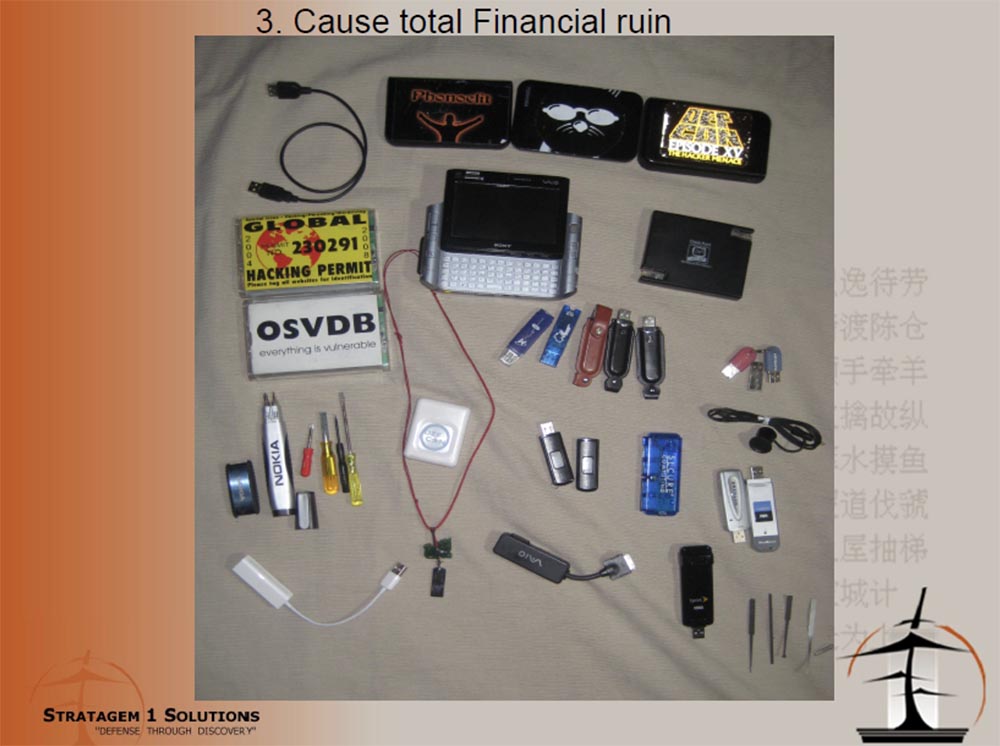

En esta diapositiva ves mis "juguetes", hablé de ellos el año pasado, y ahora ya tengo una versión del chaleco Wasted Doom 2.0. Utilizo estos bolígrafos con una cámara de video y USB, no los dejo en mi bolsillo, sino que los pongo en su pequeño vaso para lápices y los dejo, y la cámara de video incorporada graba todos sus inicios de sesión, contraseñas y sus conversaciones.

Tengo una pequeña linterna increíble: una cámara de video con 8 GB de memoria y USB, por lo que puedo robar sus datos con ella, además, una grabadora de video también está integrada en mi reloj. Con estos dispositivos, puedo hacer lo que quiera. Me los proporcionó una agencia de 3 cartas ubicada en el Distrito de Columbia, y la única condición para usar este equipo que se gastó miles de millones de dólares para construir fue mi obligación de nunca hablar de eso en público.

Otro dispositivo que uso en mi chaleco se parece a una unidad flash USB normal. Este es un Keylogger espía, o un keylogger que puede interceptar y grabar todas las manipulaciones con un teclado de computadora. No es detectado por ningún antivirus, es muy difícil detectarlo visualmente y simplemente insertarlo en cualquier ranura libre: hay 2 versiones, para USB o un conector de teclado PS2. Registra todo lo que escribe en el teclado. Lo encontré en el sitio web de Think Geek.

El siguiente sitio muestra la matriz de riesgos.

El eje vertical es el eje de probabilidad de riesgo cuando se utiliza el spyware disponible para la compra en el sitio web de Think Geek, y el horizontal es la intensidad o el grado de exposición. Un bajo grado de riesgo se muestra en verde, medio en amarillo y rojo indica un desastre completo. Por lo tanto, interceptar las pulsaciones de teclas en el teclado de una computadora CEO, o director ejecutivo, lleva a tales consecuencias.

Se cree que hay un grupo muy limitado de personas que tienen acceso a todas las tecnologías de espionaje que se muestran aquí. Sin embargo, imagínese, resulta que cualquiera puede comprarlos: estos folletos publicitarios muestran muchos dispositivos para espionaje en la oficina. ¿Crees que solo los hackers pueden robar datos? ¡No es necesario en absoluto!

Si realmente odio a mi jefe, odio mi trabajo, quiero robar un montón de secretos de la compañía, ¿qué haré? Aprovecharé estos volantes, que se arrojan a mi bandeja de entrada, y veré que puedo usar este interceptor de teclado para robar información de la computadora del jefe, uso una grabadora de video para grabar secretos y una grabadora de audio para grabar conversaciones y reuniones confidenciales. No es dificil. Siempre digo: ¡es fácil hacerlo si puedes hacerlo tú mismo! Las personas se protegen de amenazas graves que provienen del exterior, pero no tienen en cuenta los riesgos asociados con las amenazas dentro de la propia empresa.

La siguiente diapositiva muestra la conexión de los adaptadores para Pony Express en una sucursal de uno de los bancos en la costa oeste. Tuve 4 sucursales, 4 intentos, 4 éxitos. Después del cuarto intento, finalmente me dijeron que parara. La razón por la que pude hacer esto, por la que pude ingresar libremente a estas ramas, fue la siguiente.

Me acerqué a ellos vestido con una chaqueta azul DEFCON, vestía ropa de trabajo, ella usaba rayas de advertencia y les dije que me habían enviado desde la oficina principal. Dije que teníamos una caída de voltaje en la red, y necesito verificar si esto afectó las operaciones que está realizando, así que conecte este dispositivo a su red para que pueda tomar lecturas y transmitirlas a la oficina principal para que entiendan que esta pasando Y, por cierto, necesito entrar y asegurarme de que todas las computadoras funcionen correctamente, que no se hayan visto afectadas por sobretensiones y que los UPS estén en condiciones normales.

Tenía un nombre falso, una compañía proveedora de equipos falsos, un número de teléfono falso de la compañía, pero me salí con la suya. Si irrumpe en ellos con una máscara con una escopeta en sus manos, sabrán cómo actuar, se les enseñó esto. Pero no ofrecían la opción de un loco como yo. Me guiaron a través del área de pago, a través de los cuartos traseros, pasando la caja fuerte del dinero, pasando una caja fuerte grande. ¡Imagina cuánto daño podría hacerles! Pero todo lo que hice fue enchufar mi pequeño adaptador Pony Express. A la derecha de la diapositiva, verá el UPS donde me conecté, para esto tuve que pedirle al gerente que se levantara de su escritorio.

Por lo tanto, quiero contarles sobre las contramedidas contra el espionaje interno:

- Como la mayor parte de la información se almacena en papel, las compañías deben destruir todos los documentos en la destructora antes de tirarlos.

- No imprima información importante innecesariamente. Después de imprimir, colóquelo en un sobre seguro o colóquelo en un lugar inaccesible para terceros.

- La información que se encuentra libremente sobre la mesa se puede copiar, fotografiar o robar.

- Guarde todos los documentos importantes en armarios cerrados. Bloquee el gabinete cuando no lo esté usando.

- Las empresas deben invertir en tecnologías que eviten la copia de información confidencial confidencial.

- Las empresas pueden establecer el control de acceso para el software que indica a las personas autorizadas que pueden imprimir páginas específicas de ciertos documentos. Esto evitará negligencia en la impresión de documentos, exponiendo a la empresa a riesgos innecesarios.

- El cifrado de impresión es otro método para proteger la información confidencial de la empresa. Cuando se imprime un documento, la información confidencial se oculta en campos especiales donde se realiza el cifrado. La información cifrada solo puede ser vista por personas autorizadas para ver dicha información.

En primer lugar, debe enseñar a sus empleados a no hacer clic en los enlaces de phishing en los correos electrónicos, a no ir a sitios maliciosos, a no decir que este estúpido usuario fue allí, no a llamarlos estúpidos, sino a enseñarles que no pueden hacerlo. Es lo mismo que contratar a un empleado que no tiene una licencia de conducir, y luego le doy las llaves del auto y le digo: "¡Ven, tráeme mi Bentley aquí!" Él va y choca el auto. ¡Pero el idiota no es el tipo que conducía el automóvil, sino el que le dio estas llaves! Si le das tecnología a los empleados, debes enseñarles cómo usarlos. Debe enseñar a sus empleados a comprender lo que van a hacer. Debes fortalecer a tus empleados. Cuando digo "fortalecer", no me refiero a los sindicatos, o que deberían estar armados con bates de béisbol, aunque eso sería divertido.

Sus empleados deben saber que son parte del equipo de seguridad de su empresa, desde el CEO hasta el servicio de mensajería, para que comprendan cuánto depende de ellos. Deben saber que la seguridad es su trabajo y su deber, que se les exige seguridad.

Tengo un chico en el trabajo que semanalmente me envía 15 cartas de su correo, que él considera phishing o simplemente extraño, para que compruebe si hay malware. Y cada vez que le digo "maravilloso, gracias", porque la 16ª carta puede ser realmente peligrosa y no será una falsa alarma. Es necesario asegurarse de que las personas noten que alguien sin un ícono está en el lugar equivocado, y detenerlo y preguntar qué está haciendo aquí. Necesitas decirle a la gente que hicieron lo correcto. Para que esto cree competencia, para que los empleados digan: "¡Esta maldita Suzanne siempre recibe crédito porque hace esas cosas!", Lo que significa que los demás deben hacer lo mismo, deben atrapar a los que no tienen una insignia. Esto no significa que deberían detener a alguien por la fuerza, para esto hay protección.

Tiene un enorme potencial humano para la seguridad, ¡así que aprenda a usarlo correctamente! Y tan pronto como deje de decir "usuarios tontos" y comience a decir "mis colegas en el departamento de seguridad de la información", ¡ganará!

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los Estados Unidos! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?