Mi nombre es Ken Westin, le diré lo que significa ser un acosador cibernético profesional

(el acoso cibernético es el uso de Internet para buscar una persona, grupo de personas u organización) .

Soy el fundador de GadgetTrak, en el que era un hacker y CEO a tiempo parcial, y el desarrollador de herramientas técnicas para recuperar dispositivos robados de personas. También creé un motor de búsqueda para buscar datos EXIF en imágenes.

Ahora no trabajo para GadgetTrak y actualmente soy el analista de seguridad senior actual en Tripwire Inc., involucrado en muchas investigaciones, recopilar información de las redes sociales y otras fuentes, y enviar a la gente mala a la cárcel.

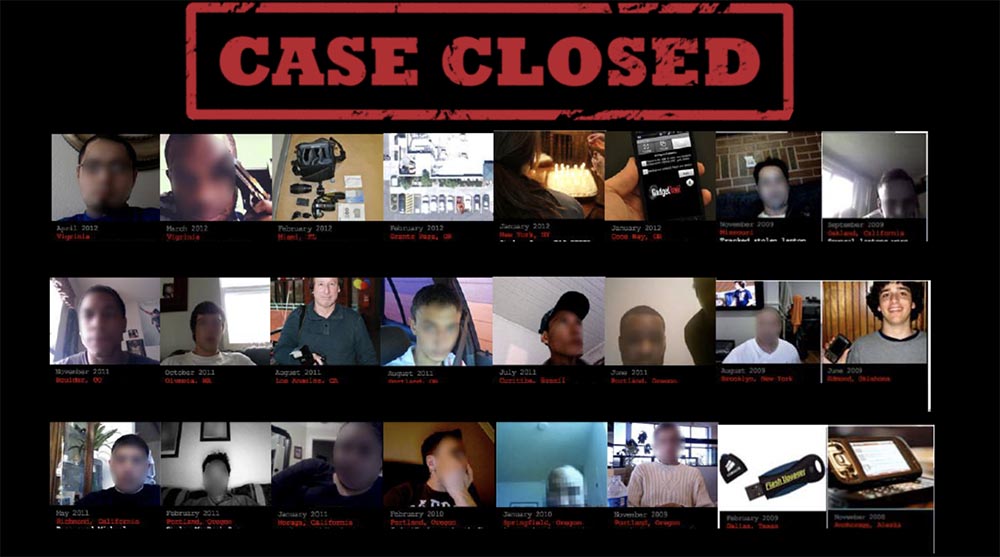

Esta diapositiva muestra el "Muro de la Vergüenza": estas son fotos de personas reales de investigaciones reales en las que participé. Ves muchas fotos tomadas por la cámara web, borré deliberadamente los rostros de los atacantes para mantenerlos en el anonimato. Algunas de estas fotos fueron tomadas de los dispositivos que devolví, y no fueron tomadas por una cámara web.

Curiosamente, durante más de la mitad del tiempo cuando fui a la policía para recuperar los dispositivos robados, me pidieron que me ayudara en otras operaciones que llevaron a cabo. Muchas veces pasé a ayudar en asuntos relacionados con las drogas, el robo violento de automóviles, el robo de computadoras portátiles. Algunos de estos casos estaban relacionados con el uso de dispositivos troyanos que usan vulnerabilidades de virus, programas maliciosos que espían a las personas, hablaré sobre esto con más detalle durante la presentación. Desarrollé herramientas que ayudaron a vigilar a los intrusos mientras trataba de mantener mi privacidad.

Puedes imaginar que parte de mi trabajo critica a las personas que no entienden que los métodos de espionaje que utilizo se usan para resolver crímenes y prevenir sus graves consecuencias.

La pantalla muestra una diapositiva con una cita de una revisión de la conferencia Black Hat: "Creo que debería prestar atención al lado ético de la aplicación de tecnologías que está tan feliz de demostrar".

Quiero señalar que muchas de las aplicaciones que se ofrecen en el mercado son capaces de hacer cosas más terribles con información que las que uso para devolver dispositivos robados.

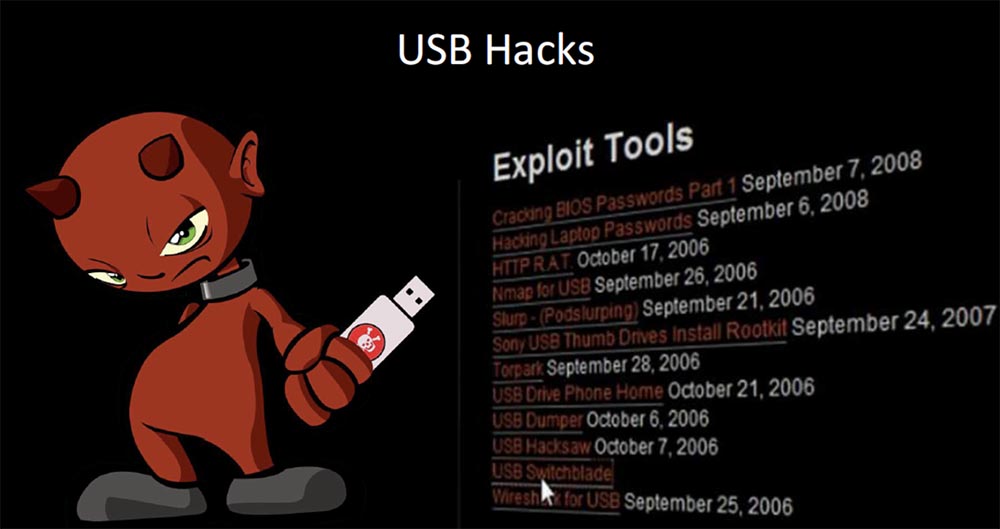

Comencé a usar mis herramientas cuando trabajaba para una empresa especializada en bloquear dispositivos USB. Fue hace mucho tiempo, en 2006-2008.

En ese momento, mi impacto en la seguridad fue similar a la forma en que un administrador de red intenta proteger sus servidores web y la administración del sitio. Realmente me preguntaba cómo se utilizan estas herramientas basadas en USB para hackear redes. Sabes que acceder a la red desde el exterior es bastante difícil, pero al ser un hacker perezoso, puedes usar dispositivos USB para descifrar el sistema y robar datos. Entonces comencé a trabajar con estas herramientas e incluso creé el sitio

usbhacks.com , donde comencé a publicar algunas de mis herramientas y la comunidad de usuarios del sitio comenzó a desarrollarse. Trabajar con algunos miembros de la comunidad fue realmente interesante, y el interés en mis desarrollos se manifestó en ambos lados de la ley.

Luego, por primera vez, recibí una pequeña "llamada" del FBI, pero aún así descubrieron mis intenciones de hacer el bien, no hacer daño. En ese momento, nadie estaba discutiendo o distribuyendo tales herramientas para pruebas de seguridad. Pero ahora, con la ayuda de tales herramientas, los administradores de red realmente pueden verificar sus redes para ver cómo responderán a tales herramientas de piratas informáticos.

Muchos investigadores de seguridad todavía me piden estas herramientas, por lo que proporciono un enlace a mi sitio web

usbhacks.com/USBHACKS.zip , donde puede descargarlas, simplemente configure su antivirus para que no bloquee estos programas. Puede adaptarlos a sus necesidades cambiando algunos scripts, y seguirán funcionando.

Después de estudiar estos dispositivos USB, pensé en cómo usarlos, hacerlos más amigables, cómo reemplazar el software malicioso "troyano" con algo útil.

Por lo general, conecta una unidad flash USB con la ejecución automática, ejecuta el archivo binario y puede recopilar mucha información. Puedes hacer muchas cosas si puedes interceptar el hash. Para devolver cosas robadas, creo que lo sabe, puede obtener una dirección IP, puede encontrar la dirección de red interna, puede determinar la geolocalización por esta dirección IP y averiguar en qué ciudad se encuentra. Pero la información más útil fue el nombre de la computadora y el nombre del usuario que trabaja con este sistema.

Publiqué mi herramienta en línea de forma gratuita. En realidad, era parte del diploma de mi maestría, parte del sistema que construí, y tenía curiosidad por saber qué haría la gente con él. Me sorprendió la cantidad de personas que se interesaron en mi recurso y utilizaron el gadget publicado en la página principal del sitio. En 2-3 días, alrededor de 20,000 personas se registraron allí. Puedes imaginar que todo esto pasó por un servidor central y que pudiste activar el seguimiento remoto, ya que después de conectar el dispositivo envió datos al propietario. Logré recopilar una gran cantidad de información sobre los dispositivos con los que funcionaba mi gadget.

La diapositiva muestra el texto de la carta que se envió a los usuarios.

"Asunto: Robo de gadget: dispositivo detectado.

La unidad flash USB que informó como perdida o robada estaba conectada a una PC y pudimos extraer los siguientes datos del sistema para su investigación:

- dirección IP pública: xxx.xx.xxx.xxx,

- host: xxx.xx.xxx.xxx,

- dirección IP interna: xxx.xx.xxx.xxx,

- nombre de la computadora: XXXXXXXXX,

- nombre de usuario: xxxxx

País: Estados Unidos

Estado: Oregon

Ciudad: tialatina,

Código Postal: 97062

Código de Área: 503

Latitud: 45.3653

Longitud: - 122.758 "

No se trataba solo de dispositivos USB, descubrí que mi dispositivo funciona con discos duros externos y dispositivos GPS, porque sucedió al igual que la actualización de mapas. Trabajó con el iPod, y si durante este tiempo no lograron cambiar el software de la tableta, fue suficiente para conectarle una unidad flash USB y obtener acceso. Todo esto fue muy interesante.

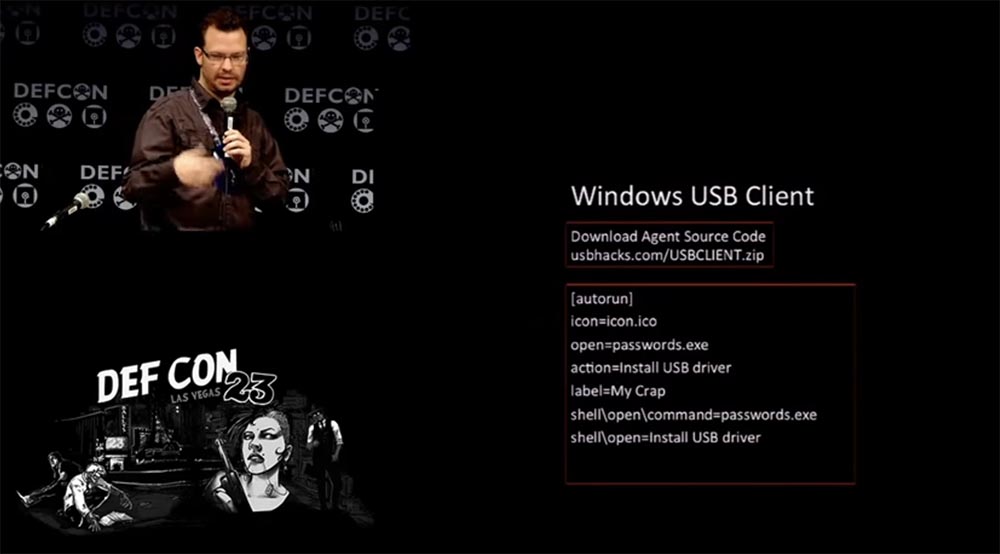

También creé un cliente USB para Windows, cuyo código se proporciona en esta diapositiva, y puede descargarlo en

usbhacks.com/USBCLIENT.zip .

Está escrito en C ++, tiene ejecución automática y utiliza la vulnerabilidad del producto Microsoft que existe hasta el día de hoy. Puede ver computadoras con Windows XP en varias instituciones y centros médicos que aún son vulnerables a este tipo de ataque. Daré algunos ejemplos más adelante. Y aunque todos sabemos cuán vulnerables son los dispositivos USB, incluso en la conferencia BlackHat de este año hubo muchas personas que "arrojaron" un montón de sus unidades flash y se convirtieron en víctimas de tales dispositivos espías con la ayuda de los cuales los datos fueron robados de sus sistemas . Y no estoy seguro de que si fuera uno de ustedes, entonces él no hubiera aprovechado esta oportunidad.

Otra cosa que descubrí es el problema con la obtención de una dirección IP. La autoría de tal ataque se atribuye a China, pero es difícil establecer inequívocamente dónde se inventó. Ya sabes, a las agencias de aplicación de la ley no les gusta meterse con los papeles, pero cuando tienen que lidiar con direcciones IP, tienen que redactar muchos documentos para recibir una orden judicial para recibir esta información de un proveedor de servicios de Internet (ISP).

Además, no es posible identificar exactamente quién estaba frente a esta computadora o un dispositivo robado durante el delito. Puede determinar el propietario de la IP, pero él dirá: "¡no fui yo!", Y no probará nada. Además, puede cambiar la dirección IP o usar un anonimizador. Debido a la conexión a través del servidor proxy, determinar la dirección IP no es particularmente precisa.

En general, el proceso de determinación de IP lleva mucho tiempo, de 2 semanas a 3 meses, y este es un problema muy grande, por lo tanto, al buscar dispositivos robados, debe actuar rápidamente, especialmente si el ladrón intenta protegerlos de la detección. Cabe señalar que, por lo general, las empresas involucradas en la búsqueda de dispositivos robados utilizan métodos de investigación más "audaces". La siguiente diapositiva muestra el iPod que busqué.

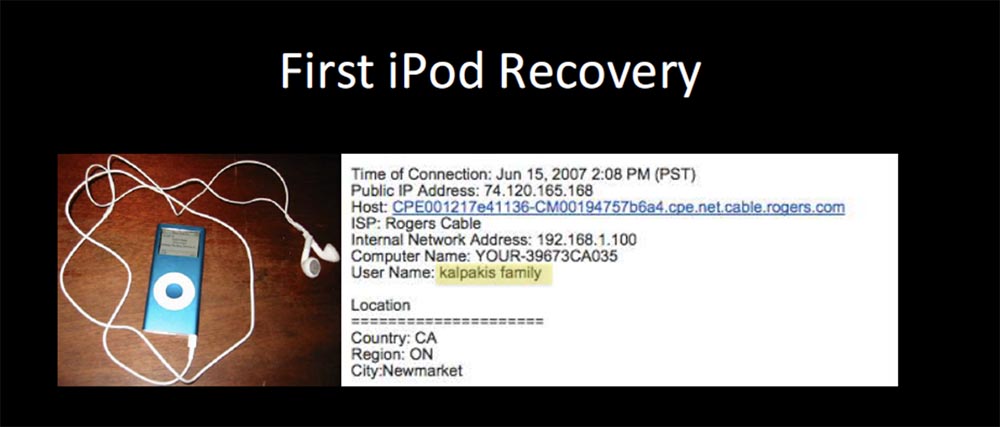

Hubo muchos niños que instalaron mi dispositivo en sus tabletas. Una vez que un chico robó una tableta de este tipo en la escuela, y cuando llegó a casa y la conectó a una computadora, mi dispositivo rápidamente determinó todos los datos necesarios, y fue una buena suerte que el nombre del usuario fuera "familia Kalpakis". Como la escuela solo tenía un hijo con ese nombre, logró devolverle este iPod.

El significado de mi idea era que si se podía rastrear un dispositivo robado, muchas personas se negarían a robar dichos dispositivos.

También descubrí que todos estos dispositivos podían funcionar junto con una cámara infrarroja de alta calidad que capturaba una imagen térmica. Me dirigí a la compañía con una propuesta para hacer un agente de software especial para ellos, que podríamos usar para proteger estas cámaras, cada una de las cuales cuesta alrededor de $ 3000. Fue bastante simple, ya que las cámaras grabaron la imagen en una tarjeta SD, y escribí un código especial para flashear la cámara.

El significado de la protección era que si alguien expulsa una tarjeta vieja de la cámara e inserta una nueva, el código grabado en el firmware de la cámara se instalará automáticamente en esta nueva tarjeta, lo que ayudará a bloquearla. Esto facilitó no solo la búsqueda de cámaras infrarrojas robadas, sino que también permitió controlar su exportación ilegal a países extranjeros. Por ejemplo, si se descubriera que dicha cámara estaba conectada a una computadora en algún lugar de Irán, el vendedor de la cámara habría tenido grandes problemas.

Además, el agente de software permitió usar un archivo con una imagen IR como contraseña, como esta foto de un gato.

Además, le contaré cómo intenté crear un cliente similar para los productos de Apple. La dificultad era que no había una función de ejecución automática en Mac OS X, pero se podía engañar a la gente. La mayor vulnerabilidad que me gusta explotar es la avaricia humana y la estupidez. Usé el script de Apple, y puedes preguntar por qué. Debido a que estos scripts son más confiables, son adecuados para la mayoría de las aplicaciones para el eje "apple". Hay una aplicación de iTunes que intenté engañar. Coloqué mi troyano en un archivo .mp3. Pero el hecho es que OS X tiene esta característica: si intenta cambiar la extensión de la aplicación escribiendo al final de .mp3, el sistema lanzará automáticamente la extensión .app al final del archivo para que el usuario sepa que esto es realmente un programa, no un archivo de música .

Por lo tanto, tuve que usar algo como un homoglifo, un símbolo con ancho cero, para esto tomé la letra turca llamada "orgánico" y el sistema dejó .mp3 al final de mi archivo, sin tratar de proporcionarle una "cola" .app. La siguiente diapositiva muestra el código utilizado en mi script.

Le permite obtener información sobre el sistema, el nombre de usuario, el nombre de la computadora y otra información cuando usa la aplicación iTunes. Este script le permite conocer todas las aplicaciones en ejecución, y esto es genial, porque puede escribir varios scripts que se incorporarán a ellos e intentar robar datos. Hice que iTunes recopilara los datos que necesitaba y los enviara como archivos de música a mi URL, para poder escuchar música y hacer cosas "malas" en su contra.

Lo mejor es que puede crear scripts de shell a partir de scripts de Apple, pero tenga cuidado si decide ejecutarlos en su sistema.

Tenga en cuenta que los dispositivos USB siguen siendo un vector de ataque. Se sabe que con su ayuda, el virus Stuxnet ingresó al sistema de instalaciones nucleares en Irán y de la misma manera se propagó a los equipos rusos. El software malicioso, el gusano W32.Gammima AG, penetró en la Estación Espacial Internacional (ISS) utilizando un dispositivo USB en 2008.

En 2012, el Centro de respuesta a incidentes informáticos ICS-CERT en sitios industriales y de misión crítica informó que dos plantas de energía de EE. UU. Resultaron heridas después de que un empleado trajo una unidad flash infectada con el virus. Muchas computadoras que usan Windows XP aún son propensas a tales amenazas, lo que se observó en la conferencia Black Hat en 2015.

Una dirección IP es una forma de detectar la pérdida, pero tengo que procesar información de muchas otras fuentes. Esta diapositiva muestra el "muro loco" que viste en muchos programas de televisión en los que la policía intenta resolver el asesinato. Tienen toda la evidencia y trazan todas estas líneas correctamente, tratando de conectar la evidencia. Este es un tipo de proceso de pensamiento que sigo. También utilizo herramientas como Multigo, automatiza enormemente este proceso. No estoy seguro de si alguna vez lo ha usado, esta es una herramienta bastante grande y puede escribir todos los módulos especializados para que lo ayude a hacer mucho trabajo.

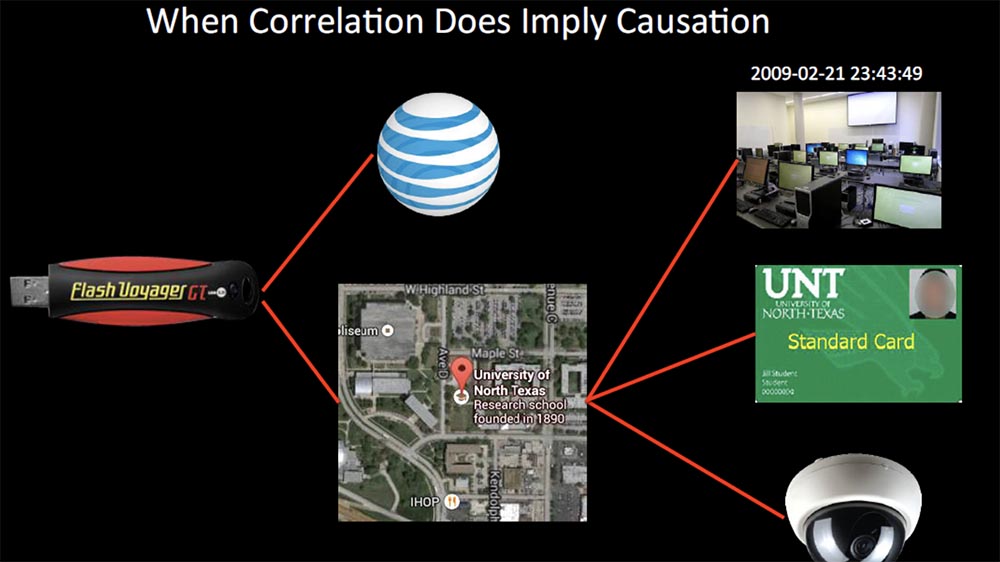

Tuve un caso con el seguimiento de una "unidad flash" que faltaba. Pudimos obtener la dirección IP de origen, que indicaba un nombre de usuario extraño que no nos permitía identificar a una persona. Queríamos compararlo con los nombres que estaban en la base de datos de suscriptores de AT&T, pero ya saben cómo es con AT&T, en tres meses podríamos perder la noción de esta "unidad flash". Fue robada de un profesor y contenía datos sobre estudios importantes, pero no pudimos convencer a la policía de usar todos sus recursos en esta investigación.

Por lo tanto, comenzamos a monitorear cualquier conexión entre la universidad y un laboratorio de computación específico, lo cual fue útil porque también recibimos información de la red interna. Ella nos permitió avanzar en la investigación. Visitamos el departamento de seguridad informática de la universidad, aprovechando el hecho de que teníamos una dirección IP y una marca de tiempo, y determinamos la dirección interna de la computadora en la red. Sin embargo, era una computadora "invitada", que no permitía reconocer la identificación del estudiante que había iniciado sesión. Comencé a hacer preguntas y descubrí que para obtener acceso a las computadoras es necesario escanear una tarjeta de estudiante, y el sistema de seguridad tiene registros relevantes al respecto.

Asociamos esto con una marca de tiempo y obtuvimos una lista de todos los que estuvieron en esta sala durante el robo. Supimos que hace un año se robaron varios dispositivos de escritorio de esta sala, después de lo cual se instalaron cámaras de vigilancia aquí. No todos saben que muchas de estas cámaras almacenan datos, que también se graban en un archivo de registro. Descubrimos quién estaba en esta sala con el profesor y sabíamos que la seguridad estaba fuera de la sala en este momento. Como resultado, devolvimos la "unidad flash" al profesor, ni siquiera tuvimos tiempo de borrar la información que contenía.

También quería encontrar formas de ayudar a devolver artículos robados, como computadoras portátiles. Todas las herramientas de búsqueda existentes se basaron principalmente en determinar la dirección IP y la identificación del usuario, lo que llevó mucho tiempo. Se introdujeron métodos de implementación más invasivos, que abrieron la puerta trasera del sistema, lo que permitió instalar interceptores de entrada de teclado. Sin embargo, tales métodos en muchos casos hicieron que el sistema fuera más vulnerable para los hackers reales, ya que requerían cambios en el software original.

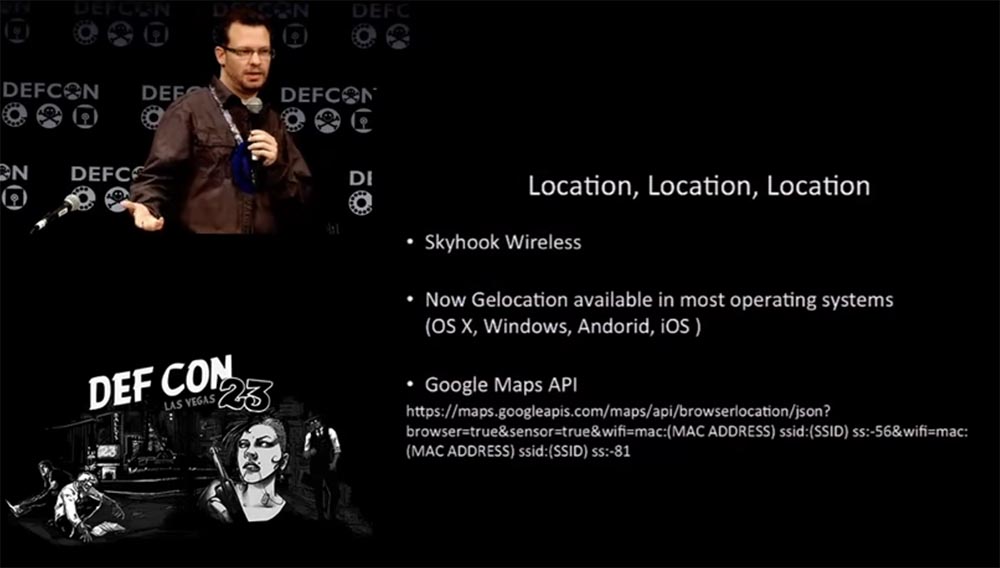

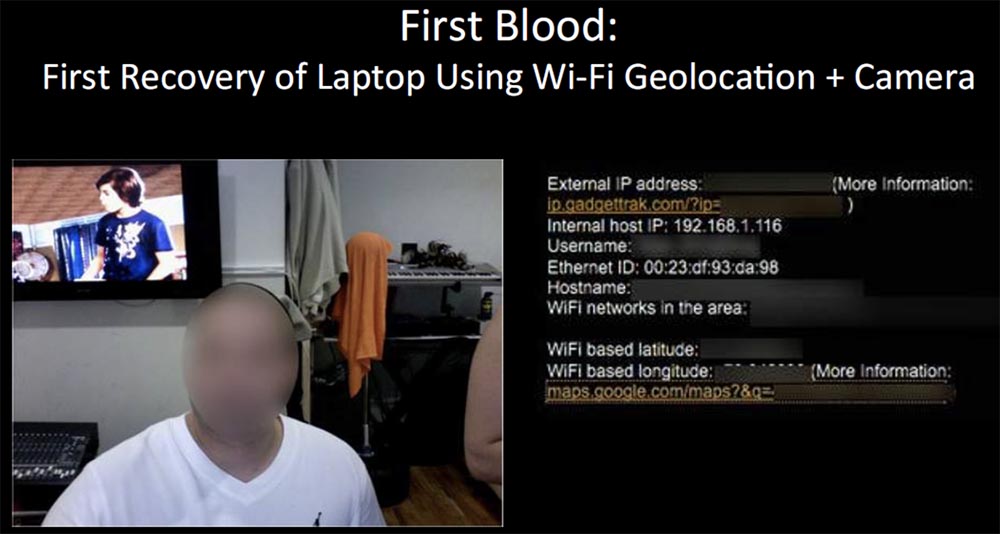

Llegué a la conclusión de que no debe recurrir a medidas tan extremas, pero debe adaptar los dispositivos existentes en las computadoras portátiles para esto. Por ejemplo, combinaría el uso de una cámara web incorporada con la geolocalización basada en Wi-Fi. Ya sabes, había una empresa que proporcionaba cámaras a MacBooks, pero nadie usaba la ubicación de Wi-Fi. Cuando salió el primer iPhone, ya usaba esa función. Trabajé con el sistema Skyhook y resultó que se puede implementar para que podamos obtener la geolocalización utilizando la información de la cámara. Por lo tanto, era una especie de "convertidor de juegos", especialmente para las agencias policiales.

Sin embargo, existen algunas dificultades con el funcionamiento de este sistema. Por lo tanto, cuando active el seguimiento en un servidor remoto, verificará si este dispositivo ha sido robado y recopilará muchas pruebas. Por ejemplo, para rastrear el movimiento de una computadora portátil a otra red con un cambio en la dirección IP, verifique el evento de inicio de sesión, observe que la ubicación de registro del dispositivo en la red ha cambiado y luego envíe información.

Pero en ese momento no quería molestarme con cosas como enviar fotos al servidor, por lo que podría ir directamente al alojamiento de fotos de Flickr, registrar una cuenta allí y obtener el control de todos sus datos. Al mismo tiempo, recibiría un mensaje de esta naturaleza: “Determinamos que la persona que se muestra arriba en la foto trató de obtener acceso no autorizado a su computadora. La información a continuación se recopiló de su MacBook que falta ". Esto fue seguido por datos sobre la dirección IP externa, el host interno, el nombre de usuario, la identificación de Ethernet, el nombre del host, el nombre de la red Wi-Fi y las coordenadas del punto de acceso obtenidas mediante la geolocalización.

, , .

, , , Wi-Fi, , 30 , .

, Skyhook wireless, – OS X, Windows, Android, iOS. , , Google Maps API. , .

Wi-Fi -. -, , «», , .

: «, , 10-20 ». : « ?» : « !», : « , !». - . , , -. «»: , , . , «», , , .

, « » . 3 , .

, . , . , , , . 4 5 . , , . , , , . 10 20 , , . , , , , , , .

. , «» , Russia. , «Russian pride». , , , .

, , . , , . 6 7 , , . , , , .

, . 2- , , , . , , , , .

. Myspace , Scion, , «» . eBay, .

, , . , , , , . .

, , , . , – , , . .

, . .

. , – . , , , , , , , . , , . , , , , , . . , .

, , IP- . , , . , , - , . , , .

, , , , , . « 8», .

:

. Washington Square Mall, . Sprint , , $500, .

, , , . GPS, . , , .

, « », , , , . , .

, , .

, , .

. , , , .

, , , Samsung Epic. , , Washington Square Mall, , .

, GPS , , EXIF , . , , .

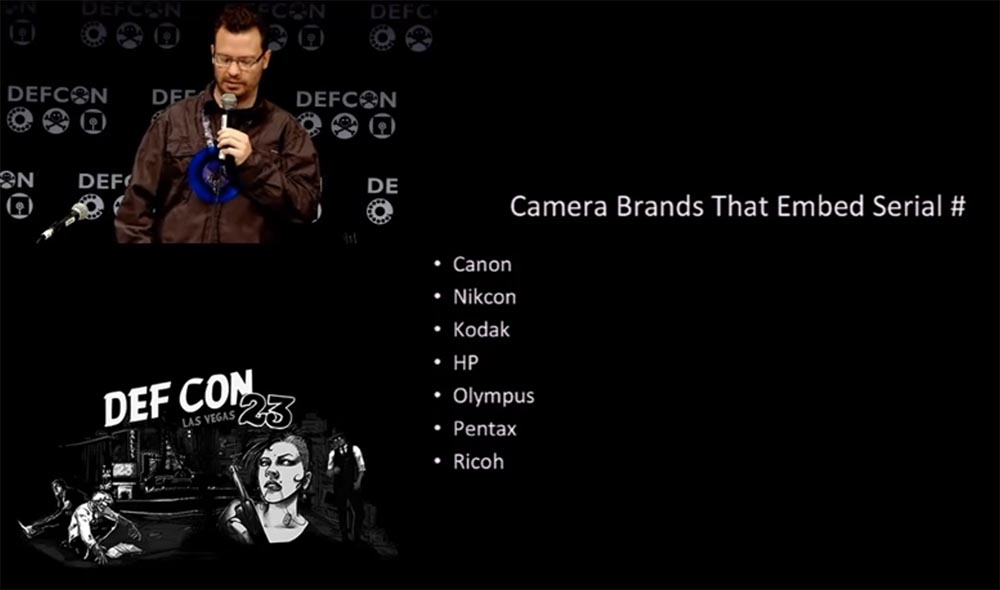

, , . EXIF , GPS- , , EXIF , . EXIF

www.sno.phy.queensu.ca/~phil/exiftool . ,

exifscan.com , EXIF. , EXIF . .

, , , . EXIF , , , . , , , , 10 .

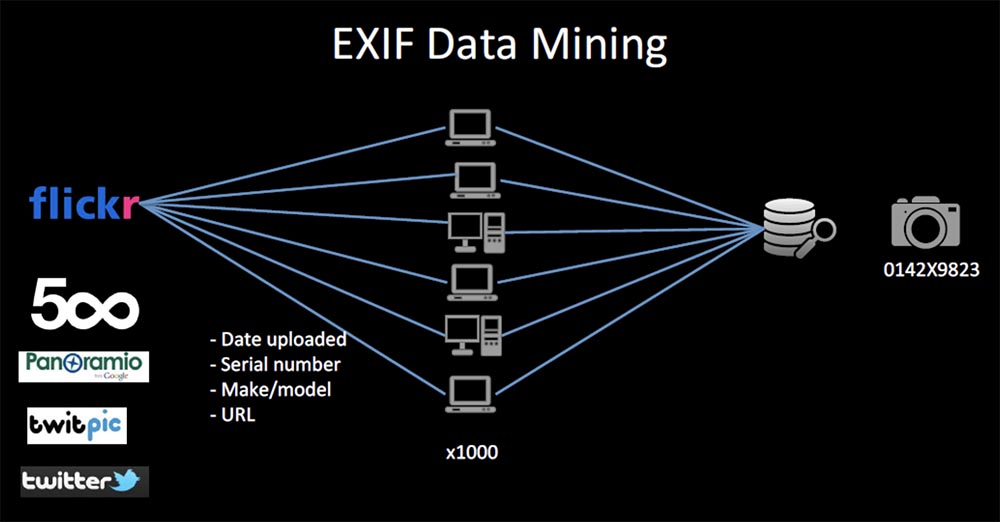

, . , - Flickr, , .

- , , CP usage. , , . , - SETI.

Flickr API Flickr, IP . IP-, . , Yahoo, 200 Flickr. , EXIF 4- .

, . .

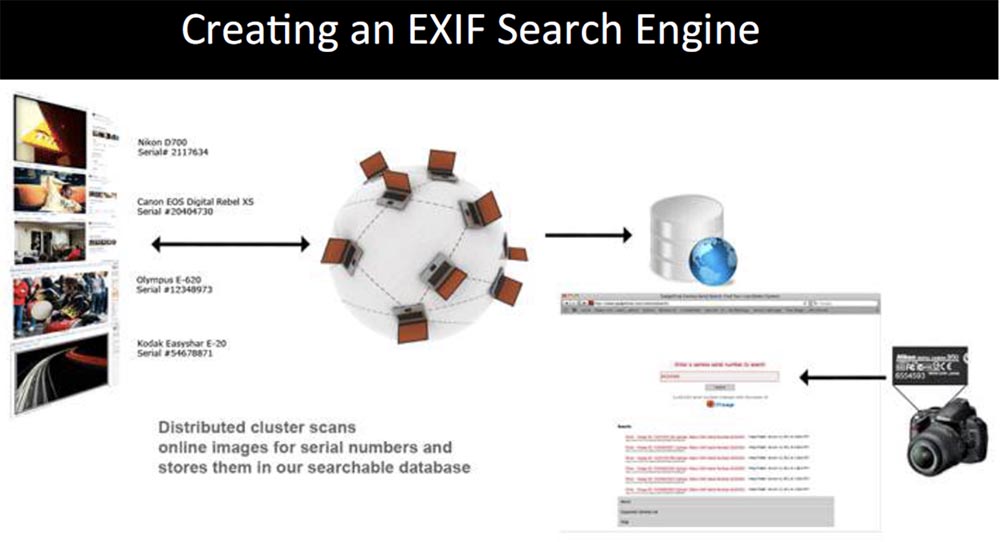

, «» EXIF, , , .

, , 3 - Flickr, , . , . , $9000 , .

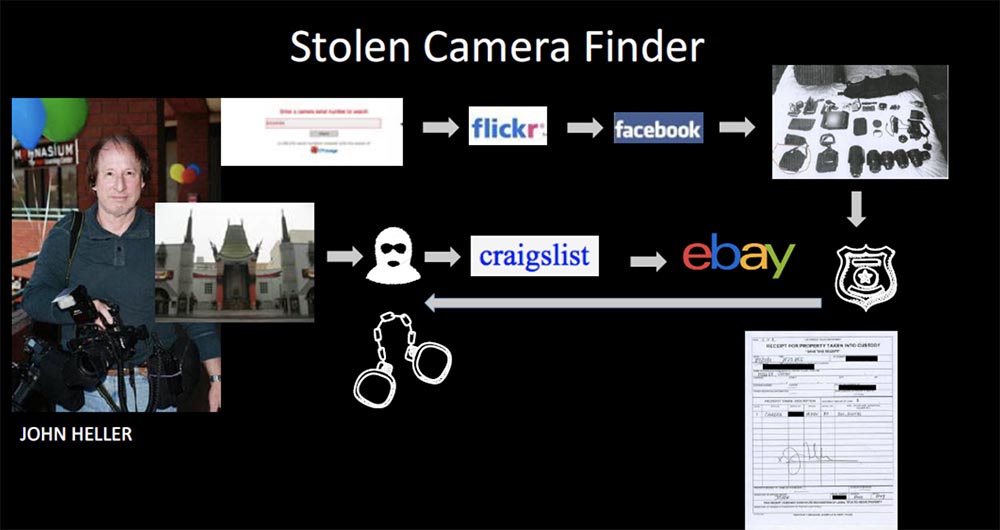

, 3 , Flickr , , Facebook , . -, , Craigslist, eBay , , . , eBay, . Craigslist , , , , , .

, .

, Craigslist ( Crimelist). - , , . , , , .

, , , . , , , , 110 .

, .

(3).

, . , , , , , , . , .

, « », , . , , , .

, - , . , , . , - SMS-, , , , 20 , .

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los Estados Unidos! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?